一、攻击背景

在历年的实战攻防演练中,人的漏洞是网络安全最大的脆弱点,而钓鱼攻击就是从内部攻破堡垒至关重要的手段。攻击者通过伪装成可信来源发送虚假邮件,诱导接收者点击恶意链接、提供敏感信息或执行恶意附件,从而获取机密信息或入侵系统。因此,在攻防演练活动中,防守单位是否能够有效地防御邮件钓鱼攻击,是在演练活动中确保网络安全的关键一环。

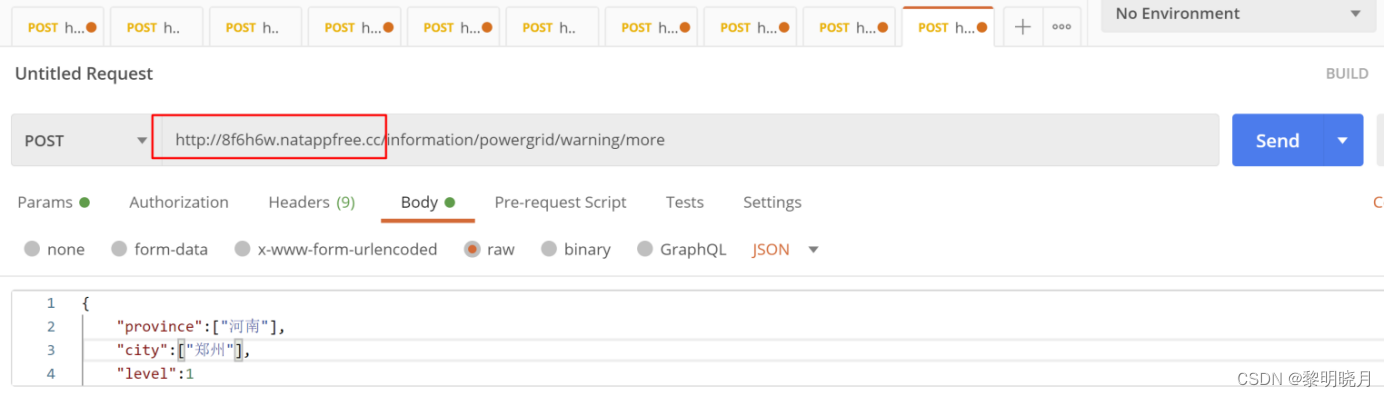

二、邮件钓鱼攻击流程

邮件钓鱼攻击过程主要包括五个步骤:1)数据收集;2)人物画像;3)制作诱饵;4)发送诱饵;5)获取机密信息。各步骤的攻击套路如下所示:

最终攻击队目标为——通过邮件钓鱼手段获取到用户凭证、或者通过木马控制相关人员的计算机,使用合法凭据直接进入防守方内网,以终端为跳板向关键业务系统移动,躲过防守方的端点检测或防火墙检测。

三、演练防护策略

在本次攻防演练防守工作中,也将邮件钓鱼攻击的防范列为重点之一。以下是所采用的技术手段防护策略。

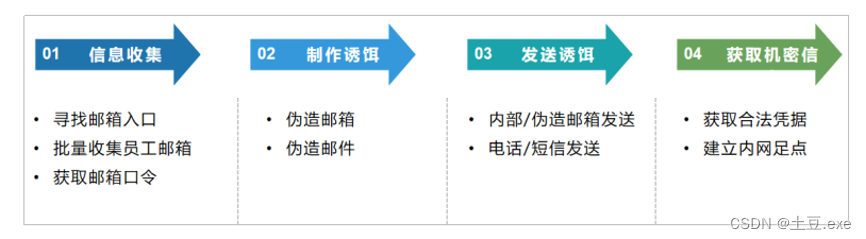

(1)梳理互联网公开邮箱信息,在进行防御邮件钓鱼攻击的工作中,首先需要梳理互联网上存在的公开邮箱信息。由于各个公司因业务需要而在互联网上公开了一定数量的邮箱信息,攻击者可以利用这些公开邮箱信息进行钓鱼攻击。为了提高整体安全水平,有必要对这些公开邮箱进行梳理和处置。

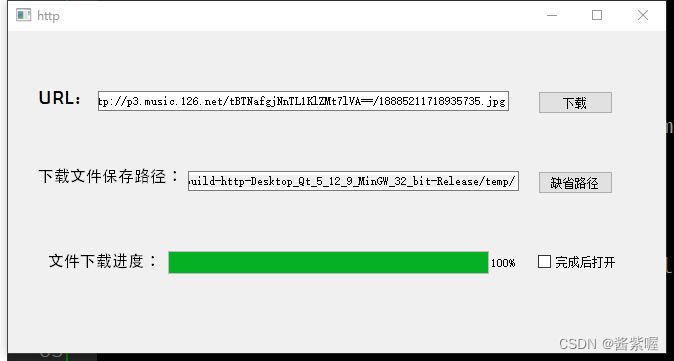

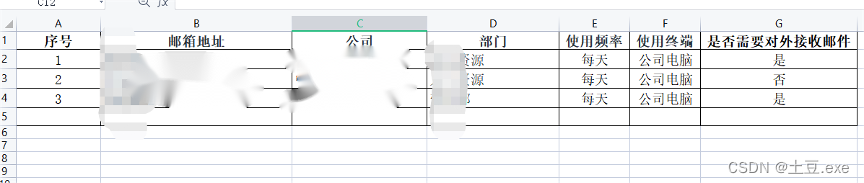

(2)通过互联网搜索引擎、招聘平台、官网渠道等获取公司使用的邮箱信息。如下图所示:

(3)通过在hunter、Github、码云、百度网盘、百度文档、QQ群等平台查找与该公司有关的邮箱信息。

例如:https://hunter.io/

(4)将上述的邮箱地址整理成列表,分别匹配出公司各部门、机构、职位员工姓名,梳理其中日常对外存在使用较多业务的邮箱及使用人员,尤其是财务、HR、商务和客服岗位,分别进行针对人员专项防邮件钓鱼识别培训、针对其办公电脑进行安全加固。

四、 邮件系统安全检查

为了确保邮件系统的安全性,除了针对邮件钓鱼攻击进行防御外,还需要对邮件系统自身的安全性进行检查和加固。特别是要关注历史高危漏洞和补丁安装情况,以及常见的漏洞隐患,以下是相关内容的补充:

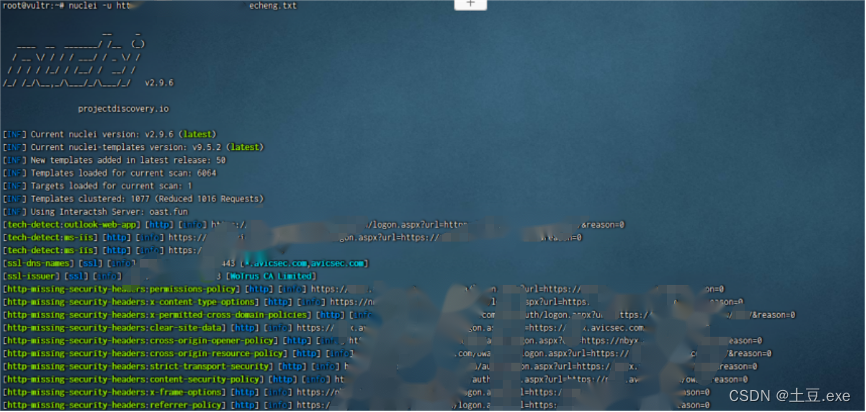

(1)检查历史高危漏洞:

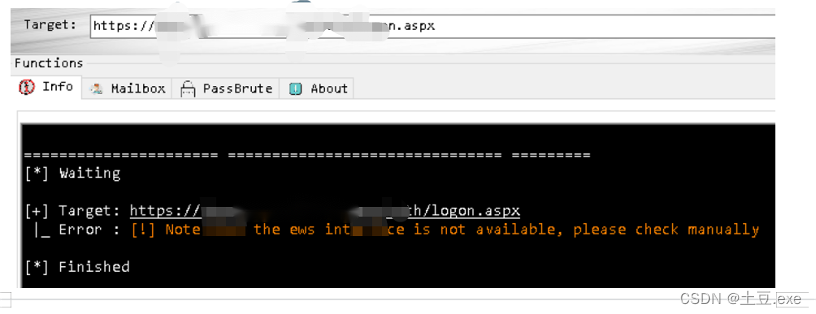

尤其是在攻防演练活动中经常使用的漏洞,并进行技术校验:

需要验证过的漏洞名称或者漏洞编号

CVE-2021-28482

CVE-2021-34473

CVE-2021-34523

CVE-2021-31207

CVE-2021-33766

CVE-2021-42321

CVE-2022-23277

CVE-2022-41040

CVE-2022-41082

CVE-2022-41076

……

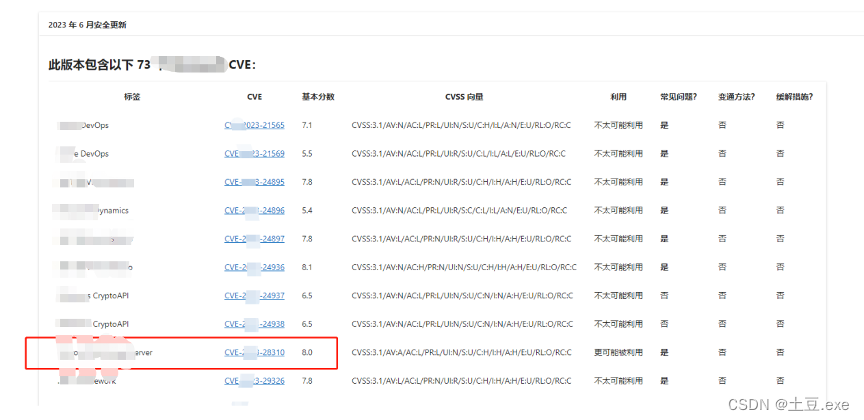

(2)补丁安装情况

及时根据厂商发布的安全公告和漏洞报告,了解最新的漏洞信息,并与已部署的系统版本进行对比。例如在本次攻防演练活动前,厂商新发布了补丁信息,里面有涉及邮件系统的最新安全漏洞,第一时间跟进并确认漏洞风险,可利用程度和公司邮件系统是否受该漏洞影响。

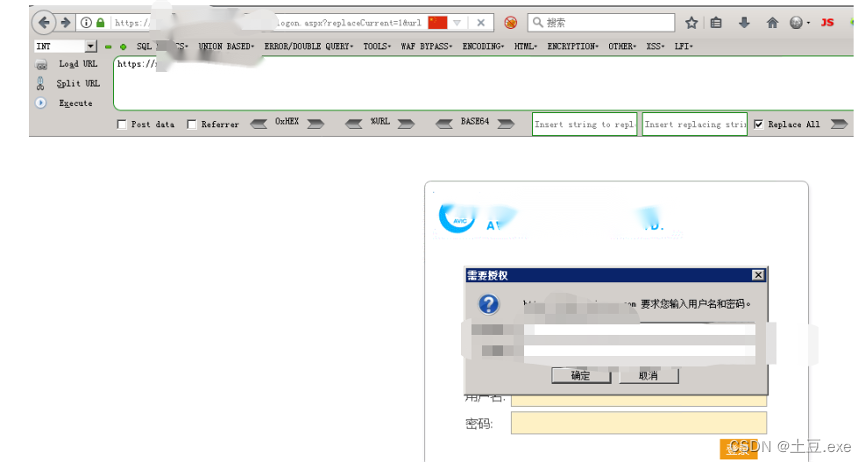

(3)常见漏洞隐患:

针对邮件系统配置是否存在常见的漏洞隐患,例如弱密码、暴力破解等风险进行安全检测,并及时针对漏洞隐患进行修复。

(4)强化邮件过滤与检测

在邮件系统的安全网关或者邮件系统中,配置或者启用其中的反垃圾邮件过滤功能,通过安全网关的过滤规则和策略,根据威胁情报和行业标准,过滤掉大部分恶意和垃圾邮件。

通过配置反垃圾邮件功能来过滤和阻止垃圾邮件。以下配置反垃圾邮件功能的步骤:

1. 启用反垃圾邮件功能:- 打开Exchange管理中心(Exchange Admin Center)。- 导航到"保护"或"安全与合规性"部分,选择"反垃圾邮件"或"反垃圾邮件管理"。- 确保反垃圾邮件功能已启用。

2. 配置垃圾邮件策略:- 在反垃圾邮件管理界面,选择"策略"或"阻止垃圾邮件"。- 创建新的阻止垃圾邮件策略,或编辑现有策略。- 配置策略的规则和条件,例如可信发件人列表、黑名单、白名单、邮件内容过滤规则等。- 根据组织的需求和安全级别,调整策略的设置。

3. 配置垃圾邮件过滤级别:- 在反垃圾邮件管理界面,选择"连接过滤器"或"连接过滤"。- 配置垃圾邮件过滤级别,可以选择性地启用不同的过滤器,如IP地址过滤、发送者验证、DNS黑名单等。

四、总结

通过教育员工识别和应对钓鱼攻击,配置有效的邮件过滤与检测系统,加强域名鉴别、多因素身份验证和内部安全控制等,针对邮件系统落实专项安全防守工作,可发现存在重大安全隐患。

针对邮件系统的反垃圾、反钓鱼邮件的需求,后续准备在实施域名验证策略上继续加强防护工作,包括使用SPF(发送者策略框架)、DKIM(域密钥标识)和DMARC(域基于邮件验证的报告和合规性)等技术来验证邮件的真实性。同时,监控域名的注册和变更情况,及时发现恶意注册或伪造的域名,提升组织对邮件钓鱼攻击的防御能力,保护网络安全和敏感信息的安全。

![[LeetCode]栈,队列相关题目(C语言实现)](https://img-blog.csdnimg.cn/6c7bf0d007a6419296ca26cf7ac02615.gif)