描述

堡垒机,即在一个特定的网络环境下,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用各种技术手段监控和记录运维人员对网络内的服务器、网络设备、安全设备、数据库等设备的操作行为,以便集中报警、及时处理及审计定责。

产生原因

随着企事业单位IT系统的不断发展,网络规模和设备数量迅速扩大,日趋复杂的IT系统与不同背景的运维人员的行为给信息系统安全带来较大风险。

1.多个用户使用同一个账号。这种情况主要出现在同一工作组中,由于工作需要,同时系统管理账号,因此只能多用户共享同一账号。如果发生安全事故,不仅难以定位账号的实际使用者和责任人,而且无法对账号的使用范围进行有效控制,存在较大安全风险和隐患。

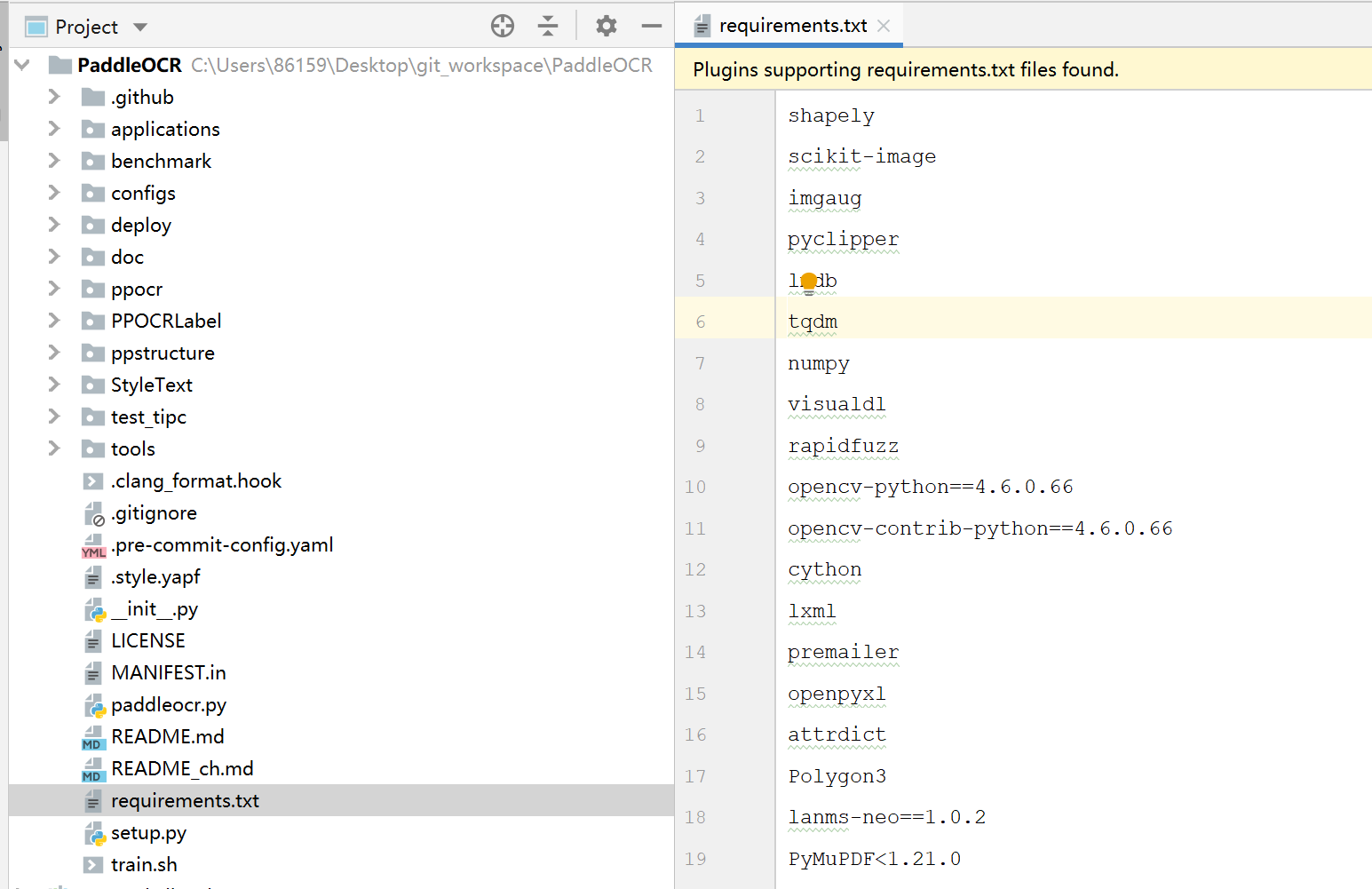

2.一个用户使用多个账号。一个维护人员使用多个账号是较为普遍的情况,用户需要记忆多套口令同时在多套主机系统、网络设备之间切换,降低工作效率,增加工作复杂度。如下图所示:

3. 缺少统一的权限管理平台,权限管理日趋繁重和无序;而且维护人员的权限大多是粗放管理,无法基于最小权限分配原则的用户权限管理,难以实现更细粒度的命令级权限控制,系统安全性无法充分保证。

4. 无法制定统一的访问审计策略,审计粒度粗。各网络设备、主机系统、数据库是分别单独审计记录访问行为,由于没有统一审计策略,并且各系统自身审计日志内容深浅不一,难以及时通过系统自身审计发现违规操作行为和追查取证。

5. 传统的网络安全审计系统无法对维护人员经常使用的SSH、RDP等加密、图形操作协议进行内容审计。

堡垒机的主要功能有以下几点:

用户认证和授权管理:堡垒机能够对远程管理人员的身份进行认证,并根据不同的权限对其进行授权管理,确保只有授权的人员才能访问和操作服务器。

统一管理远程连接:堡垒机可以通过配置多个远程连接的方式,统一管理和控制远程管理人员对服务器的访问和操作,保证管理人员的远程操作安全可靠。

安全审计和记录:堡垒机能够对远程管理人员的操作进行记录和审计,提供操作记录查询、日志分析和安全审计等功能,以保证管理人员操作的安全性和完整性。

命令过滤和防篡改:堡垒机可以对远程管理人员的操作命令进行过滤和防篡改,以保证管理人员的操作合法、安全和可控。

命令审计和追踪:堡垒机可以对管理人员的命令进行审计和追踪,以保证管理人员操作的真实性和准确性。

总的来说,堡垒机是一种用于管理和控制服务器的工具,它能够提供安全、便捷的远程管理和操作方式。

堡垒机授权管理更安全

最小权限原则:堡垒机可以提供灵活、细粒度的运维授权机制,根据运维时间区间、运维用户(组)、运维协议、运维设备(组)、设备账户、运维终端IP地址等要素,以最小权限准则对运维操作进行授权,得到授权许可方可进行相应的运维操作,以降低运维操作风险,最大限度保护用户资源的安全。

定期系统备份:堡垒机可以支持根据系统管理员的设置,将系统配置、运维审计日志等重要信息通过FTP定期自动传输或者手动下载的方式进行系统备份异地存放,满足在各类故障或应用场景使用备份数据及时恢复系统配置,确保堡垒机稳定运行。

同时,堡垒机的安全设置还有以下两点:

3. 特殊用途端口:若堡垒机存在用于底层维护的特殊用途端口,平时必须在系统中将其关闭,仅可在应急情况或者有特殊需求时进行开放,并在操作执行完成后立刻关闭。

位置监控:堡垒机设备及其主控台必须放置于生产机房,且位于视频监控范围之内。堡垒机操作必须在指定终端上进行,且终端位于视频监控范围内。

堡垒机的部署方式

单机部署:主要通过旁路部署在交换机旁边,能访问所有设备即可。

高可用性(HA)部署:采用两台堡垒机进行旁路部署,中间通过心跳线连接,同步数据,并对外提供一个虚拟IP。

异地同步部署:在多个数据中心部署多台堡垒机,堡垒机之间进行配置信息自动同步。

集群部署:主要应用于管理的设备数量很多的情况,将多台堡垒机进行集群部署。

可以根据实际情况来选择合适的部署方式,以保证堡垒机的安全稳定运行。

堡垒机部署时需要注意的安全问题:

堡垒机的认证机制必须安全可靠,并且管理员权限不能过于集中,防止出现一人独大的情况。

堡垒机应该有严格的操作日志,所有操作都应该有迹可循,方便进行审计和监督。

堡垒机应该设置安全的网络访问控制策略,只允许授权的IP地址访问,防止被黑客攻击。

堡垒机应该定期进行安全漏洞检测和修复,保证其系统安全性和稳定性。

对于管理员的操作行为,应该设置相应的操作审计策略,通过事前、事中、事后多层次的安全审计,全面保障操作的安全性。