交换机在网络基础设施中扮演着重要角色,它促进了设备之间数据包的流动。正因此,采取适当的安全措施来保护网络免受未经授权的访问和潜在攻击至关重要。本文将全面解读交换机基础安全配置知识,并提供实践方案,以保证安全的网络环境。

如何确保交换机安全?

交换机支持多种可用于保护网络通信和防止未经授权访问的安全功能。让我们深入了解两个基本的交换机安全配置功能:远程访问安全和交换机端口安全。

远程访问安全

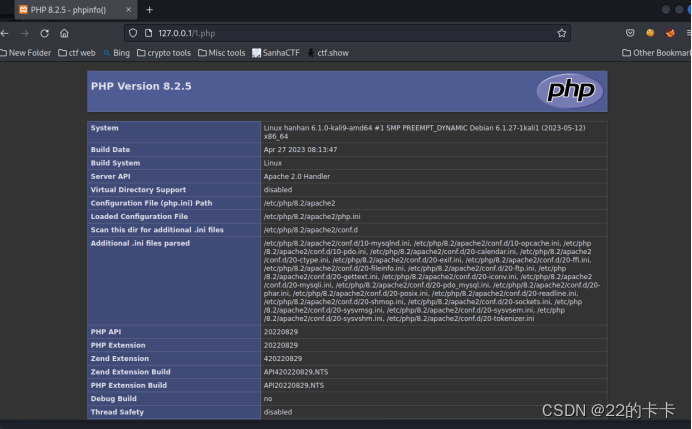

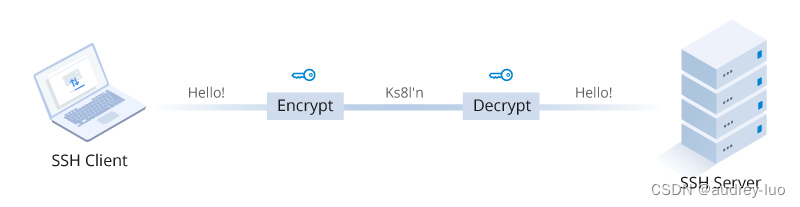

交换机的远程访问功能支持网络管理员在远程位置管理和配置设备,因此保护这种访问免受未经授权的外界侵犯至关重要。用于安全远程访问的常用方法之一是安全外壳(SSH协议)。

SSH通过加密管理员设备和交换机之间传输的数据,保护敏感信息不泄露。通过实施SSH,组织可以建立一个安全的远程管理通道来拦截数据,降低未经授权访问的风险。

交换机端口安全

交换机端口安全是指采取措施来保护各个交换机端口,防止未经授权的设备获得网络访问权限。有多种技术可用于增强交换机端口安全性,包括:

禁用端口: 交换机端口被禁止使用后,可以直接阻断与外界的连接。通过停用这些端口,组织可以减少潜在的攻击面,降低未经授权访问的风险。

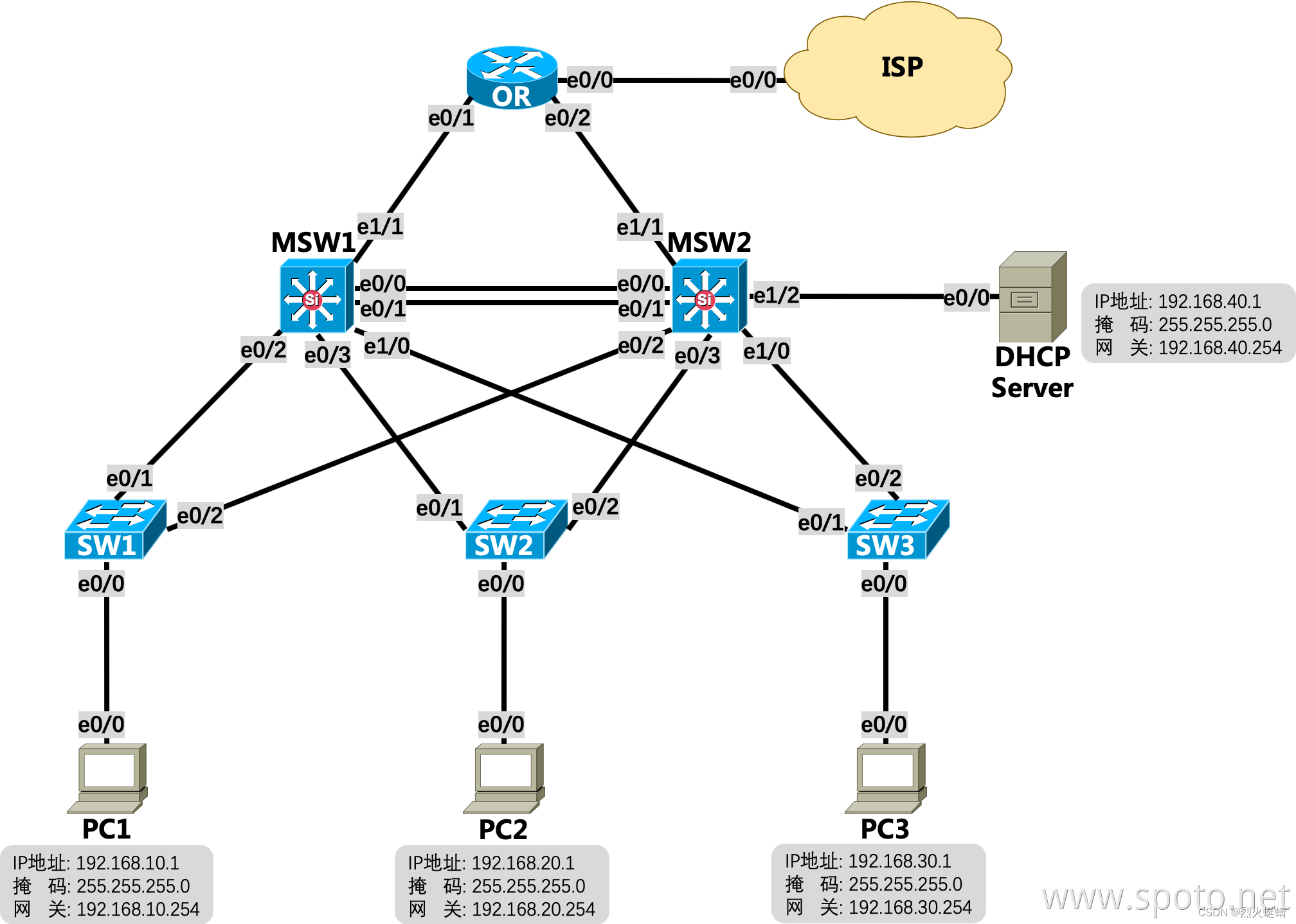

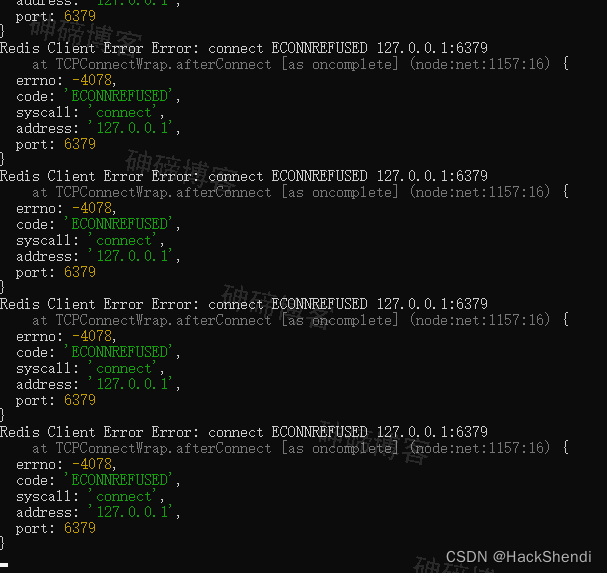

DHCP监听: 动态主机配置协议(DHCP)监听是一种减轻与DHCP相关攻击的安全机制。它确保只有授权的DHCP服务器能够给连接到交换机的设备分配IP地址。DHCP监听可防止恶意DHCP服务器分发不正确或恶意的IP配置,从而增强网络安全。

端口安全: 端口安全允许管理员定义可以在特定端口上学习的MAC地址数量。在发生违规事件,即未经授权的设备尝试连接时,管理员可以配置违规模式。这些模式包括关闭端口、发送警报,或者将未经授权的MAC地址动态分配到特定的VLAN进行隔离。

局域网交换机安全配置

局域网(LAN)通常面临特定的安全问题,必须加以防范以确保网络通信的完整性。让我们探讨LAN中的两种常见安全攻击:MAC地址洪泛和DHCP欺骗。

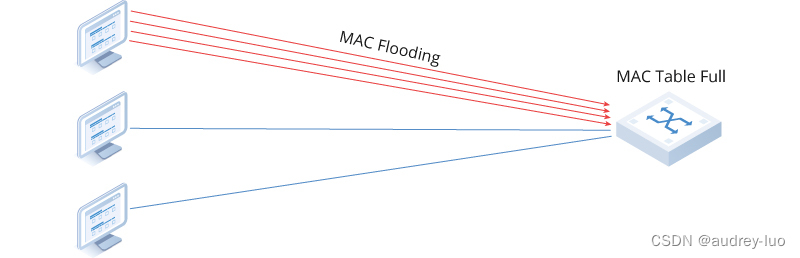

常见安全攻击之MAC地址洪泛

MAC地址洪泛是指攻击者向交换机洪泛大量虚假的MAC地址,从而淹没交换机的MAC地址表。这可能导致交换机进入故障开放模式,允许所有流量通过而没有正确的MAC地址验证。实施端口安全措施,如限制每个端口的MAC地址数量,可以减轻MAC地址洪泛攻击。

常见安全攻击之DHCP欺骗

DHCP欺骗涉及攻击者伪装成授权的DHCP服务器,向设备分发不正确或恶意的IP配置。这可能导致网络中断、未经授权的访问或窃听网络流量。如前所述,DHCP监听通过验证DHCP服务器的合法性,确保只有授权的服务器被使用,提供了对DHCP欺骗攻击的有效防御。

交换机安全实践方案

为增强交换机安全性,组织可以采取以下实践方案:

定期更新固件: 及时更新交换机固件,安装最新的安全补丁和错误修复程序。定期的更新确保潜在漏洞得到修复,降低被攻击的风险。

启用端口安全: 实施端口安全功能以限制未经授权的访问。包括禁用未使用的端口、限制每个端口的MAC地址数量,以及配置违规模式以应对安全违规事件。

实施访问控制: 强制执行强大的访问控制措施,包括安全的身份验证方法,如使用强密码、实施双因素身份验证,以及将管理员访问权限限制在可信任的个体之间。这有助于防止未经授权的人员访问交换机并危害网络。

实施VLANs: 虚拟局域网(VLANs)在网络内提供了分段,将不同组的设备相互隔离。根据功能或安全要求将设备分配到不同的VLANs,组织可以减轻潜在安全违规事件的影响,限制网络内的横向移动。

监控网络流量: 实施网络监控工具来检测和分析任何可疑或恶意活动的网络流量。入侵检测系统(IDS)和入侵防御系统(IPS)可以帮助实时识别和应对潜在威胁,提供额外的安全层。

定期审核和渗透测试: 定期审核交换机配置和网络安全政策,以确保符合最佳实践。此外,进行定期的渗透测试有助于识别网络基础设施中的漏洞和弱点,使组织能够主动应对它们。

培训用户:人为因素是网络安全违规事件中的一个重要因素。培训用户有关基本安全实践,如避免点击可疑链接或打开未知来源的附件。通过推广安全意识知识,组织可以显著降低成功攻击的风险。

总结

交换机安全是维护安全网络基础设施的重要保障。通过理解并实施基本的交换机安全方案,组织可以防止未经授权的访问,减轻潜在攻击,并确保网络通信的安全性。如果您希望增强网络环境的安全性,飞速(FS)技术支持团队将是您理想的服务资源。