文章目录

- 🧐 为什么要进候选名单?

- 🔍 究竟发生了什么?

- 😮 IOS端还能买会员!

- 🤔 网页端为啥不能订会员?

- 第一点:防止黑卡消费

- 第二点:当技术巨头遇上资源瓶颈,未来何去何从?

- 📚 知识加油站:什么是DDoS攻击?

- DDoS 攻击的工作原理

- 如何识别 DDoS 攻击?

- 💡 DDoS攻击类型

- 应用程序层攻击:针对服务器生成网页的能力

- HTTP洪水:大量HTTP请求涌向服务器

- 协议攻击:利用协议堆栈的弱点

- SYN 洪水

- 容量耗尽攻击:消耗目标与互联网间的带宽。

- DNS放大:通过伪造IP地址发送请求

- 🔒 如何防护DDoS攻击?

🧐 为什么要进候选名单?

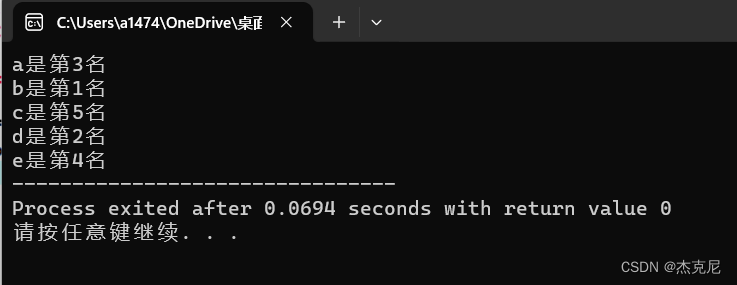

想在GPT4官网订阅会员,结果发现要先进入候选名单!这是啥操作?!

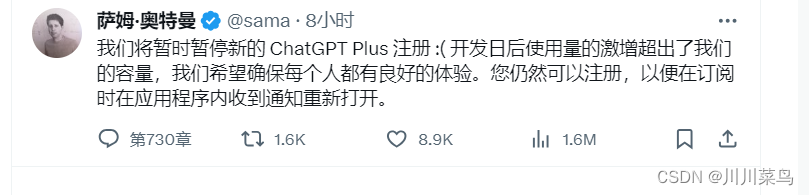

🔍 究竟发生了什么?

经过详细调查,我在推特上发现了OpenAI的公告:由于最近发布会之后用户激增,服务器目前无法承受更多新用户的加入,因此暂停新会员注册。想要加入的用户可能需要稍等。

😮 IOS端还能买会员!

但别灰心,IOS端还是可以订阅的,这是个小秘密!

🤔 网页端为啥不能订会员?

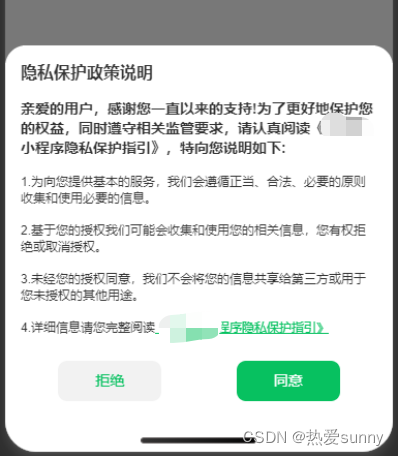

第一点:防止黑卡消费

许多用户使用黑市购买的会员账户,却发现账户很快就被封禁了。关闭网页支付是为了避免这种情况。

这就是为什么许多用户购买的非官方会员账户,花了钱却很快被封禁。卖家通常会推卸责任,说是官方的行为,让用户自行承担损失。

第二点:当技术巨头遇上资源瓶颈,未来何去何从?

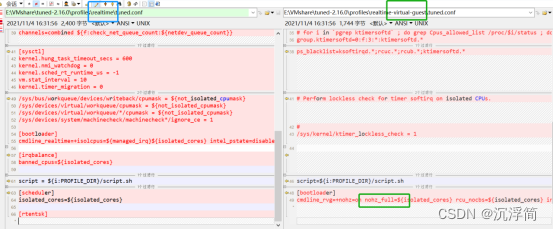

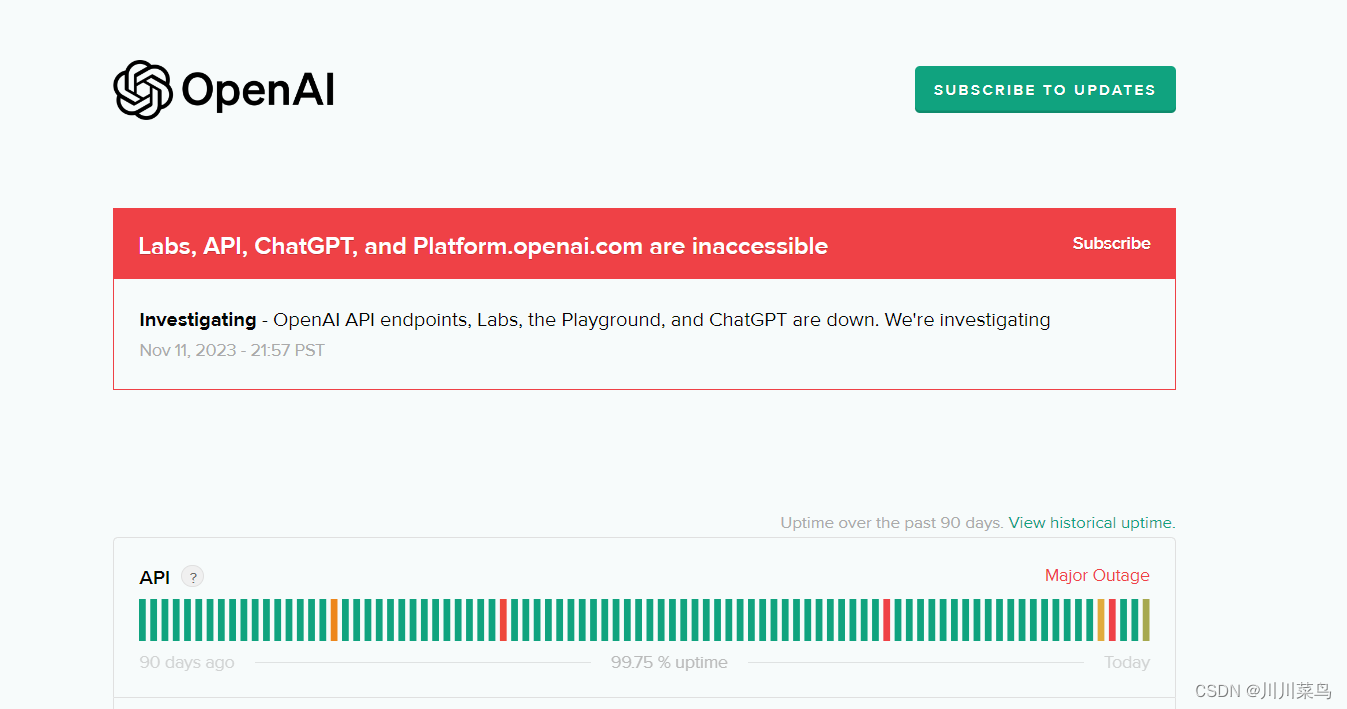

还记得那次让整个网络颤动的事件吗?就是那次,我们眼见着一个技术巨头的官网和API服务如同巨轮遭遇暴风雨,一夜之间全面瘫痪。官方的解释是遭受了前所未有的分布式拒绝服务攻击(DDoS),这种攻击手段狡猾且破坏力巨大,足以让任何网络服务陷入混乱。然而,我们不得不思考,这真的是唯一的原因吗?

事实上,更深层次的问题可能是服务器资源的紧张。这不仅仅是一次简单的网络攻击,而是对整个行业资源配置的严峻考验。当我们依赖技术的便利,我们是否也在无形中推高了对资源的需求?

在这场危机中,OpenAI面临的挑战不仅仅是外部攻击,更是内部的资源分配和扩展问题。随着人工智能技术的快速发展,对计算资源的需求呈指数级增长。这不仅是OpenAI的挑战,也是整个行业的挑战。未来,OpenAI可能需要更加依赖微软等技术巨头的支持,以保障其服务的稳定和可靠。

我们可以预见,随着技术的发展,资源的分配和优化将成为决定一个公司乃至整个行业未来走向的关键。在这个过程中,合作和共赢将成为新的趋势。OpenAI与微软的合作,或许正是这一趋势的最佳例证。

未来,我们期待看到更多的技术创新,同时也希望这些创新能够在资源的合理分配和有效利用上取得平衡。只有这样,我们才能确保技术的持续进步,不至于被资源的极限所束缚。

所以,当我们谈论技术进步时,别忘了背后的资源问题。这不仅是一次警钟,也是一个新的开始,引领我们走向更加智能和可持续的未来。

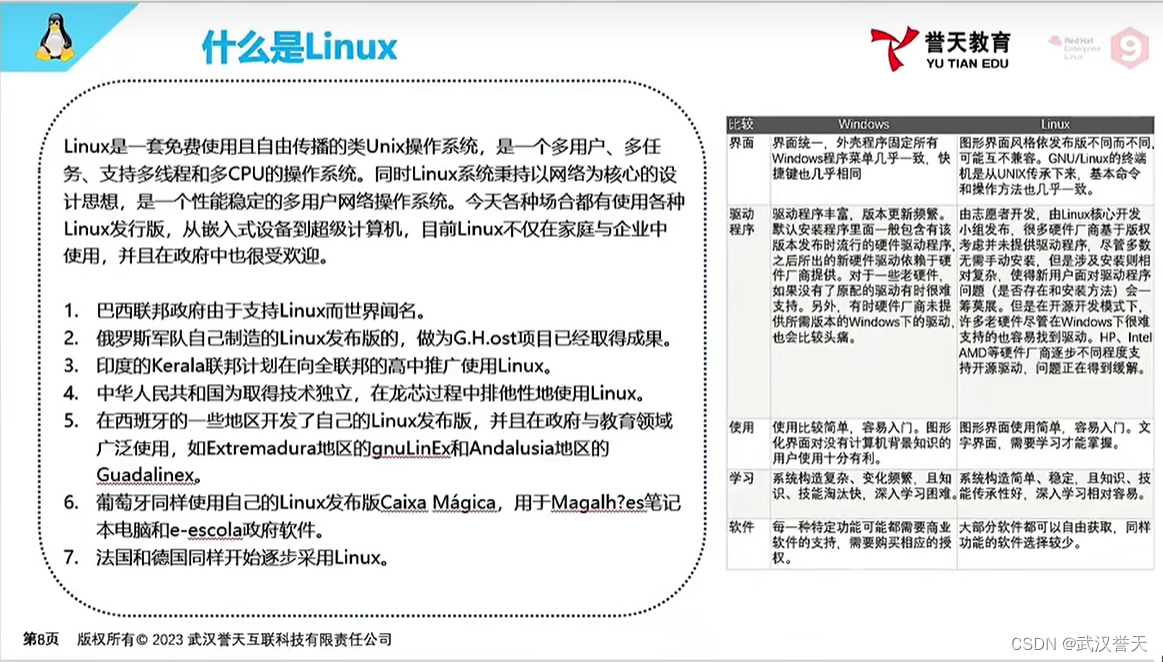

📚 知识加油站:什么是DDoS攻击?

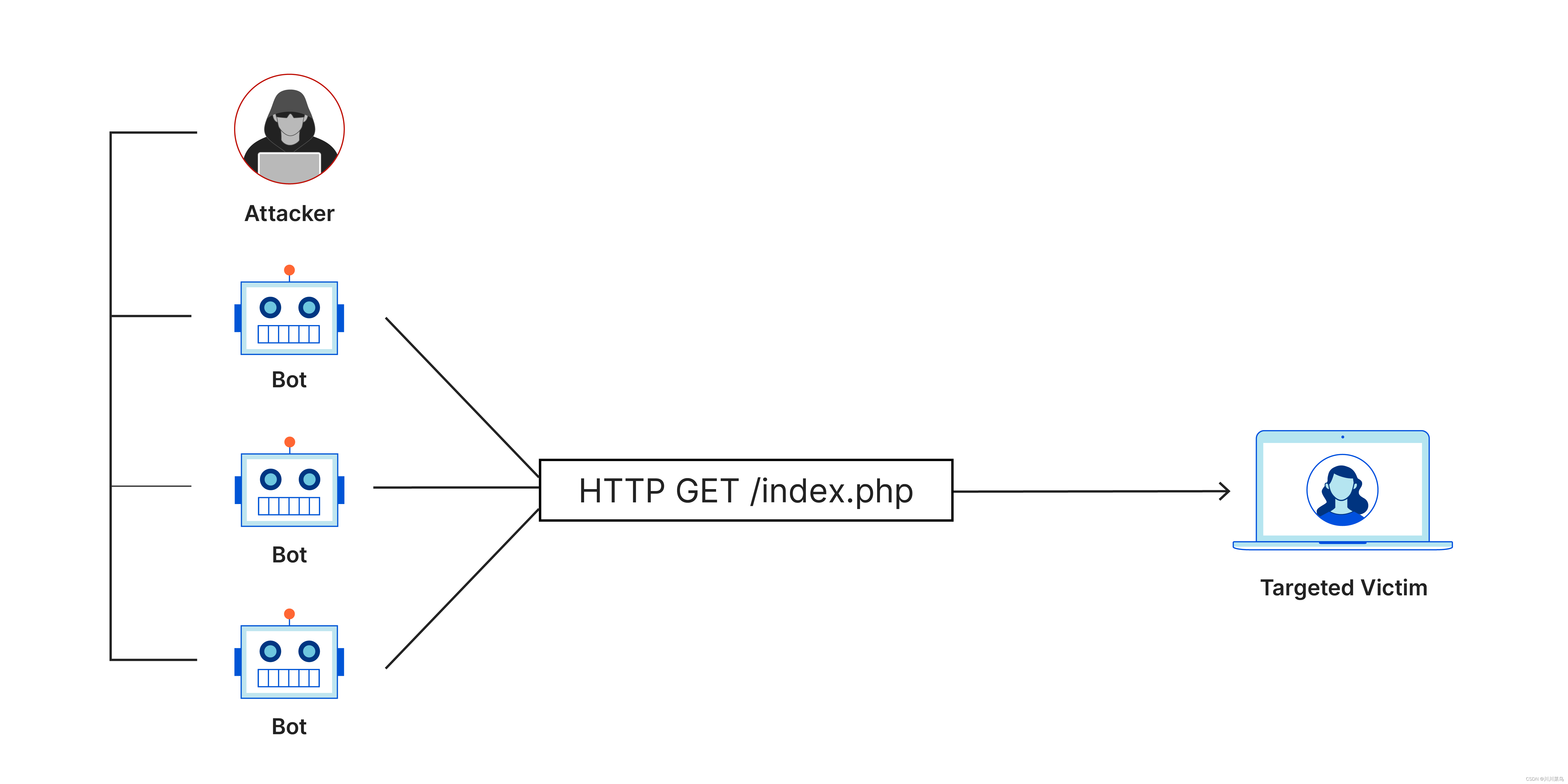

定义:分布式拒绝服务攻击,通过大量流量淹没服务器,造成服务瘫痪。

工作原理:利用被控制的机器群(僵尸网络)向目标发送请求,导致服务器超载。

识别DDoS:如果网站突然变慢或无法访问,可能是DDoS攻击。

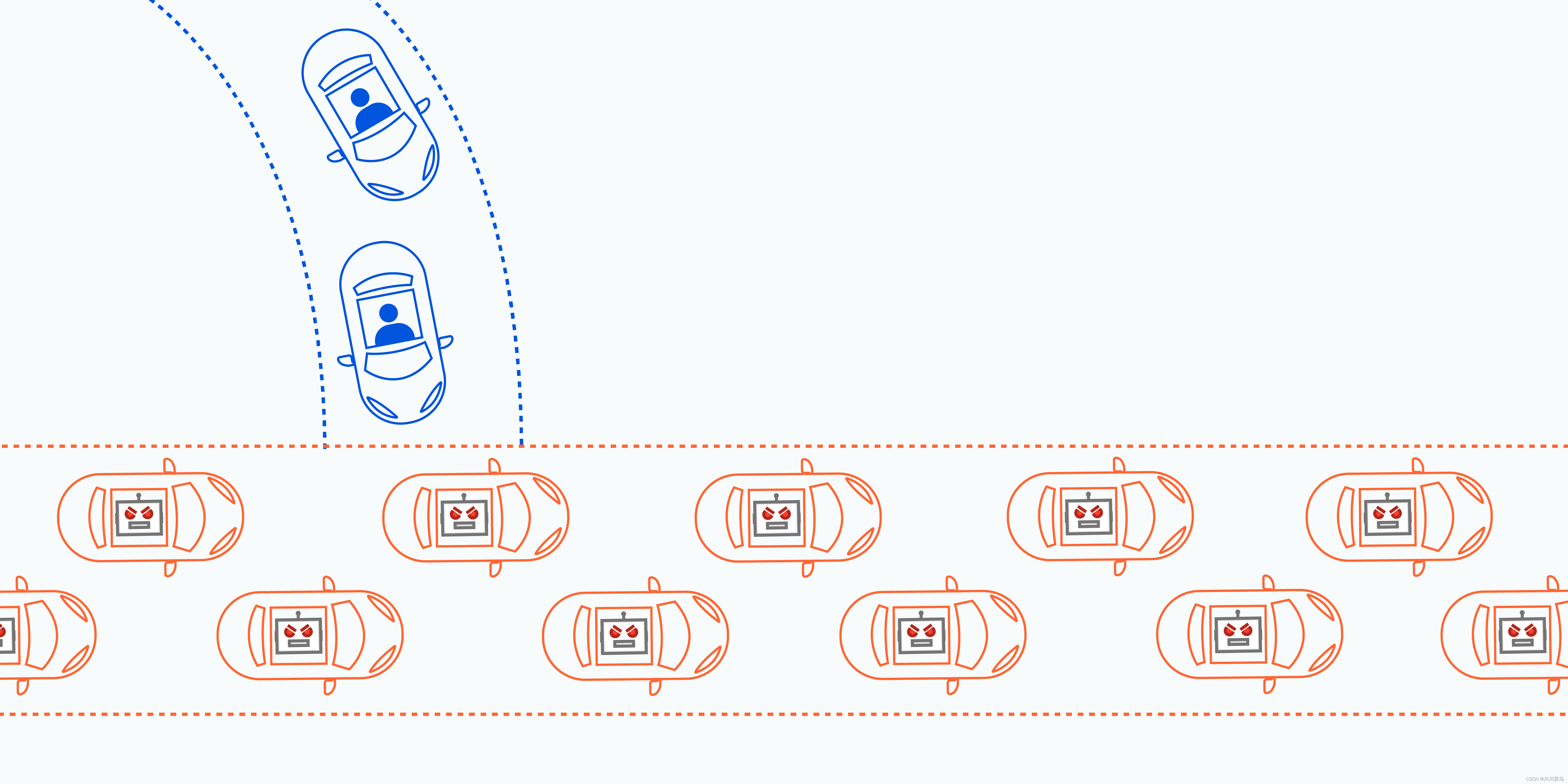

总体而言,DDoS 攻击好比高速公路发生交通堵塞,妨碍常规车辆抵达预定目的地。

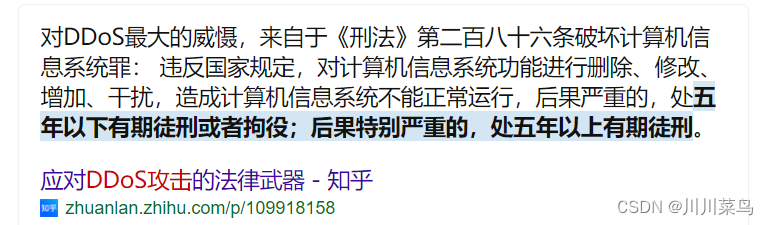

如果你认为DDos是高级的黑客技术,我不建议你过于好奇或尝试学习。以下是我国的相关法律规定:

在我看来,DDos是最简单且最粗暴的网络攻击方式。

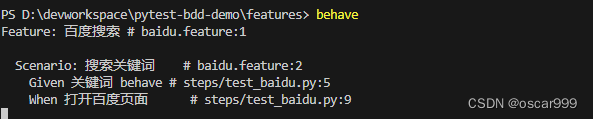

DDoS 攻击的工作原理

DDoS 攻击通过连接互联网的计算机网络进行。

这些网络包含了被恶意软件感染的计算机和其他设备(如IoT设备),被攻击者远程控制。这些设备被称为机器人(或僵尸),一组机器人构成僵尸网络。

攻击者通过向僵尸网络中的每个设备发送指令来发起攻击。

当僵尸网络以某个服务器或网络为目标时,每个设备会向目标的IP地址发送请求,可能导致目标服务器或网络因负载过重而无法正常服务。

由于每个机器人都是合法的互联网设备,因此难以区分攻击流量与正常流量。

如何识别 DDoS 攻击?

DDoS 攻击的典型迹象是网站或服务突然变慢或不可用。但由于类似性能问题可能有多种原因(例如合法流量激增),通常需要进一步调查。流量分析工具可以帮助识别一些明显的DDoS攻击迹象:

- 来自单一IP地址或IP范围的异常流量

- 大量共享某一行为特征的流量(例如设备类型、地理位置或浏览器版本)

- 对单一页面或端点的请求量出现无解释的激增

- 奇怪的流量模式,例如非常规时间段的流量激增或不自然的周期性模式

💡 DDoS攻击类型

DoS攻击根据其具体形式,有不同的迹象。

应用程序层攻击:针对服务器生成网页的能力

这类攻击也被称为第7层DDoS攻击(基于OSI模型的第7层),目的是耗尽目标资源。

攻击主要针对生成网页并响应HTTP请求的服务器层。对于客户端而言,执行一次HTTP请求的成本较低,但服务器响应则可能成本高昂,通常需要加载多个文件并运行数据库查询才能创建网页。

第7层攻击难以防御,因为恶意流量和合法流量难以区分。

HTTP洪水:大量HTTP请求涌向服务器

HTTP洪水攻击类似于大量计算机上的Web浏览器反复刷新同一页面,导致服务器遭受大量HTTP请求,进而无法提供服务。

这种类型的攻击既有简单也有复杂的形式。

简单的实现可能使用相同范围的攻击IP地址、referrer和用户代理访问特定URL。复杂的实现则可能使用大量攻击IP地址,并随机化referrer和用户代理来针对不同网址。

协议攻击:利用协议堆栈的弱点

协议攻击又称状态耗尽攻击,主要消耗服务器资源和/或网络设备(如防火墙和负载平衡器)的资源,导致服务中断。

这类攻击利用网络协议栈的第3层和第4层的弱点,使目标无法访问。

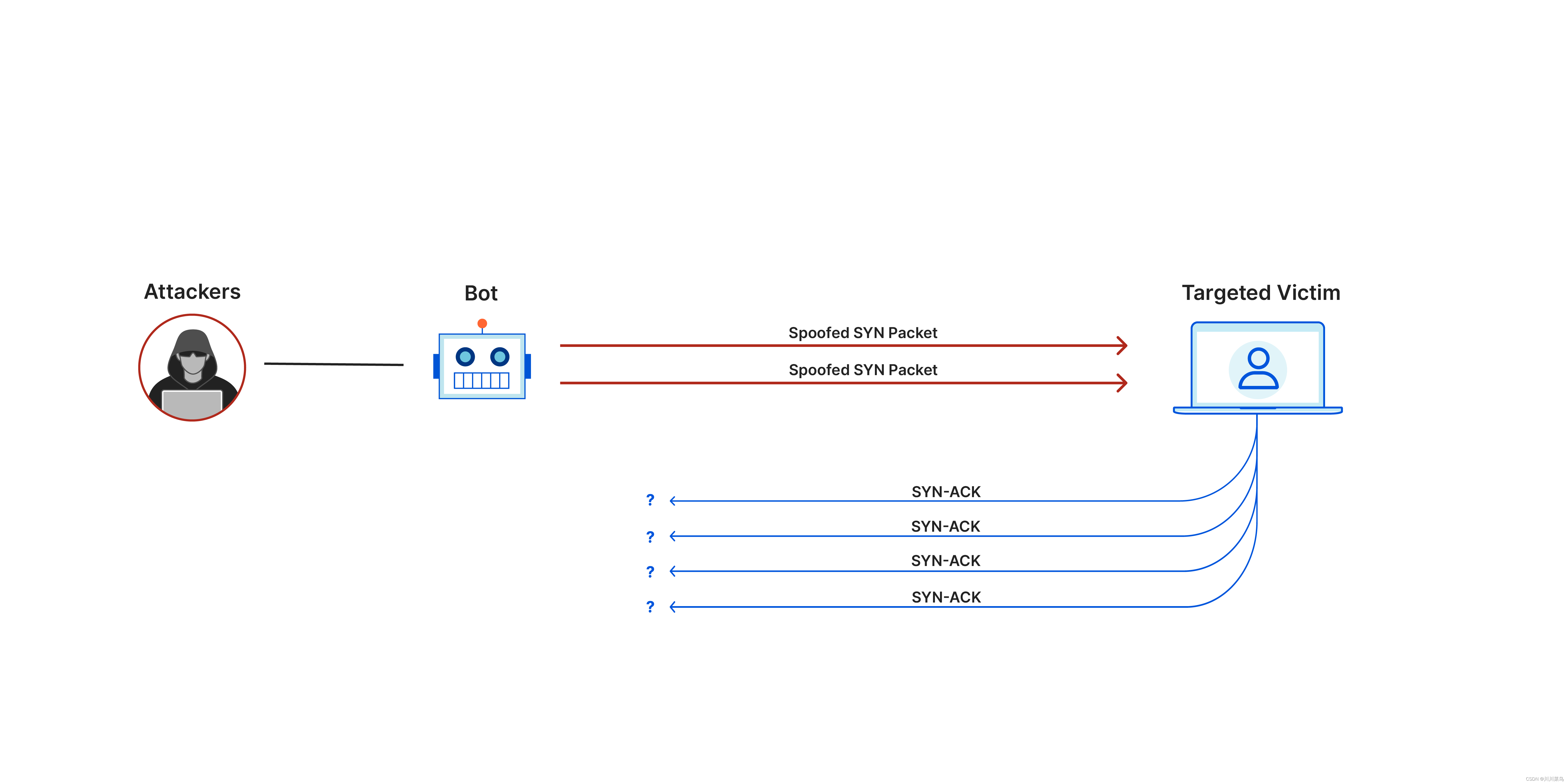

SYN 洪水

SYN 洪水就好比补给室中的工作人员从商店的柜台接收请求。

工作人员收到请求,前去取包裹,再等待确认,然后将包裹送到柜台。工作人员收到太多包裹请求,但得不到确认,直到无法处理更多包裹,实在不堪重负,致使无人能对请求做出回应。

此类攻击利用 TCP 握手(两台计算机发起网络连接时要经过的一系列通信),通过向目标发送大量带有伪造源 IP 地址的 TCP“初始连接请求”SYN 数据包来实现。

目标计算机响应每个连接请求,然后等待握手中的最后一步,但这一步确永远不会发生,因此在此过程中耗尽目标的资源。

容量耗尽攻击:消耗目标与互联网间的带宽。

攻击目标:

此类攻击试图通过消耗目标与较大的互联网之间的所有可用带宽来造成拥塞。攻击运用某种放大攻击或其他生成大量流量的手段(如僵尸网络请求),向目标发送大量数据。

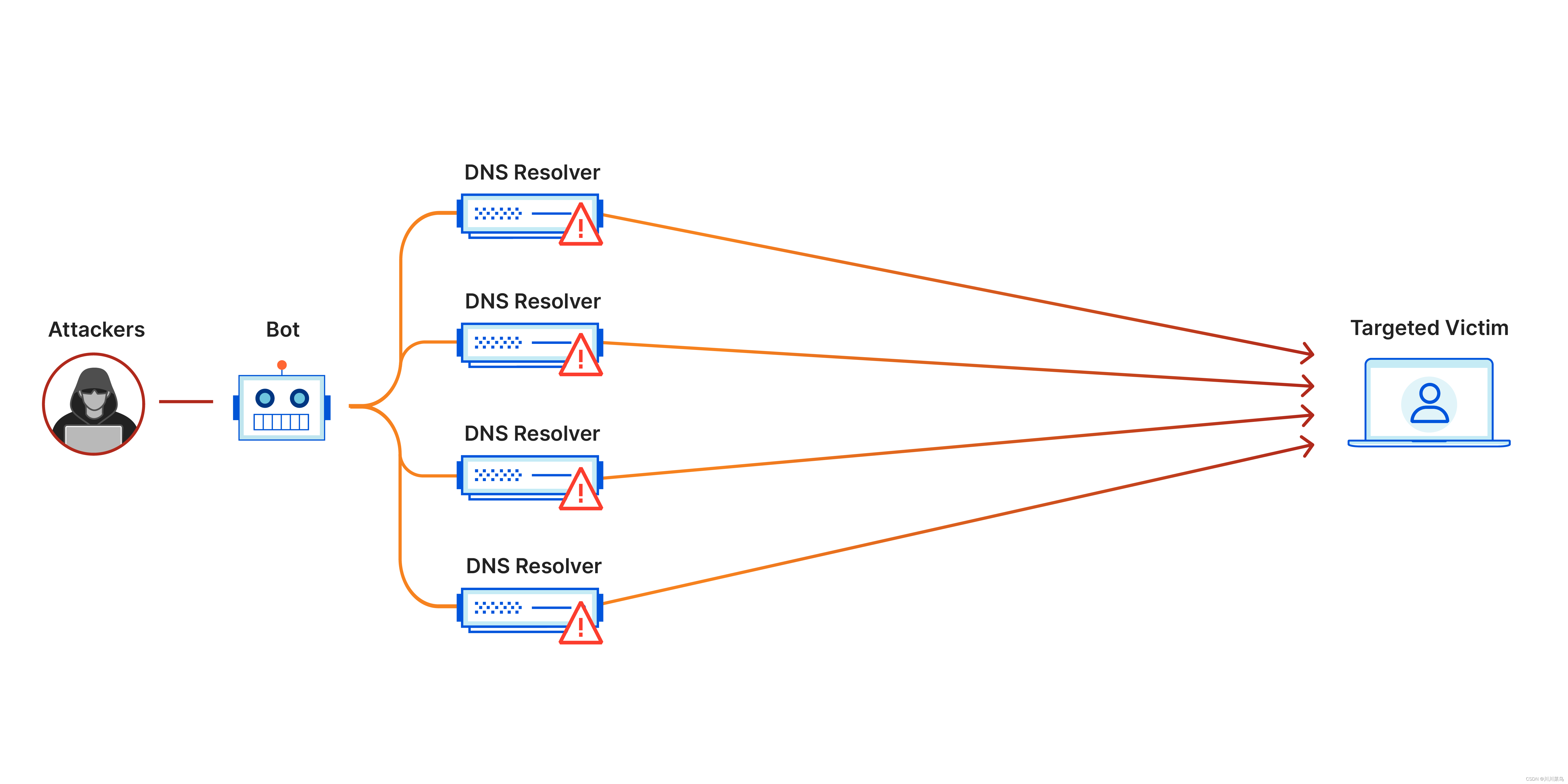

DNS放大:通过伪造IP地址发送请求

DNS 放大就好比有人打电话给餐馆说“每道菜都订一份,请给我回电话复述整个订单”,而提供的回电号码实际上属于受害者。几乎不费吹灰之力,就能产生很长的响应并发送给受害者。

利用伪造的 IP 地址(受害者的 IP 地址)向开放式 DNS 服务器发出请求后,目标 IP 地址将收到服务器发回的响应。

🔒 如何防护DDoS攻击?

DDoS攻击的防御需要多层次的安全措施,包括流量监控、防火墙配置和响应计划的制定。欢迎在评论区分享你们的见解和经验!