涉及知识点

什么是防火墙?防火墙的概念及定义,防火墙的优缺点,软考网络管理员常考知识点,软考网络管理员网络安全,网络管理员考点汇总。

后面还有更多续篇希望大家能给个赞哈,这边提供个快捷入口!

第一节网络管理员考点网络安全(1)之安全基础

第二节网络管理员考点网络安全(2)之网络攻击篇

第三节网络管理员考点网络安全(3)之系统评估篇

第四节网络管理员考点网络安全(4)之防火墙篇

第五节网络管理员考点网络安全(5)之包过滤篇

文章目录

- 涉及知识点

- 前言

- 一、防火墙的相关概念

- 二、防火墙的定义

- 三、防火墙的优、缺点

- 1、优点

- (1)防火墙能强化安全策略。

- (2)防火墙能有效的记录互联网上的活动。

- (3)防火墙是一个安全策略的边防站。

- 2、缺点

- (1)防火墙不能防范不经由防火墙的攻击。

- (2)防火墙不能防止感染了病毒的软件或文件的传输。

- (3)防火墙不能防止数据驱动式攻击。

- 四、涨薪支持区

- 总结

前言

更多续集可关注CSDN博主-《拄杖盲学轻声码》

像博主经历过网络管理员考试的就知道,其实防火墙这个章节在考纲里面的占分还是比较重的,所以大家得重视起来,今天也是趁着端午节假期给大家整理了一下有关防火墙的相关知识,希望大家能对防火墙的作用有一个良好的认知。

一、防火墙的相关概念

除了防火墙的概念外,有必要了解一些防火墙的相关概念。

非信任网络(公共网络):处于防火墙之外的公共开放网络,一般指Internet.

信任网络(内部网络):位于防火墙之内的可信网络,是防火墙要保护的目标。

DMZ(非军事化区):也称周边网络,可以位于防火墙之外也可以位于防火墙之内。安全敏感度和保护强度较低。非军事化区一般用来放置提供公共网络服务的设备。这些设备由于必须被公共网络访问,所以无法提供与内部网络主机相等的安全性。

可信主机:位于内部网络的主机,且具有可信任的安全特性。

非可信主机:不具有可信特性的主机。

公网IP地址:有Internet信息中心统一管理分配的IP地址。可在Internet上使用。

保留IP地址:专门保留用于内部网络的IP地址,可以由网络管理员任意指派,在Internet上不可识别和不可路由,如:192.168.0.0和10.0.0.0等地址网段。

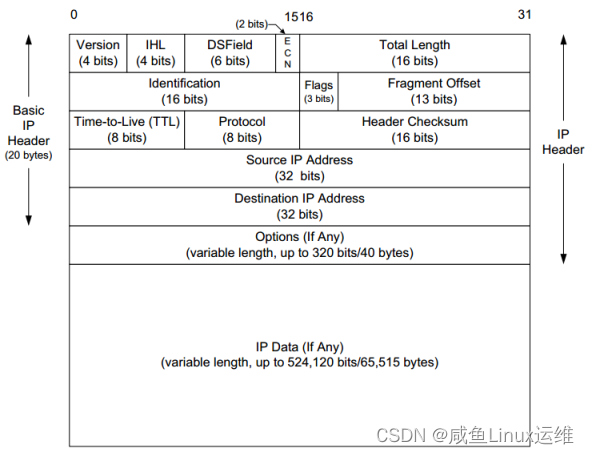

包过滤:防火墙对每个数据包进行允许或拒绝的决定,具体的说就是根据数据包的头部按照规则进行判断,决定继续转发还是丢弃。

地址转换:防火墙将内部网络主机不可路由的保留地址转换成公共网络可识别的公共地址,可以达到节省IP和隐藏内部网络拓扑结构信息等目的。

二、防火墙的定义

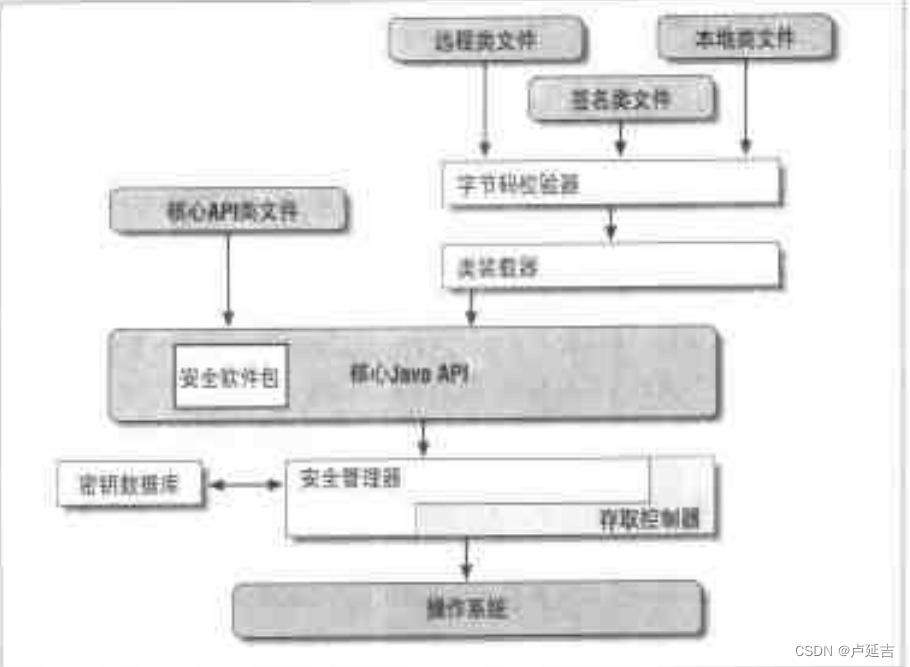

在人们建筑和使用木制结构房屋的时候,为了在"城门失火"时不致"殃及池鱼",就将坚固的石块堆砌在房屋周围作为屏障以防止火灾的发生和蔓延,这种防护构筑物被称之为"防火墙",这是防火墙的本义。在当今的信息世界里,人们借助了这个概念,使用防火墙来保护敏感的数据不被窃取和篡改,不过这些防火墙是由先进的计算机硬件或软件系统构成的。简单的说,防火墙是位于两个信任程度不同的网络之间的软件或硬件设备的组合。它对两个或多个网络之间的通信进行控制,通过强制实施统一的安全策略,防止对重要信息资源的非法存取和访问,以达到保护系统安全的目的。

防火墙通常是运行在一台单独计算机之上的一个特别的服务软件,用来保护由许多台计算机组成的内部网络。它使企业的网络规划清晰明了,它可以识别并屏蔽非法请求,有效防止跨越权限的数据访问。它既可以是非常简单的过滤器,也可能是精心配置的网关,但它们的原理是一样的,都是监测并过滤所有内部网和外部网之间的信息交换。防火墙保护着内部网络的敏感数据不被窃取和破坏,并记录内外通信的有关状态信息日志,如通信发生的时间和进行的操作等等。新一代的防火墙甚至可以阻止内部人员将敏感数据向外传输。即使在公司内部,同样也存在这种数据非法存取的可能性。设置了防火墙以后,就可以对网络数据的流动实现有效地管理:允许公司内部员工使用电子邮件、进行Web浏览以及文件传输等服务,但不允许外界随意访问公司内部的计算机,同样还可以限制公司中不同部门之间互相访问,将局域网络放置于防火墙之后可以有效阻止来自外界的攻击。

防火墙是加强网络安全的一种非常流行的方法。在互联网的WEB网站中,超过三分之一的网站都是由防火墙加以保护的,这是防范黑客攻击最安全的一种方式。从逻辑上讲,防火墙是分离器、限制器和分析器,它有效的监控了信任网络和非信任网络之间的任何活动,保证了信任网络的安全。从实现方式上防火墙可以分为硬件防火墙和软件防火墙两类,硬件防火墙是通过硬件和软件的组合来达到隔离内、外部网络的目的;软件防火墙是通过纯软件的方式来实现隔离内、外部网络的目的。

防火墙是一种非常有效的网络安全模型,通过它可以隔离风险区域(即非信任网络)与安全区域(信任网络)的连接,同时不会影响人们对风险区域的访问。防火墙的作用是监控进出网络的信息,仅让安全的、符合规则的信息进入内部网络,为用户提供一个安全的网络环境。通常的防火墙具有以下一些功能:

(1)对进出的数据包进行过滤,滤掉不安全的服务和非法用户。

(2)监视Internet安全,对网络攻击行为进行检测和报警。

(3)记录通过防火墙的信息内容和活动。

(4)控制对特殊站点的访问,封堵某些禁止的访问行为。

三、防火墙的优、缺点

1、优点

防火墙是加强网络安全的一种有效手段,它有以下优点:

(1)防火墙能强化安全策略。

互联网上每天都有几百万人在浏览信息,不可避免的会有心怀恶意的黑客试图攻击别人,防火墙充当了防止攻击现象发生的"网络巡警",它执行系统规定的策略,仅允许符合规则的信息通过。

(2)防火墙能有效的记录互联网上的活动。

因为所有进出的信息都需要经过防火墙,所以防火墙可以记录信任网络和非信任网络之间发生的各种事件。

(3)防火墙是一个安全策略的边防站。

所有进出内部网络的信息都必须通过防火墙,防火墙便成为一个安全检查站,能够把可疑的连接或者访问拒之门外。有人认为只要安装了防火墙,就会解决网络内所有的安全问题。

2、缺点

实际上,防火墙并不是万能的,安装了防火墙的系统依然存在着安全隐患。以下是防火墙的一些缺点:

(1)防火墙不能防范不经由防火墙的攻击。

例如,如果允许从受保护网内部不受限制的向外拨号,一些用户可以形成与Internet的直接的连接,从而绕过防火墙,造成一个潜在的后门攻击渠道。

(2)防火墙不能防止感染了病毒的软件或文件的传输。

解决这个问题还需防病毒系统。

(3)防火墙不能防止数据驱动式攻击。

当有些表面看来无害的数据被邮寄或复制到Internet主机上并被执行而发起攻击时,就会发生数据驱动攻击。因此,防火墙只是一种整体安全防范政策的一部分。这种安全政策必须包括公开的、以便用户知道自身责任的安全准则、职员培训计划以及与网络访问、当地和远程用户认证、拨出拨入呼叫、磁盘和数据加密以及病毒防护的有关政策

四、涨薪支持区

期待大家能通过这篇文章学到更多,而且薪资一年更比一年猛!

喜欢博主的话可以上榜一探究竟,博主专设涨薪皇榜给大家查阅,喜欢的可以点击此处查看哟。

总结

更多备考资料大家可以关注csdn博主-《拄杖盲学轻声码》

以上就是今天要讲的内容,本文主要介绍了备考软考网络管理员的常见知识点(4)防火墙相关概念,在历年的考试真题上这个比分还是占了很大的,所以可能也就是多看了这一个知识点对考试帮助还是很大的,也期待大家逢考必过哈,2023年一起加油!!!