尊敬的读者:

随着网络技术的进步,勒索病毒已经成为一种极具威胁性的网络犯罪工具之一。其中,.locked勒索病毒是一种采用高级加密算法的恶意软件,目的是加密用户的文件,并勒索赎金以提供解密密钥。本文将介绍如何应对被.locked勒索病毒加密的数据文件,并提供预防措施。 面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况

感染.locked勒索病毒风险与影响

.locked勒索病毒是一种极富威胁性的网络犯罪工具,其攻击可能带来严重的风险和影响。以下是应对.locked勒索病毒时可能面临的主要风险和影响:

. 文件无法访问:

• 风险: .locked勒索病毒使用高级加密算法,导致用户的关键文件、文档和媒体内容变得无法访问。

• 影响:这可能对个人用户和企业产生严重影响,妨碍正常工作流程、数据存取和业务运作。

. 勒索经济损失:

• 风险:攻击者通常要求受害者支付赎金,否则承诺永久丢失文件。

• 影响:付赎金可能导致经济损失,并且并不能保证完全恢复数据。此外,付赎金还可能鼓励攻击者继续其犯罪活动。

. 数据泄露威胁:

• 风险:攻击者可能以泄露敏感信息或文件为威胁,增加受害者支付赎金的压力。

• 影响:数据泄露可能损害个人隐私、公司机密,对受害者造成长期的负面影响。

. 企业运营受损:

• 风险:对企业而言,.locked勒索病毒可能导致生产力下降,系统瘫痪,客户信任受损等问题。

• 影响:企业运营受损可能导致财务损失、声誉受损,甚至导致公司倒闭。

. 网络恢复成本高昂:

• 风险:恢复由.locked勒索病毒造成的网络和系统可能需要昂贵的技术支持和专业服务。

• 影响:经济成本的增加可能对企业和个人财务状况产生重大影响。

. 持续威胁和演变:

• 风险: .locked勒索病毒可能不断演变,采用更高级的技术手段,增加防范和恢复的难度。

• 影响:持续威胁和演变意味着用户和组织需要不断升级其网络安全措施,以保护免受未来攻击的影响。

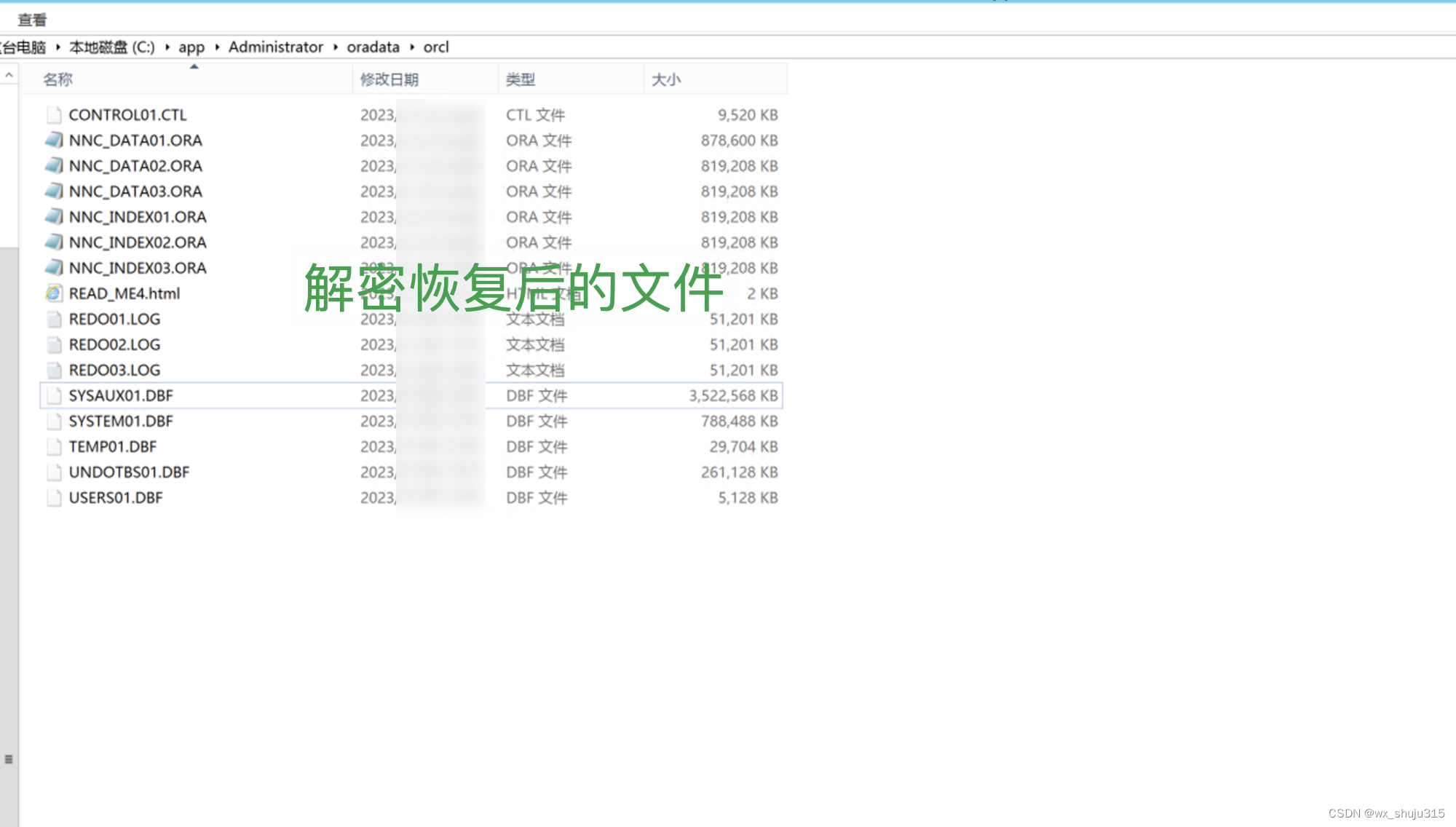

恢复被.locked勒索病毒加密的数据

• 尝试文件恢复工具:一些专业的文件恢复工具可能对.locked勒索病毒的加密算法产生积极作用。工具如Recuva、EaseUS Data Recovery Wizard等可能有助于恢复一部分受影响的文件。

• 联系安全公司或专业机构:有些数据恢复公司可能提供特殊的解密服务。在使用这类服务时务必确保其可信赖。

预防.locked勒索病毒的方法

• 备份重要数据:定期备份是最为有效的预防措施之一。确保备份存储在与网络隔离的地方,以防备份文件也受到感染。

• 安装可信的安全软件:使用强大的反病毒软件,并保持其及时更新,以侦测并阻止潜在的勒索病毒感染。

• 谨慎打开附件和链接:避免打开来自未知发件人的电子邮件附件,特别是包含可执行文件的附件。不点击不明链接也是预防的关键。

• 定期系统更新:及时应用操作系统和应用程序的安全更新,以修补潜在的漏洞。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

结语

.locked勒索病毒是当今网络威胁中的一种具有挑战性的恶意软件。通过备份、安全软件的使用以及谨慎的在线行为,用户和组织可以降低感染的风险,并更好地应对这种威胁。在遭受攻击时,冷静应对,使用专业工具和服务,可能有助于一定程度上恢复受影响的数据。