▲ 点击上方"DevOps和k8s全栈技术"关注公众号

Kubernetes(简称 K8s)是一个强大的容器编排平台,广泛应用于生产环境中。然而,与其功能强大相对应的是对安全性的高要求。在生产环境中,我们必须采取一系列措施来保护 Kubernetes 集群免受潜在的威胁和攻击。本文将介绍一些关键的 Kubernetes 安全实践,以及如何有效地防止潜在的攻击。

1. 控制访问权限

Kubernetes 的 RBAC(Role-Based Access Control)机制允许您细粒度地控制用户和服务账户对集群资源的访问权限。在生产环境中,必须审慎配置 RBAC 规则,仅授予最小必要权限。

1)创建最小特权的服务账户,并将其分配给需要的 Pods。

2)定期审查 RBAC 规则,确保权限仍然符合实际需求。

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:namespace: defaultname: pod-reader

rules:

- apiGroups: [""]resources: ["pods"]verbs: ["get", "list"]2. 安全的网络策略

Kubernetes 的网络策略允许您定义 Pod 之间和 Pod 与外部服务之间的通信规则。通过限制流量,可以减少横向移动攻击的风险。

1)创建网络策略,只允许必要的流量通过。

2)使用网络插件(如 Calico、Cilium)以加强网络隔离。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:name: deny-from-other-namespaces

spec:podSelector: {}ingress:- from:- namespaceSelector: {}3. 敏感信息管理

在容器中管理敏感信息时需要格外小心。使用 Kubernetes 的 Secret 对象来存储敏感信息,如密码和 API 密钥。

1)避免在容器镜像中硬编码敏感信息。

2)使用 RBAC 限制对 Secret 对象的访问。

apiVersion: v1

kind: Secret

metadata:name: mysecret

type: Opaque

data:username: <base64-encoded-username>password: <base64-encoded-password>4. 持续监控与审计

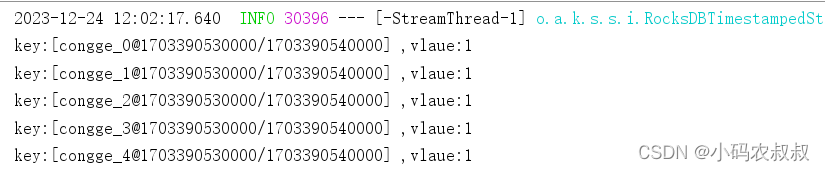

实时监控是发现异常活动的关键。将集群的活动日志中央化,并使用工具进行实时分析。

1)使用 Kubernetes 的审计功能记录所有 API 请求。

2)配置集中式日志收集和分析工具(如 ELK Stack、Splunk)。

apiVersion: audit.k8s.io/v1

kind: Policy

rules:

- level: Metadata5. 定期更新和漏洞管理

保持 Kubernetes 集群和相关组件的最新版本是关键,因为新版本通常包含了修复安全漏洞的补丁。

1)定期检查 Kubernetes、容器运行时、网络插件等组件的更新。

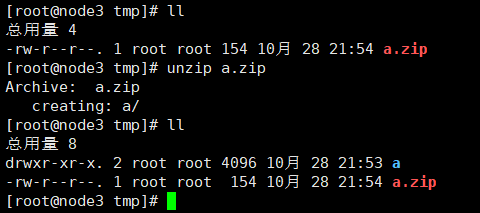

2)使用漏洞扫描工具来检查应用容器中的漏洞。

# 更新 Kubernetes

kubectl cluster-info dump | grep -E 'image:|hyperkube' # 查看当前版本

kubeadm upgrade plan # 检查可升级版本

kubeadm upgrade apply v1.x.y # 执行升级6. API Server 安全实践

a. 访问控制

确保 API Server 受到有效的访问控制,以防止未经授权的访问。

1)使用 RBAC(Role-Based Access Control)限制用户和服务账户的权限。

2)禁用匿名访问,并启用认证和授权。

# 禁用匿名访问

apiVersion: v1

kind: Config

users:

- name: anonymoususer: {}

clusters:

- cluster:insecure-skip-tls-verify: truename: local

contexts:

- context:cluster: localuser: anonymousname: local

current-context: localb. 使用安全连接

确保 API Server 使用安全的连接,通过启用 TLS 和使用证书进行加密通信。

1)配置 Kubernetes API Server 使用有效的 SSL 证书。

2)禁用不安全的传输协议(如 HTTP)。

# 生成自签名证书

openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=kube-api-server"

# 配置 kube-apiserver

--tls-cert-file=tls.crt

--tls-private-key-file=tls.key

--insecure-port=0c. 启用审计

启用审计功能以记录 API 请求,以便进行审计和故障排除。

1)配置审计策略以记录关键事件。

2)将审计日志集中存储和监控。

apiVersion: audit.k8s.io/v1

kind: Policy

rules:

- level: Metadata7. Kubelet 安全实践

a. Kubelet 启动参数

对 Kubelet 的启动参数进行安全配置,以减小攻击面。

1)设置

--authorization-mode为 RBAC。2)启用安全端口,禁用不必要的端口。

# 启动 Kubelet

kubelet --authorization-mode=Webhook

--client-ca-file=/path/to/ca.crt

--tls-cert-file=/path/to/tls.crt

--tls-private-key-file=/path/to/tls.key

--read-only-port=0b. 使用证书

确保 Kubelet 使用安全的证书进行身份验证和通信。

1)配置 Kubelet 使用有效的 TLS 证书进行身份验证。

2)定期更新证书,确保证书的有效性。

apiVersion: v1

kind: Config

clusters:

- cluster:certificate-authority: /etc/kubernetes/pki/ca.crtserver: https://<kubelet-host>:10250name: my-cluster

users:

- name: kubeletuser:client-certificate: /etc/kubernetes/pki/kubelet.crtclient-key: /etc/kubernetes/pki/kubelet.key

contexts:

- context:cluster: my-clusteruser: kubeletname: my-context

current-context: my-contextc. 使用 Pod 安全策略

启用 Pod 安全策略,限制容器的权限,防止攻击者通过容器逃逸攻击主机。

1)创建 Pod 安全策略对象,并将其应用到命名空间或集群中。

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:name: restrictive

spec:privileged: false# 其他策略规则...8. 容器安全实践

a. 最小权限原则

确保容器的运行时用户以及容器的权限是最小的,以减小攻击面。

1)使用非特权用户运行容器,避免使用 root 用户。

2)确保容器的文件系统只包含必要的文件和程序。

apiVersion: v1

kind: Pod

metadata:name: mypod

spec:securityContext:runAsUser: 1000runAsGroup: 3000# 其他 Pod 配置...b. 使用容器安全上下文

使用容器安全上下文配置容器的安全特性,如 SELinux 或 AppArmor。

1)配置容器安全上下文以强制额外的安全措施。

2)在容器运行时启用 SELinux 或 AppArmor。

apiVersion: v1

kind: Pod

metadata:name: mypod

spec:securityContext:seLinuxOptions:level: "s0:c123,c456"# 其他 Pod 配置...c. 容器镜像扫描

使用容器镜像扫描工具,定期检查容器镜像中的漏洞。

1)集成容器镜像扫描工具到 CI/CD 流程。

2)定期扫描生产环境中正在运行的容器镜像。

# 使用 Trivy 进行容器镜像扫描

trivy image <image-name>结语

在生产环境中运行 Kubernetes 集群需要综合考虑安全性的各个方面。通过控制访问权限、配置网络策略、管理敏感信息、持续监控和定期更新,可以降低潜在攻击的风险,确保集群的稳定和安全运行。请记住,安全是一个持续不断的过程,不断更新和改进是确保 Kubernetes 生产环境安全性的关键。

本周精彩文章推荐

年底了,总结下这一年,收获满满

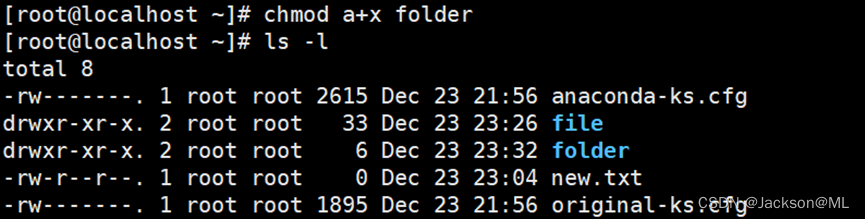

linux系统常用命令大全

基于K8S实现代码自动化上线

基于Kubernetes的实战案例分享

k8s证书过期之后如何自动续订证书

K8S网站被10T流量攻击,1秒钟内就快速处理

基于k8s的devOps自动化运维平台架构设计(中英文版本)

基于k8s的大型在线购物网站设计与自动扩缩容实现

Kubernetes最佳实战案例:优化容器化部署与扩展性

现代化战机之路:美国空军U-2侦察机基于Jenkins和k8s的CI/CD架构演进

干掉99%传统运维:基于Jenkins和K8S构建DevOps流水线

合肥电信/Kubernetes技术培训

作者微信:luckylucky421302

加微信,可以进学习交流群。

点亮收藏,服务器10年不宕机