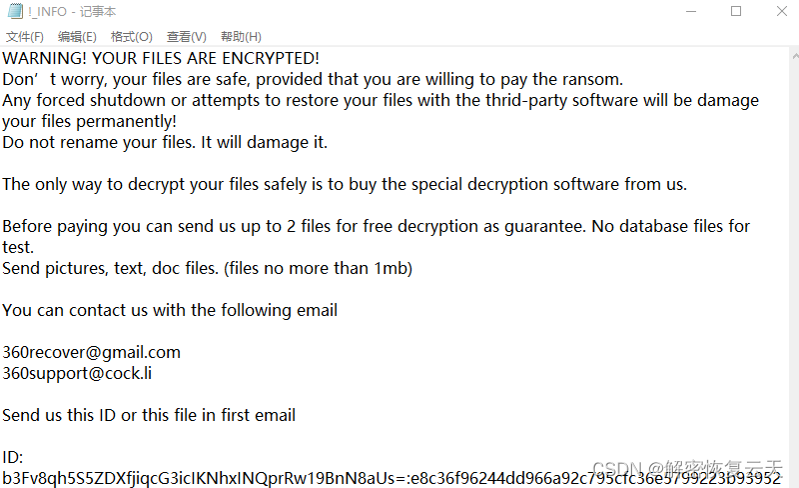

计算机技术的不断发展,为企业的生产运营提供了极大便利,但也为网络安全埋下隐患,网络上的勒索病毒种类也在不断增加,给企业的数据安全带来了严重威胁。近日,云天数据恢复中心接到许多企业的求助,企业的计算机服务器中了halo勒索病毒,导致企业计算机系统瘫痪。Halo勒索病毒是是Beijingcrypt勒索家族下的一种勒索病毒,该病毒具有较强的攻击与加密能力,为此经过云天数据恢复中心工程师对halo勒索病毒的解密,为大家整理了以下有关该病毒的应对措施。

一,Halo勒索病毒解密流程

- 断开网络连接,当发现计算机被halo勒索病毒攻击后,我们应该先断开网络连接,并且切断与中毒计算机之间的所有连接与共享设备,防止halo勒索病毒在局域网下的横向传播。

- 结束加密程序,当我们需要对中毒计算机进行任何操作前,应该先结束加密程序,同时按下计算机的ctrl+alt+delete键进入到计算机的任务管理器,结束掉一些陌生与较大运行的软件进程。

- 复制恢复文件,如果计算机中有需要恢复的文件,我们需要对其文件进行复制,复制一份到物理隔离的硬盘或U盘之中,以防止在解密恢复过程中意外的产生,避免对源文件的损害。

- 解密中毒文件,一般勒索病毒加密系统文件肯定有其中的漏洞或系统漏洞,我们可以根据系统漏洞对文件进行解密,非经验丰富的专业技术人员一般很难恢复。我们可以咨询专业的数据恢复机构,他们对市面上的各种后缀勒索病毒有着丰富的解密恢复经验,数据恢复完成度高。

5.系统恢复操作,当我们需要的文件解密恢复成功后,我们需要对中毒计算机进行全盘扫杀格式化,将系统内的勒索病毒清除干净,然后重装系统,部署相应的企业应用软件,再导入恢复好的数据文件即可完成系统恢复操作。

6.安装防护软件,我们可以对计算机实施多道防护,安装可靠的防勒索病毒软件,并且定期系统查杀,修补漏洞,定期维护系统的弱口令密码,不同服务器的密码要尽可能复杂且不同,以减少二次被攻击的可能。

二,Halo勒索病毒预防措施

- 减少端口映射与共享操作,避免将计算机端口长期暴露在公网之上。

- 不点击,不下载陌生链接或附件软件,减少捆绑软件的威胁。

- 提高全员的网络安全意识。