一个活跃的金融活动针对的是脆弱的SSH服务器,以隐蔽地将它们纳入一个代理网络。

"Akamai研究员Allen West在周四的一份报告中说:"这是一个活跃的活动,攻击者利用SSH进行远程访问,运行恶意脚本,隐蔽地将受害者服务器纳入点对点(P2P)代理网络,如Peer2Profit或Honeygain。

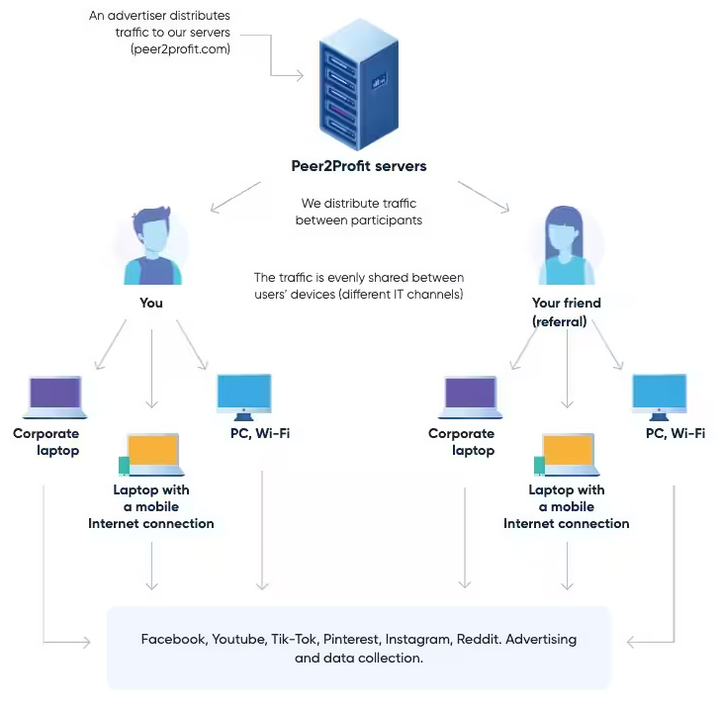

与加密劫持不同的是,在加密劫持中,被破坏的系统资源被用来非法挖掘加密货币,而代理劫持则为威胁者提供了利用受害者未使用的带宽,作为P2P节点隐蔽地运行不同服务的能力。

这提供了两方面的好处: 它不仅使攻击者能够利用额外的带宽赚钱,而且大大降低了进行加密货币劫持所需的资源负荷,同时也减少了被发现的机会。

"West说:"这是一个比加密劫持更隐蔽的替代方案,具有严重的影响,可以增加代理7层攻击已经带来的头痛问题。

更糟糕的是,代理软件服务提供的匿名性可能是一把双刃剑,因为它们可能被恶意行为者滥用,通过中间节点路由流量来混淆其攻击的来源。

2023年6月8日发现最新活动的Akamai表示,该活动旨在攻破易受影响的SSH服务器,并部署一个混淆的Bash脚本,而该脚本又具备从被破坏的网络服务器中获取必要的依赖性,包括通过伪装成CSS文件("csdark.css")来获取curl命令行工具。

这个隐蔽的脚本进一步主动搜索并终止运行带宽共享服务的竞争实例,然后启动Docker服务,分享受害者的带宽以获取利润。

对该网络服务器的进一步检查显示,它还被用来托管一个加密货币矿工,这表明威胁者同时涉足了加密货币劫持和代理劫持攻击。

虽然代理软件本身并不邪恶,但Akamai指出,"其中一些公司没有正确验证网络中IP的来源,甚至偶尔会建议人们在工作电脑上安装该软件"。

但是,当应用程序在用户不知情或不同意的情况下被安装,从而使威胁者能够控制几个系统并产生非法收入时,这种操作就超越了网络犯罪的范畴。

"韦斯特说:"旧的技术仍然有效,特别是当与新的结果相搭配时。"标准的安全实践仍然是一种有效的预防机制,包括强密码、补丁管理和细致的记录"。