点击星标,即时接收最新推文

随着网络技术的发展,企业内部网络架构的变化,网络设备多样性的增加,面对内网攻击,防御体系逐渐阶梯化,通过不同维度的防御联动,将攻击拒之门外。对于突破网络边界后进入内网的攻击会有什么样的思路,本节将针对划分的不同安全域进行重点介绍。

MS08067安全实验室

致力于网络安全的普及和培训

分析当前网络区域环境

进入不同的内网区域所面对的当前环境是不同的,如何判断和分析当前环境,以及后渗透的攻击方向和路径是至关重要的,同时也是为了加强防御体系提出建设性意见。

01

办公区

当我们通过Wifi破解密码,邮件钓鱼,社会工程学,近源攻击等方式都可能接触到办公区域。办公区域最明显的特征是存在大量的办公终端,例如Windows7操作系统,Windows10操作系统,这两类操作系统是办公终端最常用到的两个操作系统,同时办公区域还会存在打印机,摄像头,无线路由器等终端设备,通常某个楼层的终端设备处于同一个网段。我们可以通过探测当前网段存活的主机类型,主机存活时间,以及开放端口来判断是否进入了办公区域,通常情况办公终端并不会像服务器那样开放一些特殊的服务端口。

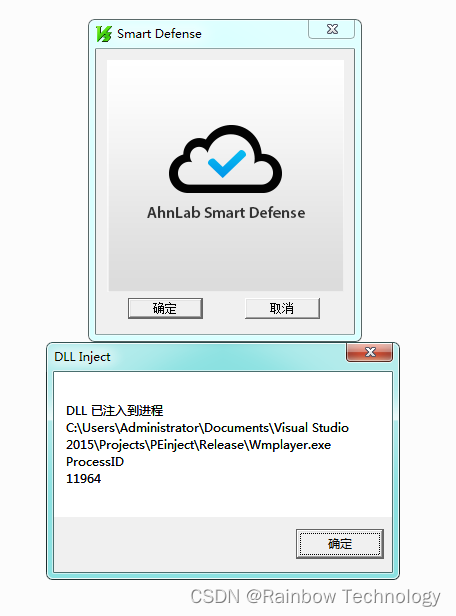

针对办公区域的防御,通常办公电脑的安全性依赖于本地操作系统漏洞补丁更新,本地杀毒软件,口令防护以及远程连接。在此基础之上,安全防护产品上网行为管理,能够清晰的记录当前接入的网络上网流量行为,能够发现异常连接,例如在工作时间内连接娱乐应用,连接非法矿池地址。通过策略进行限制,从而达到安全监测。

办公区域的打印机,摄像头,无线路由器等设备,由于漏洞补丁更新难度的存在很多时候会被遗漏和不重视,对于打印机通常会采用隔离网络的方式,将要打印的材料传输至FTP服务器,再由FTP服务器进行打印下发,从而降低打印机被攻击的可能性,同时也加强了针对一些特殊文件不能随意打印的要求。对于摄像头安全防御,通常也会建立属于监控类的网段,通过安防监控平台统一接入摄像头等监控类设备,做到一定的安全防护。对于无线路由器,企业内部一般是禁止私自搭建无线路由器,确保通过上网行为管理能够统一的监控。

02

DMZ服务区

DMZ区域的建立作为“安全”与“非安全”环境之间的缓冲区域,一方面面对对外的业务使用,另一方面为内部提供使用。通常攻击者通过对外Web业务,进入的区域就是DMZ区。DMZ区明显的特征是存在大量的服务器,通常会有Windows2008,Windows2012,CentOS等适用于服务器的操作系统存在,同时可以通过开放的端口来判断当前环境。例如DMZ区通常会有Web服务,那么端口通常是21,22,80,443,3306,3389,8080,等Web服务和运维服务相关的端口,这些服务通常会和外网连接,同时也会发现部分服务器会存在双网卡,即联通另一个网段,可能通向核心区域,也可能通向运维区域。

03

核心区

核心区通常部署大量与数据相关的服务器,用于数据存储,计算等服务,并不出网,形成一个较为封闭的状态,为前端服务提供数据支撑工作。通常这类区域是无法从外网直接访问,只能通过DMZ区或者运维区等其他区域作为跳板进行访问。由于核心区域不出网,在一定程度上及时更新漏洞补丁,更新本地杀毒软件特征库较为困难,只能通过策略,人工干预等方式进行安全加固.

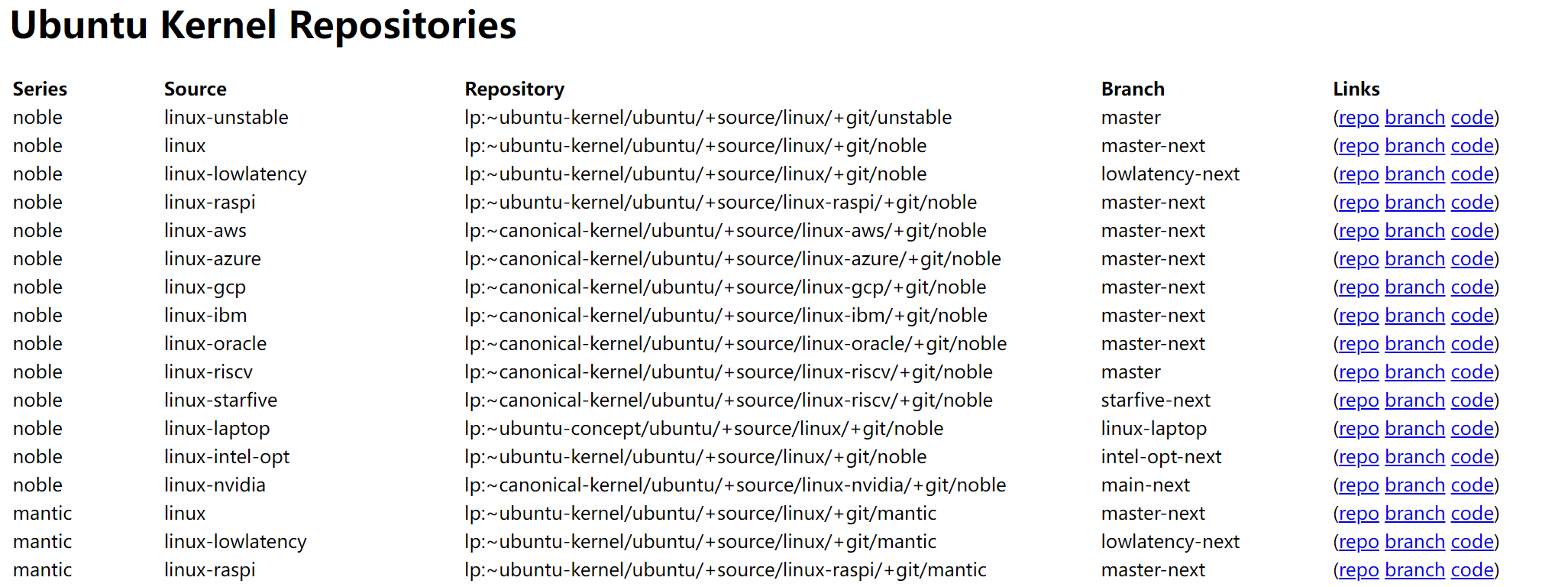

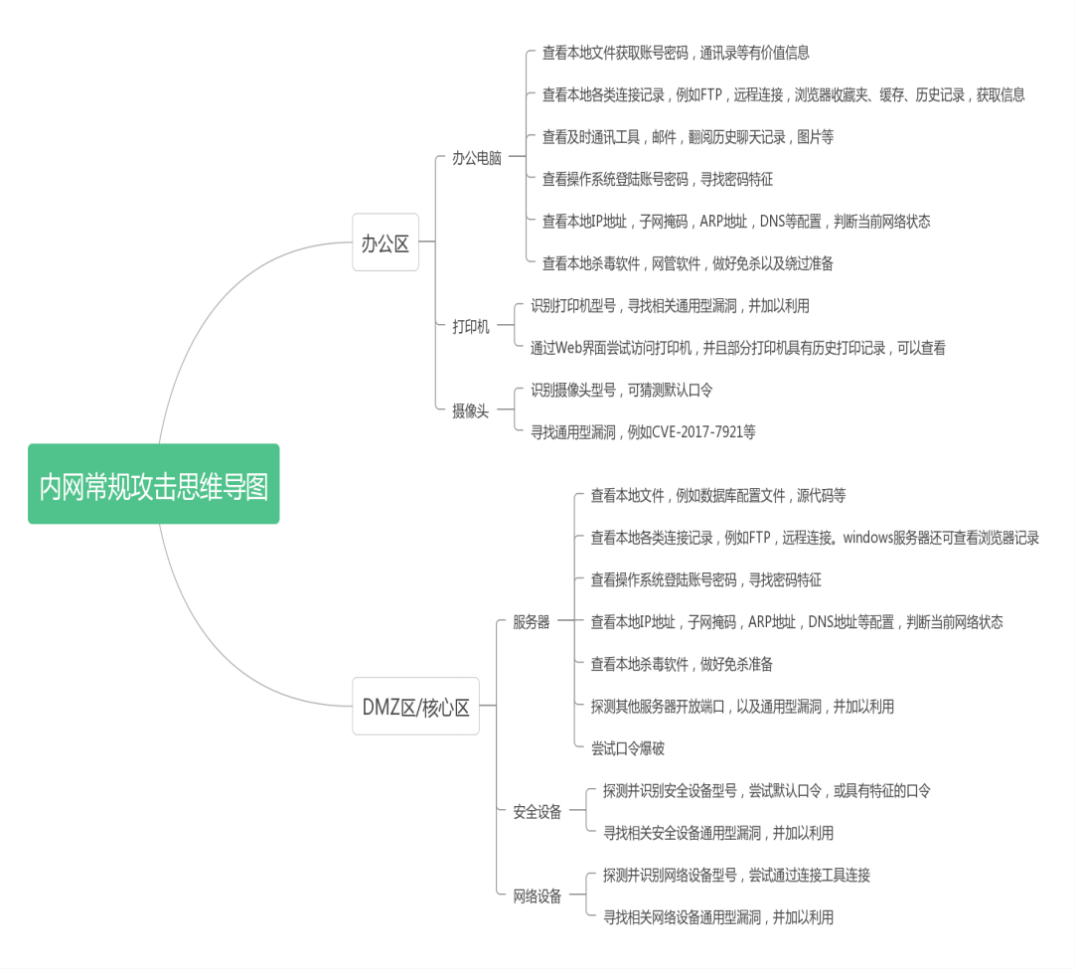

内网常规攻击路径

利用对外业务的漏洞或者近源攻击等方式突破网络边界进入内网后,通常会根据不同的环境采取不同的攻击方式以及横向突破路径,这样的方式能够使攻击者减少不必要的攻击行为和缩短攻击时间。

通常攻击方式会结合当前环境,采用大规模扫描,或者针对性的发起低频率的探测扫描,从而利用漏洞获得初步攻击成果,同时会舍弃一些具有高防护体系的内网设备,转换思路,达到出其不意的效果。下面简单的介绍一下常见安全域的几个攻击路径和思路。

01

办公区

通过钓鱼邮件,近源攻击,社会工程学攻击等手段突破边界获取一台或多台办公区终端后,通常会在本地设备搜索有价值信息,例如涉及内部通讯录,来往邮件,涉及数据,业务系统,本地系统登陆账号密码等文件内容,也会通过查看本地浏览器收藏夹,历史浏览记录以及缓存等内容,还可以通过翻看即时聊天工具,历史图片,历史聊天记录等手段,获取大量有利于攻击的信息,从而为下一步攻击作准备。

当基础信息收集完毕后,可以选择查当前网络环境,查看本地安全防护措施,例如本地IP地址,子网掩码,ARP(地址解析协议),DNS记录,杀毒软件,网管软件等信息。根据IP地址和子网掩码判断当前环境资产的规模,通过查看本地ARP缓存IP地址判断常用连接地址,不同类型的杀毒软件,网管软件可以选择测试免杀效果,进行突破当前网络环境等内容,充分为突破办公区做好准备工作。

02

DMZ区

通过对外业务突破边界后,进入的通常是DMZ区,和办公区相同的是可以通过获取的服务器自身拥有的信息进行收集。在横向扩展中可以有针对性的通过特殊业务相关的端口,例如前文中提到的21,22,80,3306,3389,8080等端口确定横向目标主机业务类型,通过低频率探测扫描发现通用型漏洞,从而进行利用。通过暴力破解的方式对远程运维端口,登陆界面进行密码猜测,从而进一步横向扩展

03

核心区

往往核心区的目标具有较强的防御体系,同时也不会轻易到达,可以选择通过DMZ区的入侵成果,进行仔细排查,查找业务数据走向,数据库配置文件等信息内容,推测核心区的地址IP。也可以通过双网卡设备,尝试跨网段进入核心区。

以下是内网常规攻击思维导图,仅供参考

END

— 实验室旗下直播培训课程 —

和20000+位同学加入MS08067一起学习