前言

一、CTF简介

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,已经成为全球范围网络安全圈流行的竞赛形式,2013年全球举办了超过五十场国际性CTF赛事。而DEFCON作为CTF赛制的发源地,DEFCON CTF也成为了目前全球最高技术水平和影响力的CTF竞赛,类似于CTF赛场中的“世界杯” 。

新时代,新征程,在网络安全领域,人才始终是第一资源,面对新技术的演变和应用,网络环境和安全威胁日益复杂,亟需培养大批创新型网安实战人才以应对网络空间的挑战。

1月9日,第七届西湖论剑·中国杭州网络安全技能大赛正式开启竞赛报名。作为全国知名网络安全竞赛品牌,本届大赛通过举办多元赛事、扩大参赛范围、丰富办赛内涵,全面选拔实战性网络安全技术人才,推进网络强国建设。

本次大赛以“人才:数字安全创新引擎”为主题。共包含网络攻防实战赛、创新挑战赛、可信众测赛三大赛项。其中,网络攻防实战赛和创新挑战赛将分为初赛、决赛两部分,决赛将于3月30日进行,并在线上同步发起网络直播。此外,报名时间截止于1月24日,登录大赛官网game.gcsis.cn可获取更多赛事报名详情。

二、CTF竞赛模式

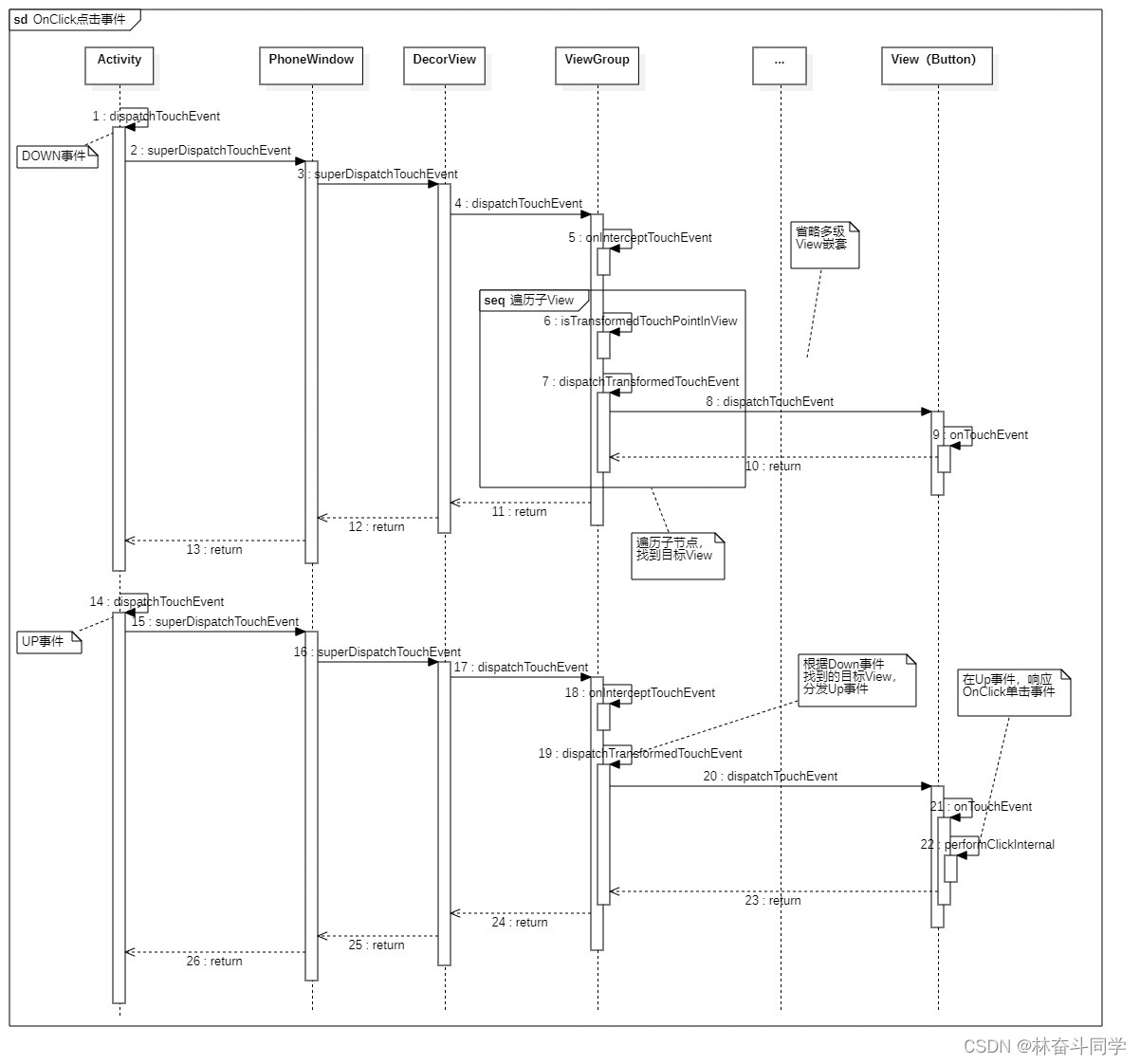

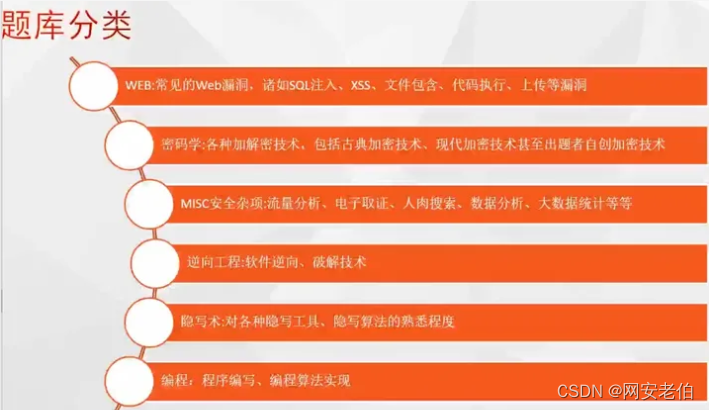

解题模式(Jeopardy): 在解题模式CTF赛制中,参赛队伍可以通过互联网或者现场网络参与,这种模式的CTF竞赛与ACM编程竞赛、信息学奥赛比较类似,以解决网络安全技术挑战题目的分值和时间来排名,通常用于在线选拔赛。题目主要包含逆向、漏洞挖掘与利用、Web渗透、密码、取证、隐写、安全编程等类别。

攻防模式(Attack-Defense): 在攻防模式CTF赛制中,参赛队伍在网络空间互相进行攻击和防守,挖掘网络服务漏洞并攻击对手服务来得分,修补自身服务漏洞进行防御来避免丢分。攻防模式CTF赛制可以实时通过得分反映出比赛情况,最终也以得分直接分出胜负,是一种竞争激烈,具有很强观赏性和高度透明性的网络安全赛制。在这种赛制中,不仅仅是比参赛队员的智力和技术,也比体力(因为比赛一般都会持续48小时及以上),同时也比团队之间的分工配合与合作。

混合模式(Mix): 结合了解题模式与攻防模式的CTF赛制,比如参赛队伍通过解题可以获取一些初始分数,然后通过攻防对抗进行得分增减的零和游戏,最终以得分高低分出胜负。采用混合模式CTF赛制的典型代表如iCTF国际CTF竞赛。

三、CTF各大题型简介

四、多元赛项 锤炼网安精兵强将

本届大赛充分结合国家实战型网络安全技术人才需求,综合虚拟仿真、技术创新、真实漏洞挖掘的考察形式,检验网络安全人才的实战水平,在项目设置方面更是丰富多元,特点各异。

本次网络攻防实战赛延续去年的参赛规则,邀请全日制高校在校生(含研究生),以所在高校为单位组队参赛,参赛团队成员需来自同一单位,每支队伍参赛成员(含队长)至少4人,最高不超过8人,队员不得重复组队。

初赛采用主流CTF夺旗赛模式,决赛分为应急响应模式、IOT闯关模式,赛题内容涵盖数据安全、AI安全、IoT漏洞挖掘等新兴技术领域。

通过仿真的网络空间靶场,构建模拟的真实业务与事件场景,助力培养社会急需的知攻善防、一专多能的网络安全实战人才。该项目旨在挖掘实战型网络安全技术人才,综合考察参赛队伍网络渗透、应急响应、漏洞挖掘等方面的知识技能和实战能力。

创新挑战赛作为本次大赛的首次新设挑战赛,将更关注于具有实践意义的、真正解决行业技术难题。本赛项由赛事组委会发布创新挑战赛题,赛题内容通常为网络安全产品研发、技术创新中存在的挑战及科学发展问题,涉及云安全、AI安全、网络攻防等方向。

参赛队伍需登录官网下载创新挑战赛参赛资料,了解赛项命题及详细参赛流程,以团队形式报名参赛。

需要值得注意的是,决赛评审在邀请队伍在线下进行,分为作品演示和答辩两个环节,评审专家对每个竞赛作品实行分项打分,集体讨论,现场评审综合评定,最终确定参赛作品。

可信众测赛作为中国杭州网络安全技能大赛的重要一环,也将在本次大赛继续延续,该赛项面对全体网络安全从业人员,参赛者在可信众测赛指定平台www.bountyteam.com注册账户。参赛者将通过网络安全评估,发现和解决系统及应用程序中的安全漏洞和风险,并提供相应的解决方案和建议。赛项旨在实战中锻炼提升网络安全从业者的技艺水平,激发其创新精神,开拓攻防对抗新思路。

五、学习资源

如何入门学习网络安全【黑客】

【----帮助网安学习,以下所有学习资料文末免费领!----】