竞赛需要完成三个阶段的任务,分别完成三个模块,总分共计 1000分。三个模块内容和分值分别是:

1.第一阶段:模块一 网络平台搭建与设备安全防护(180 分钟,300 分)。

2.第二阶段:模块二 网络安全事件响应、数字取证调查、应用程序安全(180 分钟,300 分)。

3.第三阶段:模块三 网络安全渗透、理论技能与职业素养(180分钟,400 分)。

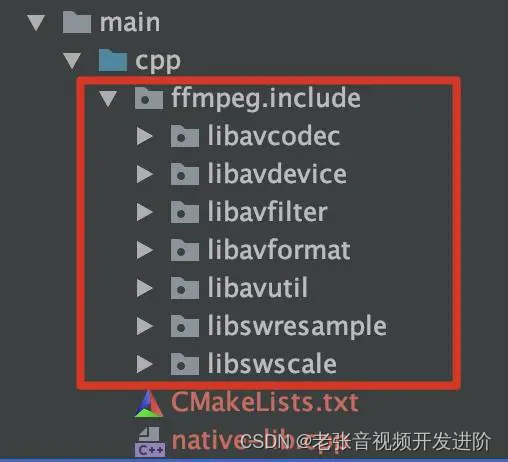

模块二 网络安全事件响应、数字取证调查、应用程序安全

一、竞赛内容

第二阶段竞赛内容包括:网络安全事件响应、数字取证调查和应用程序安全。

二、竞赛时长

本阶段竞赛时长为 180 分钟,共 300 分。

三、注意事项

1.本部分的所有工作任务素材或环境均已放置在指定的计算机上,参赛选手完成后,填写在电脑桌面上“信息安全管理与评估竞赛-第二阶段答题卷”中。

2.选手的电脑中已经安装好 Office 软件并提供必要的软件工具

(Tools工具包)

【特别提醒】

竞赛有固定的开始和结束时间,选手必须决定如何有效的分配时间。请阅读以下指引!

1.当竞赛结束,离开时请不要关机;

2.所有配置应当在重启后有效;

3.除了 CD-ROM/HDD/NET 驱动器,请不要修改实体机的配置和虚拟机本身的硬件设置。

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷,网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重威胁到信息系统的机密性、完整性和可用性。因此,对抗 网络攻击,组织安全事件应急响应,采集电子证据等技术工作是网络 安全防护的重要部分。现在,A 集团已遭受来自不明组织的非法恶意攻击,您的团队需要帮助 A 集团追踪此网络攻击来源,分析恶意攻击行为的证据线索,找出操作系统和应用程序中的漏洞或者恶意代码, 帮助其巩固

网络安全防线。

本模块主要分为以下几个部分:

网络安全事件响应;

数字取证调查;

应用程序安全。

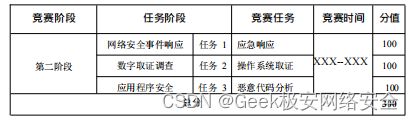

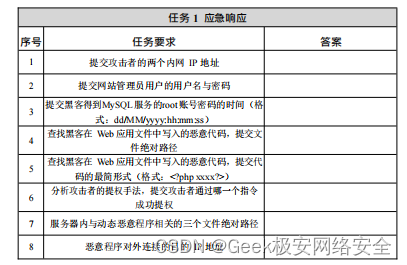

第一部分 网络安全事件响应

任务 1 应急响应(100 分)

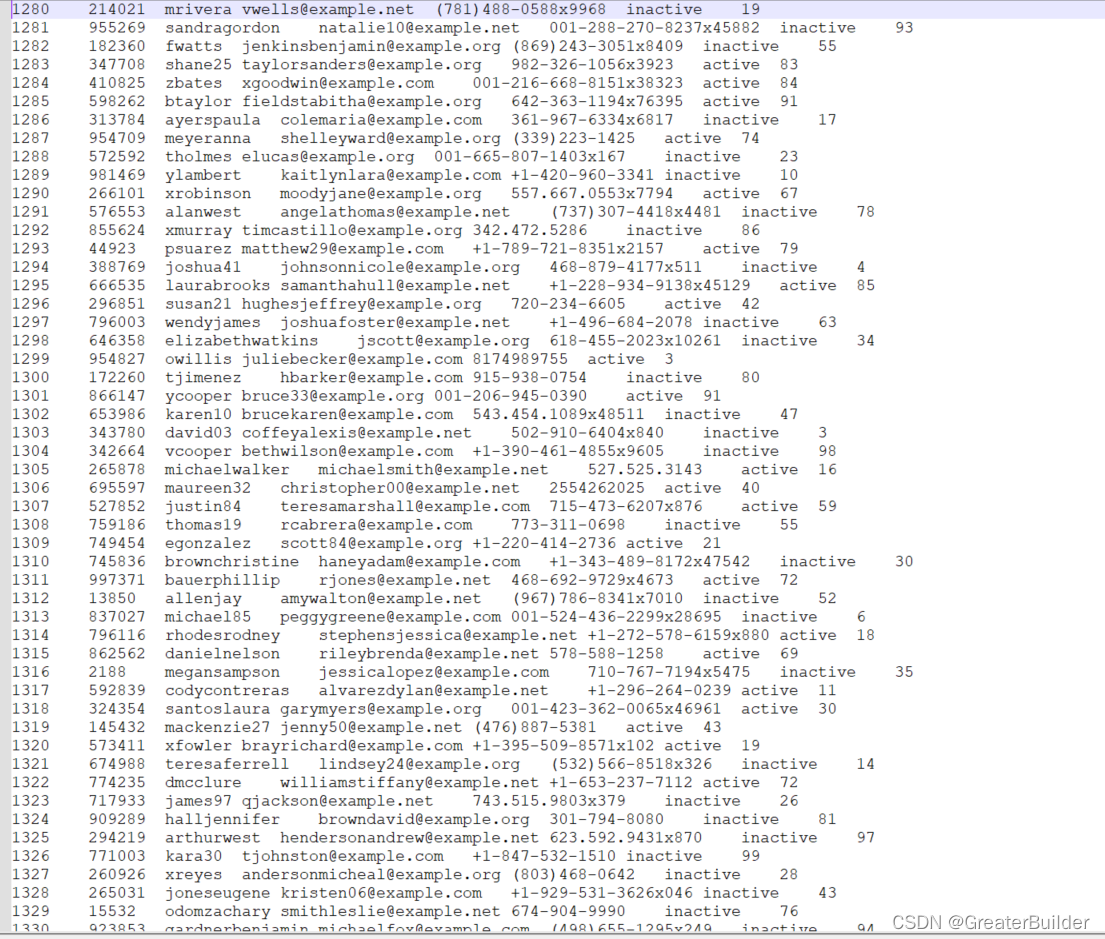

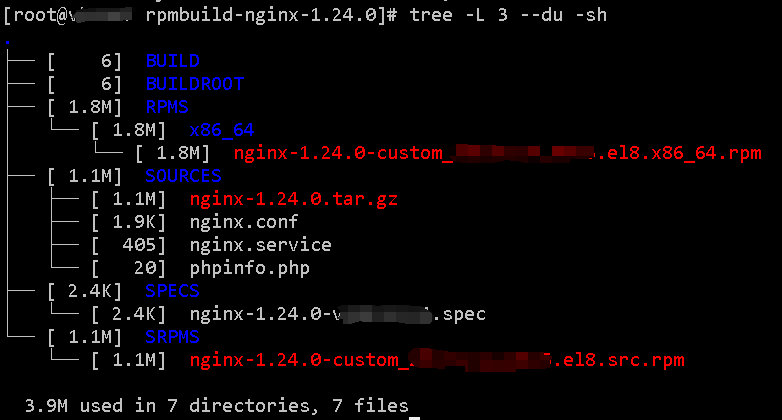

A 集团的 WebServer 服务器被黑客入侵,该服务器的 Web 应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,和残留的关键证据信息。

本任务素材清单:Server 服务器虚拟机

受攻击的Server 服务器已整体打包成虚拟机文件保存,请选手自行导入分析。

虚拟机用户名:root,密码:123456,若题目中未明确规定,请使用默认配置。

请按要求完成该部分工作任务,答案有多项内容的请用换行分隔。

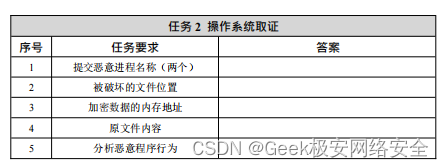

第二部分 数字取证调查

任务 2 操作系统取证(100 分)

A 集团某电脑系统感染恶意程序,导致系统关键文件被破坏,请分析 A 集团提供的系统镜像和内存镜像,找到系统镜像中的恶意软件,分析恶意软件行为。

本任务素材清单:操作系统镜像、内存镜像(.dump、.img)请按要求完成该部分的工作任务。

第三部分 应用程序安全

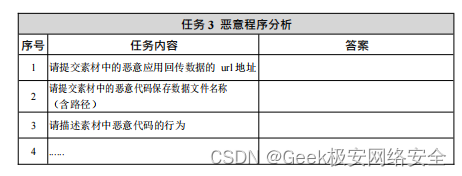

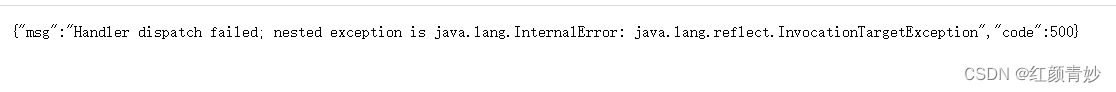

任务 3 恶意程序分析(100 分)

A 集团发现其发布的应用程序文件遭到非法篡改,您的团队需要协助A 集团对该恶意程序样本进行逆向分析、对其攻击/破坏的行为进行调查取证。

本任务素材清单:恶意程序代码

请按要求完成该部分的工作任务。