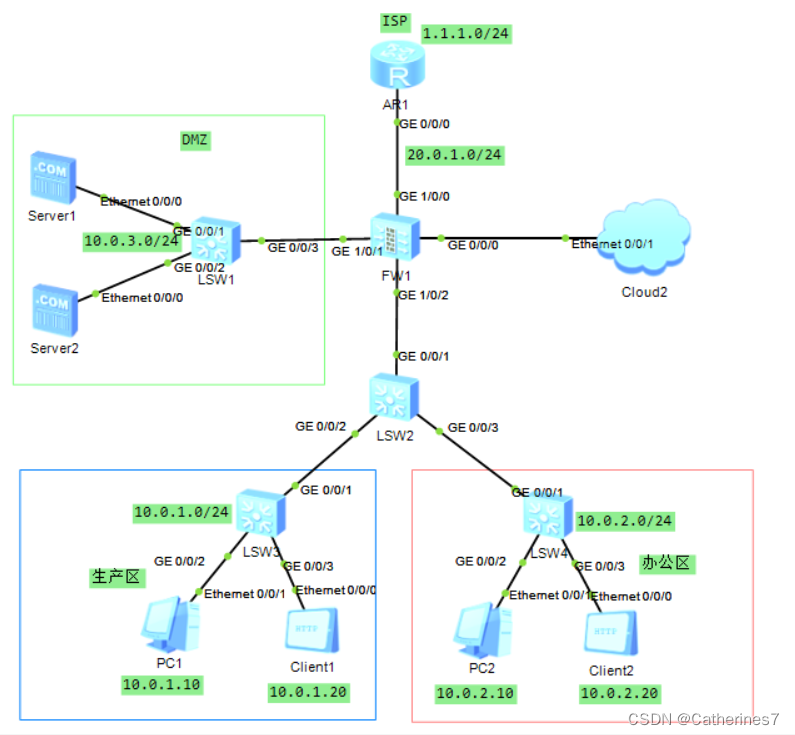

拓扑如下

需求:

- 防火墙向下使用子接口分别对应生产区和办公区

- 所有分区设备可以ping同网关

由于防火墙策略和NAT还没有学习,所以先实现简单需求

实验拓扑实现

IP地址规划:

生产区:10.0.1.0/24,网关10.0.1.1,vlan10

办公区:10.0.2.0/24,网关10.0.2.1,vlan20

DMZ:10.0.3.0/24,网关10.0.3.1

具体配置

access接口配置

port link-type access

port default vlan [vlanid]所有二层交换机接口都配置access接口,除了SW2的g0/0/1接口需要配置trunk链路,允许vlan10和vlan20通过

trunk接口配置

port link-type trunk

port trunk allow-pass vlan 10 20防火墙配置

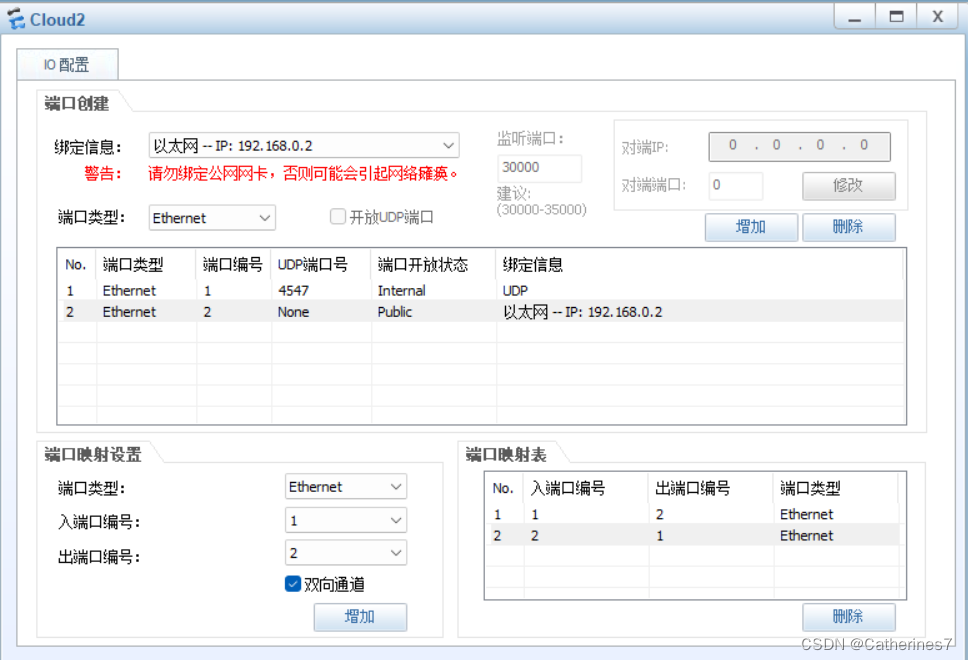

首先通过cloud将本机和防火墙连接

进入防火墙,用户名admin,默认密码Admin@123,需要修改密码

然后进入防火墙的g0/0/0接口,配置 service-manage all permit,开启所有服务

再把虚拟网卡IP设置为与防火墙接口g0/0/0同一网段

然后本机访问https://192.168.0.1:8443,即可进入管理页面

进入管理页面后,配置接口,子接口需新建,指定物理接口和IP即可

这里我们新建两个子接口,分别作为vlan10和vlan20的网关

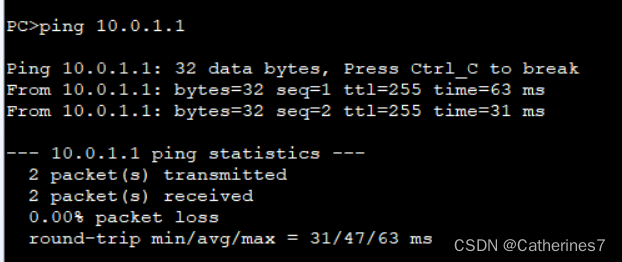

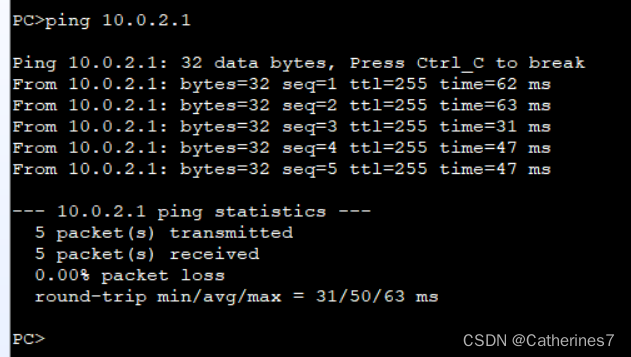

最后成功ping通

生产区

办公区

DMZ区

![P8823 [传智杯 #3 初赛] 期末考试成绩](https://img-blog.csdnimg.cn/direct/99495d89f5d94ebfa55463dfa2cb69dd.gif)