目录

步骤一:了解前提:

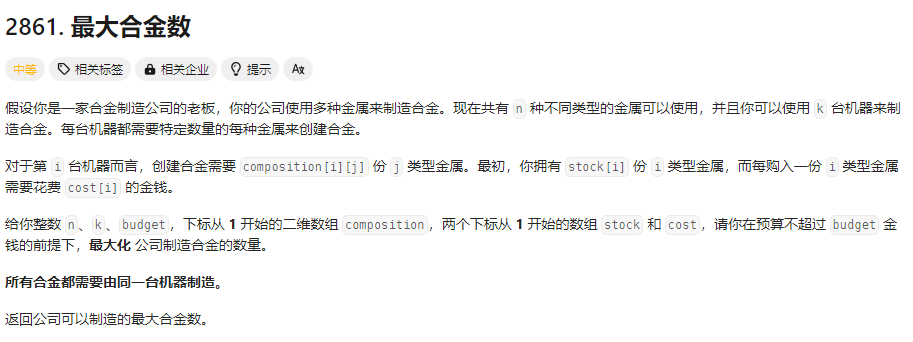

1.1 题目要求:

1.2 拓扑搭建,IP地址规划。

步骤二:二层配置

2.1 配置IP地址

2.2 valn配置

步骤三:三层的配置(防火墙配置)

3.1 IP地址配置

3.2 云配置

3.3 在浏览器上使用https协议登陆防火墙,并操作

第一步:配置对应dmz区的G1/0/0接口

第二步:创建新的区域

第三步:子接口创建

第四步:查看路由表

第五步:ping网关,测试网络连通性。

步骤四:服务器配置

步骤五:配置安全策略

完成需求一:

第一部分:具体解析

第二部分:检测

结果表明:实验结果正确

完成需求二:

步骤:

测试:

办公区可以使用FYP协议:

测试:

步骤六:配置用户认证

完成需求三:

步骤:

测试:

步骤七:NAT配置

完成需求四:

步骤:

第一步:设置NAT

第二步:对IP地址的配置

第三步:测试

步骤一:了解前提:

1.1 题目要求:

需求一:DMZ区存在两台服务器,现在要求生产区的设备仅能在办公时间(9:00 - 18:00)访问,办公区的设备全天都可以访问。

需求二:办公区可以全天访问dmz区,其中10.0.2.20可以访问FTP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10

需求三:办公区在访问服务器区时采用匿名认证的方式进行上网行为管理

需求四:办公区设备可以访问公网,其他区域不行。

1.2 拓扑搭建,IP地址规划。

步骤二:二层配置

2.1 配置IP地址

首先配置生产区(vlan2)内的设备,例如:PC2

配置办公区(vlan3)内的设备:例如:Clienr2

配置DMZ区内地地址:例如:Server2

2.2 valn配置

<Huawei>sys

[Huawei]vlan batch 2 3

[Huawei]int g 0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access # 定义接口类型[Huawei-GigabitEthernet0/0/2]port default vlan 2 # 定义所属valn

[Huawei]int g 0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type access

[Huawei-GigabitEthernet0/0/3]port default vlan 3

[Huawei-GigabitEthernet0/0/3]int g 0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3 # 放通vlan 2 3 内的流量[Huawei-GigabitEthernet0/0/1]undo port trunk allow-pass vlan 1 # 出于对网络安全的考虑,拒绝vlan1内的流量通过

步骤三:三层的配置(防火墙配置)

3.1 IP地址配置

Username:admin

Password: # 密码为Admin@123

The password needs to be changed. Change now? [Y/N]: y

Please enter old password:

Please enter new password: # 修改新密码为Admin@321

Please confirm new password:Info: Your password has been changed. Save the change to survive a reboot.

*************************************************************************

* Copyright (C) 2014-2018 Huawei Technologies Co., Ltd. *

* All rights reserved. *

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

*************************************************************************

<USG6000V1>sys[USG6000V1]int g 0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.100.1 24 # 修改IP地址[USG6000V1-GigabitEthernet0/0/0] service-manage all permit # 开启服务

3.2 云配置

3.3 在浏览器上使用https协议登陆防火墙,并操作

访问网址:https://192.168.100.1:8443

使用之前重置的密码进行登陆

进入网络模块

第一步:配置对应dmz区的G1/0/0接口

第二步:创建新的区域

选择新建

创建SC(生产区)

创建BG(办公区)

第三步:子接口创建

切换到接口模块,选择新建:

创建连接生产区的(vlan2)的接口:

创建连接生产区的(vlan3)的接口:创建方式与G1/0/3.1相同

第四步:查看路由表

第五步:ping网关,测试网络连通性。

步骤四:服务器配置

将台服务器分别配置为HTTP服务器和FTP服务器

HTTP服务器:

FTP服务器:

步骤五:配置安全策略

进入防火墙安全策略模块,按需求进行策略配置

默认存在的该条安全策略,只可以修改动作“允许,禁止”

完成需求一:

需求一:DMZ区存在两台服务器,现在要求生产区的设备仅能在办公时间(9:00 - 18:00)访问,办公区的设备全天都可以访问。

第一部分:具体解析

源地址/地区

目的地址/地区

针对应用--基本属性

针对应用--基本规则

第二部分:检测

此时该安全策略已经开始执行,但由于不在时间段内一次暂时不生效

因此我们可以修改时间段来测试其可使用性:(暂时修改未any)

结果表明:实验结果正确

完成需求二:

需求二:办公区可以全天访问dmz区

步骤:

测试:

办公区可以使用FYP协议:

最后切记需要点击·应用·(默认是勾选FTP的)

测试:

查看日志信息显示详细过程。

在服务器会话表中查看

在服务器终端,使用命令查看server-map表

<USG6000V1>display firewall server-map

步骤六:配置用户认证

完成需求三:

需求三:办公区在访问服务器区时采用匿名认证的方式进行上网行为管理

步骤:

查看:

测试:

步骤七:NAT配置

需求四:办公区设备可以访问公网,其他区域不行。

完成需求四:

步骤:

第一步:设置NAT

创建NAT同时创建安全策略:

此时会自动门创建安全策略:

第二步:对IP地址的配置

在AR2上进行配置:

[Huawei]int l 0

[Huawei-LoopBack0]ip add 1.1.1.1 24

[Huawei-LoopBack0]int g 0/0/00

[Huawei-GigabitEthernet0/0/0]ip add 12.0.0.2 24在服务器FW1上进行配置:

[Huawei-GigabitEthernet0/0/0]int g 0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 21.0.0.2 24[USG6000V1]int g 1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip add 21.0.0.1 24

第三步:测试

之后在进行ping,然后查看会话表。

![[Vulnhub靶机] DC-1](https://img-blog.csdnimg.cn/direct/4f68c8fa81654f699b12466cde86dfd4.png)

![[数据结构]-哈希](https://img-blog.csdnimg.cn/direct/48c60aec62e4441db5eded28b6a4b9a4.png)