目录

一、赛事简介

二、CTF方向简介

1.Web(Web安全)

(1)简介

(2)涉及主要知识

2.MISC(安全杂项)

(1)介绍

(2)涉及主要知识

3.Crypto(密码学)

(1)介绍

(2)涉及主要知识

4.Reverse(逆向工程)

(1)介绍

(2)涉及知识点

5.PWN(二进制安全)

(1)介绍

(2)知识点

六、AWD(攻防对抗)

一、赛事简介

CTF(Capture The Flag)是一种大受欢迎的网络安全竞赛形式,旨在帮助参赛者学习和提升网络安全技能。在CTF比赛中,参赛者需要通过解决一系列安全挑战来获取旗帜(flag),这些挑战可以涉及密码学、逆向工程、漏洞利用、网络分析等多个领域。

CTF比赛通常有多个类别,包括解题(解决特定类型的问题)、Web(攻击和防守Web应用)、二进制(分析和漏洞利用二进制文件)、取证与分析(分析取证图像或网络流量)等。比赛可能在个人、团队或学校之间进行,持续时间可以从几小时到几天不等。

参加CTF比赛对于学习和提升网络安全技能非常有帮助。通过CTF竞赛,参赛者可以学习到现实世界中常见的安全问题,并且锻炼自己在攻防方面的技能。此外,CTF比赛还促进了团队合作和信息共享,让参赛者们能够通过合作解决问题。

如果你对CTF感兴趣,你可以搜索一些知名的在线CTF平台,例如CTFtime、Hack The Box、Root Me等,以寻找可以参加的比赛或学习资源。同时,有很多安全社区也会举办定期的CTF比赛,你可以关注这些社区以获取最新的比赛信息。记住,参加CTF比赛的过程不仅仅是为了解决问题,更重要的是学习和成长。

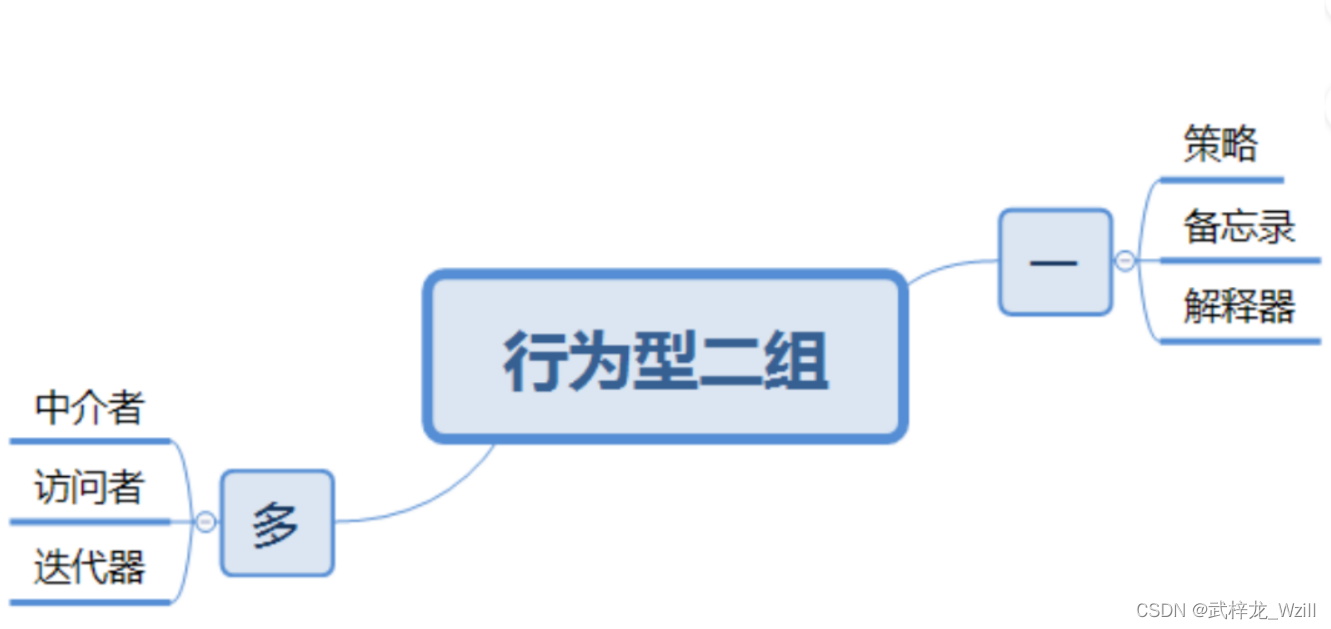

二、CTF方向简介

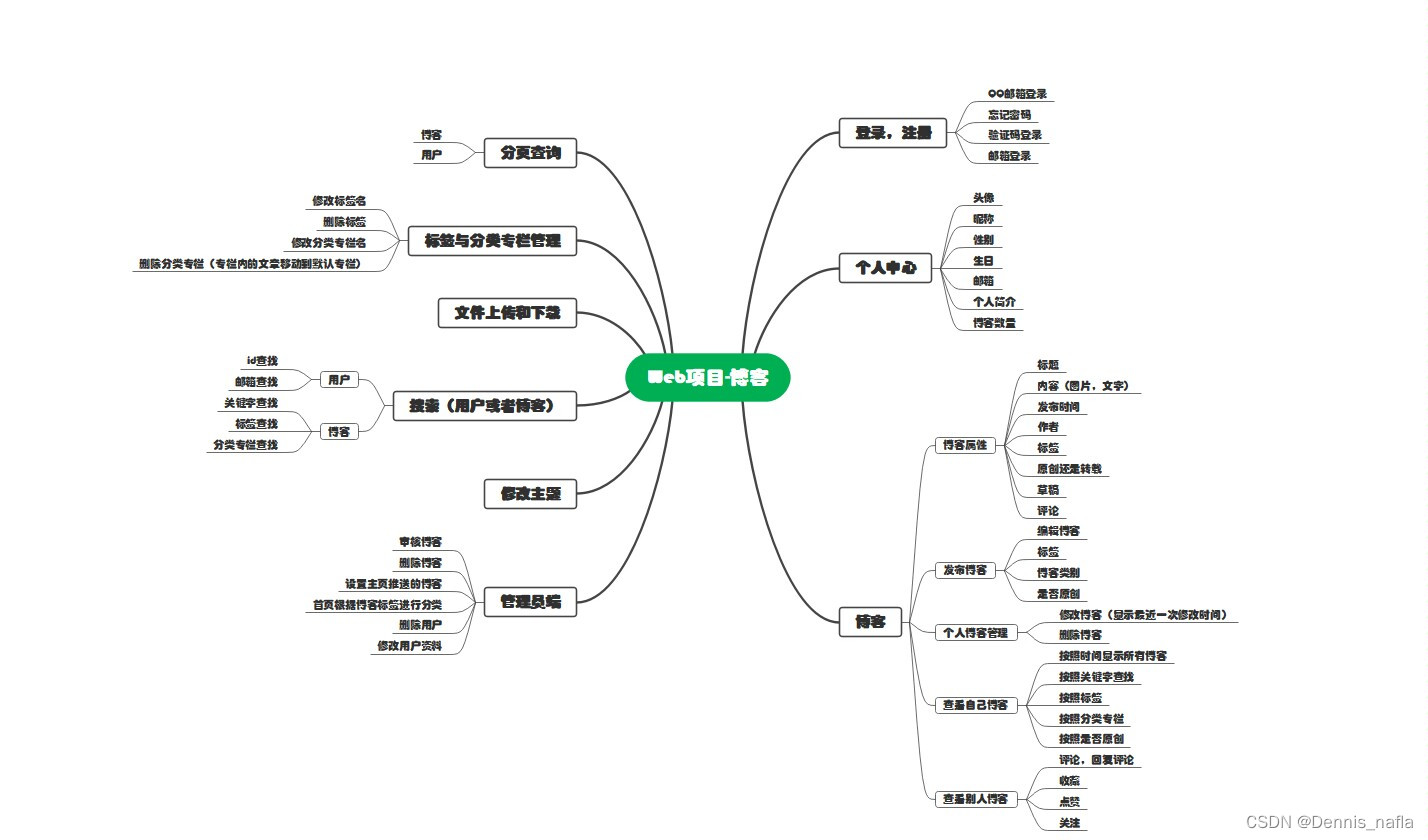

1.Web(Web安全)

(1)简介

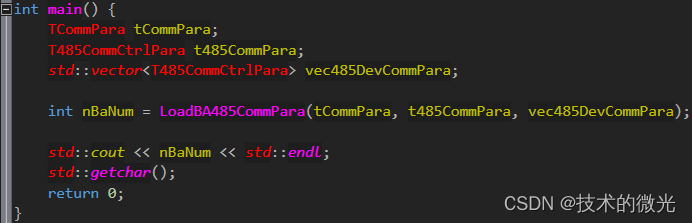

Web是CTF中最主要的题型,也是大多数人入门CTF的第一类题目,这类题目涉及常见的Web漏洞,例如:SQL注入,XSS,CSRF,文件上传、包含、下载,代码执行,反序列化等等。也有一些关于网络基础知识的考察:TCP/IP协议,数据包内容和构造等等

(2)涉及主要知识

计算机网络基础知识,TPC/IP协议,常见漏洞的利用及其修复原理,Python,PHP,SQL,前端基本语言(HTML+CSS+JS),Linux等。

2.MISC(安全杂项)

(1)介绍

MISC是CTF中综合性最强的一类题目,也是难度略大的一类,主要涉及隐写,流量审查,取证分析,社会工程学,数据分析与统计等

(2)涉及主要知识

隐写与反隐写工具,流量分析工具,取证分析工具,社会工程学等

3.Crypto(密码学)

(1)介绍

包括古典密码学和现代密码学,古典密码学种类多,趣味性较强;现代密码学对数学,算法,编程能力要求高

(2)涉及主要知识

编码,进制转换,古典密码学与现代密码学思想,算法,数论,高等数学等

4.Reverse(逆向工程)

(1)介绍

随着计算机技术在各个领域的广泛应用,特别是软件开发技术的迅猛发展,基于某个软件,以反汇编阅读源码的方式去推断其数据结构、体系结构和程序设计信息成为软件逆向工程技术关注的主要对象。

在CTF中包括软件逆向,APK逆向,破解技术,病毒分析,固件分析等,要求选手有很好的反汇编与反编译的功底

(2)涉及知识点

计算机组成原理,计算机硬件相关知识,汇编语言,C/C++,算法,常见加密与解密算法,IDA,OD等反汇编工具以及脱壳工具的使用

5.PWN(二进制安全)

(1)介绍

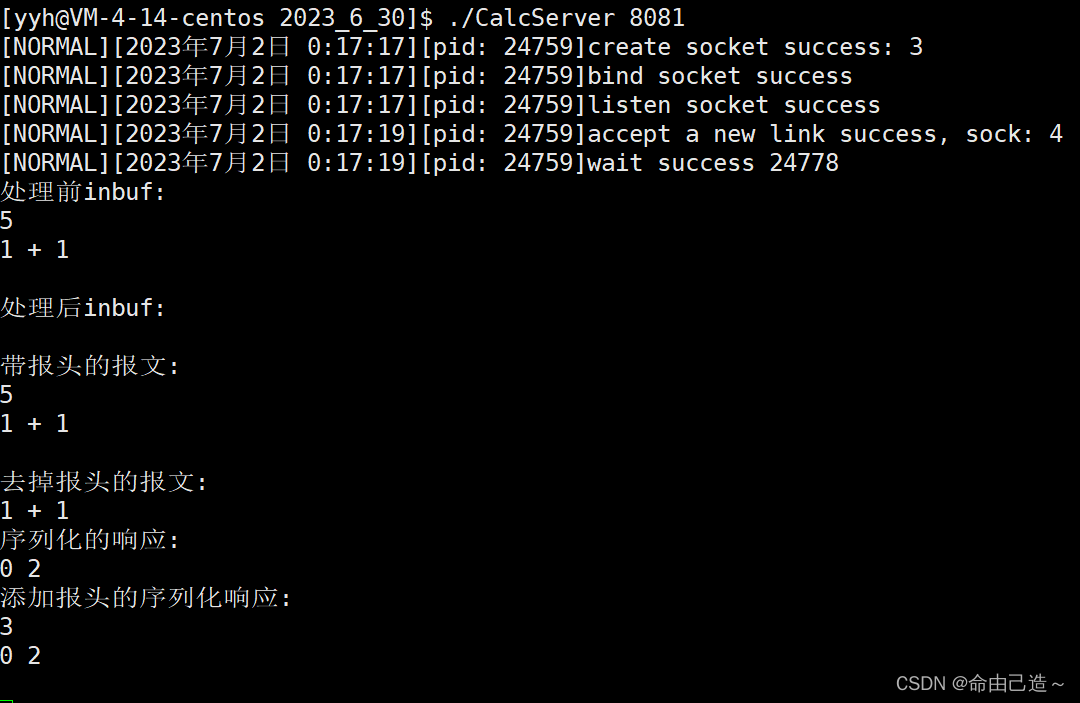

PWN主要是指通过程序本身的漏洞,编写利用脚本破解程序拿到系统的权限(shell),从而获得flag,主要涉及一些堆溢出以及栈溢出漏洞。

(2)知识点

C/C++,操作系统原理,数据结构,算法,汇编语言,Python,Linux,IDA,OD,PWNTOOLS等工具使用等

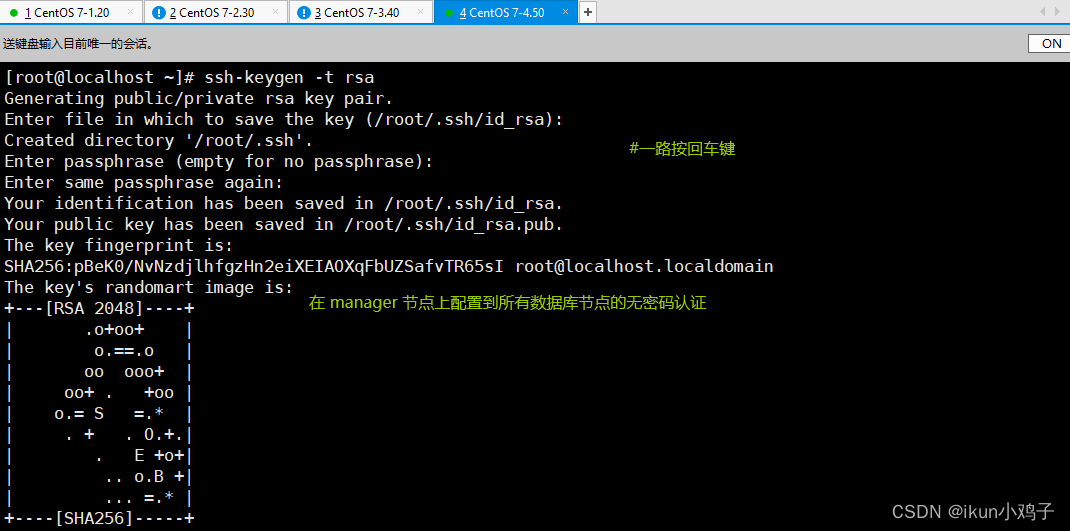

六、AWD(攻防对抗)

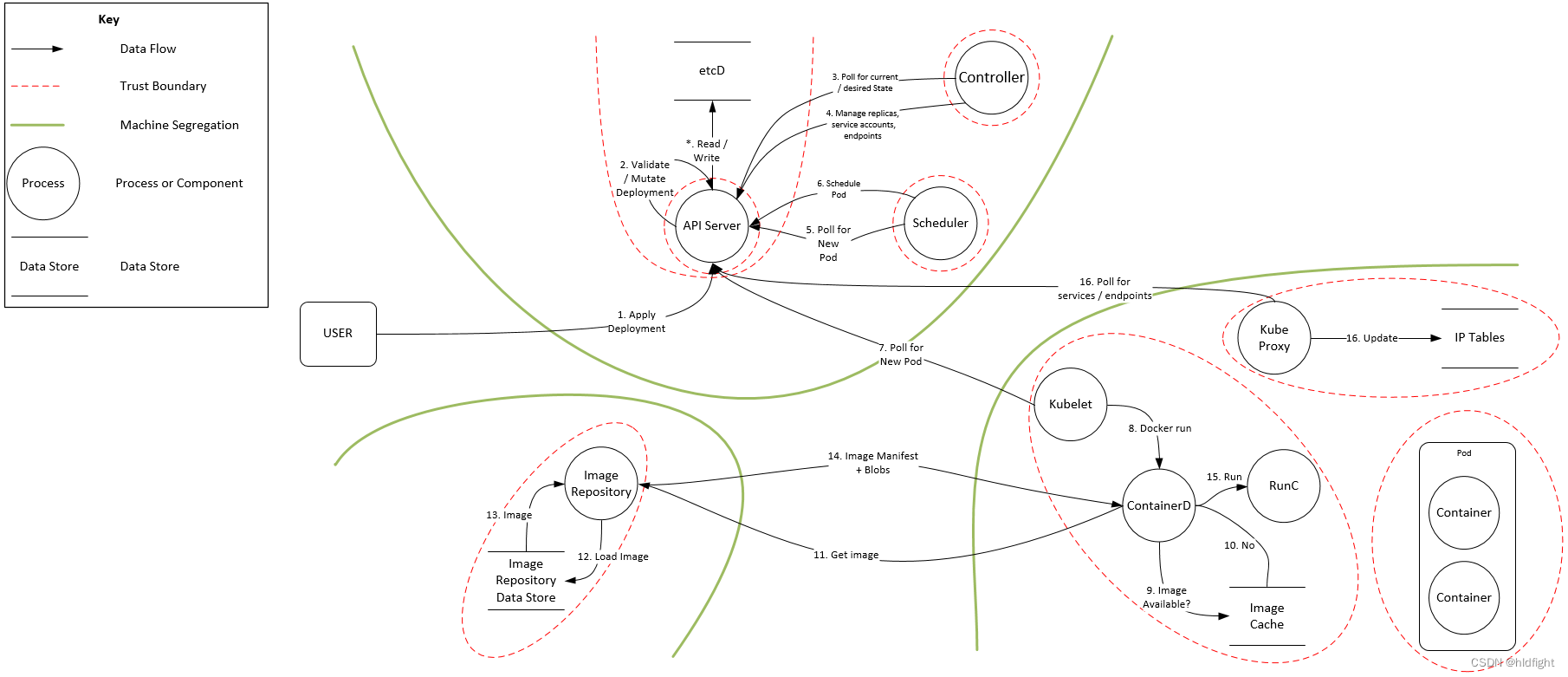

AWDP:Attack With Defence ,即攻防对抗,比赛中每个队伍维护多台服务器,服务器中一般存在多个漏洞(包括web层、系统层、中间件层、数据库层等),利用漏洞攻击其他队伍可以进行得分,加固时间段可自行发现漏洞对服务器进行加固,避免被其他队伍攻击失分。

在早些年,AWD主要是分红队和蓝队,红队负责攻击,蓝队负责防守,但是随着信息安全技术的不断发展和要求的不断提高,对双方的要求不仅限于攻击和防守了,现在AWD模式下,双方既可以互相攻击,也可以防守,不存在真正意义上的攻击和防守。

AWD也是对选手整体水平要求最高的一种模式,因为基本上是在实战环境下模拟的攻防对抗,所以对选手本身的技术要求,还是心理还是生理上都有着极大的考验。