安全架构设计理论与实践

- 18.1 安全架构概述

- 18.1.1 信息安全面临的威胁

- 18.1.2 安全架构的定义和范围

- 18.1.3 与信息安全相关的国内外标准及组织

- 18.2 安全模型

- 18.2.1 状态机模型

- 18.2.2 Bell-LaPadula模型

- 18.2.3 Biba模型

- 18.2.4 Clark-Wilson模型

- 18.2.5 Chinese Wall模型

- 18.3 系统安全体系架构规划框架

- 18.3.1 安全技术体系架构

- 18.3.2 信息系统安全体系规划

- 18.3.3 信息系统安全规划框架

- 18.4 信息安全整体架构设计 ( W P D R R C 模型)

- 18.4.1 WPDRRC信息安全体系架构模型

- 18.4.2 信息安全体系架构设计

- 18.5 网络安全体系架构设计

- 18.5.1 OSI的安全体系架构概述

- 18.5.2 认证框架

- 18.5.3 访问控制框架

- 18.5.4 机密性框架

- 18.5.5 完整性框架

- 18.5.6 抗抵赖框架

- 18.6 数据库系统的安全设计

- 18.6.1 数据库安全设计的评估标准

- 18.6.2 数据库的完整性设计

- 18.7 系统架构的脆弱性分析

- 18.7.1 概述

- 18.7.2 软件脆弱性

- 18.7.3 典型软件架构的脆弱性分析

- 18.8 安全架构设计案例分析

- 18.8.1 电子商务系统的安全性设计

- 18.8.2 基于混合云的工业安全架构设计

18.1 安全架构概述

数字化服务已成为社会运行的基础,但随之而来的计算机犯罪也在激增。因此,确保信息的可用性、完整性、机密性、可控性和不可抵赖性变得至关重要。实现这些安全目标需要良好的安全架构设计,该设计基于风险和策略,并覆盖信息系统的整个生命周期。安全保护不仅包括技术和管理措施,还涉及人员和工程过程的整体安全,以及组织机构的完善。面对信息化技术的多重威胁,我们需要从系统层面考虑全面的防御策略。

18.1.1 信息安全面临的威胁

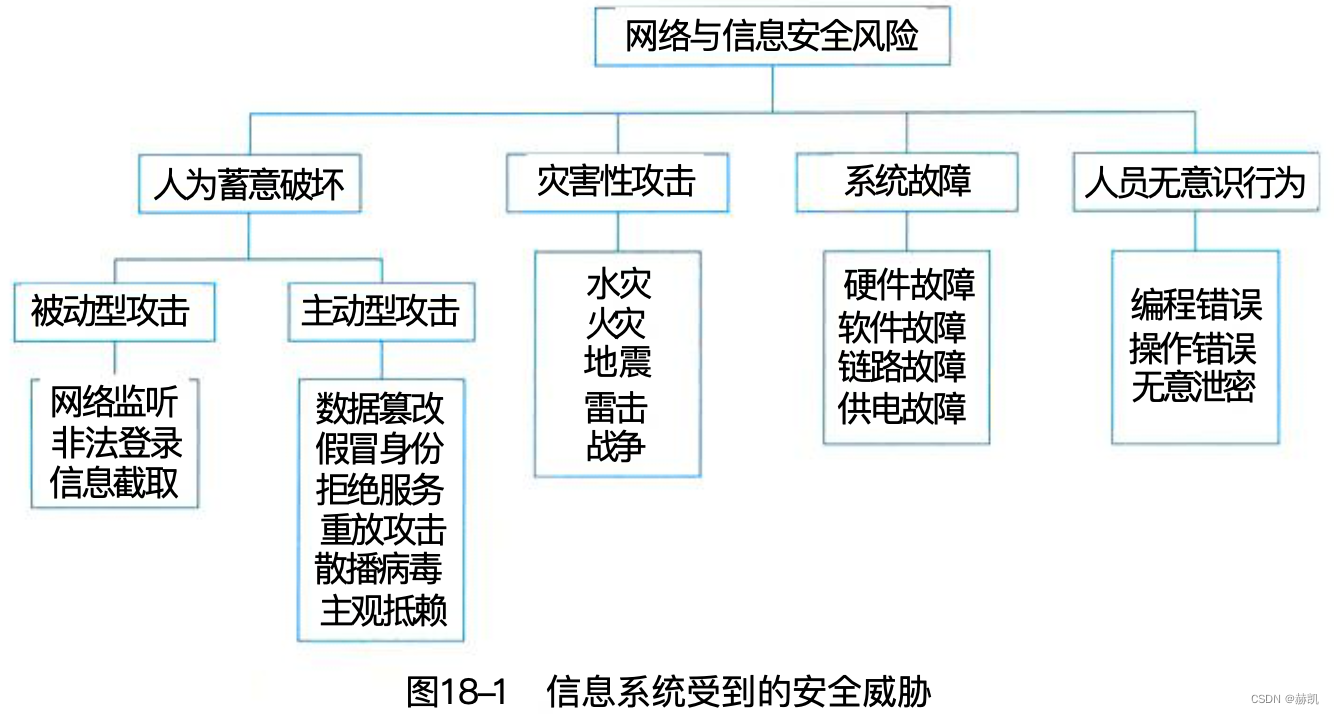

随着信息技术的发展,社会对计算机和网络的依赖加深,尤其是云计算、边缘技术和人工智能的进步,推动了信息化的广泛应用。企业越来越多地将业务托管在混合云上,这增加了数据保护和业务安全的难度。信息系统的安全威胁包括物理环境、通信链路、网络系统、操作系统、应用系统和管理系统等方面。安全威胁的具体形式包括信息泄露、破坏信息完整性、拒绝服务、非授权使用、窃听、业务流分析、假冒、旁路控制、授权侵犯、特洛伊木马、陷阱门、抵赖、重放、计算机病毒、人员渎职、媒体废弃、物理侵入、窃取和业务欺骗等。为了应对这些威胁,需要从技术、管理、人员和流程等方面综合考虑,设计全面的安全架构。

18.1.2 安全架构的定义和范围

安全架构是针对安全性细分的架构领域,包括产品安全架构、安全技术体系架构和审计架构,它们共同构成安全防线。

- 产品安全架构:目标是打造自身安全的产品,不依赖外部防御系统。

- 安全技术体系架构:任务是构建安全技术基础设施,增强产品的安全防御能力。

- 审计架构:涉及独立审计部门或其风险发现能力,审计范围包括安全风险在内的所有风险。

安全架构应具备可用性、完整性和机密性等特性。在设计系统时,需要识别潜在安全威胁,评价安全威胁与控制措施,提出安全技术,形成安全方案,以提高信息系统的安全性。安全架构设计可从身份鉴别