信息收集:

kali里使用netdiscover发现主机

使用命令: nmap -sS -sV -A -n 172.16.5.18

打开网站

找到flag1 他提示我们使用cewl工具(一个字典生成工具)

那么既然我们有了密码 我们还需要知道用户名使用wpscan 这个工具

使用命令:wpscan --url http://dc-2/ -e

发现了三个用户 分别 admin,jerry,tom 新建一个字典放这三个用户准备爆破。

暴力破解:

使用dirb 扫登入后台 dirb 172.16.5.18

第一个/wp-admin/ 就是登入的后台 直接访问 发现是wordpress

接下来就使用wpscan 进行暴力破解,出现 [SUCCESS]标识的就是账号密码

登入后台:

账号密码分别是:jerry,adipiscing 和tom , parturient 进行登入!

也尝试tom账户 发现并没有什么可用的信息,这里给的提示感觉也没啥可以利用的信息了,换一个思路 看看还有没有别的端口。再次使用nmap 扫所有的端口 发现了一个7744的端口 而且开的是ssh 服务。

直接远程登入ssh: ssh tom@172.16.5.18 -p 7744

需要设置一个环境变量:export PATH=$PATH:/bin/ 和 export PATH=$PATH:/user/bin 然后就可以查看etc/passwd;

提权:

根据刚刚的提示他应该让我们切换杰瑞用户,还是没有权限

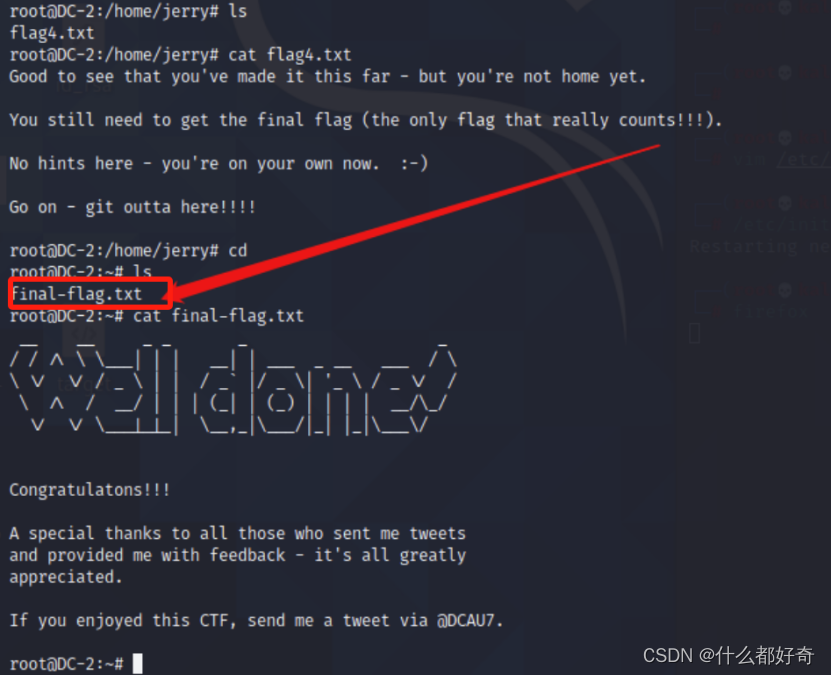

但是在flag4.txt 中提示我们使用git 提权!!

已经是root权限啦!! 查看最后一个flag。

Flag都找到了