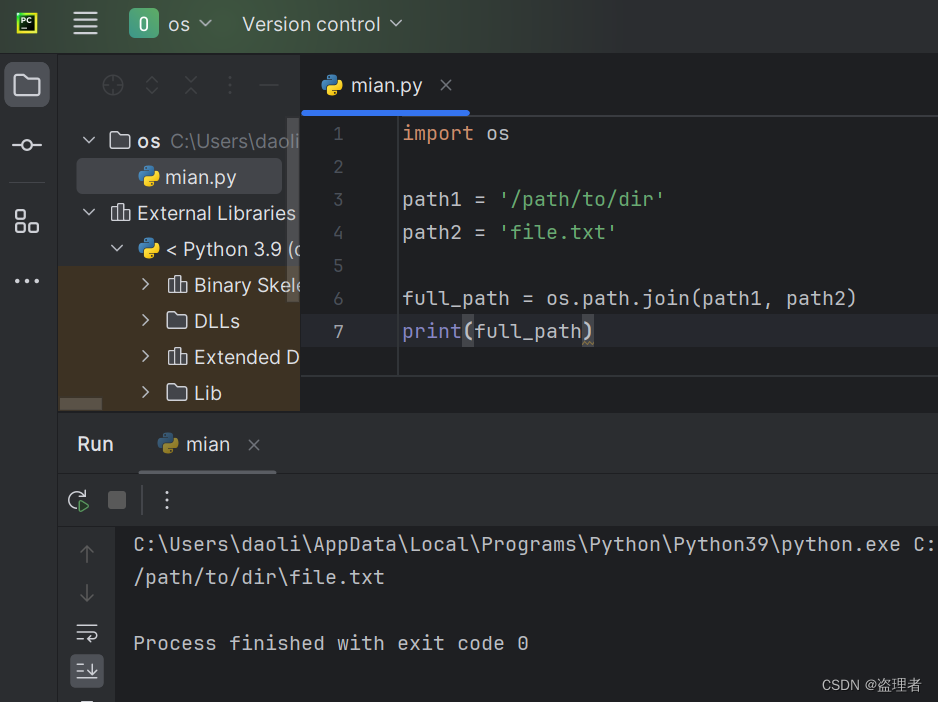

一、实验环境

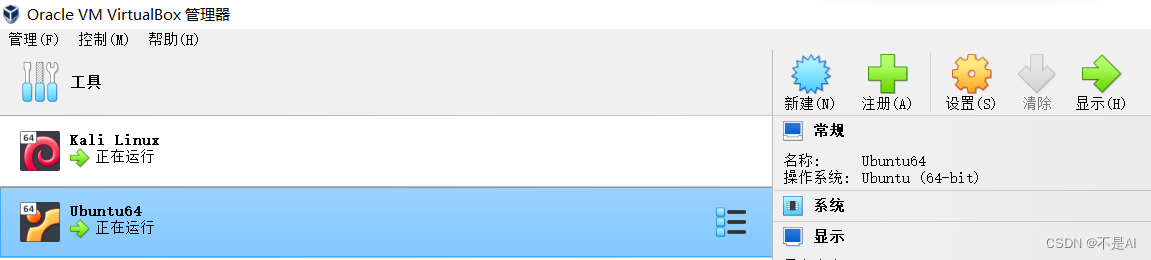

本次实验进行简单的Nmap扫描,实验使用 Kali Linux 虚拟机和 Ubuntu Linux 虚拟机完成,主机操作系统为 Windows 11,虚拟化平台选择 Oracle VM VirtualBox,如下图所示。

二、实验步骤

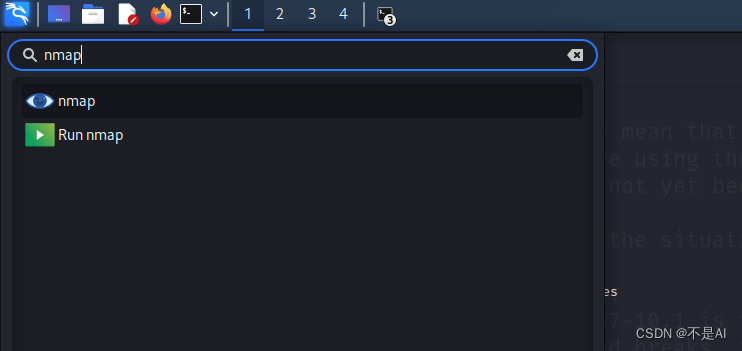

1、相关配置

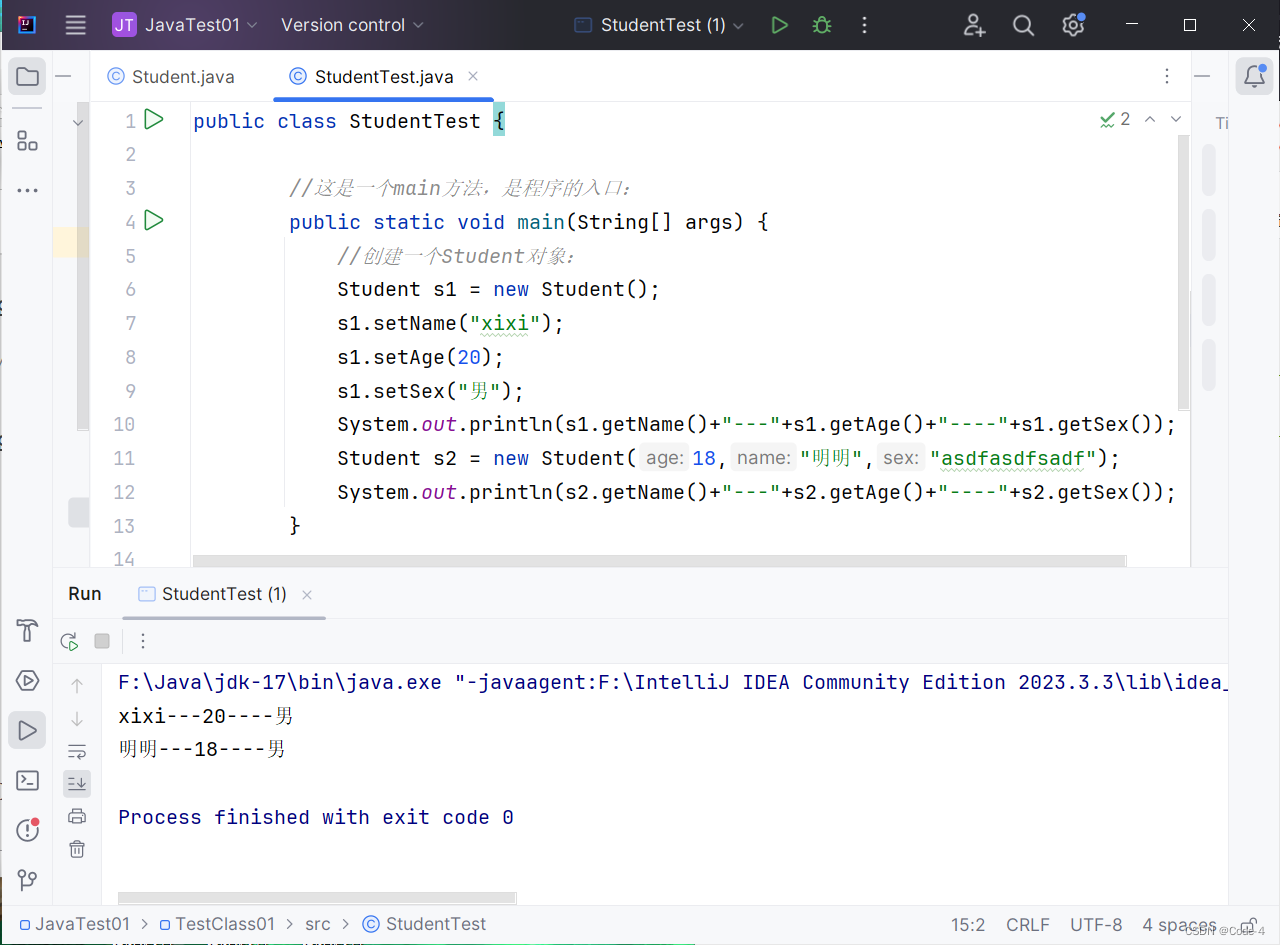

Kali Linux 虚拟机自带nmap工具,无需另外安装,如下图所示。

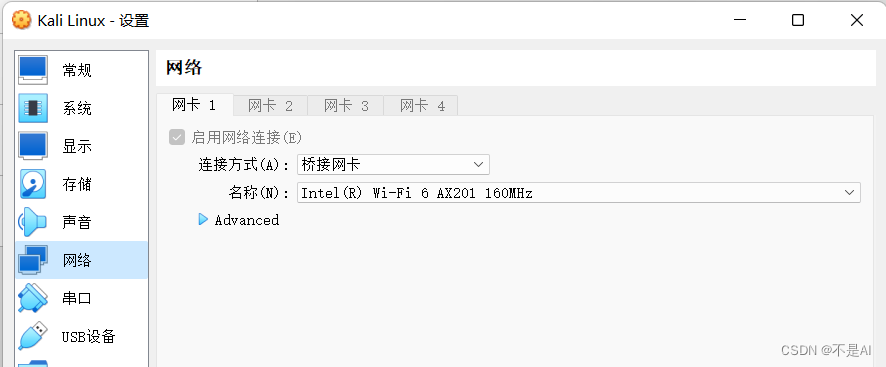

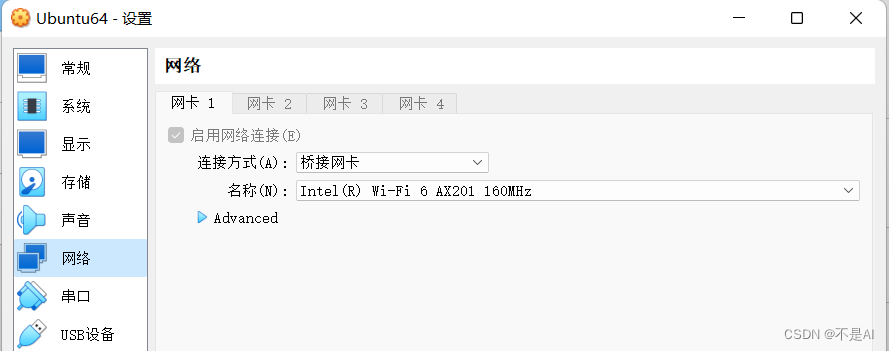

两台虚拟机的网络模式均选择“桥接网卡”,如下2图所示。

2、简单nmap扫描

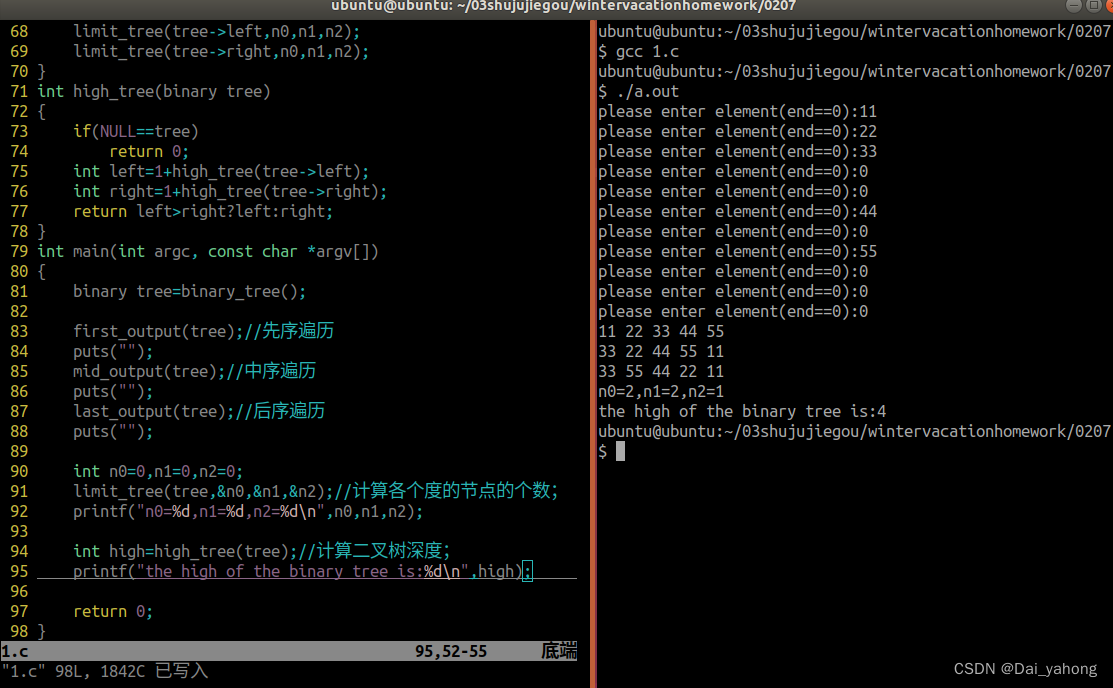

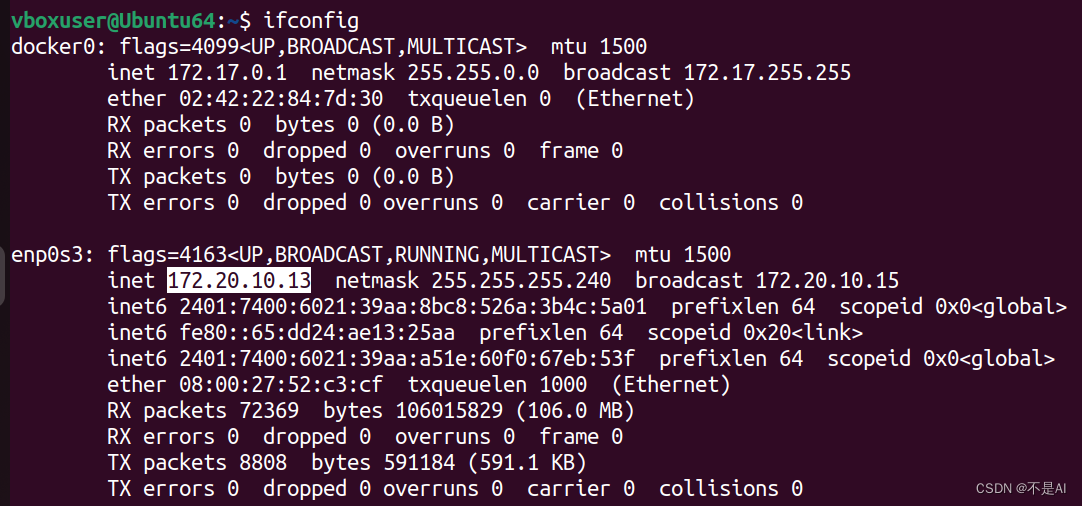

首先,查看Ubuntu Linux虚拟机的IP地址:

在Kali Linux虚拟机上执行命令:

nmap 172.20.10.13

运行结果:

报告解释:报告给出了目标主机的基本信息。

第1行:启动nmap,给出扫描时间;

第2行:nmap扫描报告;

第3行:主机存活(延迟时间);

第4行:1000个端口全部为忽略状态;

第5行:未显示:1000个关闭的TCP端口;

第6行:目标的MAC(Medium Access Control)地址;

三、参考书目

《Kali Linux 2 网络渗透测试——实践指南(第2版)》,李华峰 著,北京,人民邮电出版社,2021年3月。