文章目录

- 4.1 用户认证和权限控制

- 4.1.1 基础知识

- 4.1.2 重点案例

- 4.1.3 拓展案例

- 4.2 防止 SQL 注入和其他安全威胁

- 4.2.1 基础知识

- 4.2.2 重点案例

- 4.2.3 拓展案例

- 4.3 数据加密和安全备份

- 4.3.1 基础知识

- 4.3.2 重点案例

- 4.3.3 拓展案例

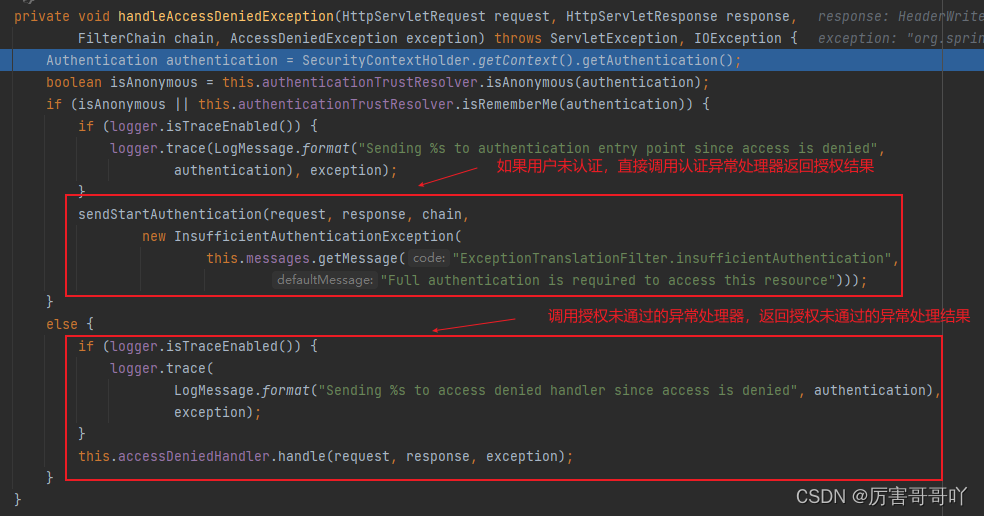

4.1 用户认证和权限控制

进入数据库的安全世界,首当其冲的就是用户认证和权限控制。正确设置这两项功能,就像给你的数据库加上了一道坚不可破的保护屏障。它们确保只有被授权的用户才能访问数据,并且只能执行他们被允许的操作。

4.1.1 基础知识

- 用户认证:是指验证访问数据库的用户是否为他们声称的那个人。这通常通过用户名和密码完成,但也可以包括更高级的方法,如双因素认证。

- 权限控制:一旦用户通过认证,权限控制决定了用户可以执行哪些操作。这包括数据的读取、写入、更新和删除权限。

- 角色:为了简化权限管理,MySQL 允许你创建角色,并为这些角色分配一组权限。然后,你可以将用户分配给这些角色,从而间接地为用户分配权限。

- 最小权限原则:在分配权限时应遵循最小权限原则,即只授予用户完成其任务所必需的最少权限,以减少安全风险。

4.1.2 重点案例

财务报告系统:假设你负责一个公司的财务报告系统,系统中存储了敏感的财务数据。为了保护这些数据,你需要精心设计用户认证和权限控制机制。

- 实施用户认证:为每位需要访问系统的员工创建唯一的用户账号,要求强密码策略,并定期更新密码。

- 角色和权限控制:创建不同的角色,如“财务分析师”和“高级管理”,并根据角色的不同需求分配适当的权限。例如,财务分析师可能需要查询和生成报告的权限,而高级管理则需要访问和审批报告的权限。

4.1.3 拓展案例

-

医疗信息系统:在医疗信息系统中,保护病人的隐私至关重要。系统需要为医生、护士和行政人员设置不同的访问级别。

- 角色基础的权限控制:为每个职能创建角色,如“医生”角色可以访问病人的完整医疗记录,而“护士”角色则限制为只能访问病人的基本信息和护理记录。行政人员的访问则限于非医疗的个人资料。

-

教育机构的学习管理系统:教育机构的学习管理系统中含有学生的成绩、课程材料和讨论板。

- 细粒度的权限控制:教师需要能够添加或修改课程内容和录入成绩,学生则需要访问课程材料和参与讨论板,但不能查看成绩录入模块。通过为教师和学生分配不同的角色,并精确控制每个角色的权限,可以有效地保护学生的隐私并维护系统的安全性。

通过这些案例,我们可以看到用户认证和权限控制在保护敏感数据和系统安全中的重要性。正确实施这些措施,不仅可以防止未经授权的访问,还可以确保即使在系统内部,用户也只能访问他们需要的信息。这是构建安全数据库系统的基石,是每位数据库管理员和开发者都必须精通的技能。

4.2 防止 SQL 注入和其他安全威胁

在数字世界的暗角里,SQL注入和其他安全威胁潜伏着,等待着进攻我们的数据库。像是那些不请自来的宾客,它们通过漏洞闯入,窃取或破坏宝贵的数据。但别担心,有了正确的知识和工具,我们可以构建一道防线,保护我们的数据库安全无虞。

4.2.1 基础知识

- SQL注入:SQL注入是一种常见的攻击方式,攻击者通过在应用程序的输入中插入恶意SQL代码,企图控制数据库服务器。

- 预处理语句(预编译语句):使用预处理语句是防止SQL注入的有效手段之一。它们将SQL语句的编译和参数传递分开处理,确保数据被数据库作为参数处理,而不是作为SQL代码的一部分执行。

- 输入验证:对所有用户输入进行验证,拒绝非法格式的输入,可以减少注入攻击的机会。

- 最小权限原则:确保应用程序连接数据库时,使用的数据库账户只具有执行当前操作所必需的最小权限。

- 错误处理:避免在应用程序的响应中暴露具体的数据库错误信息,以防攻击者利用这些信息进行进一步的攻击。

4.2.2 重点案例

在线商城的用户登录:在线商城的用户登录功能需要从数据库中检索用户信息。如果没有正确处理用户输入,恶意用户可以通过登录表单提交的数据进行SQL注入攻击。

- 使用预处理语句:在查询数据库以验证用户登录时,使用预处理语句而不是将用户输入直接拼接到SQL查询中。

- 输入验证:确保对用户名和密码的格式进行严格验证,拒绝任何异常的输入。

- 错误处理:在出现登录错误时,给出通用的错误提示,而不是详细的数据库错误信息。

4.2.3 拓展案例

-

博客平台的评论功能:用户可以在博客文章下留下评论。不当的输入处理可能允许攻击者通过评论表单提交的数据执行SQL注入攻击。

- 使用预处理语句:存储评论内容到数据库时,使用预处理语句。

- 输入清理:对用户提交的评论进行HTML转义,防止跨站脚本(XSS)攻击。

-

企业员工管理系统的搜索功能:允许HR部门通过员工姓名或ID搜索员工记录。如果处理不当,这个功能可能会被用来执行SQL注入攻击。

- 参数化查询:无论是通过姓名还是ID进行搜索,都使用参数化查询,确保用户的输入被安全处理。

- 最小权限原则:确保执行搜索查询的数据库用户只有访问特定表格或列的权限。

通过这些案例,我们了解到防止SQL注入和其他安全威胁需要综合考虑多种策略。使用预处理语句、参数化查询、输入验证、遵循最小权限原则以及小心处理错误信息,都是保护数据库不受恶意攻击的有效手段。记住,安全性是一项持续的任务,需要我们不断学习、适应和应用最新的最佳实践。

4.3 数据加密和安全备份

在数字王国中,数据是宝贵的财富。而为了保护这份财富不受盗贼和灾难的威胁,数据加密和安全备份成了我们的神圣使命。这不仅仅是为了遵守法律法规,更是为了保证我们的数据在任何情况下都能安全无恙。

4.3.1 基础知识

- 数据加密:数据加密转换原始数据为加密数据,即使数据被未授权访问,信息也因为加密而无法被利用。加密可以在传输数据时(传输加密)和存储数据时(静态加密)应用。

- 静态加密:包括对数据库中存储的数据进行加密,如使用磁盘加密技术或数据库级的加密功能。

- 传输加密:使用 SSL/TLS 加密数据库连接,保证数据在客户端和服务器之间传输过程的安全。

- 安全备份:定期备份数据库,以防数据丢失或损坏。备份数据应加密存储,并在安全的位置保存,最好有多个地理位置的副本。

4.3.2 重点案例

金融服务平台:假设你管理着一个金融服务平台,该平台处理大量的交易数据和敏感的客户信息。

- 数据库加密:为了保护客户的财务信息,你决定实施数据库级的加密。这包括对敏感列如银行账户信息和社会安全号进行加密。

- 传输加密:由于客户信息需要从网页客户端传输到服务器,你实施了 SSL/TLS 加密,确保数据在传输过程中的安全。

- 安全备份:定期对数据库进行加密备份,并将备份数据存储在不同的物理位置。这样即使在一地发生灾难,数据也能从其他地方恢复。

4.3.3 拓展案例

-

医疗健康应用:医疗应用存储了大量的个人健康信息(PHI)。这类信息非常敏感,需要遵守严格的隐私保护法规,如HIPAA。

- 数据加密:实施端到端加密,确保患者的健康记录在存储和传输过程中都得到加密保护。

- 安全备份:对所有患者数据进行定期的加密备份,并在合规的云存储服务中保存副本,确保在任何情况下数据的可恢复性。

-

在线教育平台:在线教育平台存储了学生的个人信息、成绩和课程资料。

- 静态加密:对存储在数据库中的学生信息和成绩记录进行加密,以保护学生的隐私。

- 安全备份策略:建立一个自动化的备份流程,定期对加密的数据进行备份,并将备份存储在安全的云存储解决方案中,以防数据丢失或被篡改。

通过这些案例,我们可以看到数据加密和安全备份在维护数据安全中的重要性。不论是金融信息、健康记录还是教育数据,采取适当的加密措施和备份策略可以有效保护数据不受威胁,同时也帮助组织满足行业合规要求。在这个数据驱动的时代,将这些最佳实践融入日常操作中,是每个数据库管理员和应用开发者的必备技能。

![【深度学习:SegGPT】在上下文中分割所有内容 [解释]](https://img-blog.csdnimg.cn/direct/0eb8cc0425964117a06894153716420e.png)