计算机网络——网络安全

- 前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家, [跳转到网站](https://www.captainbed.cn/qianqiu)

- 小程一言

- 专栏链接: [link](http://t.csdnimg.cn/ZUTXU)

- 网络安全

- 何为网络安全

- 安全通信特性

- 特性总结

- 密码学

- 对称加密

- 基本过程

- 对称加密算法

- 优点

- 缺点

- 非对称加密

- 基本过程

- 常见的非对称加密算法包括:

- 优点

- 缺点

- 实际应用

- 补充

- 总结

- SSL:使TCP安全连接

前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家, 跳转到网站

小程一言

我的计算机网络专栏,是自己在计算机网络学习过程中的学习笔记与心得,在参考相关教材,网络搜素的前提下,结合自己过去一段时间笔记整理,而推出的该专栏,整体架构是根据计算机网络自顶向下方法而整理的,包括各大高校教学都是以此顺序进行的。

面向群体:在学计网的在校大学生,工作后想要提升的各位伙伴,

专栏链接: link

计算机网络——网络安全

- 前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家, [跳转到网站](https://www.captainbed.cn/qianqiu)

- 小程一言

- 专栏链接: [link](http://t.csdnimg.cn/ZUTXU)

- 网络安全

- 何为网络安全

- 安全通信特性

- 特性总结

- 密码学

- 对称加密

- 基本过程

- 对称加密算法

- 优点

- 缺点

- 非对称加密

- 基本过程

- 常见的非对称加密算法包括:

- 优点

- 缺点

- 实际应用

- 补充

- 总结

- SSL:使TCP安全连接

网络安全

何为网络安全

指保护计算机网络系统和数据不受未经授权的访问、攻击、破坏或泄露的能力。它涉及一系列技术、政策和措施,旨在确保网络系统和通信数据的完整性、机密性和可用性。网络安全的目标包括防止恶意软件、网络攻击和数据泄露,保护个人隐私和敏感信息,确保网络系统的稳定运行和业务连续性。实现网络安全需要综合考虑网络设备、软件系统、网络通信、用户行为和管理策略等多个方面的因素,并采取相应的技术和管理措施来保护网络系统和数据资源。

安全通信特性

安全通信特性是指确保数据在传输过程中不被未经授权的人访问、窃取或篡改的能力。

-

机密性:确保数据在传输过程中不被未经授权的人所读取或窃取。这可以通过加密技术来实现,如使用对称加密或非对称加密算法对数据进行加密。

-

完整性:确保数据在传输过程中不被篡改或损坏。这可以通过使用校验和、数字签名或消息认证码等技术来验证数据的完整性。

-

身份认证:确保通信双方的身份是合法的,防止伪造身份进行通信。常见的身份认证方式包括用户名密码认证、数字证书认证和双因素认证等。

-

不可否认性:确保通信双方不能否认曾经进行过的通信行为。数字签名和审计日志等技术可以用来实现不可否认性。

-

可用性:确保通信系统能够提供高可靠性和高可用性的服务,防止因攻击或故障导致通信系统不可用。

特性总结

可以通过使用加密协议、身份认证机制、数字签名技术、防火墙和入侵检测系统等安全措施来实现。网络安全的目标是保护通信数据的安全性和完整性,防止未经授权的访问和攻击。

密码学

密码学是研究如何在通信和计算机系统中保护信息安全的科学与技术。它涉及使用密码算法来加密和解密数据,以确保数据在传输和存储过程中不被未经授权的人访问或篡改。密码学是网络安全的重要组成部分,广泛应用于加密通信、数字签名、身份认证和访问控制等领域。

对称加密

对称加密算法使用相同的密钥来进行加密和解密操作。发送方和接收方需要事先共享密钥,然后使用该密钥来对数据进行加密和解密。常见的对称加密算法包括DES、AES和RC4等。对称加密算法的优点是加密解密速度快,但缺点是密钥分发和管理比较困难。

基本过程

-

加密:发送方使用共享的密钥对要传输的数据进行加密。加密过程将原始数据转换为密文,使得未经授权的人无法直接读取原始数据。

-

传输:发送方将加密后的密文通过网络传输给接收方。

-

解密:接收方使用相同的密钥对接收到的密文进行解密操作,还原为原始的明文数据。

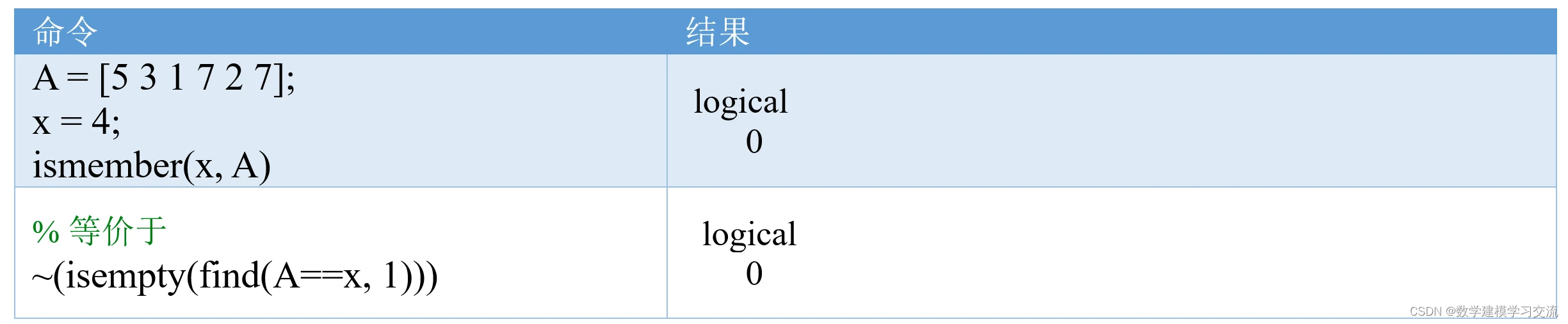

对称加密算法

-

DES(Data Encryption Standard):DES是一种使用56位密钥的对称加密算法,它将64位的数据块分成两个32位的部分,然后对数据块进行16轮的加密操作。DES已经被认为是不安全的,因为它的密钥长度过短,易受到暴力破解攻击。

-

3DES(Triple Data Encryption Standard):3DES是DES的改进版本,它使用了两次或三次DES加密的过程来增加密钥长度,提高了安全性。

-

AES(Advanced Encryption Standard):AES是目前广泛使用的对称加密算法,它支持128位、192位和256位的密钥长度,提供了更高的安全性和性能。

优点

加密解密速度快,适合对大量数据进行加密和解密操作。

缺点

密钥分发和管理的问题,因为发送方和接收方需要在通信之前共享密钥,并且需要确保密钥在传输过程中不被未经授权的人获取。

为了解决密钥分发和管理的问题,通常会使用非对称加密算法来安全地交换对称加密算法所需的密钥。这种结合对称加密和非对称加密的方式被称为混合加密,是实际应用中常用的加密方法。

非对称加密

非对称加密算法使用一对密钥,分别称为公钥和私钥。公钥用于加密数据,私钥用于解密数据。发送方可以使用接收方的公钥来加密数据,而接收方则使用自己的私钥来解密数据。常见的非对称加密算法包括RSA、DSA和ECC等。非对称加密算法的优点是密钥分发和管理比较容易,但加密解密速度较慢。

基本过程

-

密钥生成:接收方生成一对密钥,包括公钥和私钥。公钥可以公开给其他用户使用,而私钥则必须严格保密。

-

加密:发送方使用接收方的公钥对要传输的数据进行加密。只有接收方持有相应的私钥才能解密数据。

-

解密:接收方使用自己的私钥对接收到的密文进行解密操作,还原为原始的明文数据。

常见的非对称加密算法包括:

-

RSA(Rivest-Shamir-Adleman):RSA是最早和最广泛使用的非对称加密算法之一,它基于大素数的乘积分解问题,安全性依赖于大整数分解的困难性。

-

DSA(Digital Signature Algorithm):DSA是一种用于数字签名的非对称加密算法,用于验证数据的完整性和真实性。

-

ECC(Elliptic Curve Cryptography):ECC是一种基于椭圆曲线数学问题的非对称加密算法,它提供了与RSA相当的安全性,但使用更短的密钥长度。

优点

密钥分发和管理相对容易,因为公钥可以公开给其他用户,而私钥只需由接收方持有。另外,非对称加密算法还可以用于数字签名和身份认证等场景。

缺点

加密解密速度较慢,适合对少量数据进行加密和解密操作。

实际应用

通常会将对称加密和非对称加密结合使用,以解决密钥分发和管理的问题。发送方可以使用对称加密算法对通信数据进行加密,然后使用接收方的公钥对对称加密算法所需的密钥进行加密,最后将加密后的密钥和加密后的数据一起传输给接收方。接收方使用自己的私钥解密对称加密算法所需的密钥,然后使用解密后的密钥对数据进行解密操作。这种结合对称加密和非对称加密的方式被称为混合加密,是实际应用中常用的加密方法。

补充

除了对称加密和非对称加密算法,密码学还涉及数字签名、哈希函数、消息认证码、随机数生成和密钥管理等技术。这些技术在网络安全中起着重要作用,用于保护通信数据的机密性、完整性和不可否认性。

总结

总的来说,密码学是网络安全中的重要基础,它提供了保护通信数据安全的基本技术和手段,为网络安全提供了重要的支持和保障。

SSL:使TCP安全连接

是一种用于在计算机网络上建立安全连接的协议。它使用加密技术和身份验证来确保数据在客户端和服务器之间的安全传输。SSL通常用于保护网站上的敏感信息,如信用卡号、登录凭据等。

在计算机网络中,SSL通过在TCP连接上添加安全层来实现安全连接。它使用公钥加密技术来确保数据在传输过程中不被窃取或篡改。SSL还使用数字证书来验证服务器的身份,确保客户端与正确的服务器进行通信。

通过SSL,TCP连接可以得到加密和身份验证的保护,从而使数据传输更加安全可靠。这使得SSL成为了互联网上保护隐私和安全的重要工具之一。