涉及知识点

什么是电磁泄密,电磁泄密的渠道,电磁泄密该如何去防护,电磁泄密的防护标准。深入了解电磁泄密防护手段。

原创于:CSDN博主-《拄杖盲学轻声码》,更多内容可去其主页关注下哈,不胜感激

文章目录

- 涉及知识点

- 前言

- 1.泄密渠道

- 2.防扩手段

- 1)配置视频信息保护机(干扰器)

- 2)建造电磁屏蔽室

- 3)配置低辐射设备

- 3.技术标准

- 涨薪支持区

前言

这个知识点可能有点冷门,但是对于网络专业的人不陌生,对于前几年大火的安全专业的人更加熟悉了,今天我也是无意中看到了这个词语,然后就去找了一些资料给大家讲解一下,希望各位能有个了解,脑海中形成这个概念。

更多有趣内容可关注CSDN博主-《拄杖盲学轻声码》

1.泄密渠道

为保证信息网络系统的物理安全,除对网络规划和场地、环境等要求之外,还要防止系统信息在空间的扩散。计算机系统通过电磁辐射使信息被截获而失秘的案例已经很多,在理论和技术支持下的验证工作也证实:这种截取距离在几百甚至可达千米的复原显示给计算机系统信息的保密工作带来了极大的危害,这了防止系统中的信息在空间上的扩散,通常是在物理上采取一定的防护措施,来减少或干扰扩散出去的空间信号。这对重要的政策、军队、金融机构在兴建信息中心时都将成为首要设置的条件。

计算机主机及其附属电子设备如视频显示终端、打印机等在工作时不可避免地会产生电磁波辐射,这些辐射中携带有计算机正在进行处理的数据信息。尤其是显示器,由于显示的信息是给人阅读的,是不加任何保密措施的,所以其产生的辐射是最容易造成泄密的。使用专门的接收设备将这些电磁辐射接收下来,经过处理,就可恢复还原出原始信息。

国外计算机应用比较早,对计算机设备的辐射问题早已有所研究,在 1967 年的计算机年会上美国科学家韦尔博士发表了阐述计算机系统脆弱性的论文,总结了计算机 4 个方面的脆弱性,即:处理器的辐射;通信线路的辐射;转换设备的辐射;输出设备的辐射。这是最早发表的研究计算机辐射安全的论文,但当时没有引起人们的注意。1983 年,瑞典的一位科学家发表了一本名叫《泄密的计算机》的小册子,其中再次提到计算机的辐射泄漏问题。

1985 年,荷兰学者艾克在第三届计算机通信安全防护大会上,公开发表了他的有关计算机视频显示电磁辐射的研究报告,同时在现场用一台黑白电视机接收计算机辐射泄漏信号。他的报告在国际上引起强烈反响,从此人们开始认真对待这个问题。据有关报道,国外已研制出能在一千米之我接收还原计算机电磁辐射信息的设备,这种信息泄露的途径使敌对者能及时、准确、广泛、连续而且隐蔽地获取情报。计算机电磁辐射泄密问题已经引起了世界各个国家的高度重视,要防止这些信息在空中传播,必须采取防护和抑制电磁辐射泄密的专门技术措施,这方面的技术措施主要有:干扰技术、屏蔽技术和 Tempest 技术。

2.防扩手段

1)配置视频信息保护机(干扰器)

视频保护(干扰)技术又可分为白噪声干扰技术和相关干扰技术两种。白噪声干扰技术的原理是使用白噪声干扰器发出强于计算机电磁辐射信号的白噪声,将电磁辐射信号掩盖, 起到阻碍和干扰接收的作用。这种方法有一定的作用,但由于要靠掩盖方式进行干扰,所以发射的功率必须足够强,而太强的白噪声功率会造成空间的电磁波污染;另外白噪声干扰也容易被接下来收方使用较为简单的方法进行滤除或抑制解调接收;。因此白噪声干扰技术在使用上有一定的局限性和弱点。

相关干扰技术较之白噪声干扰技术是一种更为有效和可行的干扰技术。相关干扰技术的原理是使用相关干扰器发出能自动跟踪计算机电磁辐射信号的相关干扰信号,使电磁辐射信号被扰乱,起到数据加密的效果,使接收方即使接收到电磁辐射信号来进行干扰,因此其发射功率无须很强,所以对环境的电磁污染也很小。相关干扰器使用简单,体积小巧,价格适宜,效果显著,最适合应用在单独工作的个人计算机上。我国现在已能生产出这种相关干扰器。

2)建造电磁屏蔽室

屏蔽技术的原理是使用导电性能良好的金属网或金属板造成 6 个面的屏蔽室或屏蔽笼, 将产生电磁辐射的计算机设备包围起来并且良好接地,抑制和阻挡电磁波在空中传播。设计和安装良好的屏蔽室对电磁辐射的屏蔽效果比较好,能达到 60~90dB 以上。如美国研制的高性能的屏蔽室,其屏蔽效果对电场可达 140dB,对微波场可达 120dB,对磁场可达 100dB。

妨碍屏蔽技术普遍应用的问题是屏蔽室的设计安装施工要求相当高,造价非常昂贵,一般二三十平方米场地的屏蔽室的造价即需几十至上百万元。因此屏蔽技术较为适用于一些保密等级要求较高、较重要的大型计算机设备或多台小型计算机集中放置的场合,如国防军事计算中心、大型的军事指挥所、情报机构的计算中心等。

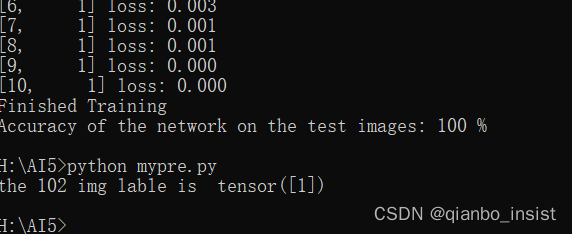

3)配置低辐射设备

Tempest 技术即低辐射技术。这种技术是在设计和生产计算机设备时,就已对可能产生电磁辐射的元器件、集成电路、连接线、显示器等采取了防辐射措施,把电磁辐射抑制到最低限度。生产和使用低辐射计算机设备是防止计算机电磁辐射泄密的较为根本的防护措施。Tempest 是美国制订的一套保密标准,国外一些先进的工业国家对 Tempest 技术的应用非常重视,在重要场合使用的计算机设备对辐射的要求都极为严格。如果美国军队在开赴海湾战争前线之前,就将所有的计算机更换成低辐射的计算机。国外已能生产出系列化的 Tempest 产品, 如 Tempest 个人计算机、工作站、连接器、打印机、绘图仪、通信终端、视频显示器等。Tempest 产品造价非常高,一台 Tempest 设备要比具有同样性能的设备昂贵 3~4 倍。

3.技术标准

目前,国家保密部门已经制订了《电话机电磁汇漏发射限值和测试方法》(BMB—1)、,信息设备电磁泄漏发射限值》(GBB—1)、《使用现场的信息设备电磁泄漏发射检查测试方法和安全判据》(BMB—2)、《处理涉密信息的电磁屏蔽室的技术要求和测试方法》(BMB—3)等 4 项保密标准,各单位应该对各部门使用的涉密信息设备进行技术检测,由保密部门能通过检测仪器进行检测,如果发现问题,及时采取必要的措施堵塞漏洞,防止国家秘密的泄露。

涨薪支持区

期待大家能通过这篇文章学到更多,而且薪资一年更比一年猛!

喜欢博主的话可以上榜一探究竟,博主专设涨薪皇榜给大家查阅,喜欢的可以点击此处查看哟。

#总结

更多专业内容大家可以关注csdn博主-《拄杖盲学轻声码》

以上就是今天要讲的内容,本文主要介绍了什么是电磁泄密,电磁泄密技术的实际应用,也期待大家分享更多,帅哥美女们给个赞呗,2023年一起加油!!!