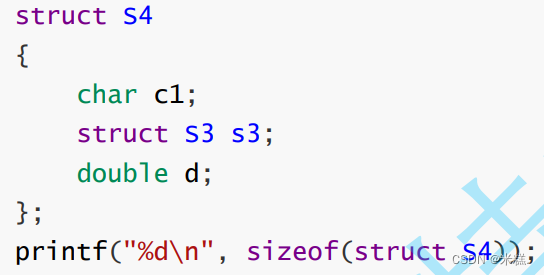

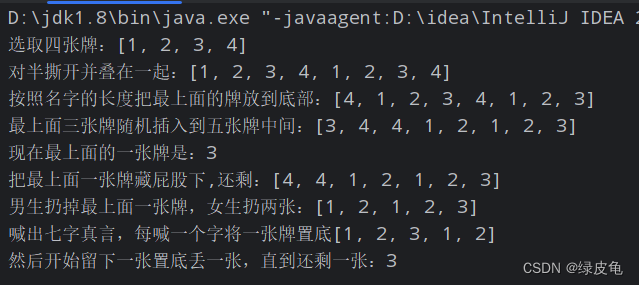

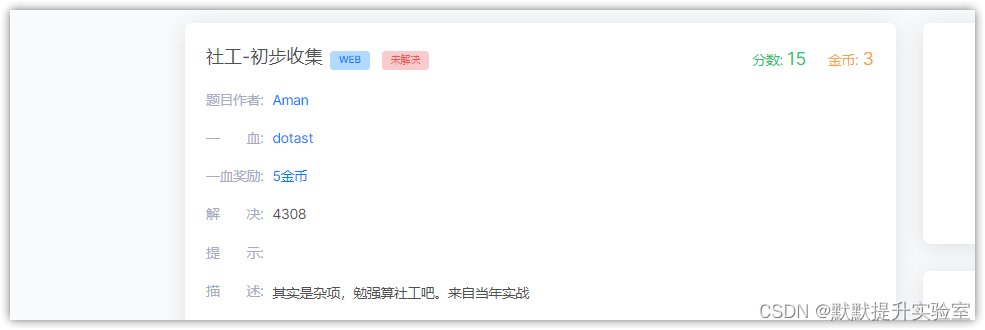

题目描述

题目截图如下:

描述:其实是杂项,勉强算社工吧。来自当年实战

进入场景看看:

解题思路

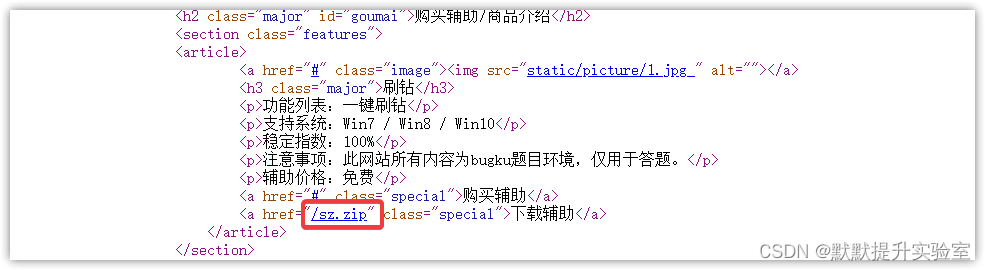

- 做题先看源码

- 关注可下载的资源(zip压缩包)

- 抓包寻找可能存在的加密信息(base64)

- 不管三七二十一先扫描目录再说

ps:正常的应该是先扫描目录,然后发现后台进行爆破,发现爆破困难,然后去社工找其他信息。

相关工具

- F12 大法

- base64 解密

- wireshark抓包

解题步骤

- 下载这个sz.zip的压缩包

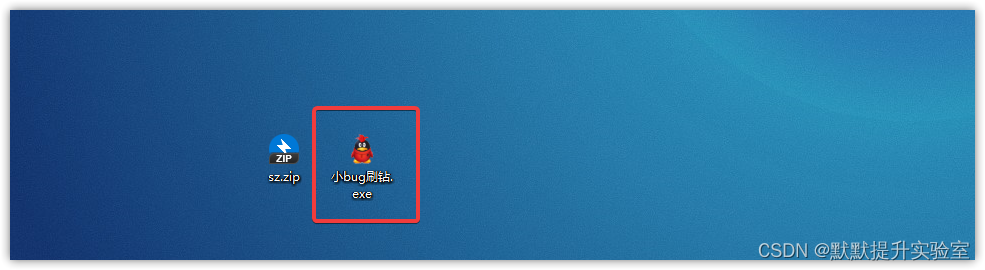

解压得到小bug刷钻.exe程序:

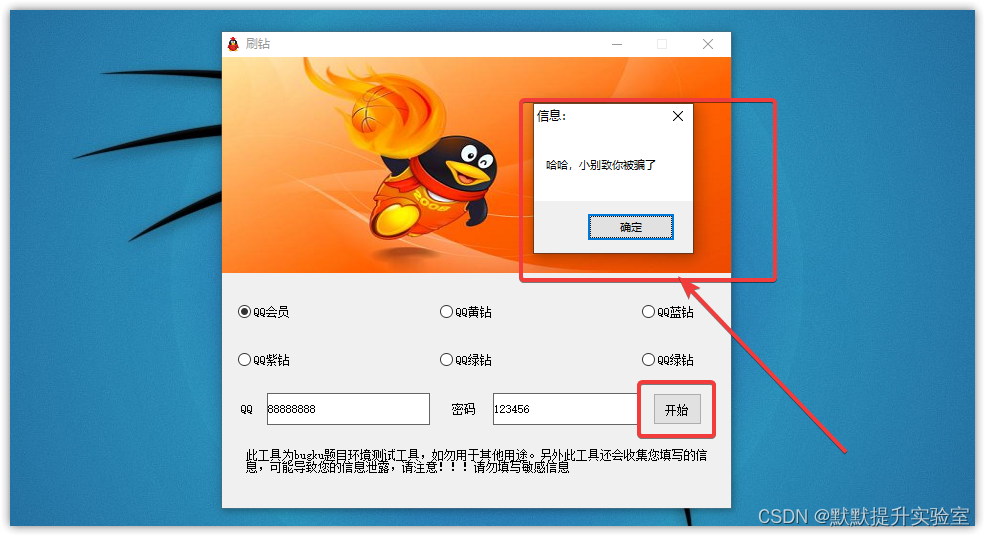

不如虎穴焉得虎子,点开它试试吧:

好家伙,真是一个小别致! 也没得到什么有用的信息呀!

但是,别忘了提示:

其实是杂项,勉强算社工吧。来自当年实战

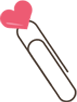

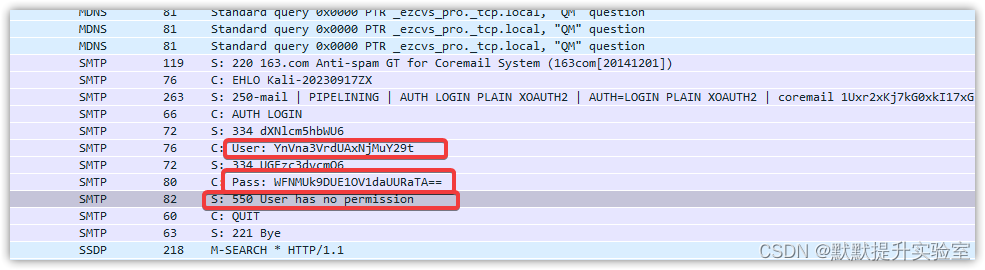

那必须有交互啊,什么cs一下啦?抓个包就知道了呗,所以上【wireshark】分析流量:

在这里看到:

user:YnVna3VrdUAxNjMuY29t

pass:WFNMUk9DUE1OV1daUURaTA==

看到==,那不得base解码一下?所以得到了如下信息:

- 一个是邮箱账号

- 一个是好长的一个大写字符串(一般人很难想到邮箱授权码?)

所以就需要去登入邮箱查找信息了,但是呢,这个题目有点问题(授权码给改了,所以你懂得):

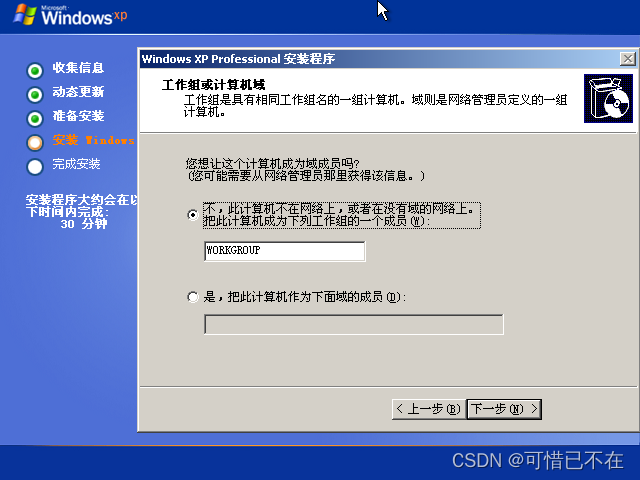

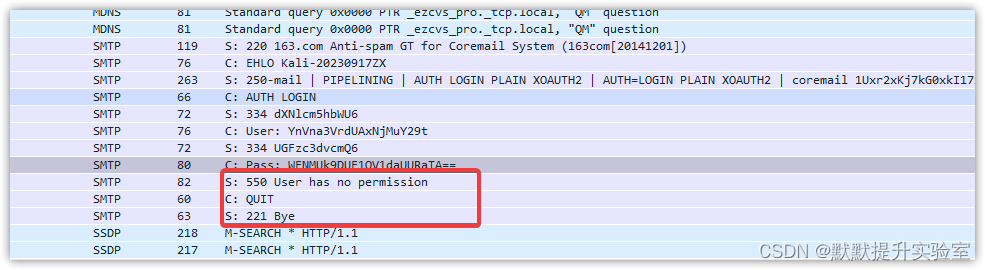

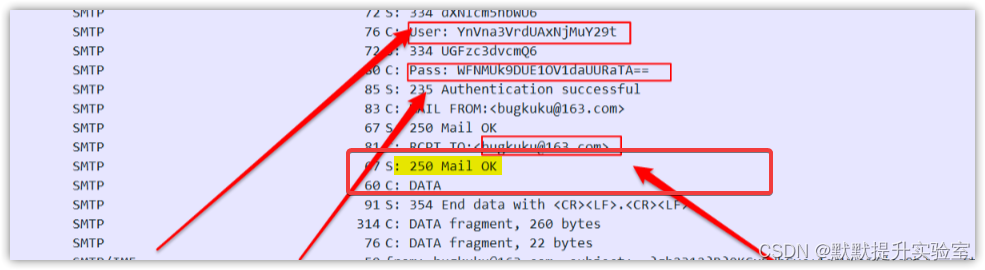

看到了吧,550 User has no permission,正常的通信应该是250 mail ok,盗个图如下:

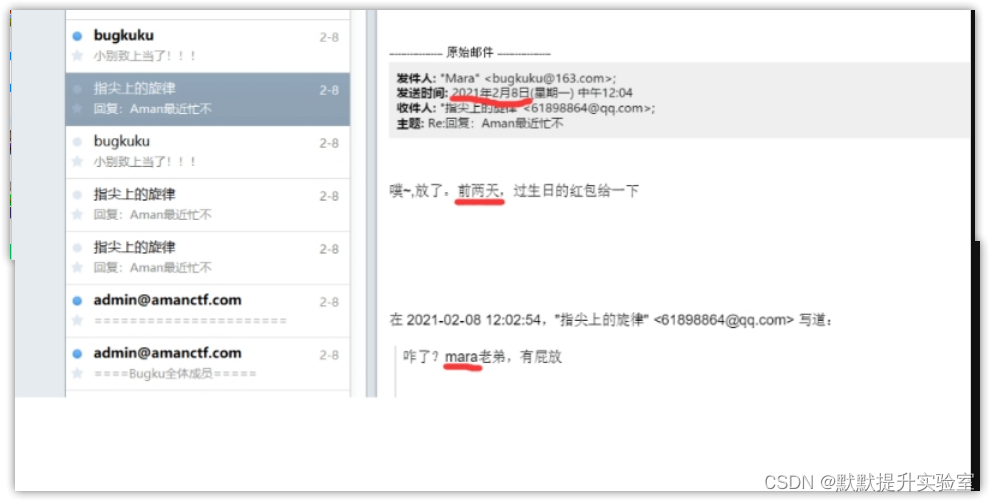

假设我们已经正常通信了,使用邮箱的授权码登入邮箱了,接下来就需要对邮件进行社工分析了:

说已经20 了,那么他应该是2001年出生的,“前两天”那生日无非就是2月6日,根据中国人的传统补全0,那么就是20010206的生日,姓名就是mara。

这是之前的邮件,比较有意思,要分析真实的账号密码,后面直接就给了…

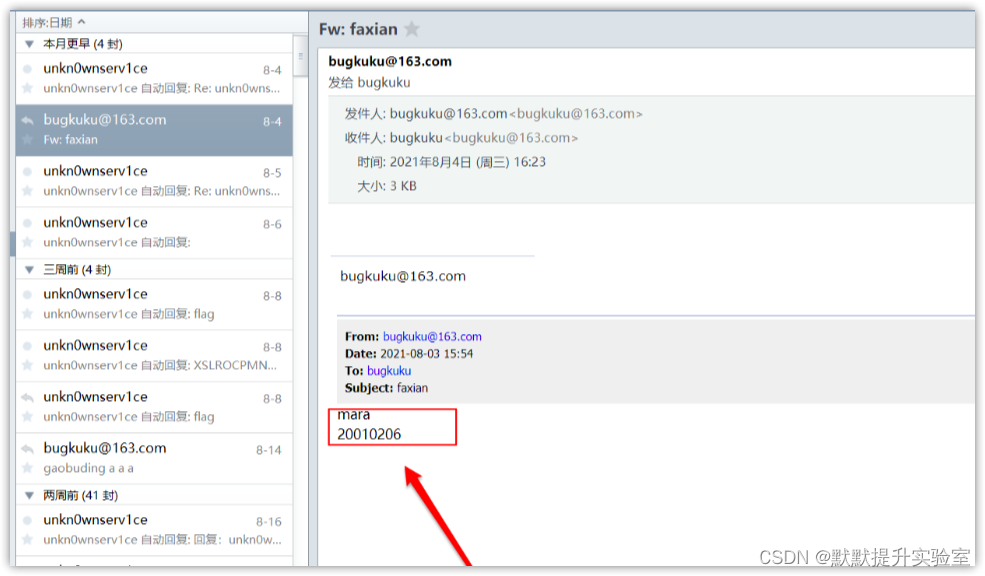

发现一份邮件有类似账号密码的东西:

mara

20010206

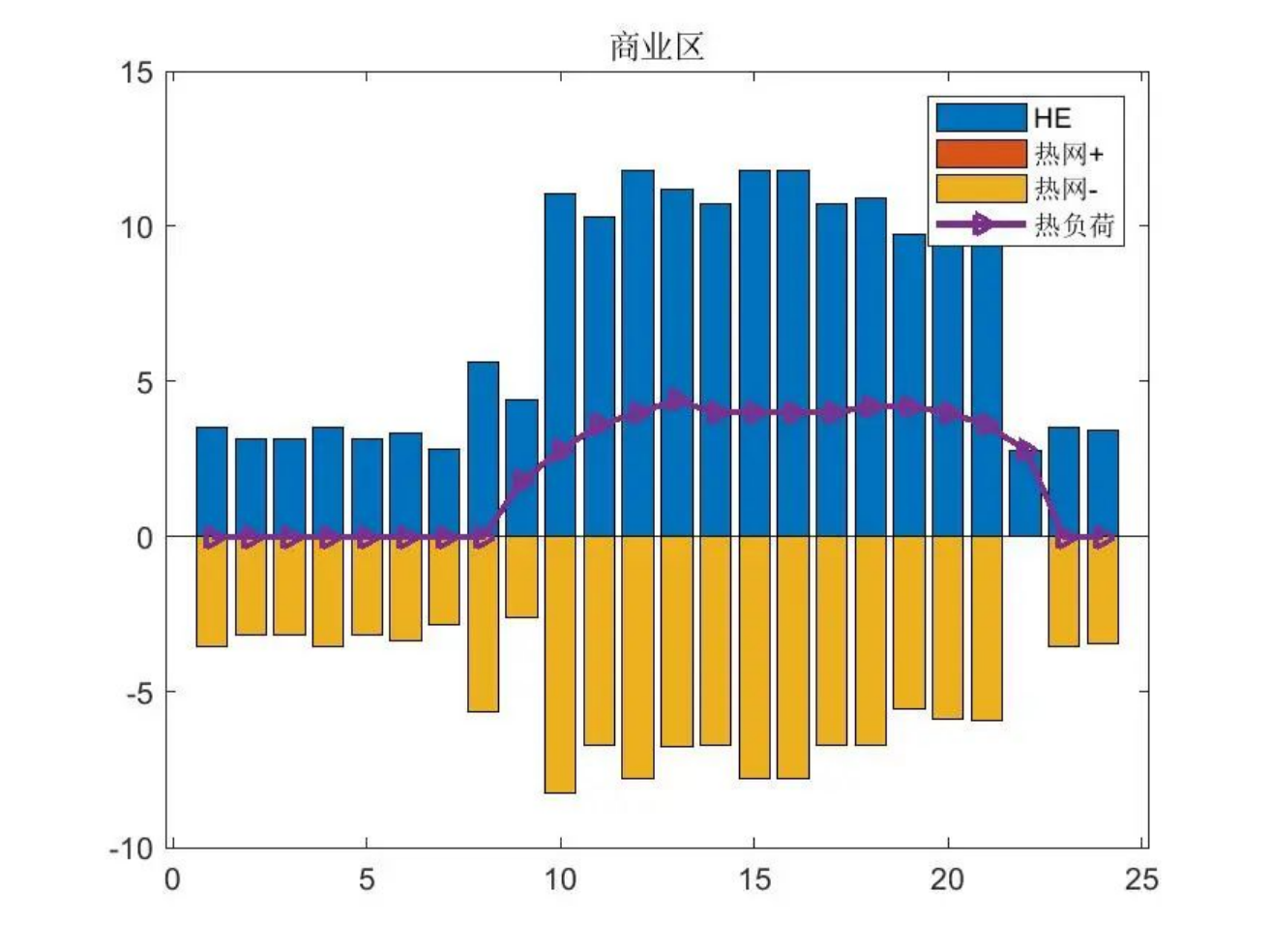

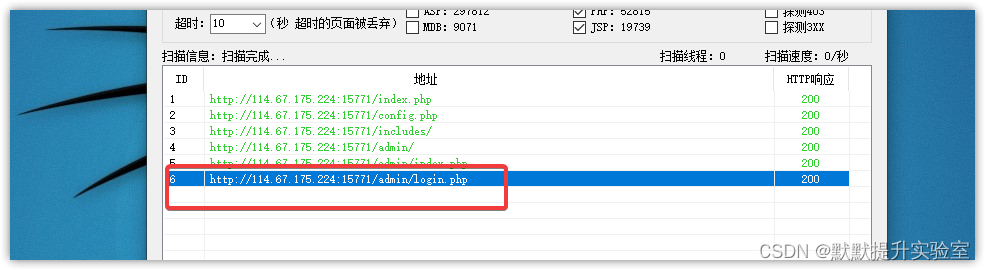

但是咱也不知道有啥登入地址,那就扫描一下看看有啥后台没:

还真有哦:

http://114.67.175.224:15771/admin/login.php

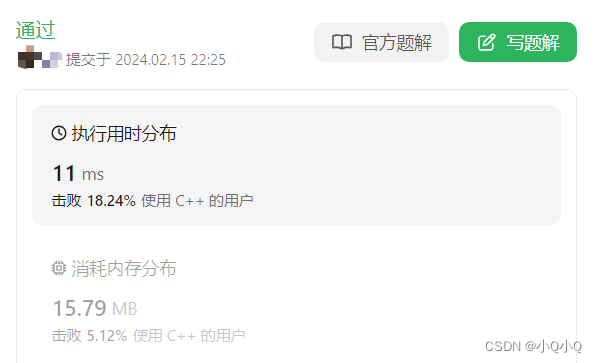

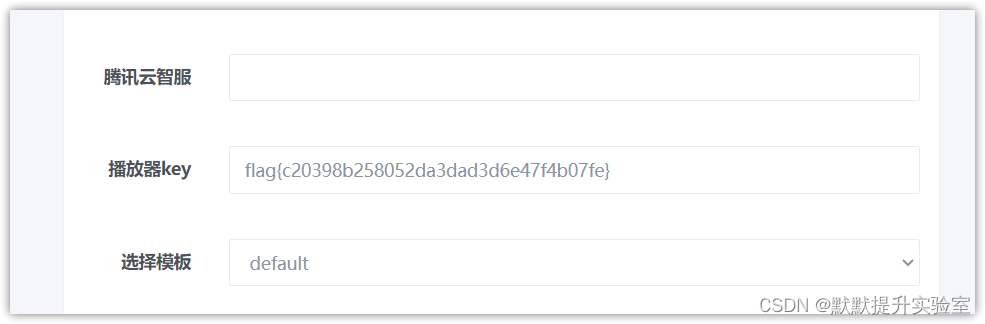

登入试试呗,那就真进去了:

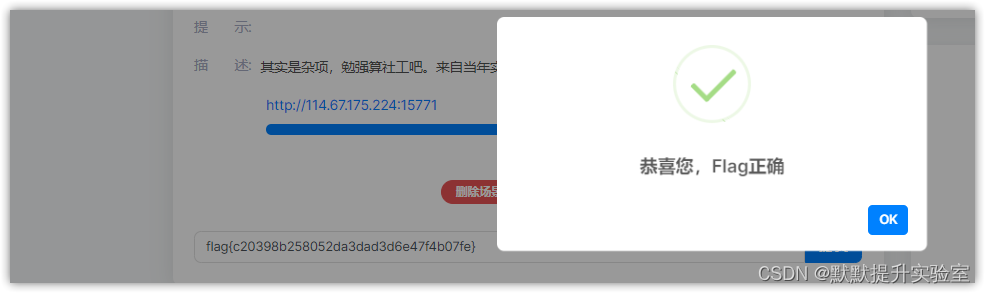

所以找找flag,还就真找到了:

得到Flag

flag{c20398b258052da3dad3d6e47f4b07fe}

新知识点

- 会使用wireshark抓包

- 了解邮箱的授权码知识点

- SMTP(Simple Mail Transfer Protocol)简单邮件传输协议

参考链接

BugKu——Web——社工-初步收集

有用的话,请

点赞收藏评论,帮助更多的同学哦