🎈🎈希望这篇博客对大家能有帮助🎈🎈

目录

引言

一. 优化数据库

1.1 索引优化

1.2 查询优化

1.3 数据库设计优化

1.4 事务优化

1.5 硬件优化

1.6 数据库配置优化

二. 增加服务器资源

2.1 垂直扩展

2.2 水平扩展

2.3 高可用架构

2.4 定期维护和优化

三. 负载均衡

3.1 负载均衡算法

3.2 负载均衡技术

3.3 负载均衡策略

3.4 负载均衡的优势

四. 缓存

4.1 缓存应用场景

4.2 缓存技术和工具

4.3 缓存优化策略

五. 异步处理

5.1 异步处理应用场景

5.2 异步处理技术和工具

5.3 异步处理优化策略

六. 限流和熔断

6.1 限流应用场景

6.2 限流技术和工具

6.3 熔断应用场景

6.4 熔断技术和工具

七. 监控和预警

7.1 监控应用场景

7.2 监控技术和工具

7.3 预警应用场景

7.4 预警技术和工具

八. 容灾备份

8.1 容灾应用场景

8.2 容灾技术和工具

8.3 容灾优化策略

8.4 容灾备份的重要性

引言

当项目访问量激增时,系统可能面临性能下降、响应延迟、甚至崩溃的风险。为了有效地应对这种情况,我们可以采取一系列措施来优化系统性能,提高系统的吞吐量和稳定性。下面是一些应对激增访问量的常见方法:

一. 优化数据库

优化数据库是提高系统性能和响应速度的关键步骤之一。以下是一些常见的数据库优化方法:

1.1 索引优化

- 使用合适的索引:根据查询需求创建适当的索引,避免创建过多或不必要的索引。

- 聚集索引:对经常查询的字段创建聚集索引,可以提高查询性能。

- 覆盖索引:尽量使用覆盖索引来减少查询需要的列数,提高查询效率。

- 避免在 WHERE 子句中使用函数:使用函数会导致索引失效,影响查询性能。

1.2 查询优化

- 避免全表扫描:尽量避免使用无法利用索引的查询,如使用 LIKE '%value%'。

- 分页查询优化:使用合适的分页方式,避免一次性查询大量数据。

- 使用合适的数据类型:选择合适的数据类型可以减少存储空间、提高查询效率。

1.3 数据库设计优化

- 三范式设计:合理设计数据库,避免数据冗余,提高数据存储效率。

- 垂直拆分和水平拆分:根据业务需求合理拆分数据表,提高查询效率。

1.4 事务优化

- 合理使用事务:将多个操作放在一个事务中,避免频繁的事务提交和回滚。

- 设置事务隔离级别:根据业务需求设置合适的事务隔离级别,提高并发性能。

1.5 硬件优化

- 使用高性能硬件:选择高性能的硬件设备,如SSD硬盘、高速网络等,提高数据读写速度。

1.6 数据库配置优化

- 合理配置数据库参数:根据数据库的实际情况调整数据库参数,优化数据库性能。

- 定期清理数据库:定期清理无用数据和索引,保持数据库的高效运行。

通过以上优化方法,可以有效提高数据库的性能和响应速度,提升系统的稳定性和用户体验。

二. 增加服务器资源

增加服务器资源是应对高访问量的有效方法之一。通过增加服务器的内存、CPU 和存储空间,可以提高系统的并发处理能力和响应速度。以下是一些增加服务器资源的常用方式:

2.1 垂直扩展

- 增加内存:提高内存容量可以缓解内存不足导致的性能问题,减少页面交换。

- 升级 CPU:升级为性能更强的 CPU 可以提高服务器的计算能力,加快数据处理速度。

- 扩展存储空间:增加硬盘容量可以存储更多的数据,避免存储空间不足的问题。

2.2 水平扩展

- 添加服务器节点:通过增加服务器节点来分担访问压力,提高系统的吞吐量和可用性。

- 负载均衡:使用负载均衡技术将流量分发到多台服务器上,实现水平扩展。

2.3 高可用架构

- 集群架构:使用集群架构可以提高系统的可用性和容错能力,保证系统在故障时仍能正常运行。

- 主备架构:使用主备架构可以保证系统在主节点发生故障时,备节点可以接管服务,保证业务的连续性。

2.4 定期维护和优化

- 定期清理日志和临时文件:定期清理系统产生的日志和临时文件,释放服务器资源。

- 优化系统配置:根据服务器的实际情况调整系统配置,提高系统性能。

通过增加服务器资源,并结合合理的架构设计和系统优化,可以有效提高系统的性能和稳定性,满足高访问量的需求。

三. 负载均衡

负载均衡是一种将访问请求合理分配到多台服务器上的技术,可以提高系统的吞吐量和可用性,避免单一服务器的性能瓶颈。以下是一些负载均衡的常见实现方式和技术:

3.1 负载均衡算法

- 轮询算法:按照请求顺序依次将请求分配到不同的服务器上,实现简单,适用于轻量级的负载均衡。

- 随机算法:随机选择一台服务器来处理请求,适用于负载较为均衡的场景。

- 加权轮询算法:根据服务器的处理能力分配权重,将请求按照权重分配到不同的服务器上,适用于不同性能的服务器。

- 最少连接算法:选择当前连接数最少的服务器来处理请求,可以有效地减少服务器的负载,提高性能。

3.2 负载均衡技术

- 硬件负载均衡器:使用专门的硬件设备来实现负载均衡,如 F5 等。

- 软件负载均衡器:通过软件实现负载均衡,如 Nginx、Apache 等。

- DNS 负载均衡:通过 DNS 解析将请求分配到不同的服务器上,可以实现简单的负载均衡。

3.3 负载均衡策略

- 服务级负载均衡:将不同服务分配到不同的服务器上,实现服务级别的负载均衡。

- 请求级负载均衡:将同一服务的请求分配到不同的服务器上,实现请求级别的负载均衡。

- 动态负载均衡:根据服务器的实时负载情况动态调整负载均衡策略,保持负载均衡的效果。

3.4 负载均衡的优势

- 提高系统的可用性和可靠性,避免单点故障。

- 提高系统的性能和吞吐量,减少用户的响应时间。

- 提高系统的扩展性和灵活性,便于系统的横向扩展和升级。

通过合理使用负载均衡技术,可以有效提高系统的性能和可用性,提升用户的体验和满意度。

四. 缓存

缓存是一种常用的性能优化技术,通过将一些计算结果或数据存储在高速的存储介质中,可以减少对后端数据源的访问,提高系统的响应速度和吞吐量。以下是一些常见的缓存应用和优化技巧:

4.1 缓存应用场景

- 页面缓存:将页面内容缓存起来,减少页面生成的时间和数据库查询次数。

- 数据缓存:将经常使用的数据缓存起来,避免频繁的数据库查询操作。

- 对象缓存:将对象存储在缓存中,避免重复创建对象或查询数据库。

- 结果缓存:将计算结果缓存起来,避免重复计算。

4.2 缓存技术和工具

- 内存缓存:使用内存作为缓存介质,如 Redis、Memcached 等。

- 分布式缓存:将缓存数据分布到多台服务器上,提高缓存的容量和性能,如 Redis Cluster、Hazelcast 等。

- 缓存框架:使用缓存框架来简化缓存操作,如 Spring Cache、Ehcache 等。

4.3 缓存优化策略

- 缓存策略:根据业务需求制定合适的缓存策略,包括缓存的存储时间、更新策略等。

- 缓存预热:在系统启动或高峰期前预先加载缓存数据,提高命中率。

- 缓存击穿处理:使用互斥锁或空值缓存等方式来防止缓存击穿问题。

- 缓存监控:监控缓存的使用情况和命中率,及时发现和处理问题。

通过合理使用缓存技术和优化策略,可以有效提高系统的性能和响应速度,提升用户的体验和满意度。

五. 异步处理

异步处理是一种提高系统性能和响应速度的重要技术,通过将耗时的操作转换为异步任务,在不阻塞主线程的情况下完成,提高系统的并发处理能力和吞吐量。以下是一些常见的异步处理应用和优化技巧:

5.1 异步处理应用场景

- 消息队列:将需要异步处理的任务发送到消息队列中,由消费者异步处理,如 RabbitMQ、Kafka 等。

- 定时任务:将一些周期性或延时执行的任务设置为异步任务,如使用 Quartz 定时任务框架。

- 事件驱动:通过事件驱动的方式来处理一些异步事件,如使用 Spring 事件机制。

5.2 异步处理技术和工具

- 线程池:使用线程池来管理异步任务的执行,避免频繁创建和销毁线程。

- CompletableFuture:Java 8 引入的 CompletableFuture 类可以方便地实现异步操作和任务链。

- 异步框架:使用异步框架来简化异步编程,如 Spring Async、Netty 等。

5.3 异步处理优化策略

- 任务拆分:将大任务拆分为多个小任务,提高并发处理能力。

- 结果缓存:缓存异步任务的结果,避免重复计算或查询。

- 异常处理:合理处理异步任务的异常情况,保证系统的稳定性和可靠性。

- 监控和调优:监控异步任务的执行情况和性能指标,及时调整优化策略。

通过合理使用异步处理技术和优化策略,可以提高系统的并发处理能力和吞吐量,提升系统的性能和响应速度。

六. 限流和熔断

限流和熔断是一种保护系统稳定性的重要手段,可以有效地控制系统的访问量和请求处理能力,避免系统因突发高访问量而崩溃。以下是一些常见的限流和熔断应用和优化技巧:

6.1 限流应用场景

- 接口限流:对接口进行限流,限制每秒或每分钟的访问次数,防止接口被过多请求压垮。

- 热点数据限流:对热点数据进行限流,避免大量请求集中在某些数据上。

- 资源限流:对系统资源进行限流,如数据库连接、线程池等,防止资源被耗尽。

6.2 限流技术和工具

- 令牌桶算法:使用令牌桶算法来实现接口限流,确保接口在一定时间内不被超过设定的访问次数。

- 漏桶算法:使用漏桶算法来平滑处理请求,防止突发高峰。

- 限流框架:使用限流框架来简化限流操作,如 Guava RateLimiter、Spring Cloud Gateway 等。

6.3 熔断应用场景

- 服务熔断:当某个服务出现故障或延迟时,熔断该服务的请求,避免影响整个系统的稳定性。

- 熔断降级:当系统负载过高或出现异常时,可以降级部分功能或服务,保证核心功能的正常运行。

6.4 熔断技术和工具

- Hystrix:Netflix 开源的熔断器,可以实现服务的熔断和降级。

- Sentinel:阿里巴巴开源的流量控制和熔断降级框架,可以保护服务稳定性。

- 熔断监控:监控熔断的情况和触发条件,及时调整熔断策略。

通过合理使用限流和熔断技术,可以保护系统免受高访问量的影响,保证系统的稳定性和可靠性

七. 监控和预警

监控和预警是保障系统稳定性和性能的关键,通过监控系统运行状态和性能指标,及时发现问题并采取措施进行处理,可以有效地提高系统的可用性和可靠性。以下是一些常见的监控和预警应用和优化技巧:

7.1 监控应用场景

- 系统运行状态监控:监控系统的运行状态,包括 CPU 使用率、内存使用率、磁盘空间、网络流量等。

- 业务指标监控:监控业务相关的指标,如用户访问量、请求响应时间、错误率等。

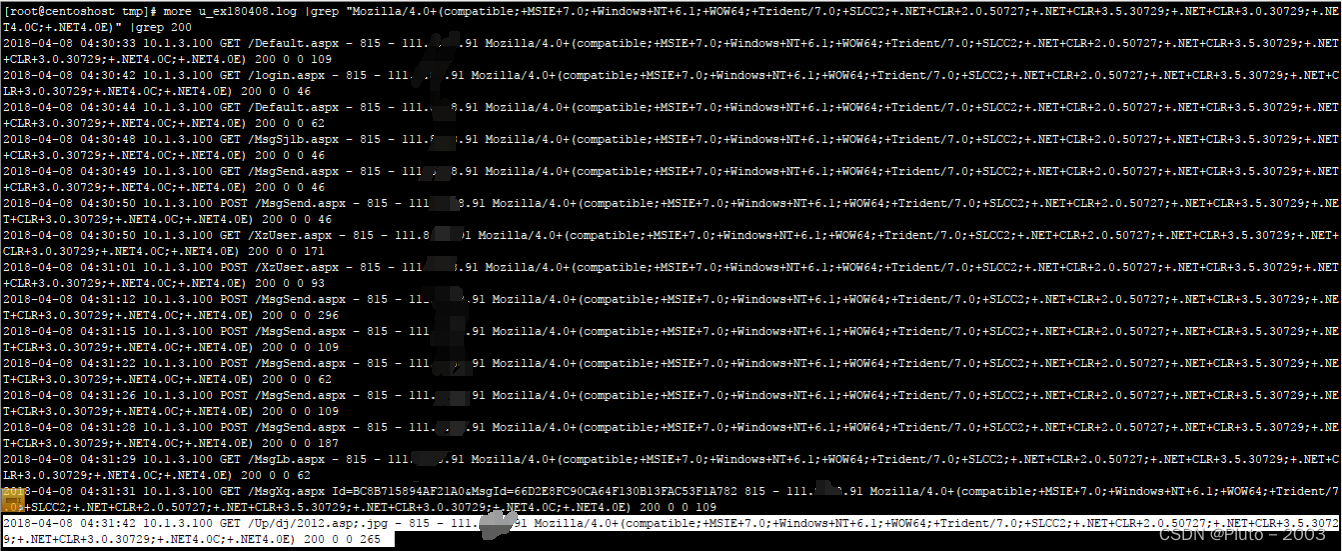

- 日志监控:监控系统日志,及时发现系统异常和错误信息。

- 性能监控:监控系统的性能指标,如响应时间、吞吐量、并发数等。

7.2 监控技术和工具

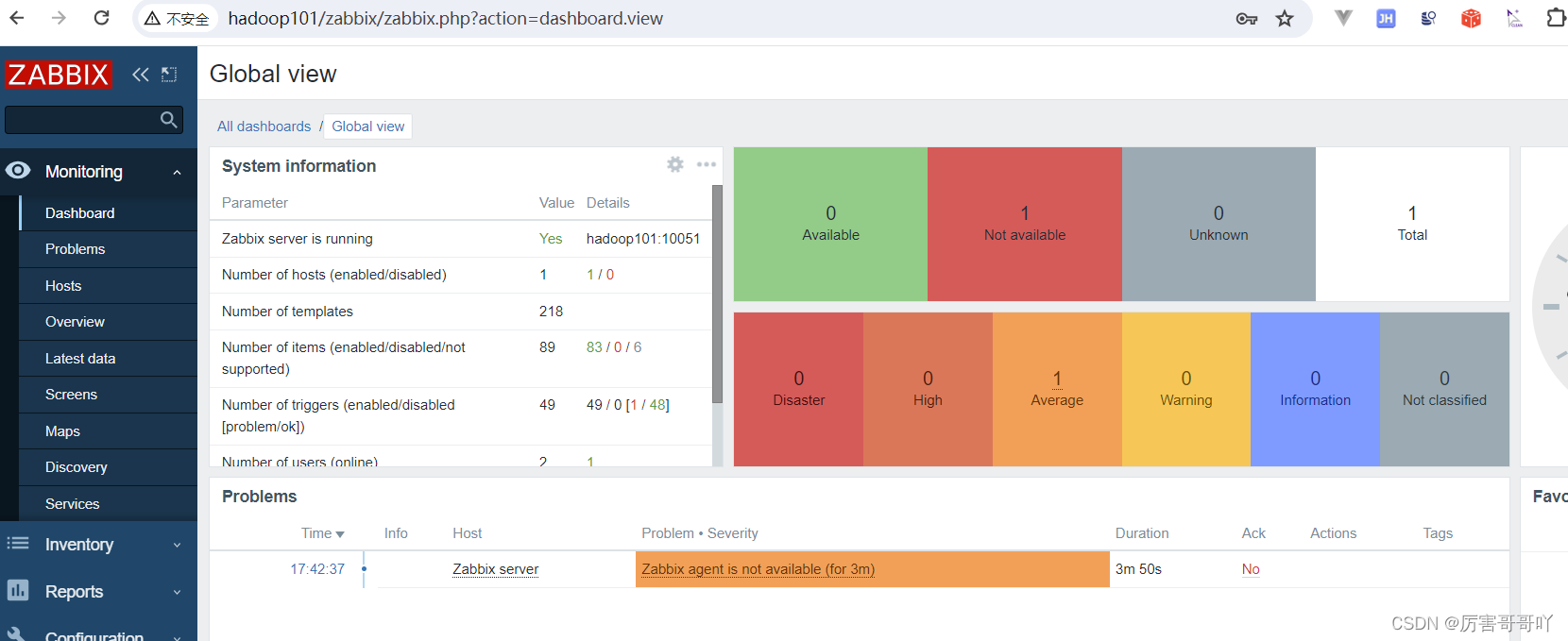

- 监控系统:使用监控系统来实现监控,如 Prometheus、Grafana、Zabbix 等。

- 日志监控:使用 ELK(Elasticsearch、Logstash、Kibana)等日志监控工具。

- 应用性能监控:使用 APM(Application Performance Monitoring)工具,如 New Relic、AppDynamics 等。

7.3 预警应用场景

- 异常预警:监控系统异常情况,如系统崩溃、服务不可用等。

- 性能预警:监控系统性能指标,如响应时间、吞吐量等,发现性能下降情况。

- 负载预警:监控系统负载情况,预测系统负载趋势,避免系统超负荷运行。

7.4 预警技术和工具

- 告警系统:使用告警系统实现预警功能,如 Prometheus Alertmanager、Zabbix 预警等。

- 消息通知:通过邮件、短信、即时通讯工具等方式通知相关人员。

通过建立完善的监控和预警体系,可以及时发现系统问题,保障系统的稳定性和可靠性。

八. 容灾备份

8.2 容灾技术和工具

8.3 容灾优化策略

8.4 容灾备份的重要性

容灾备份是保障系统可用性和数据安全的重要手段,合理使用容灾备份技术和工具,可以最大限度地减少系统故障对业务造成的影响,提高系统的可靠性和稳定性。

-

容灾备份是保障系统可用性和数据安全的重要手段,通过备份关键数据和系统配置,可以在发生灾难性事件时迅速恢复系统运行。以下是一些常见的容灾备份应用和优化技巧:

8.1 容灾应用场景

- 数据备份:定期备份系统重要数据,确保数据不会因硬件故障、人为失误等原因丢失。

- 系统配置备份:备份系统配置文件和关键参数,以便在系统故障时恢复系统配置。

- 虚拟化备份:对虚拟化环境进行备份,包括虚拟机镜像、存储卷等。

- 数据备份工具:使用数据备份工具来备份数据,如 rsync、Veeam Backup 等。

- 系统镜像备份:使用系统镜像备份工具来备份系统镜像,如 Clonezilla、Acronis True Image 等。

- 虚拟化备份工具:使用虚拟化备份工具来备份虚拟机镜像和存储卷,如 Veeam Backup & Replication、VMware vSphere Data Protection 等。

- 定期备份:制定合理的备份策略,定期备份系统数据和配置文件。

- 多地备份:将备份数据存储在不同地点,确保数据安全性和可靠性。

- 备份监控:监控备份过程和备份数据的完整性,及时发现并解决问题。

- 灾难恢复演练:定期进行灾难恢复演练,确保备份数据的可用性和恢复性。

综上所述,通过合理使用数据库优化、增加服务器资源、使用缓存技术、异步处理、限流和熔断、建立监控和预警系统等措施,可以有效应对项目访问量激增