博主猫头虎的技术世界

🌟 欢迎来到猫头虎的博客 — 探索技术的无限可能!

专栏链接:

🔗 精选专栏:

- 《面试题大全》 — 面试准备的宝典!

- 《IDEA开发秘籍》 — 提升你的IDEA技能!

- 《100天精通鸿蒙》 — 从Web/安卓到鸿蒙大师!

- 《100天精通Golang(基础入门篇)》 — 踏入Go语言世界的第一步!

- 《100天精通Go语言(精品VIP版)》 — 踏入Go语言世界的第二步!

领域矩阵:

🌐 猫头虎技术领域矩阵:

深入探索各技术领域,发现知识的交汇点。了解更多,请访问:

- 猫头虎技术矩阵

- 新矩阵备用链接

文章目录

- 🌐🔓 解锁网络数据:入门级IP代理使用教程

- 摘要

- 引言

- 正文

- 📌 什么是IP代理?

- 📌 为何需要使用IP代理?

- 📌 如何选择合适的IP代理服务?

- 📌 如何配置和使用IP代理?

- 配置示例:Python请求库`requests`使用代理

- 📌 IP代理使用的常见问题(QA)

- 小结

- 参考资料

- 表格总结本文核心知识点

- 总结

- 未来展望

- 温馨提示

🌐🔓 解锁网络数据:入门级IP代理使用教程

摘要

在这个数字化时代,获取网络数据成为了许多开发者、数据分析师和市场研究人员的日常任务。本文将详细介绍如何使用IP代理技术来解锁网络数据,包括什么是IP代理、为何需要使用IP代理、如何选择合适的IP代理服务,以及如何配置和使用IP代理。文章结构清晰,内容易读,无论是编程新手还是技术大佬,都能轻松掌握IP代理的使用方法。关键词包括IP代理、网络爬虫、数据采集、匿名浏览、反反爬虫技术等,确保容易通过搜索引擎找到本文。

引言

随着信息技术的飞速发展,数据已成为了新时代的石油。然而,获取这些宝贵的数据资源并非易事,尤其是在面对网站反爬虫策略时。这时,IP代理的作用就显得尤为重要。IP代理不仅可以帮助我们绕过IP限制,还能保护我们的隐私安全。作为一名热爱技术的猫头虎博主,接下来我将带大家一起深入了解IP代理的奥秘。

正文

📌 什么是IP代理?

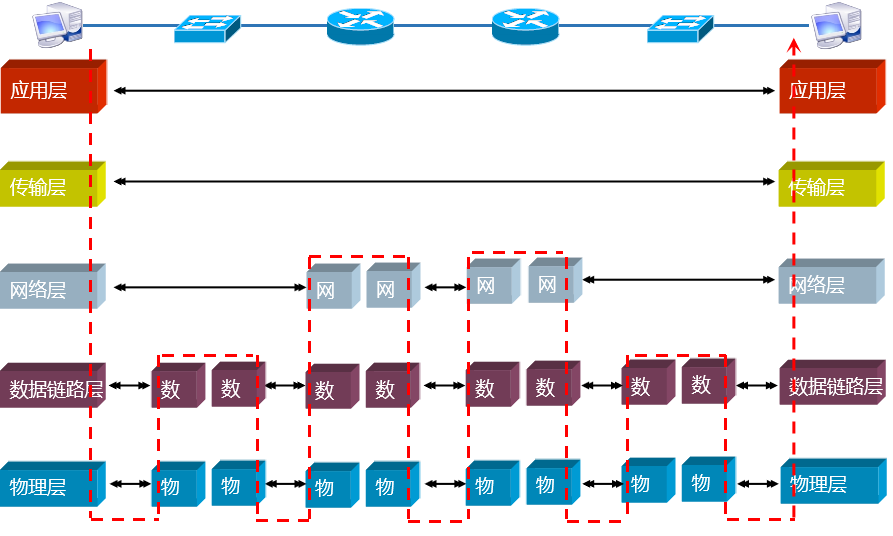

IP代理,简单来说,就是一个充当你和你想要访问的网站之间的中介服务器。它能帮助你隐藏自己的真实IP地址,通过代理服务器的IP地址去访问目标网站,从而实现匿名访问或绕过某些访问限制。

📌 为何需要使用IP代理?

- 绕过地理限制:某些网站或应用只允许特定国家的用户访问,使用IP代理可以轻松绕开这一限制。

- 数据采集:在进行网络爬虫数据采集时,频繁的请求可能会导致IP被封禁,使用IP代理可以有效避免这一问题。

- 提高匿名性:对于涉及隐私的数据采集,使用IP代理可以保护个人隐私安全。

- 负载均衡:在大规模爬虫项目中,使用多个IP代理可以分散请求,提高数据采集效率。

📌 如何选择合适的IP代理服务?

选择IP代理服务时,应考虑以下几个因素:

- 匿名性:高匿代理可以完全隐藏你的真实IP,是首选选项。

- 稳定性:代理服务器应稳定可靠,避免在数据采集过程中频繁断开。

- 速度:快速的代理服务器能显著提高数据采集效率。

- 地理位置:根据需要访问的目标网站,选择合适地理位置的IP代理。

- 价格:根据个人或项目预算,选择性价比高的代理服务。

📌 如何配置和使用IP代理?

配置示例:Python请求库requests使用代理

import requestsproxies = {'http': 'http://your_proxy:proxy_port','https': 'https://your_proxy:proxy_port',

}response = requests.get('http://example.com', proxies=proxies)

print(response.text)

此代码段展示了如何在Python的requests库中配置HTTP和HTTPS代理。替换your_proxy和proxy_port为你的代理服务器地址和端口。

📌 IP代理使用的常见问题(QA)

Q1: IP代理是否完全匿名?

A1: 高匿代理可以提供较高程度的匿名性,但在某些情况下,通过特定技术手段仍可能追踪到用户的真实IP。

Q2: 使用IP代理是否合法?

A2: 在大多数国家和地区,使用IP代理本身是合法的。但使用代理访问特定内容或服务时,需确保遵守当地法律法规。

小结

IP代理是网络数据采集和匿名浏览的有力工具。通过本文,你应该对IP代理有了基本的了解,包括它的定义、使用场景、选择方法及配置方式。

参考资料

- [1] IP代理技术入门

- [2] Python

requests官方文档

表格总结本文核心知识点

| 关键词 | 解释 |

|---|---|

| IP代理 | 一个中介服务器,帮助用户隐藏真实IP,实现匿名访问或绕过访问限制 |

| 数据采集 | 使用程序自动访问并收集网络上的信息 |

| 匿名浏览 | 通过隐藏个人信息上网,保护用户隐私 |

总结

掌握IP代理的使用,可以大大增强我们在网络世界的行动力和数据获取能力。希望本文能帮助你解锁更多网络数据,无论是个人学习还是商业分析。

未来展望

随着网络技术的发展,IP代理的相关技术也在不断进步。未来,我们期待有更多高效、安全的IP代理服务出现,以应对日益复杂的网络环境。

温馨提示

如果对本文有任何疑问,或想了解更多关于IP代理的详细信息,欢迎点击下方名片,了解更多详细信息!

👉 更多信息:有任何疑问或者需要进一步探讨的内容,欢迎点击下方文末名片获取更多信息。我是猫头虎博主,期待与您的交流! 🦉💬

🚀 技术栈推荐:

GoLang, Git, Docker, Kubernetes, CI/CD, Testing, SQL/NoSQL, gRPC, Cloud, Prometheus, ELK Stack

💡 联系与版权声明:

📩 联系方式:

- 微信: Libin9iOak

- 公众号: 猫头虎技术团队

⚠️ 版权声明:

本文为原创文章,版权归作者所有。未经许可,禁止转载。更多内容请访问猫头虎的博客首页。

点击

下方名片,加入猫头虎领域社群矩阵。一起探索科技的未来,共同成长。