文章目录

- windows 挖矿脚本

- Linux挖矿脚本(应急)

- Windows挖矿脚本(应急)

挖矿的前提是,黑客已经取得了你电脑的权限,如何取得是重点。

判断被植入挖矿脚本,最重要的是看CPU和GPU占用情况。

windows 挖矿脚本

CPU直接拉满。

挖矿脚本里面,通常有一个配置文件,文件中会记录攻击者的IP和钱包。

1、分析网络连接

被植入挖矿脚本会显示异常的连接,将远程IP放到威胁情报中心(如微步在线、奇安信威胁情报中心)进行检测。可以上传IP、域名或者程序。

Linux挖矿脚本(应急)

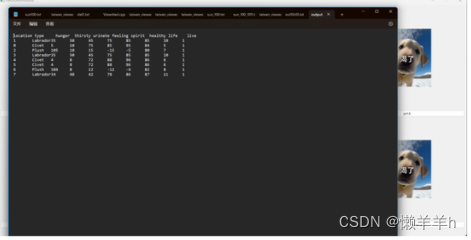

目前,服务器上被植入名为xmrig的挖矿脚本。

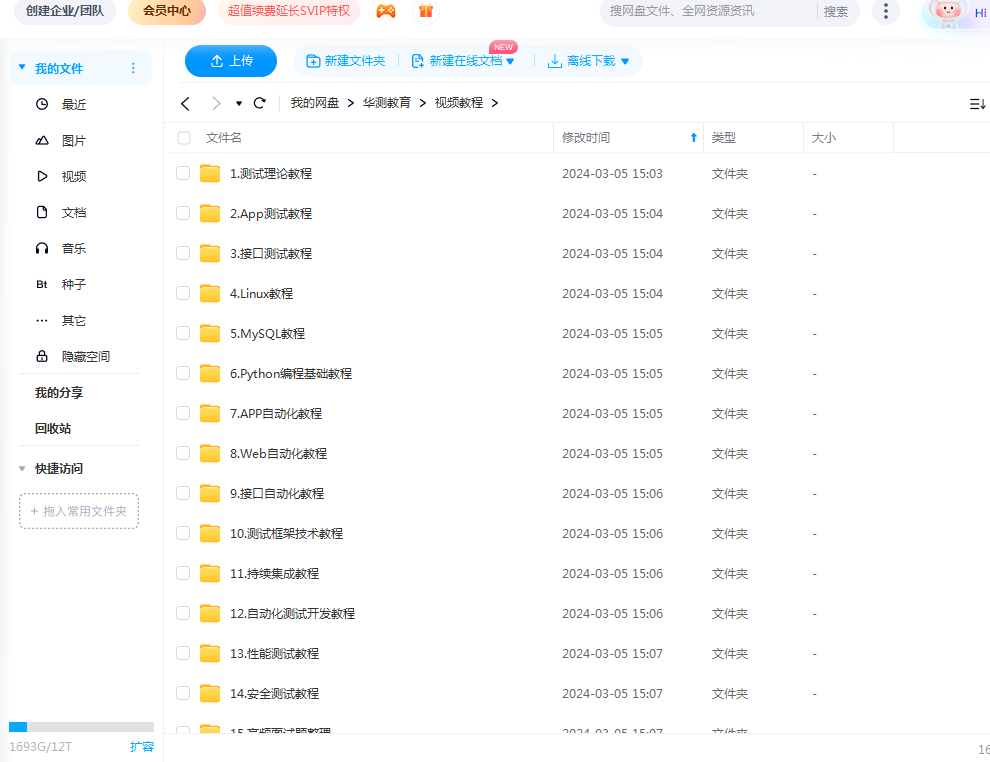

1、查找脚本文件路径

find / -name xmrig

发现了两个路径。

记录挖矿脚本存在的时间。

挖矿脚本比较攻击端口服务(口令爆破)、未授权访问(Redis)。

2、明确服务器上开放了哪些服务,大致判断入侵者从哪儿攻进来的。这台服务器开放了web服务,直接用河马扫描是否存在后门,对比挖矿脚本上传的时间和后门存在的时间,再结合日志分析,判断谁访问了后门路径。谁访问谁就是入侵者。

linux中,文件名前面有一个点代表隐藏文件。

隐藏后门(隐藏的脚本文件)很可能就是入侵者留下的后门。

3、清理挖矿脚本

kill xxx # kill进程挖矿病毒一般都附带权限维持,就是重启之后依然执行。重启后依然执行的方式有:启动项、计时任务。

计时任务,crontab命令或者/var/spool/cron/crontabs。

删权限维持的脚本,kill进程,删源文件

挖矿脚本逻辑:写计时任务、

pkill -f删除进行,下面这个图就是竞争型挖矿脚本,它会杀死其他挖矿病毒的进程。pkill -f后面的全是已知的挖矿病毒名称。

Windows挖矿脚本(应急)

情景:服务器疑似被入侵,风扇噪音很大,实验室因耗电量太大经常跳闸,服务器疑似被挖矿。

1、检测服务情况

2、查看计划任务

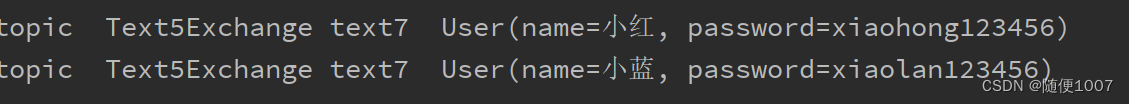

3、日志排查

windows日志—安全:主要涉及用户登录方面的日志记录;