关于Splunk Attack Range

Splunk Attack Range是一款针对Splunk安全的模拟测试环境创建工具,该工具完全开源,目前由Splunk威胁研究团队负责维护。

该工具能够帮助广大研究人员构建模拟攻击测试所用的本地或云端环境,并将数据转发至Splunk实例中。除此之外,该工具还可以用来开发和测试安全检测机制的有效性。

功能特性

Splunk Attack Range是一个检测开发平台,主要解决了检测过程中的三个主要挑战:

1、用户能够快速构建尽可能接近生产环境的小型安全实验基础设施;

2、Splunk Attack Range使用了不同的引擎(例如Atomic Red Team or Caldera)执行模拟攻击测试,以生成真实的攻击测试数据;

3、该工具支持无缝集成到任何持续集成/持续交付(CI/CD)管道中,以自动化的形式实现检测规则测试过程;

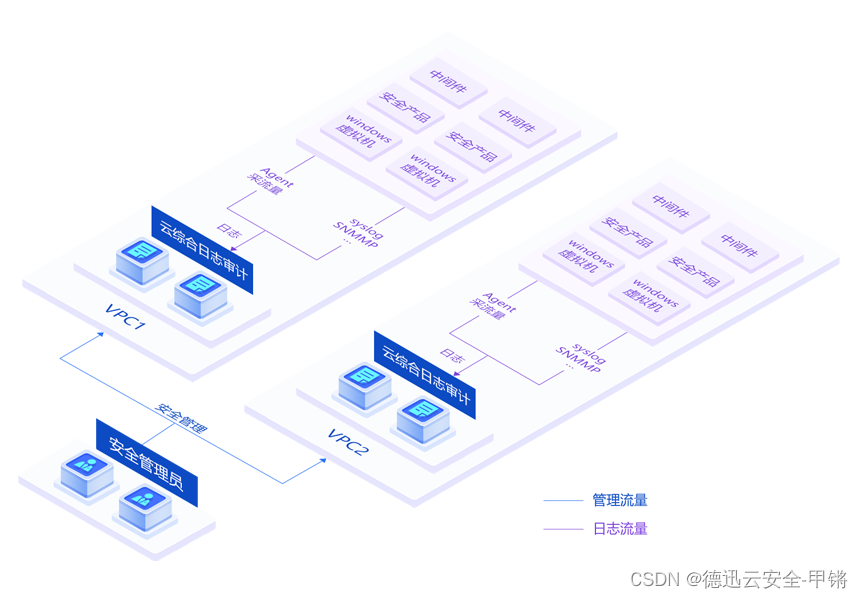

工具架构

Splunk Attack Range的部署主要由以下组件构成:

1、Windows域控制器;

2、Windows服务器;

3、Windows工作站;

4、Kali Linux设备;

5、Splunk服务器;

6、Splunk SOAR服务器;

7、Nginx服务器;

8、Linux服务器;

9、Zeek服务器;

支持收集的日志源

Windows Event Logs (index = win)

Sysmon Logs (index = win)

Powershell Logs (index = win)

Aurora EDR (index = win)

Sysmon for Linux Logs (index = unix)

Nginx logs (index = proxy)

Network Logs with Splunk Stream (index = main)

Attack Simulation Logs from Atomic Red Team and Caldera (index = attack)

工具安装

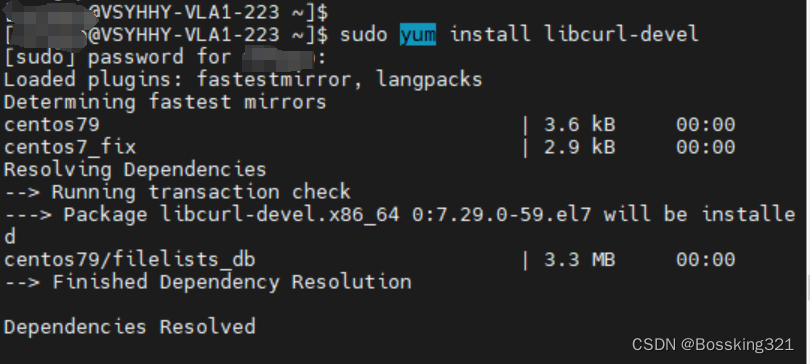

Docker使用

广大研究人员可以直接在AWS环境中执行下列命令安装和配置Splunk Attack Range:

docker pull splunk/attack_rangedocker run -it splunk/attack_rangeaws configurepython attack_range.py configure

工具运行

工具配置:

python attack_range.py configure

工具构建:

python attack_range.py build

工具封装:

python attack_range.py packer --image_name windows-2016

显示基础设施:

python attack_range.py show

结合Atomic Red Team或PurpleSharp执行攻击测试模拟:

python attack_range.py simulate -e ART -te T1003.001 -t ar-win-ar-ar-0

python attack_range.py simulate -e PurpleSharp -te T1003.001 -t ar-win-ar-ar-0

销毁工具:

python attack_range.py destroy

终止执行:

python attack_range.py stop

恢复执行:

python attack_range.py resume

从工具转储日志数据:

python attack_range.py dump --file_name attack_data/dump.log --search 'index=win' --earliest 2h

数据转储至Attack Range Splunk服务器:

python attack_range.py replay --file_name attack_data/dump.log --source test --sourcetype test

许可证协议

本项目的开发与发布遵循Apache-2.0开源许可证协议。

项目地址

Splunk Attack Range:【GitHub传送门】

参考资料

Attack Range Docs — Attack Range 3.0.0 documentation