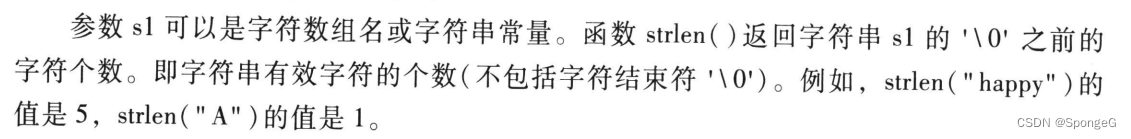

1 tcp连接查看

netstat -anput

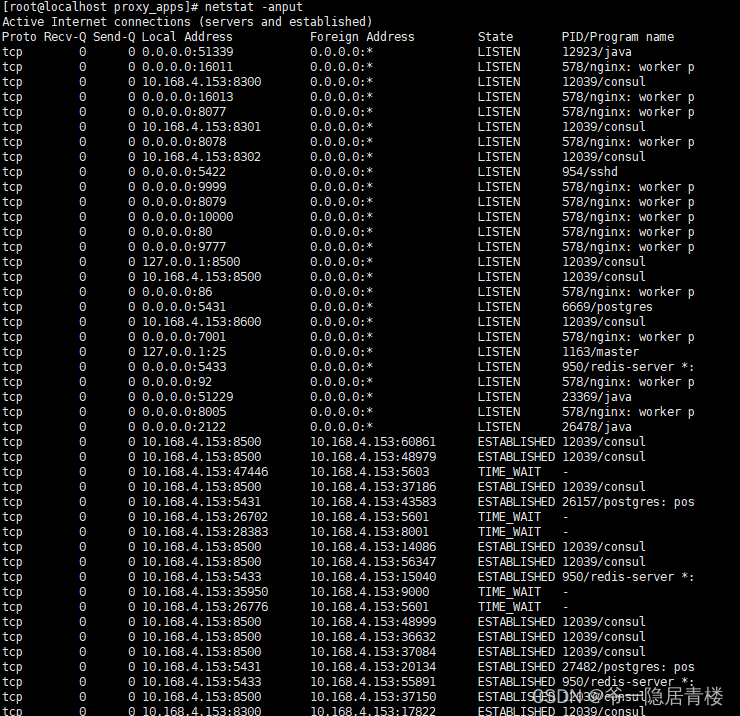

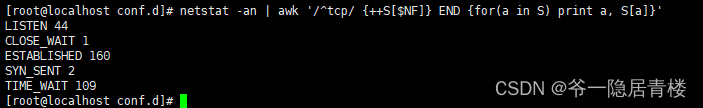

2 统计连接数

2.1统计80端口的连接数

netstat -nat|grep -i "80"|wc -l2.2统计总连接数

netstat -nat|wc -l2.3统计已连接上的,状态为established

netstat -na|grep ESTABLISHED|wc -l3 统计所有请求状态及数量

netstat -an | awk '/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}'

TIME_WAIT 8947 等待足够的时间以确保远程TCP接收到连接中断请求的确认

FIN_WAIT1 15 等待远程TCP连接中断请求,或先前的连接中断请求的确认

FIN_WAIT2 1 从远程TCP等待连接中断请求

ESTABLISHED 55 代表一个打开的连接

SYN_RECV 21 再收到和发送一个连接请求后等待对方对连接请求的确认

CLOSING 2 没有任何连接状态

LAST_ACK 4 等待原来的发向远程TCP的连接中断请求的确认

TCP连接状态详解

LISTEN: 侦听来自远方的TCP端口的连接请求

SYN-SENT: 再发送连接请求后等待匹配的连接请求

SYN-RECEIVED:再收到和发送一个连接请求后等待对方对连接请求的确认

ESTABLISHED: 代表一个打开的连接

FIN-WAIT-1: 等待远程TCP连接中断请求,或先前的连接中断请求的确认

FIN-WAIT-2: 从远程TCP等待连接中断请求

CLOSE-WAIT: 等待从本地用户发来的连接中断请求

CLOSING: 等待远程TCP对连接中断的确认

LAST-ACK: 等待原来的发向远程TCP的连接中断请求的确认

TIME-WAIT: 等待足够的时间以确保远程TCP接收到连接中断请求的确认

CLOSED: 没有任何连接状态

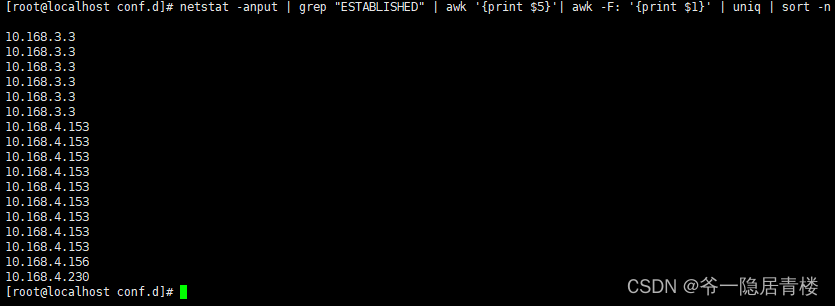

4 查看那个ip连接最多

netstat -anput | grep "ESTABLISHED" | awk '{print $5}'| awk -F: '{print $1}' | uniq | sort -n

5 限制访问

5.1限制最大的连接数

当访问80端口的连接数达到100后,开始限制为最多允许每分钟25个链接(防止cc攻击)

iptables -A INPUT -p tcp --dport 80 -m limit --limit 25/minute --limit-burst 100 -j ACCEPT

限制单个ip的并发访问(防止cc攻击)

iptables -I INPUT -p tcp --dport 85 -s 192.168.1.8 -m connlimit --connlimit-above 10 -j REJECT流量均衡

将访问流量分流至内网三台不同主机:

iptables -A PREROUTING -i eth1 -p tcp --dport 80 -m state --state NEW -m nth --counter 0 --every 3 --packet 0 -j DNAT -to-destination 172.27.8.10

iptables -A PREROUTING -i eth1 -p tcp --dport 80 -m state --state NEW -m nth --counter 0 --every 3 --packet 0 -j DNAT -to-destination 172.27.8.20

iptables -A PREROUTING -i eth1 -p tcp --dport 80 -m state --state NEW -m nth --counter 0 --every 3 --packet6 保存配置

通过iptables配置防火墙立即生效。iptables防火墙配置在重启后就失效了,解决方法如下:

6.1 将配置写入文件

sudo iptables-save > /etc/iptables.rules

6.2 网卡启动和关闭时自动加载和保存配置

编辑/etc/network/interfaces文件,添加如下内容:

pre-up iptables-restore < /home/user/iptables.rules

post-down iptables-save > /home/user/iptables.rules

pre-up: 网卡启用前的动作

up: 启用时候的动作

post-up: 启用后的动作

pre-down: 关闭前的动作

down: 关闭时动作

post-down: 关闭后动作