文章目录

- 一、ARM汇编语言:底层世界的密码

- 二、逆向工程:软件世界的侦探工作

- 三、ARM汇编与逆向工程的完美结合

- 四、ARM汇编逆向工程的风险与挑战

- 五、ARM汇编逆向工程的未来展望

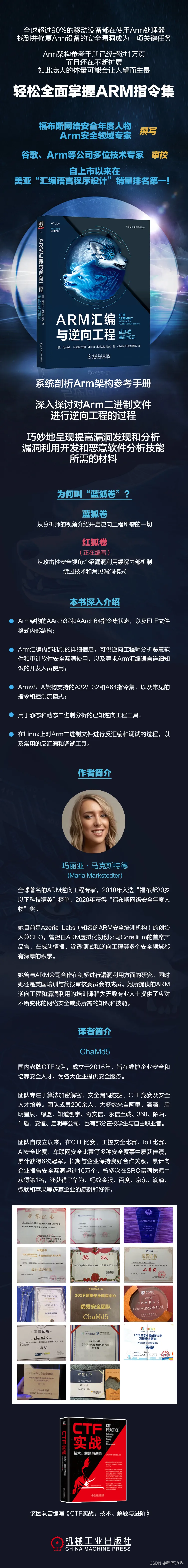

- 《ARM汇编与逆向工程 蓝狐卷 基础知识》

- 内容简介

- 作者简介

- 译者简介

- ChaMd5安全团队

- 目录

一、ARM汇编语言:底层世界的密码

ARM汇编语言是ARM处理器架构下的底层编程语言,是计算机世界的“密码”之一。每一条汇编指令都直接对应着处理器的一个操作,这使得汇编语言在性能优化、系统底层开发以及逆向工程等领域具有不可替代的地位。掌握ARM汇编语言,就像掌握了一把开启底层世界奥秘的钥匙。

二、逆向工程:软件世界的侦探工作

逆向工程,顾名思义,就是对已有的软件或系统进行反向分析,以了解其内部工作原理和实现细节。在软件安全领域,逆向工程是发现漏洞、分析恶意软件行为的重要手段;在软件开发领域,逆向工程则是学习优秀软件设计思路、提升编程能力的有效途径。

三、ARM汇编与逆向工程的完美结合

ARM汇编与逆向工程的结合,为软件分析提供了强大的工具。通过逆向工程,我们可以获取ARM程序的可执行文件,进而反汇编成汇编代码。这些汇编代码就像软件内部的“指纹”,揭示了程序的行为和逻辑。通过对这些汇编代码的分析,我们可以发现程序中的潜在问题,甚至可以对恶意软件进行反制。

四、ARM汇编逆向工程的风险与挑战

虽然ARM汇编逆向工程具有广泛的应用价值,但同时也存在一些风险和挑战。首先,逆向工程可能涉及法律问题,特别是在没有合法授权的情况下对软件进行逆向分析可能构成侵权行为。因此,在进行逆向工程时,我们需要遵守相关法律法规,确保自己的行为合法合规。其次,逆向工程的技术难度较高,需要具备一定的编程和调试能力。此外,由于汇编代码的复杂性和多样性,分析结果可能存在误差或不确定性,需要谨慎对待。

五、ARM汇编逆向工程的未来展望

随着计算机技术的不断发展,ARM汇编逆向工程将在更多领域发挥重要作用。一方面,随着物联网、嵌入式系统等领域的快速发展,ARM处理器将更加普及,对ARM汇编逆向工程的需求也将不断增加。另一方面,随着人工智能、机器学习等技术的应用,逆向工程将更加智能化、自动化,提高分析效率和准确性。

ARM汇编与逆向工程是计算机领域的重要分支,掌握它们将使我们更好地理解和掌控软件世界。通过不断学习和实践,我们可以不断提升自己的技术水平,为软件安全、软件开发等领域做出更大的贡献。

与传统的CISC(Complex Instruction Set Computer,复杂指令集计算机)架构相比,Arm架构的指令集更加简洁明了,指令执行效率更高,能够在更低的功耗下完成同样的计算任务,因此在低功耗、嵌入式等领域具有广泛的应用。同时,由于ARM公司采用了开放授权的商业模式,许多芯片厂商都可以使用Arm架构进行设计和生产,因此Arm架构在移动设备、智能家居、工控等领域也得到了广泛应用。此外,Arm架构还具有可扩展性和兼容性,可以支持从单核到多核的不同规模和复杂度的处理器设计,并且可以运行各种不同的操作系统,如Linux、Android等。

随着Arm架构的广泛应用,相关安全事件层出不穷,各类Arm设备的安全性亟待提升,设备逆向分析工作需要进一步深入,以了解设备内部实现方式和运行机制,发现潜在的安全漏洞和缺陷,从而加强设备的安全性。此外,分析黑客的攻击载荷和恶意软件,了解攻击者的攻击手段和目的,可以帮助我们及时发现并阻止攻击,从而保护系统和数据。因此,熟练掌握Arm逆向分析技术十分重要。

《ARM汇编与逆向工程 蓝狐卷 基础知识》

内容简介

《ARM汇编与逆向工程 蓝狐卷 基础知识》分为12章,从基础的字节和字符编码到操作系统原理、Arm架构和指令,再到静态和动态分析、逆向工程实践,循序渐进地讲解Arm逆向工程的方方面面,而且每一章都包含许多实际的案例,可以帮助读者更好地理解和掌握相关知识。同时,书中也介绍了许多工具和技术,如IDA Pro、Radare2、Binary Ninja、Ghidra、GDB等,这些工具在实际逆向工程中都有着广泛的应用。此外,本书还介绍了Arm环境的构建和使用,可以帮助读者快速搭建自己的Arm环境。

总的来说,本书对逆向工程的各个方面都进行了较为全面的介绍,对于想要学习Arm逆向工程的读者来说是一本很好的入门书籍,可以帮助读者建立起Arm逆向分析技术的知识体系。同时,由于逆向工程领域的不断更新和变化,读者也需要不断学习和探索,才能在实践中获得更多的经验和技能。需要注意的是,在学习逆向工程时要遵守相关法律法规和道德规范,不能侵犯他人的知识产权和隐私权。

作者简介

Maria Markstedter是全球著名的ARM逆向工程专家,2018年入选“福布斯30岁以下科技精英”榜单,2020年获得“福布斯网络安全年度人物”奖。

译者简介

ChaMd5安全团队

国内老牌CTF战队,成立于2016年,旨在维护企业安全和培养安全人才,为各大企业提供安全服务,著有《CTF实战:技术、解题与进阶》

目录

译者序前言致谢作者简介第一部分 Arm汇编内部机制第1章 逆向工程简介 21.1 汇编简介 21.1.1 位和字节 21.1.2 字符编码 31.1.3 机器码和汇编 41.1.4 汇编 61.2 高级语言 111.3 反汇编 121.4 反编译 13第2章 ELF文件格式的内部结构 152.1 程序结构 152.2 高级语言与低级语言 162.3 编译过程 172.3.1 不同架构的交叉编译 182.3.2 汇编和链接 202.4 ELF文件概述 222.5 ELF文件头 232.5.1 ELF文件头信息字段 242.5.2 目标平台字段 242.5.3 程序入口点字段 252.5.4 表位置字段 252.6 ELF程序头 262.6.1 PHDR 程序头 272.6.2 INTERP程序头 272.6.3 LOAD程序头 272.6.4 DYNAMIC程序头 282.6.5 NOTE程序头 282.6.6 TLS程序头 292.6.7 GNU_EH_FRAME程序头 292.6.8 GNU_STACK程序头 292.6.9 GNU_RELRO程序头 312.7 ELF节头 332.7.1 ELF meta节 352.7.2 主要的ELF节 362.7.3 ELF符号 372.8 .dynamic节和动态加载 402.8.1 依赖项加载 412.8.2 程序重定位 412.8.3 ELF程序的初始化和终止节 442.9 线程本地存储 472.9.1 local-exec TLS访问模型 502.9.2 initial-exec TLS访问模型 502.9.3 general-dynamic TLS访问模型 512.9.4 local-dynamic TLS访问模型 52第3章 操作系统基本原理 543.1 操作系统架构概述 543.1.1 用户模式与内核模式 543.1.2 进程 553.1.3 系统调用 563.1.4 线程 623.2 进程内存管理 633.2.1 内存页 643.2.2 内存保护 653.2.3 匿名内存和内存映射 653.2.4 地址空间布局随机化 693.2.5 栈的实现 713.2.6 共享内存 72第4章 Arm架构 744.1 架构和配置文件 744.2 Armv8-A架构 754.2.1 异常级别 764.2.2 Armv8-A执行状态 814.3 AArch64执行状态 824.3.1 A64指令集 824.3.2 AArch64寄存器 834.3.3 PSTATE 894.4 AArch32执行状态 904.4.1 A32和T32指令集 914.4.2 AArch32寄存器 944.4.3 当前程序状态寄存器 964.4.4 执行状态寄存器 99第5章 数据处理指令 1035.1 移位和循环移位 1055.1.1 逻辑左移 1055.1.2 逻辑右移 1065.1.3 算术右移 1065.1.4 循环右移 1075.1.5 带扩展的循环右移 1075.1.6 指令形式 1075.1.7 位域操作 1125.2 逻辑运算 1205.2.1 位与 1215.2.2 位或 1225.2.3 位异或 1245.3 算术运算 1255.3.1 加法和减法 1255.3.2 比较 1275.4 乘法运算 1305.4.1 A64中的乘法运算 1305.4.2 A32/T32中的乘法运算 1315.5 除法运算 1455.6 移动操作 1465.6.1 移动常量立即数 1465.6.2 移动寄存器 1495.6.3 移动取反 150第6章 内存访问指令 1516.1 指令概述 1516.2 寻址模式和偏移形式 1526.2.1 偏移寻址 1556.2.2 前索引寻址 1626.2.3 后索引寻址 1646.2.4 字面值寻址 1666.3 加载和存储指令 1726.3.1 加载和存储字或双字 1726.3.2 加载和存储半字或字节 1746.3.3 A32多重加载和存储 1776.3.4 A64加载和存储对 186第7章 条件执行 1897.1 条件执行概述 1897.2 条件码 1907.2.1 NZCV条件标志 1907.2.2 条件码 1937.3 条件指令 1947.4 标志设置指令 1977.4.1 指令的S后缀 1977.4.2 测试和比较指令 2017.5 条件选择指令 2077.6 条件比较指令 2097.6.1 使用CCMP的布尔与条件 2107.6.2 使用CCMP的布尔或条件 212第8章 控制流 2158.1 分支指令 2158.1.1 条件分支和循环 2168.1.2 测试和比较分支 2198.1.3 表分支 2208.1.4 分支和切换 2228.1.5 子程序分支 2258.2 函数和子程序 2278.2.1 程序调用标准 2278.2.2 易失性和非易失性寄存器 2288.2.3 参数和返回值 2298.2.4 传递较大值 2308.2.5 叶子函数和非叶子函数 233第二部分 逆向工程第9章 Arm环境 2409.1 Arm板 2419.2 使用QEMU模拟虚拟环境 2429.2.1 QEMU用户模式模拟 2439.2.2 QEMU系统模式模拟 246第10章 静态分析 25210.1 静态分析工具 25210.1.1 命令行工具 25310.1.2 反汇编器和反编译器 25310.1.3 Binary Ninja Cloud 25410.2 引用调用示例 25810.3 控制流分析 26310.3.1 main函数 26410.3.2 子程序 26510.3.3 转换为字符 26910.3.4 if语句 27010.3.5 商除法 27210.3.6 for循环 27310.4 算法分析 275第11章 动态分析 28811.1 命令行调试 28911.1.1 GDB命令 28911.1.2 GDB多用户模式 29011.1.3 GDB扩展:GEF 29211.1.4 Radare2 30311.2 远程调试 30811.2.1 Radare2 30911.2.2 IDA Pro 30911.3 调试内存损坏 31111.4 使用GDB调试进程 319第12章 逆向arm64架构的macOS恶意软件 32512.1 背景 32612.1.1 macOS arm64二进制文件 32612.1.2 macOS Hello World(arm64) 32912.2 寻找恶意arm64二进制文件 33112.3 分析arm64恶意软件 33712.3.1 反分析技术 33812.3.2 反调试逻辑(通过ptrace) 33912.3.3 反调试逻辑(通过sysctl) 34212.3.4 反虚拟机逻辑(通过SIP状态和VM遗留物检测) 34612.4 总结 351