题目地址:BUUCTF在线评测

题目:

深夜里,Hack偷偷的潜入了某公司的内网,趁着深夜偷走了公司的秘密文件,公司的网络管理员通过通过监控工具成功的截取Hack入侵时数据流量,但是却无法分析出Hack到底偷走了什么机密文件,你能帮帮管理员分析出Hack到底偷走了什么机密文件吗? 注意:得到的 flag 请包上 flag{} 提交

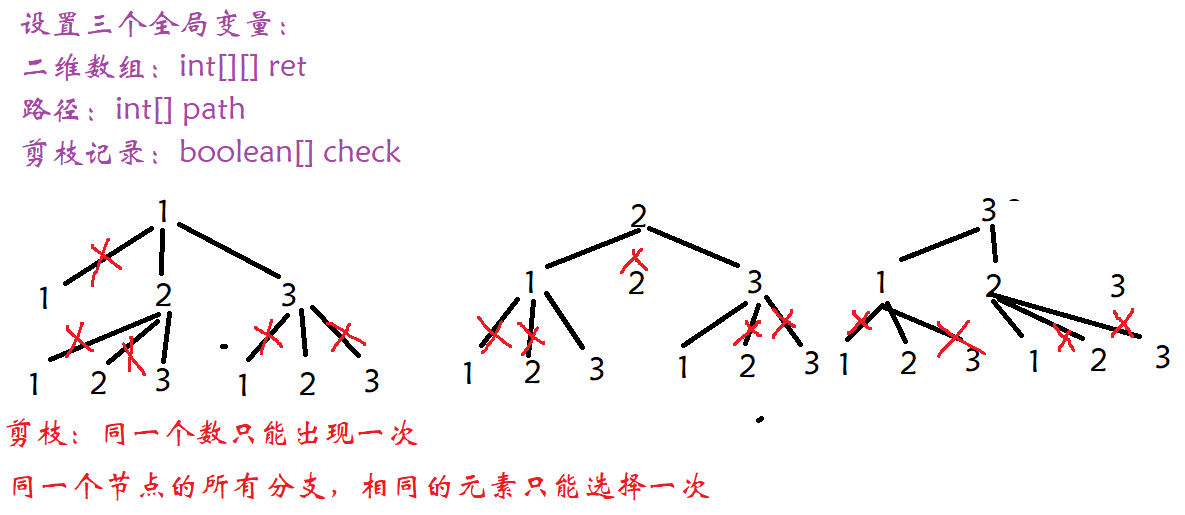

解题:

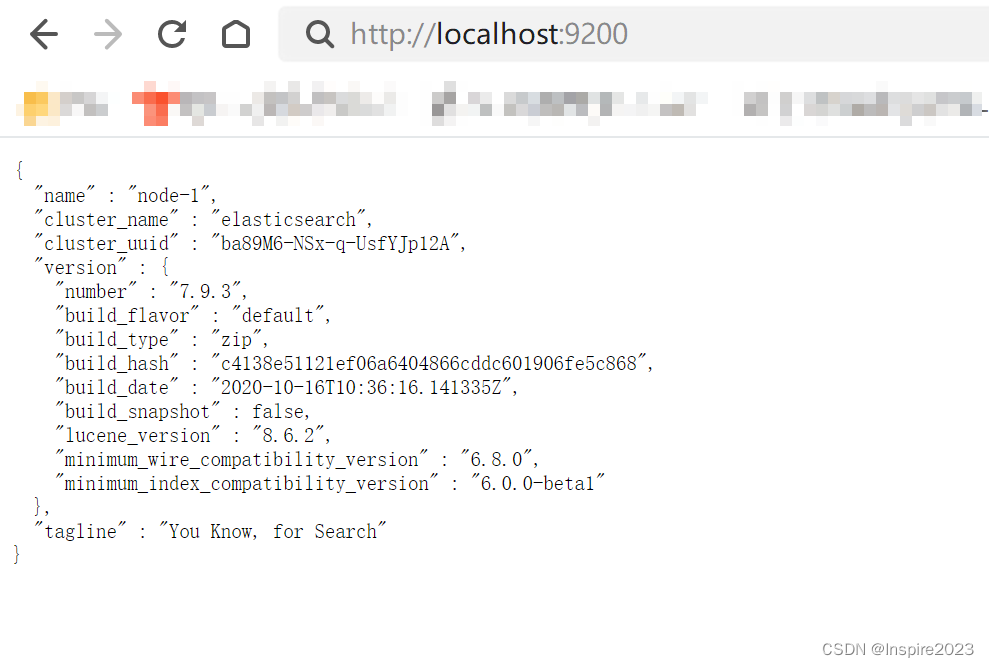

1、下载附件,并使用wireshark打开

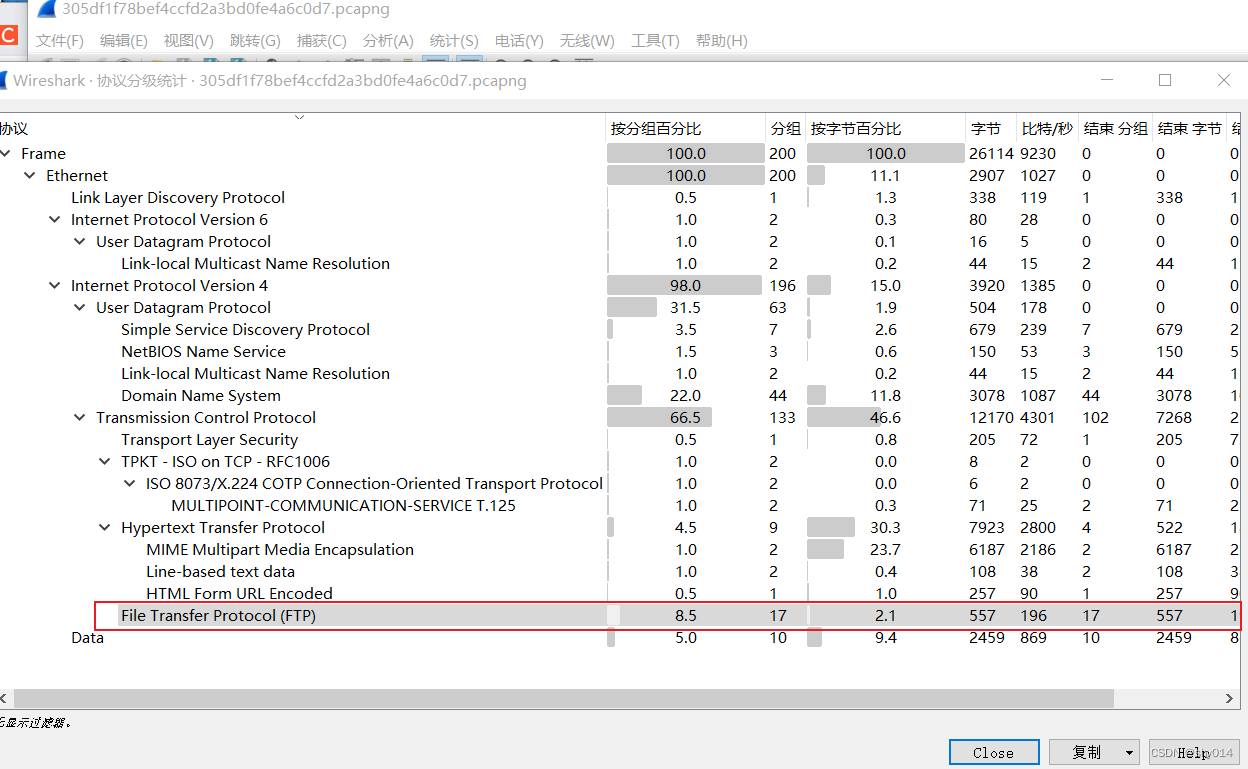

2、统计-协议分级,发现存在FTP流量

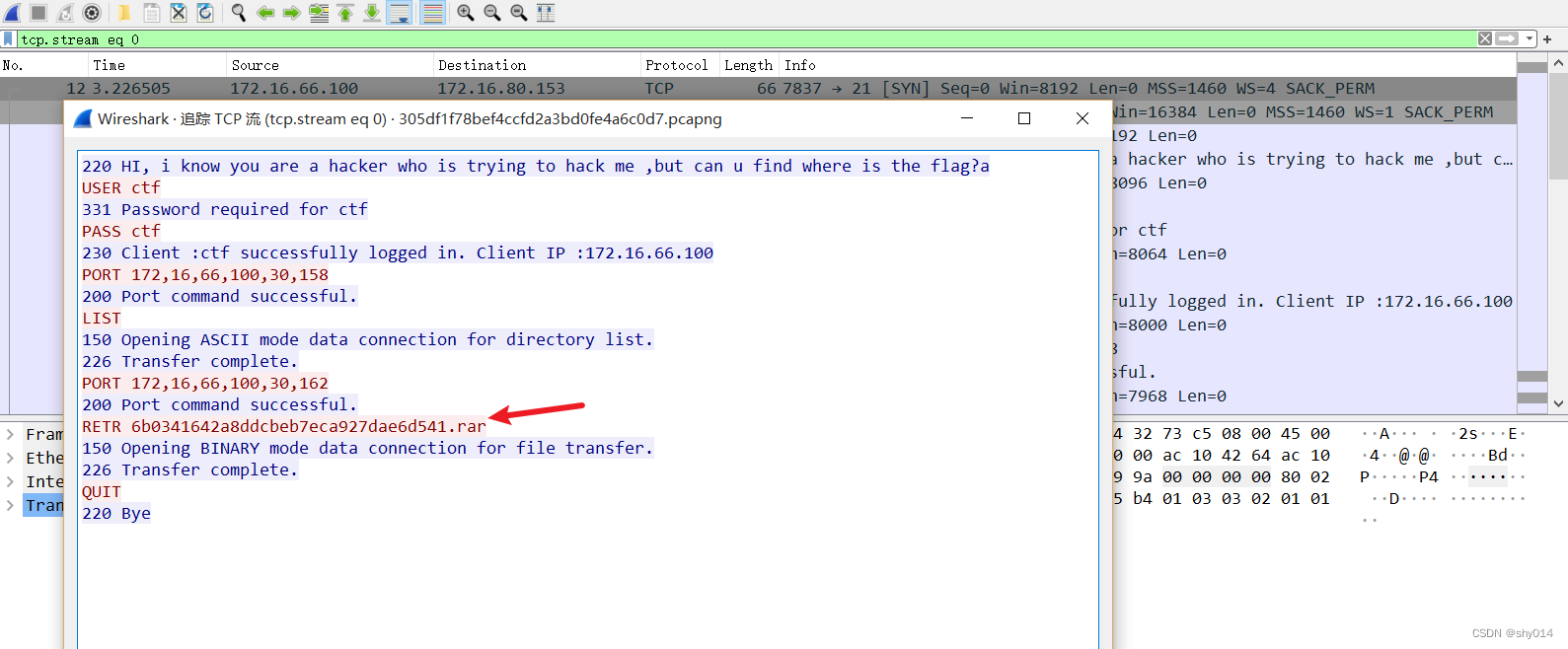

3、筛选ftp协议,并追踪TCP流量,发现下载的压缩包

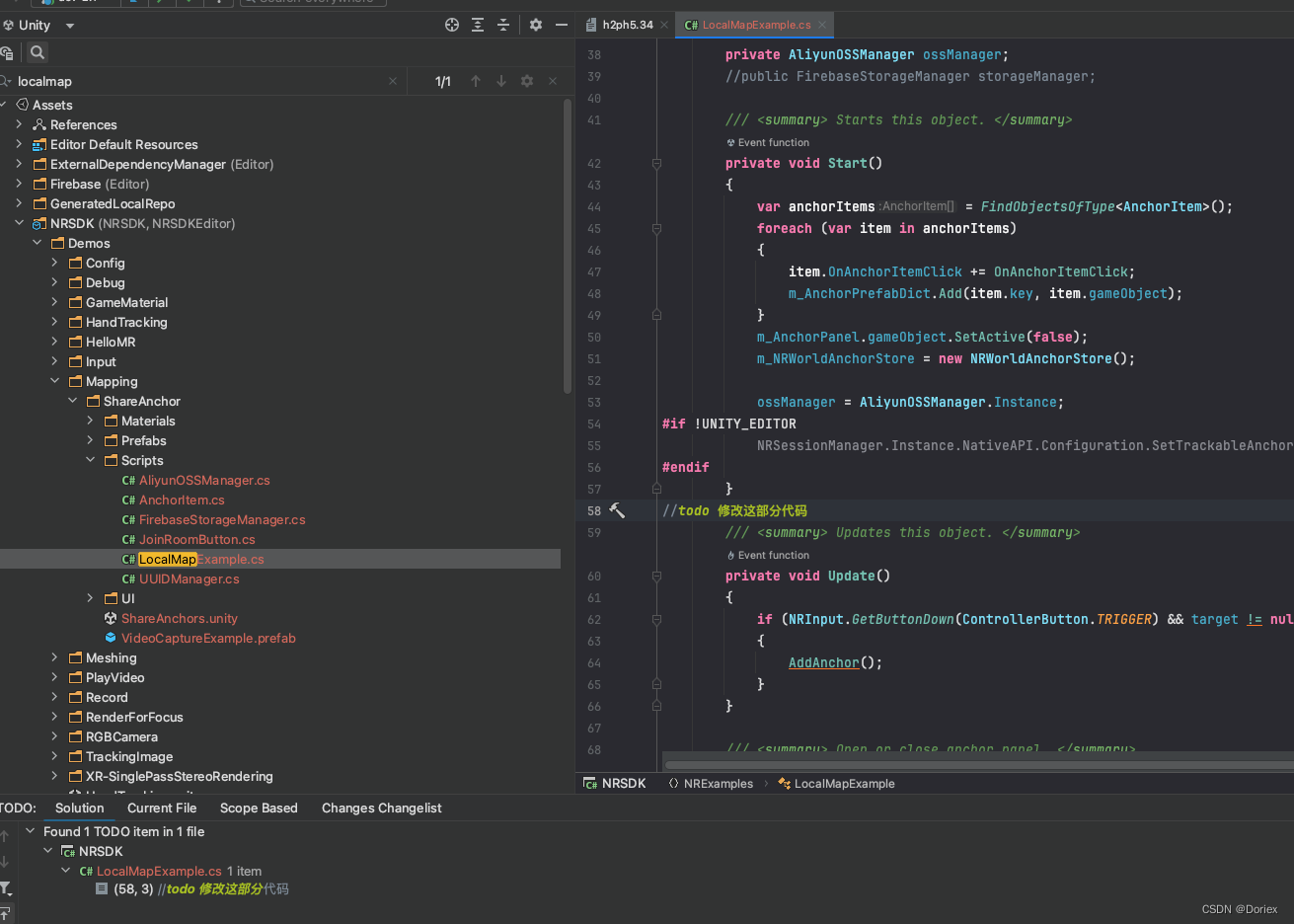

4、ftp.request.command 查看请求的命令

可以看到用户名、密码以及下载的文件

5、使用ftp-data过滤器查看来自FTP数据通道的流量(FTP分为两个通信通道,一个传输命令,一个传输数据)

5、使用ftp-data过滤器查看来自FTP数据通道的流量(FTP分为两个通信通道,一个传输命令,一个传输数据)

但是没有流量

6、如果有流量,就追踪TCP流,然后将默认数据保存格式为ASCII,需要修改为原始数据,选择另存为。就可导出压缩包。

7、导出发现的rar压缩包

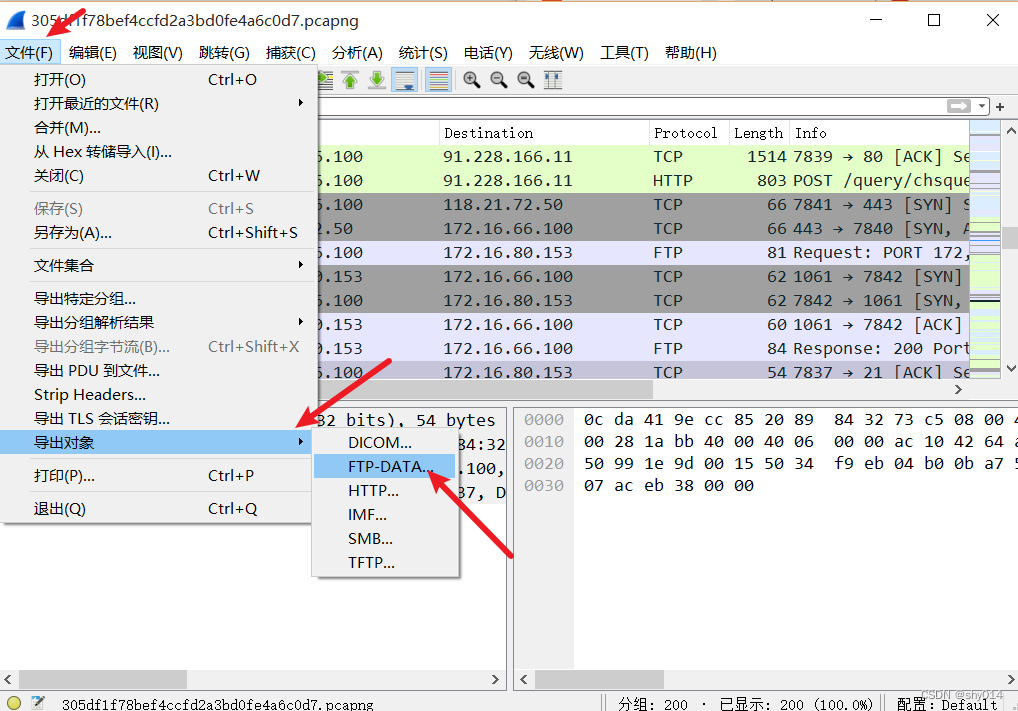

方法一:使用wireshark的导出对象功能

文件—导出对象—选择协议

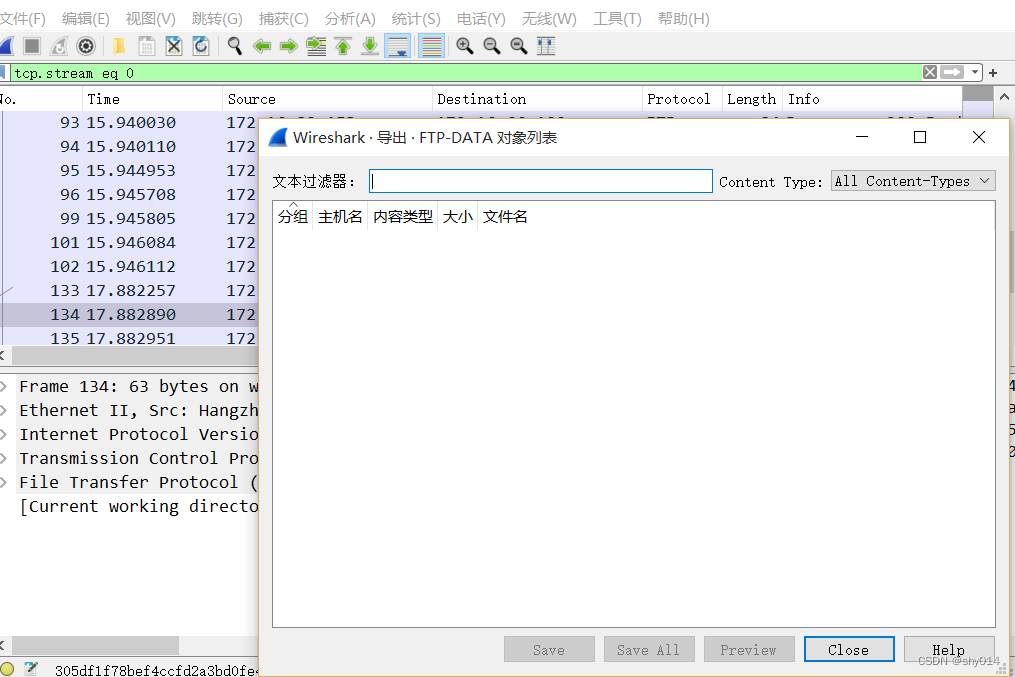

好像不能导出ftp流量内的文件

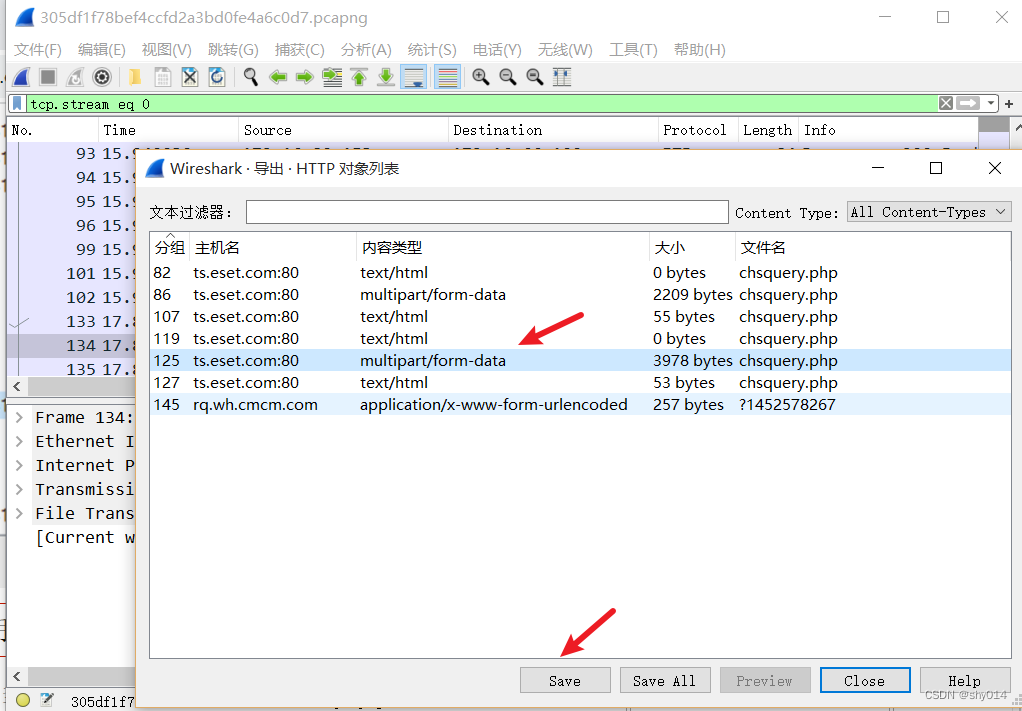

只能导出http流量内的文件,选中想要保存的文件,点击save,即可保存成功,但是保存的文件中还有大量的流量数据包,需要手工删减。

方法二:手动导出

见上文

方法三:使用文件还原分离工具binwalk分离文件

方法四:使用文件还原分离工具foremost

foremost 文件名

-i 指定输入源文件

-t 指定提取的类型,指定什么类型就只会提取什么类型的文件

-o 指定输出文件夹

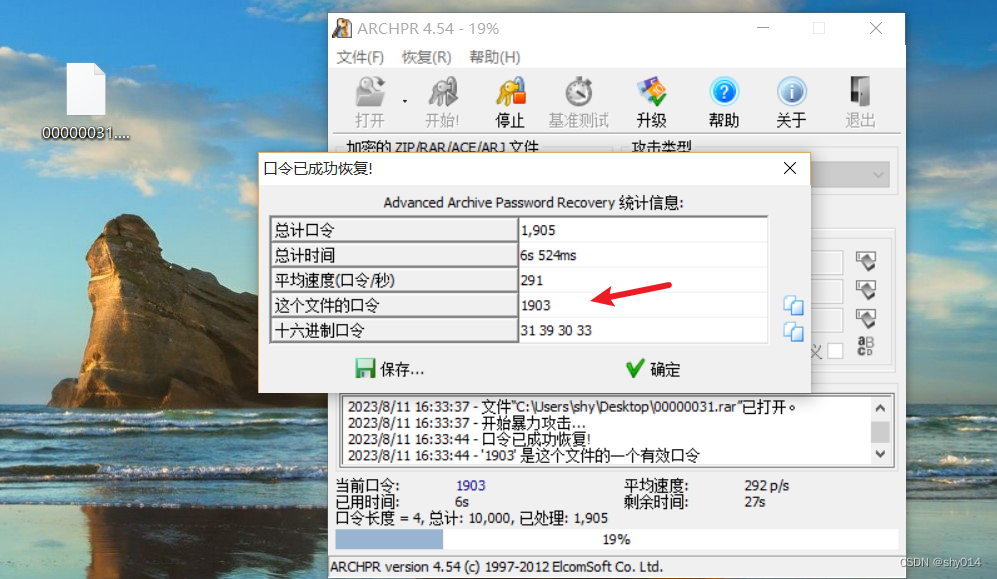

8、没有在流量中找到相关密码线索,尝试爆破。

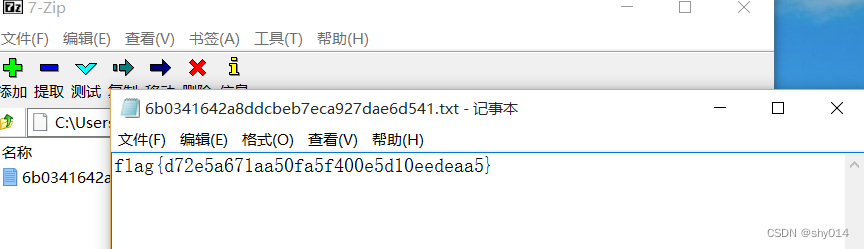

9、解压后得到flag