数据安全与隐私保护已成为我们每个人都必须面对的重要问题。

文件加密软件作为保障数据安全的关键工具,其重要性不言而喻。

在众多的加密软件中,哪些软件能够在保障数据安全的同时,又具备良好的易用性和稳定性呢?

本文将为您揭秘24年度最值得信赖的十大加密软件。

一、域智盾软件

该软件的加密功能旨在为企业提供全方位的数据安全保护,确保企业知识产权和商业机密不被泄露。

官网直通车![]() https://www.yzdsaas.com点击获取软件

https://www.yzdsaas.com点击获取软件![]() https://work.weixin.qq.com/ca/cawcde06a33907e60a

https://work.weixin.qq.com/ca/cawcde06a33907e60a

以下是关于域智盾软件加密功能的详细介绍:

- 文件透明加密:透明加密在用户访问文件时自动解密,保存时自动加密,使得文件在公司内部可正常打开和使用。一旦文件脱离授权环境或在未授权环境下,文件将无法打开或呈现乱码,从而有效防止员工未经授权带走或泄露公司重要文件。

- 多种加密模式:支持多种加密模式,包括透明加密、智能加密、只解密不加密、不加密等。这些模式可以根据企业的具体需求进行选择和配置,为不同场景下的数据保护提供灵活的解决方案。

- 应用加密:支持对多种应用进行加密。这意味着无论是常见的办公软件、设计软件还是其他特定行业的应用软件,都可以进行加密保护,确保应用中的数据和文件安全。

- 防拖拽和剪贴板加密:这两个功能是该软件防止文件被非法复制和传播的有效手段。防拖拽功能可以防止用户通过拖拽的方式将文件复制到非法环境中,而剪贴板加密则是对剪贴板中的内容进行加密处理,防止通过复制粘贴的方式泄露敏感信息。

- 移动存储安全:可以对不同外接设备做细粒度的权限划分,规范设备使用,杜绝非法设备接入。这可以确保存储在移动存储设备上的数据不会被非法访问或泄露。

- 文件外发监管:对文档外发行为进行严格的监控,以及对包含重要数据的文档建立严格的传输控制策略。这可以防止敏感数据通过不安全的渠道外泄。

- 敏感内容识别:利用先进的内容识别技术,对文件精准识别和分类,对高价值的数据采取更有针对性的保护措施。这可以确保敏感数据在存储、传输和使用过程中得到充分的保护。

- 屏幕安全:通过对屏幕进行安全监管,可以更直观地查看、管控存在的内部威胁风险。这可以防止敏感数据通过屏幕截图或录屏等方式被非法获取。

二、BitLocker

BitLocker是微软自家开发的全磁盘加密工具,内置于Windows系统中。它采用TPM芯片支持的预启动身份验证和FIPS 140-2认证的加密算法,确保了硬盘上数据的安全性。BitLocker不仅适用于个人用户,也广泛应用于企业环境中。

三、AxCrypt

AxCrypt是一款简单易用的文件加密软件,支持多种操作系统。它采用先进的加密算法,能够确保文件的安全性。AxCrypt还提供了云存储集成和基本的权限管理功能,方便用户在不同设备之间同步和共享加密文件。

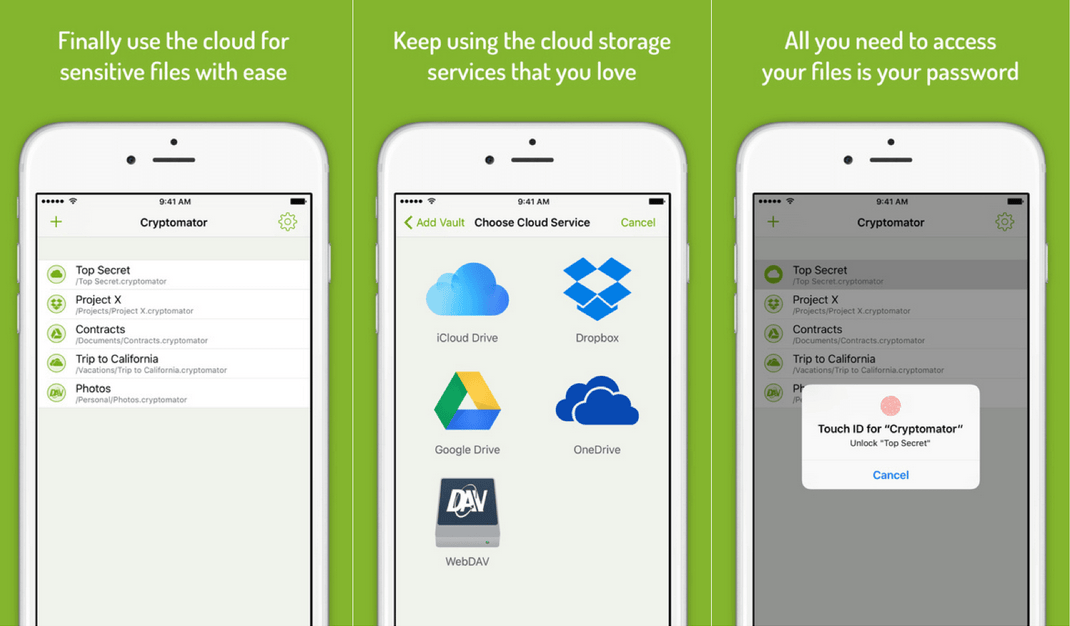

四、Cryptomator

Cryptomator是一款开源的云存储加密软件,可以与多种云服务提供商(如Google Drive、Dropbox等)配合使用。它通过在云端创建一个加密的虚拟磁盘来保护用户数据的安全性。Cryptomator支持跨平台使用,界面简洁易用。

五、NordLocker

NordLocker是一款卓越的数据安全工具,提供了强大的文件加密和磁盘加密功能。它采用了先进的加密算法和加密技术,能够确保用户数据的安全性。同时,NordLocker还提供了简洁易用的界面和灵活的加密选项,方便用户根据自己的需求进行加密设置。