8.1.1 锁相环基本介绍

几乎所有的数字,射频电路以及大部分的模拟电路。不幸的是,集成电路振荡器本身并不适合用于高性能电路中的频率/时间参考源。一个主要的问题是它们的震荡频率并不能精确知道。更进一步的,集成电路振荡器的时钟抖动(可以被认为是频率上的随机波动)对于大部分应用来说太大。因此,集成电路只能但其常被插入到一个锁相环路中,其中它们的工作频率和相位被与一个外部的精确时钟参考进行对比,并自动的稳定和保持到一个固定的频率和相位。这个过程类似于通过一个外部提供的参考产生一个精确的片上电压或者电流。总而言之,锁相环是一个使用外部时钟参考来测量和产生精确片上频率和时间的电路。

一个很自然的疑问是,如果我们有一个精确的时钟参考,为什么还需要使用一个锁相环?为什么不直接把这个精确的时钟参考(一般这个时钟参考本身就是一个时钟)用到片上?一个原因是所需要的时钟可能和参考时钟不一样。一般情况下,时钟参考来自于一个被修调在固定频率的精确振荡器。为了降低费用,这些振荡器常常被限制在\(1-200MHz\)。如果要从一个固定频率的参考中产生一个不同或可变的精确时钟,即所谓的时钟综合或者频率综合,就需要应用锁相环。

在一些情况中,时钟参考由其他的集成电路产生,设计的集成电路必须与其进行通信。频率差异可能会被温度,供电电压或者器件寿命影响,也有可能被射频辐射意外影响。需要使用锁相环来确保两个电路能够精确的跟踪彼此的频率和相位,从而它们能够彼此可靠的通信。最后,锁相环有时用于如滤波器之类的电路的修调。

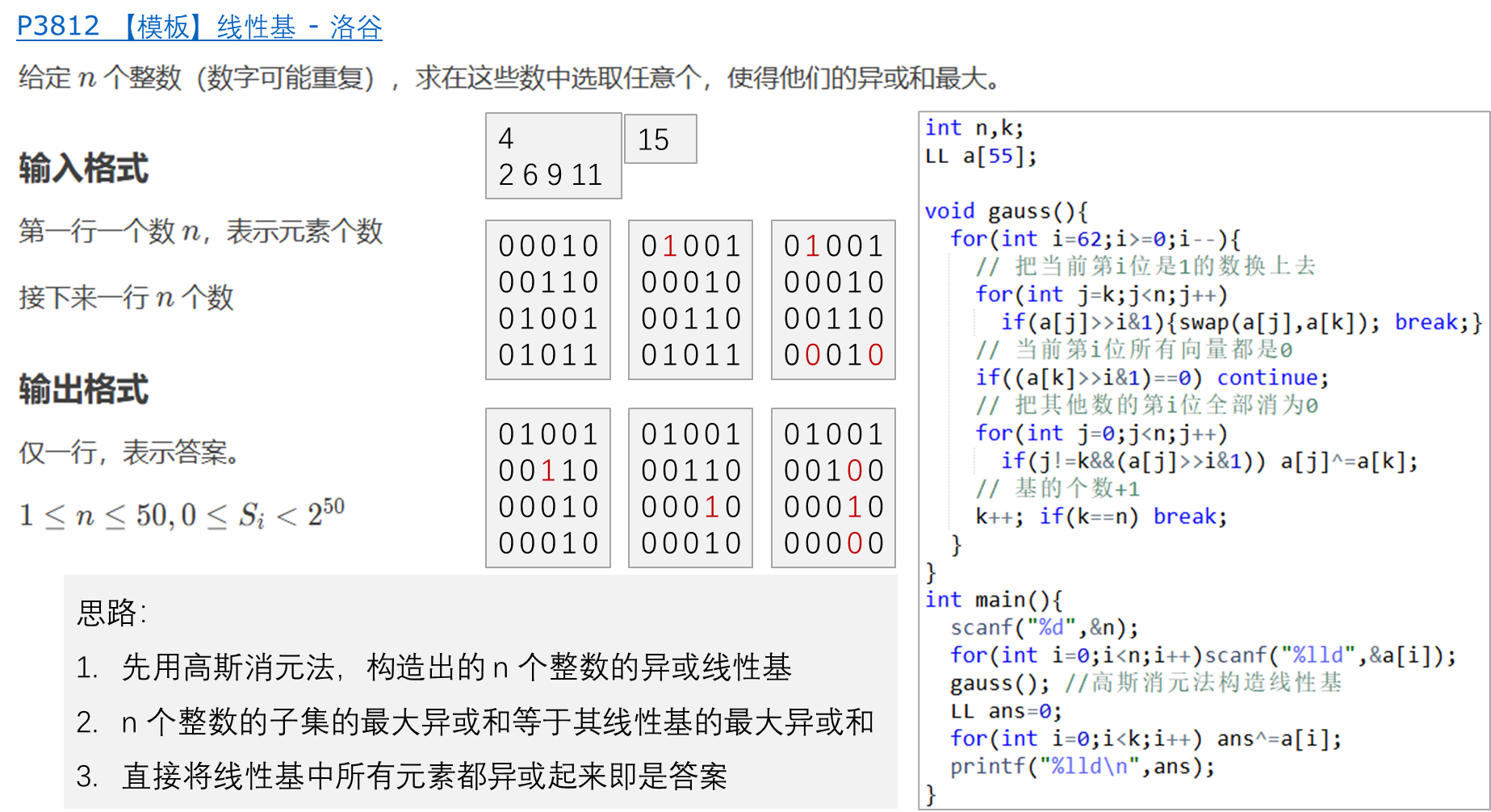

锁相环的基本架构如下图所示:

其一般由一个相位检测器,一个低通滤波器(被称为环路滤波器),一个压控振荡器(VCO)和一个在环路中的可调时钟分频电路。相位检测器一般是一个有着能够输出电压或电流,其均值正比于输入参考频率VCO输出之间的相位差的电路。环路滤波器被用于从锁相环的输出提取均值。这个均值被用于驱动VCO,其输出频率跟随\(V_{cntl}\)的变化而改变。由于参考输入常常低于VCO的输出时钟,需要使用一个时钟分频电路来把输出频率降低到和相位检测器接近。环路负反馈使得输入信号和分频器的输出同步。这个架构被称为N整数PLL(锁相环),因为在稳定状态下,分频器输出和输入参考有着同样的频率,意味着VCO的输出频率会刚好是输入频率的N整数倍。

PLL是一个负反馈系统,类似于负反馈放大器。在负反馈放大器中,两个电压或者电流相减,环路的大增益确保它们的差很小。在一个锁相环系统中,对象换成使得VCO的输出和参考输入时钟的相位差很小。因此,在PLL中,这两个值通过相位检测器相减,结果通过环路滤波器和VCO产生一个大的增益来确保稳定状态下差值很小。

后续我们会介绍PLL的基本组件以及锁相过程。