P2672 [NOIP2015 普及组] 推销员

为了便于操作,将住户信息按疲劳值从大到小排序。

那么对于选\(X\)个住户,有\(2\)种情况:

- 选疲劳值前\(X\)大的住户,答案即为\(\sum\limits_{i=1}^X a[i] + 2\times \max\limits_{i=1}^X s[i]\)。

- 选疲劳值前\(X-1\)大的住户,然后在剩下的住户中,距离比前\(X-1\)个住户都远的住户里面选出一个住户\(k\),使得\(2\times s[k]+a[k]\)最大,答案即为\(\sum\limits_{i=1}^{X-1} a[i]+(a[k]+2\times s[k])\)。

为什么要限制\(k\)必须比其他\(X-1\)个住户都远呢?

其实不限制是没有影响的,不过如果\(k\)在前\(X-1\)个住户前边的话,答案显然不会比第\(1\)种情况优,为了更清晰就不参与考虑了。

为什么不考虑选疲劳值前\(X-2\)大,然后在剩下住户中选前\(2\)大?

假设我们选的\(2\)个是\(k\)和\(l\)(不妨设\(l\)距离更大),那么此时的答案就是\(\sum\limits_{i=1}^{X-2} a[i]+(a[k]+a[l]+2\times s[l])\),还不如不选\(k\)呢。

\(X-3\)等情况同理。

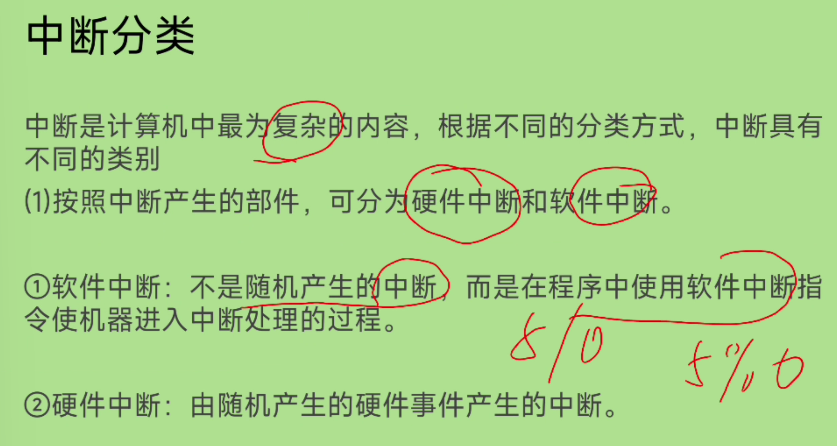

为了更清晰地理解,把两种情况画出关系图来,大概是这样:

两者包含了所有情况,所以正确性能得到保证。

代码实现上,对于每个\(X\),把上面\(2\)中情况取最大值即可。注意要用前缀和&最大值数组提前维护,否则会超时。

第\(2\)种情况虽然说限制\(k\)必须更远,但代码不必特意去判断,主要是因为上面已经分析了,就算不限制答案也不会有影响,所以\(k\)就取\([X,n]\),取最大值即可(需要后缀最大值数组维护,否则会超时)。

点击查看代码

#include<bits/stdc++.h>

#define N 100010

#define int long long

using namespace std;

struct house{int s,a;}a[N];

int n,sum[N],maxdis[N],maxx[N];

signed main(){cin>>n;for(int i=1;i<=n;i++) cin>>a[i].s;for(int i=1;i<=n;i++) cin>>a[i].a;sort(a+1,a+1+n,[](house a,house b){return a.a>b.a;});for(int i=1;i<=n;i++)sum[i]=sum[i-1]+a[i].a;for(int i=1;i<=n;i++)maxdis[i]=max(maxdis[i-1],a[i].s);for(int i=n;i>=1;i--)maxx[i]=max(maxx[i+1],2*a[i].s+a[i].a);for(int i=1;i<=n;i++)cout<<max(sum[i]+2*maxdis[i],sum[i-1]+maxx[i])<<"\n";return 0;

}