来源:http://netinfo-security.org/article/2024/1671-1122/1671-1122-24-7-1129.shtml

威胁情报

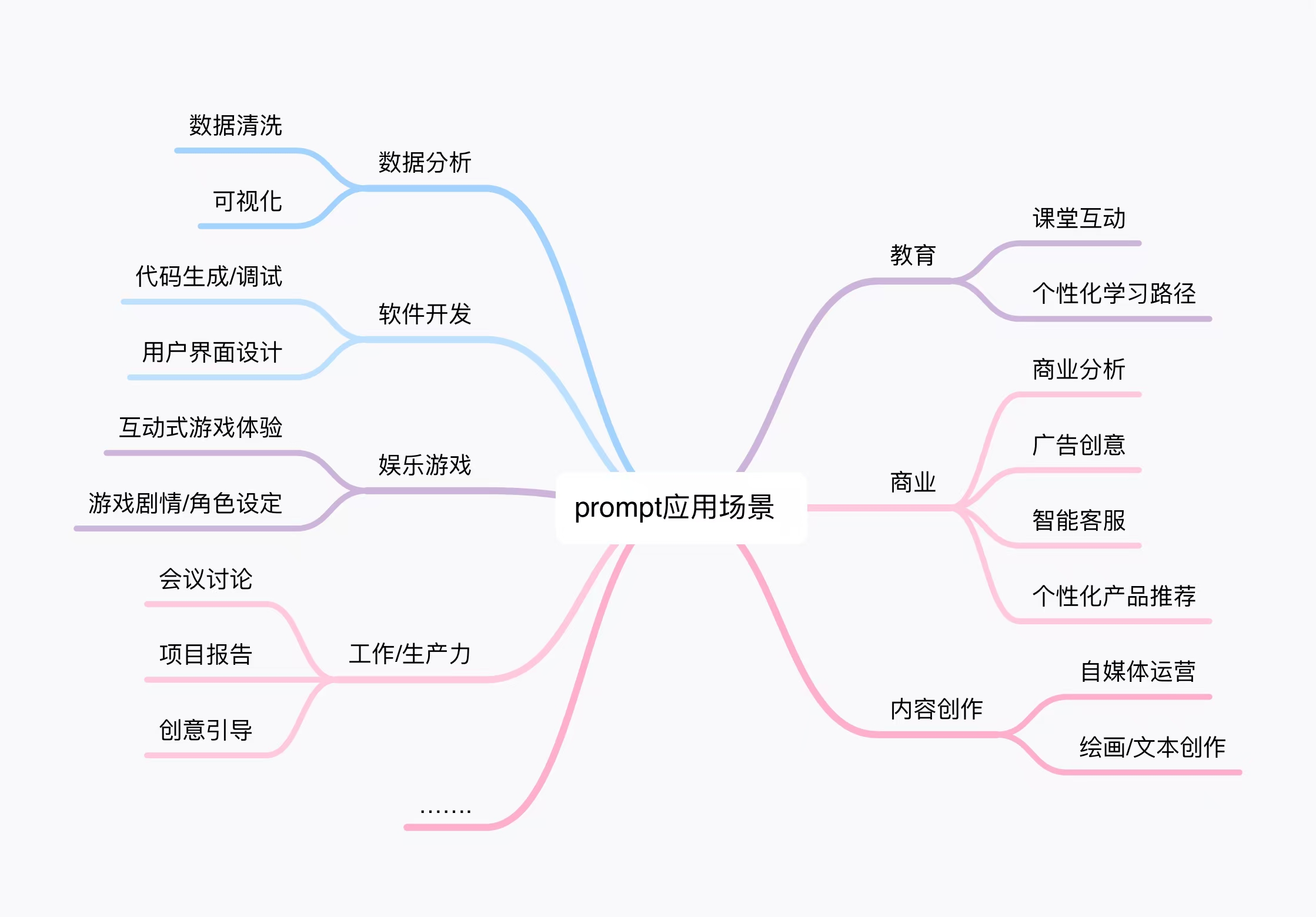

网络威胁情报是关于网络中正在进行的或潜在的恶意活动信息,涵盖但不限于特定的恶意软件样本、恶意IP地址、钓鱼电子邮件信息、黑客组织的入侵行为等内容,对于提前感知预警、防范低于和应急响应等方面有重要的价值。

威胁情报共享

在当前网络风险日益严峻的时代背景下,传统的由单一部门或机构负责网络安全防御的模式已经无法满足显示需求,因此必须加强网络威胁情报共享,以便于多部门、多机构共同承担保护国家网络安全的责任。

然而,网络威胁情报高度敏感、传统的信息交换和共享模式无法充分保证数据安全和用户隐私,且网络安全监管单位、行业用户、研究机构及安全厂商等多方主体缺乏信息共享的积极意愿,很大程度上导致了网络威胁情报的信息孤岛和数据烟囱现象,割裂的情报数据的关联性,不利于构建全面的网络安全综合防御体系。

隐私计算技术可以消除共享参与方对数据安全和用户隐私的顾虑,有助于构建网络威胁情报数据共享的新模式。

根据共享者参与方式不同,网络威胁情报共享模型分为点对点分享、中心化分享和混合式分享。

隐私计算技术

隐私计算技术主要分为:基于密码学的安全多方计算、人工智能与隐私保护结合的联邦学习、基于硬件的可信执行环境、区块链等相关技术。

(1)安全多方计算

多个参与方协同计算关于秘密数据的任意函数,而不泄露除函数输出意外的其他秘密信息。

有关技术:OT、SS、DP、HE等

(2)联邦学习

是一种既联合多方又不共享各方原始数据的分布式机器学习框架,在保护各参与方隐私数据的前提下,联各参与方共同训练,得到一个共享的模型。

联邦学习在模型训练的整个过程中,用户的原始数据始终保留在用户本地,服务端与用户之间通过共享加密或不包含隐私信息的中间参数的方式进行模型训练和参数更新,进而在保护用户隐私的前提下构建一个有效的机器学习模型。

根据数据集的不同,分为:横向联邦学习、纵向联邦学习、联邦迁移学习。

- 横向联邦:适用于参与方数据特征重叠较多而数据样本重叠较少的情况。

- 纵向联邦:适用于参与方数据特征重叠较少而数据样本重叠较多的情况。

- 联邦迁移:参与方数据特征和数据样本均有较少重叠的情况。

联邦学习的具体定义:

(3)可信执行环境(TEE)

是在CPU或GPU中构建一个独立、可信、隔离、安全的机密空间,敏感数据计算在该安全环境内。如Intel的SGX(今日网传Intel被高通收购)。

(4)区块链

单一类型的隐私计算技术均无法高校彻底的解决数据共享存在的隐私安全问题,需要联合多种技术使用。

隐私保护体系下的网络威胁情报共享研究现状

(1)HOMANI等人提出一种利用HyperledgerFabric区块链技术和STIX协

议实现网络威胁情报共享的测试框架,利用超级账本允许共享参与方以可信的方式传递高度敏感数据。该框架虽然能够一定程度上解决共享过程中的信任屏

障和数据隐私问题,但局限于欧盟体制下网络威胁情报共享标准,缺乏通用性。

STIX(Structured Threat Information Expression)是用于网络威胁情报交换的语言和格式,由OASIS CTI TC维护。它包括SDO(领域对象)、SCO(可观测对象)和SRO(关系对象),应用于协同分析、情报交换和自动化响应。

(2)ENTES等人将Paillier同态加密技术和STIX标准相结合,提出一种安全的共

享方案,为共享参与方的数据转发和聚合过程提供安全保护,并通过实验验证了该方案具有较强的实用性。

(3)BADSHA等人为了防止情报共享过程中隐私信息可能泄露给不信任的参与者,提出一种基于ElGamal同态加密的网络威胁情报共享框架和基于决策树的隐私保护学习算法。

(4)ARHANI等人利用联邦学习技术,提出一种网络威胁情报共享方案,实现在保护用户敏感信息的情况下,多个组织之间共享情报,保持数据隐私性,并通过实验验证了其有效。

(5)NGUYEN等人利用HyperledgerFabric区块链和IPFS分布式存储,提出一个网络威胁情报共享激励框架,用于组织之间安全、私密和激励性地交换威胁情报,并提供了用户注册、威胁情报贡献和验证、威胁情报消费等功能。

(6)BANDARA等人利用区块链、恶意软件信息共享平台(MISP) 和联邦学习等技术,设计了一个网络威胁情报共享分析平台LUUNU,该平台可以从各成员组织收集、分析、总结和共享网络威胁信息,包括攻击模式、攻击者身份、攻击恶意软件和攻击策略等。

威胁情报共享方案设计

方案设计

参与方:关基单位、研究院校、安全厂商、组织个人等。

功能:准入审核、数据安全交互、安全退出等

(1)准入审核

当某组织要加入平台时,需向第三方发送注册请求,可信第三方对该请求进行身份审核认证,注册陈功后,该组织成为平台的情报节点,并接受可信第三方的审计和权限控制。

(2)数据安全交互

- 传输安全

情报数据以密文形式在情报节点和可信第三方之间进行安全传输并进行分布式存储。

- 分析应用

可信第三方与情报节点联合对密态数据进行预处理,对加密的网络威胁情报数据进行深入挖掘和分析,识别潜在的网络安全风险,输出相关情报报告。

(3)安全退出

某组织计划退出平台时,需向可信第三方发送七个球,可信第三方进行身份审核认证,然后删除数据。

算法设计

针对以上平台,下面设计了情报节点身份注册算法、情报数据安全加密传输算法、情报(文中由错别字)数据处理算法。

(1)情报节点身份注册

-

某组织有意加入平台,需向可信第三方发送注册请求。

-

可信第三方收到请求后,生成ckks算法的公私钥\((p k T, s k T) \leftarrow G^{C}(\cdot)\),并将公钥\(p k T\)分发给组织机构,进行组织机构的身份认证。

-

组织机构收到公钥后,生成对称加密密钥对\(s k O \leftarrow G^{A}(\cdot)\);指定哈希函数\(h(\cdot)\leftarrow H(\cdot);\)用ckks的公钥加密堆成加密的密钥对\(C\leftarrow Enc^C(pkT,skO)\)。组织机构将\(C,h,h(\cdot)\)发送给可信第三方。

-

可信第三方收到后,利用ckks的私钥解密得到对称加密的密钥\(skO^{\prime}\leftarrow Dec^C(skT,C)\);并验证其哈希值\(h'\leftarrow h(skO')\),对比哈希值来判断情报节点是否注册成功。

(2)情报数据安全加密传输

对情报数据进行同态加密,但同态加密的密文数据尺寸太大,传输代价较高,采用密文切换技术。

- 在情报节点利用AES对称加密对情报M加密\(E_M{}^A{\leftarrow}Enc^A(skO,M)\) ,并将密文发送给可信第三方。

- 【AES密文转ckks密文】可信第三方收到后,利用ckks加密AES对称密钥\(E_{skO}{}^C\leftarrow Enc^C(pkT,skO)\);进行密文切换\(E_M{}^C\leftarrow Dec^A(E_{skO}{}^C,E_M{}^A)=Enc^C(pkT,M)\)。

- 由于ckks具由同态性:\(f(Enc(pk,m))=Enc(pk,f(m))\)。

- 所以:\(Dec^{A}(E_{skO}^{C},E_{M}^{A})=Dec^{A}(Enc^{C}(pkT,skO),Enc^{A}(skO,M))=\\Enc^{C}(pkT,Dec^{A}(skO,Enc^{A}(skO,M)))=Enc^{C}(pkT,M)=E_{M}^{C}\)?

- 上面是将AES密文转换为ckks密文,密文尺寸不是变得更大了?

(3)情报数据处理

情报节点获得某情报数据x,想利用平台的数据库M对该情报数据进行威胁分类、关联分析等操作,记为f(x)。

- 情报节点利用AES加密情报数据x:\(E_x^A{\leftarrow}Enc^A(skO,x)\),并将其发送给可信第三方。

- 可信第三方收到后,执行密文切换,变为ckks密文:\(E_x^C\leftarrow Dec^A(Enc^C(pkT,skO),E_x^A)\),并将其发送给子服务器。

- 可信第三方子服务器收到后,进行联邦计算:\(y_i=FL(E_x^C,E_{M_i}^C,f(\cdot))\),并将其发送给主服务器(可信第三方)。

- 【ckks密文转AES密文】可信第三方收到后,将结果进行聚合:\(y_{0}\leftarrow FL(y_{1},y_{2},\cdots,y_{n})=Enc^{C}(pkT,f(x,M))\);并进行密文切换:\(y^{\prime}\leftarrow Enc^A(skO,y_0)=Enc^A(skO,Enc^C(pkT,f(x,M^{\prime})))=Enc^C(pkT,\\Enc^A(skO,f(x,M^{\prime})))\),再执行一层ckks解密:\(y\leftarrow Dec^C(skT,y^{\prime})=Enc^A(skO,f(x,M))\),这样就将ckks密文转换为AES密文,并将其发送给情报节点。

- 情报节点收到后,执行AES解密:\(f(x,M)\leftarrow Dec^A(skO,y)\)。