一、X-ray

主流应用漏洞扫描工具,也支持部分主机扫描功能(社区版+高级版)

下载:

Github: https://github.com/chaitin/xray/releases (国外)

CT stack: https://stack.chaitin.com/tool/detail?id=1 (国内)

|

|

官方文档说明:快速开始 - xray Documentation

|

|

首次运行会在同级目录生成一些配置文件;

|

免责声明 本文仅是个人对该工具的学习测试过程记录,不具有恶意引导意向。 本文工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。 在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描,以避免侵犯对方的隐私或违反相关法律法规。 |

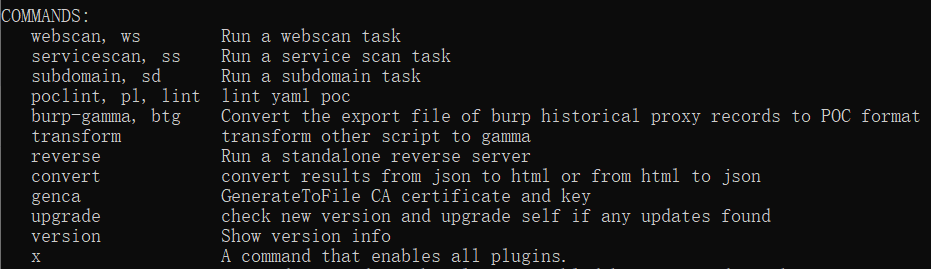

1.1 主动扫描

基于爬虫模式进行扫描

爬虫模式是模拟人工去点击网页的链接,然后去分析扫描,和代理模式不同的是,爬虫不需要人工的介入,访问速度要快很多

|

> xray webscan --basic-crawler http://testphp.vulnweb.com --html-output vuln.html --url:不加basic-crawler,加上此项默认只扫描目标一个页面, webscan:web扫描 目标对象:是官方示例里提供的URL vuln.html:输出的漏洞报告 |

|

|

|

> xray_windows_amd64.exe webscan --basic-crawler http://testphp.vulnweb.com --html-output 1.html |

|

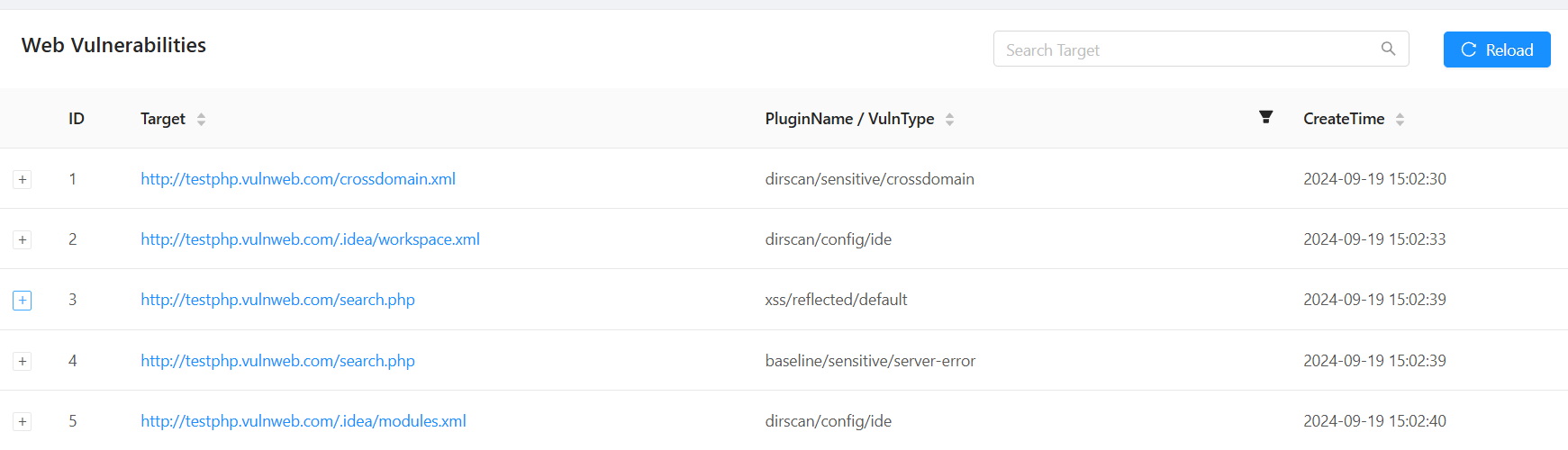

1.html报告:(在X-ray同级目录生成)

|

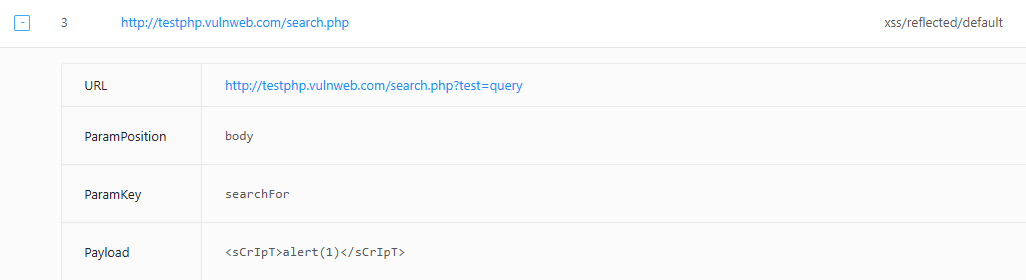

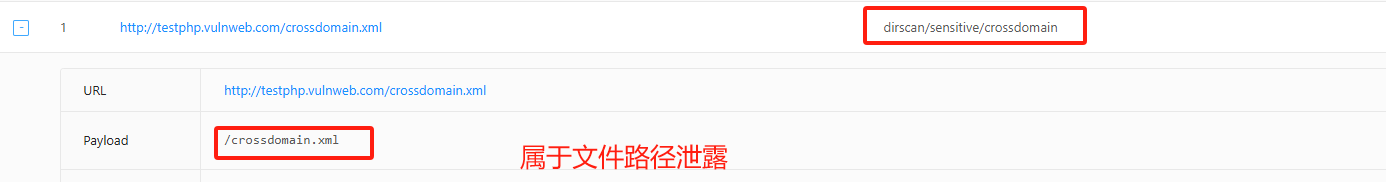

1.1.1 报告解读

漏洞参数位置:searchFor

建议验证:payload

使用burp验证:从报告中抽取一条验证

|

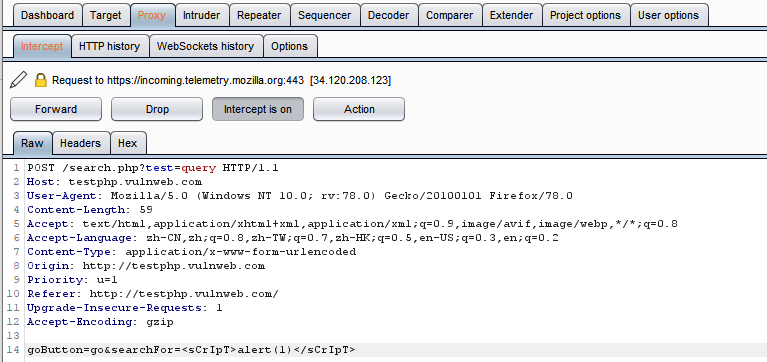

直接通过burp发送request报文验证建议的payload(XSS类型) |

|

|

|

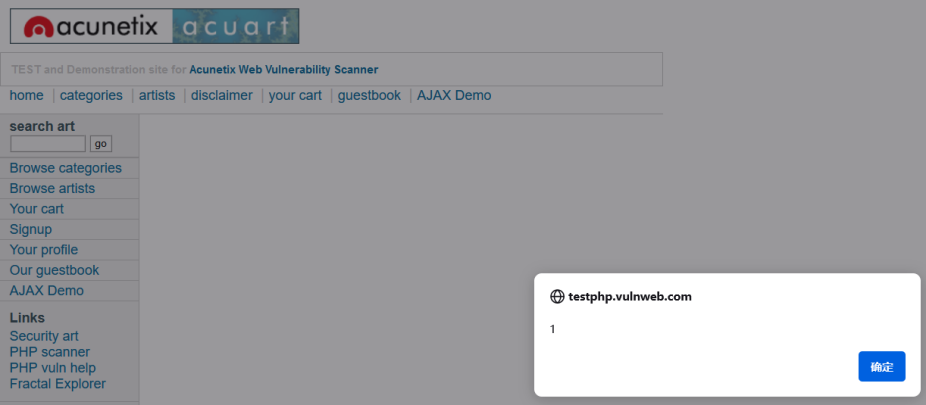

Intercept is off放行,页面回显alert(1) |

|

|

1.2 被动扫描

代理模式进行扫描

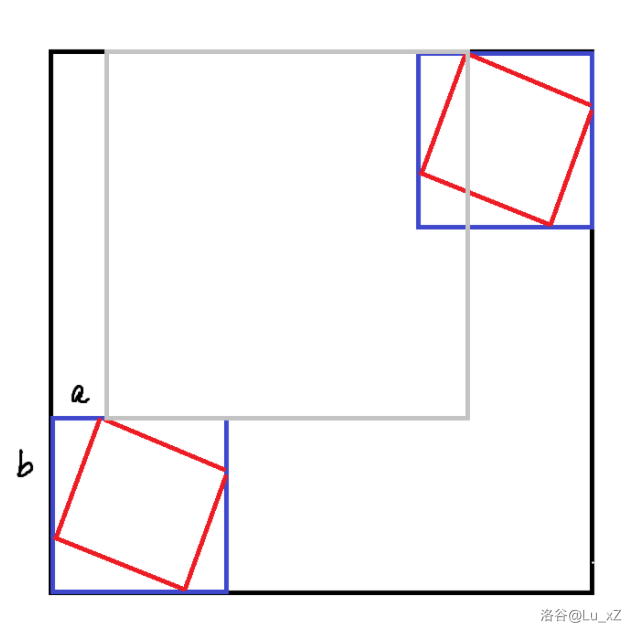

代理模式下的基本架构为,扫描器作为中间人,首先原样转发流量,并返回服务器响应给浏览器等客户端,通讯两端都认为自己直接与对方对话,同时记录该流量,然后修改参数并重新发送请求进行扫描。

被动扫描是根据人为页面点击识别点击的URL页面,不是主动模式的一次性全爬识别;

1.2.1 安装证书

在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。

这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。

|

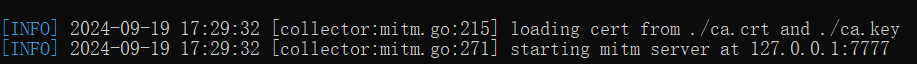

在同级目录生成证书并双击安装及导入浏览器 > xray_windows_amd64.exe genca |

1.2.2 浏览器配置代理

|

127.0.0.1:7777 |

|

火狐浏览器代理管理插件:foxyproxy |

1.2.3 X-ray配置代理

输出报告文件testphp.html在工具同级目录生成

|

> xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output testphp.html |

|

|

|

|

|

|